OpenVPN PKI: Site-to-Site инструкция для обсуждения

-

JTU

Скрины правил fw на OpenVPN-интерфейсах сервер\клиент.

Скрины настроек самого OpenVPN сервер\клиент, а также Client specific overrides на сервере.Скрины:

1 - fw на OpenVpn сервака

2 - Client specific overrides

3-5 настройки OpenVpn сервака

6 - fw на OpenVpn клиента

7-9 настройки OpenVpn клиента

-

Используйте не _P2_P , а Remote Access OpenVPN.

В p2p не работает директива iroute (?) -

Используйте не _P2_P , а Remote Access OpenVPN.

В p2p не работает директива iroute (?)На первой странице в теме на иллюстрациях p2p показано, или они устарели?

Повторюсь проблема в том, что для того, чтобы заработал канал с этим конкретным клиентом надо перезапустить openvpn на сервере, после этого маршрут становится нормальным. Канал до второго клиента с абсолютно идентичными настройками стабильно поднимается сам (скриншоты в сообщении https://forum.pfsense.org/index.php?topic=59081.msg548629#msg548629 ). -

Используйте не _P2_P , а Remote Access OpenVPN.

В p2p не работает директива iroute (?)переделал, сегодня на Remote Access, эффекта ноль, по прежнему….

Для любопытства попробовал сегодня OpenVPN Site-to-Site (PSK), он работает, с теми же правилами и настройками fw...

Совсем теперь ничего не понимаю, разница же лишь в том, что там сертификаты, а там ключ, но почему один работает, а другой не в какую?.....

-

Немного с запозданием отвечаю сам себе на вопрос https://forum.pfsense.org/index.php?topic=59081.msg548629#msg548629 .

Дело оказалось в наличии в статических маршрутах маршрута в проблемную подсеть через другой шлюз. Маршрут удалил, все работает. -

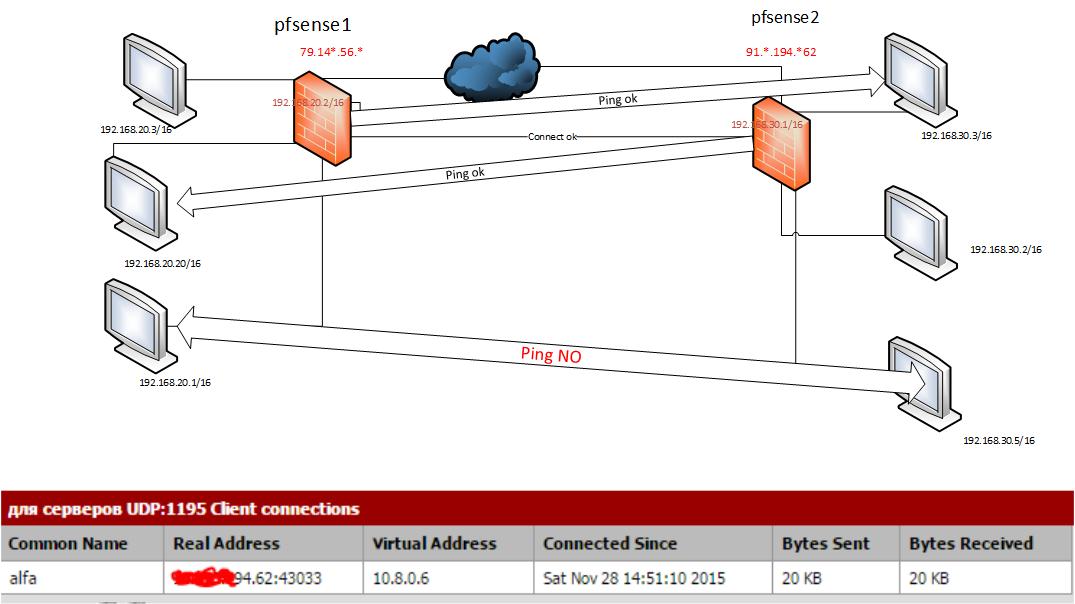

Доброго времени суток, подскажите пожалуйста. установил с нуля pfsense1 вер.2.2.5 на головной офис, pfsense2 на филиал.

Сделал всё по этой инструкции(с сертификатами), pfsense2 соединился с pfsense1 но офисы друг друг друга не видят. если пинговать пк с самого pfsense то пинг идет и в ту и в другую сеть, а на прямую пк с офиса1 не может пинговать пк с офиса2

роутинг сервера

настройки сервера

peer to peer ssl/tls

udp

tun

1195

IPv4 Tunnel Network 10.8.0.0/24

IPv4 Local Network/s 192.168.20.0/24

IPv4 Remote Network/s 192.168.30.0/24

в меню Client Specific Override Advanced iroute 192.168.30.0 255.255.255.0Настройки клиента

peer to peer ssl/tls

udp

tun

Server host or address 79.142.56.*

1195

IPv4 Tunnel Network 10.8.0.0/24готов принять вашу индивидуальную помощь за умеренное вознаграждение, просто очень срочно нужно

-

Для начала.

В настройках

IPv4 Local Network/s 192.168.20.0/24

и в меню Client Specific Override Advanced iroute 192.168.30.0 255.255.255.0А на скриншоте маска сети(ей) /16. С маской /16 сети за обоими pfsense находятся в одной подсети. Если это не опечатка, и сети действительно в /16, тогда вам нужны иные настройки - tap, bridge, т.е. без маршрутизации.

Если все же сети /24

Добавьте в Firewall->Rules-Lan правило

IPv4 * LAN net * 192.168.x.x/x * * none

где 192.168.x.x - удаленная сеть

/x - маска этой сети

И поставьте это правило выше остальныхУ всех компьютеров шлюзом выставлен соответствующий pfsense? На этих компьютерах отключен\настроен брандмауэр?

Скриншоты не открываются, вставляйте их прямо в пост через Attachments and other options->Attach

-

2 fenix_0

Рекомендую все же сервер-клиент вариант, а не p2p.

-

Для начала.

В настройках

IPv4 Local Network/s 192.168.20.0/24

и в меню Client Specific Override Advanced iroute 192.168.30.0 255.255.255.0А на скриншоте маска сети(ей) /16. С маской /16 сети за обоими pfsense находятся в одной подсети. Если это не опечатка, и сети действительно в /16, тогда вам нужны иные настройки - tap, bridge, т.е. без маршрутизации.

Если все же сети /24

Добавьте в Firewall->Rules-Lan правило

IPv4 * LAN net * 192.168.x.x/x * * none

где 192.168.x.x - удаленная сеть

/x - маска этой сети

И поставьте это правило выше остальныхУ всех компьютеров шлюзом выставлен соответствующий pfsense? На этих компьютерах отключен\настроен брандмауэр?

Скриншоты не открываются, вставляйте их прямо в пост через Attachments and other options->Attach

брендмауэры выключены, pfsense раздает инет, по поводу /16 да все верно это не опечатка, если из за этого то я все переделаю на/24, правила добавлю, о результате отпишусь

-

2 fenix_0

Рекомендую все же сервер-клиент вариант, а не p2p.

в роде так и стоит сервер-клиент :-\

-

Для начала.

В настройках

IPv4 Local Network/s 192.168.20.0/24

и в меню Client Specific Override Advanced iroute 192.168.30.0 255.255.255.0А на скриншоте маска сети(ей) /16. С маской /16 сети за обоими pfsense находятся в одной подсети. Если это не опечатка, и сети действительно в /16, тогда вам нужны иные настройки - tap, bridge, т.е. без маршрутизации.

Если все же сети /24

Добавьте в Firewall->Rules-Lan правило

IPv4 * LAN net * 192.168.x.x/x * * none

где 192.168.x.x - удаленная сеть

/x - маска этой сети

И поставьте это правило выше остальныхУ всех компьютеров шлюзом выставлен соответствующий pfsense? На этих компьютерах отключен\настроен брандмауэр?

Скриншоты не открываются, вставляйте их прямо в пост через Attachments and other options->Attach

брендмауэры выключены, pfsense раздает инет, по поводу /16 да все верно это не опечатка, если из за этого то я все переделаю на/24, правила добавлю, о результате отпишусь

все сделал как сказали, результата 0, все подсети /24 и офис и филиал, есть какие предположения ?

может какой то статический маршрут создать нужно?? -

какой то статический маршрут создать нужно??

Нет, не нужно. Туннель создается, значит ошибки в настройках роутинга. Еще раз пройдитесь по всем директивам route, itoute и пр.

подсети /24 и офис и филиал

Не забудьте об упомянутом выше правиле

IPv4 * LAN net * 192.168.x.x/24 * * none.IPv4 Remote Network/s попробуйте оставить пустым, а в Advanced сервера и клиента добавить

route 192.168.x.0 255.255.255.0

где 192.168.x.0 - удаленная сетьВ pfsense от версии к версии происходят некоторые изменения работы OVPN, 2.2.5 я с нуля не настраивал, такая конфигурация работает, обновленная 2.0.3->2.2.5

-

какой то статический маршрут создать нужно??

Нет, не нужно. Туннель создается, значит ошибки в настройках роутинга. Еще раз пройдитесь по всем директивам route, itoute и пр.

подсети /24 и офис и филиал

Не забудьте об упомянутом выше правиле

IPv4 * LAN net * 192.168.x.x/24 * * none.IPv4 Remote Network/s попробуйте оставить пустым, а в Advanced сервера и клиента добавить

route 192.168.x.0 255.255.255.0

где 192.168.x.0 - удаленная сетьВ pfsense от версии к версии происходят некоторые изменения работы OVPN, 2.2.5 я с нуля не настраивал, такая конфигурация работает, обновленная 2.0.3->2.2.5

сделал как сказали IPv4 Remote Network/s попробуйте оставить пустым, а в Advanced сервера и клиента добавить

route 192.168.x.0 255.255.255.0

где 192.168.x.0 - удаленная сетьвсё заработало :) :) :) :) :) :) :) :), огромнейшее спасибо

-

сделал как сказали IPv4 Remote Network/s попробуйте оставить пустым, а в Advanced сервера и клиента добавить

route 192.168.x.0 255.255.255.0

где 192.168.x.0 - удаленная сеть

В инструкции, которая 1-м постом в этой ветке так, кстати, и указано.И да, правило

IPv4 * LAN net * 192.168.x.x/24 * * none.

использовали? -

Друзья, товарищи, братья! Творится какая-то дичь с этим pfSense 2.2.5 (или со мной).

Та же ситуация, что и у fenix_0 несколькими постами ранее (https://forum.pfsense.org/index.php?topic=59081.msg575475#msg575475): сети главного и дополнительного офиса не видят друг-друга, в отличие от pfSens'ов, каждый из которых видит другой pfSense, а также свою и удаленную сети.

Проделывал все рекомендуемые выше операции, перезагружался, но сети так и не видят друг-друга.

-

Столкнулся с интересным моментом.

В Client Specific Overrides в одном инстансе сервера работает

iroute 10.0.3.0 255.255.255 в Advanced

В другом - работает только если вписать

10.0.3.0/24 в IPv4 Remote Network/sБыло поздно, был уставший. Могло и показаться.

До кучи - официальный мануал. Упоминаются различия в настройках для 2.1.х и 2.2

https://doc.pfsense.org/index.php/OpenVPN_Site-to-Site_PKI_%28SSL%29 -

О! Спасибо за ссылку.

Хм, не думал, что в 2.2.х есть различие с более ранними версиями при работе с OpenVPN.

-

Друзья, товарищи, братья! Творится какая-то дичь с этим pfSense 2.2.5 (или со мной).

Та же ситуация, что и у fenix_0 несколькими постами ранее (https://forum.pfsense.org/index.php?topic=59081.msg575475#msg575475): сети главного и дополнительного офиса не видят друг-друга, в отличие от pfSens'ов, каждый из которых видит другой pfSense, а также свою и удаленную сети.

Проделывал все рекомендуемые выше операции, перезагружался, но сети так и не видят друг-друга.

Покажите настройки Openvpn (все вкладки) на сервере и клиенте.

Так же скрины правил fw на сервере и клиенте.И да, у Вас имеется правило fw на LAN сервера и клиента явно разрешающее прохождение трафика из одной сети в другую ?

Это обязательно. -

Вот как-то так.

Кстати, если поднимать OpenVPN сервер в режиме Remote Access, то локальная сеть сервера видна (правда не работают DNS-имена локальных сайтов).

M1-GW (клиент) –> ping --> M2-RMS (сервер) = Да

M1-GW (клиент) --> ping --> 192.168.2.0/24(сеть сервера) = Да

M2-RMS (сервер) --> ping --> M1-GW (клиент) = Да

M2-RMS (сервер) --> ping --> 192.168.152.0/24 (сеть клиента) = Да192.168.152.0/24 (сеть клиента) --> ping --> 192.168.2.10 = Да

192.168.152.0/24 (сеть клиента) --> ping --> 192.168.2.0/24 = Нет192.168.2.0/24 (сеть сервера) --> ping --> 192.168.152.1 = Нет

192.168.2.0/24 (сеть сервера) --> ping --> 192.168.152.0/24 = НетНастройки сервера (вкладка Server):

Server Mode: Peer to Peer (SSL/TLS)

Protocol: UDP

Device Mode: tun

Local port: 1194IPv4 Tunnel Network: 10.0.8.0/24

IPv4 Local Network/s: 192.168.2.0/24

IPv4 Remote Network/s: пустоAdvanced configuration: route 192.168.152.0 255.255.255.0

Настройки сервера (вкладка Client Specific Overrides):

Tunnel Network: 10.0.8.0/24

IPv4 Local Network/s: пусто

IPv4 Remote Network/s: пустоAdvanced: iroute 192.168.152.0 255.255.255.0

Настройки клиента (вкладка Client):

Server Mode: Peer to Peer (SSL/TLS)

Protocol: UDP

Device Mode: tun

Server host or address: ...IPv4 Tunnel Network: 10.0.8.0/24

IPv4 Remote Network/s: пустоAdvanced configuration: route 192.168.2.0 255.255.255.0

Настройки фаервола на сервере:

Настройки фаервола на клиенте:

-

В актуальной версии pfSense не нужно ничего прописывать в Advanced. Для того, что туда писалось, разработчики сделали специальные поля, пользуйтесь ими:

Настройки сервера

IPv4 Remote Network/s: 192.168.152.0/24 == route 192.168.152.0 255.255.255.0

и на сервере в Client Specific Overrides:

IPv4 Remote Network/s: 192.168.152.0/24 == iroute 192.168.152.0 255.255.255.0

сеть туннеля в Client Specific Overrides указывать не нужно, если уже указали в настройках сервера, Common Name в настройках Client Specific Overrides должно совпадать с CN сертификата клиента