OpenVPN - не пускает в сеть клиента

-

Микротик вроде как не поддерживает конфигурацию OVPN Peer to Peer (Shared Key).

Приведите скриншот настроек сервера с pfSense -

Да, вы правы, Microtic Peer-to-Peer не знает. Я и сам сторонник этого типа и много где использую, но к сожалению здесь это невозможно.

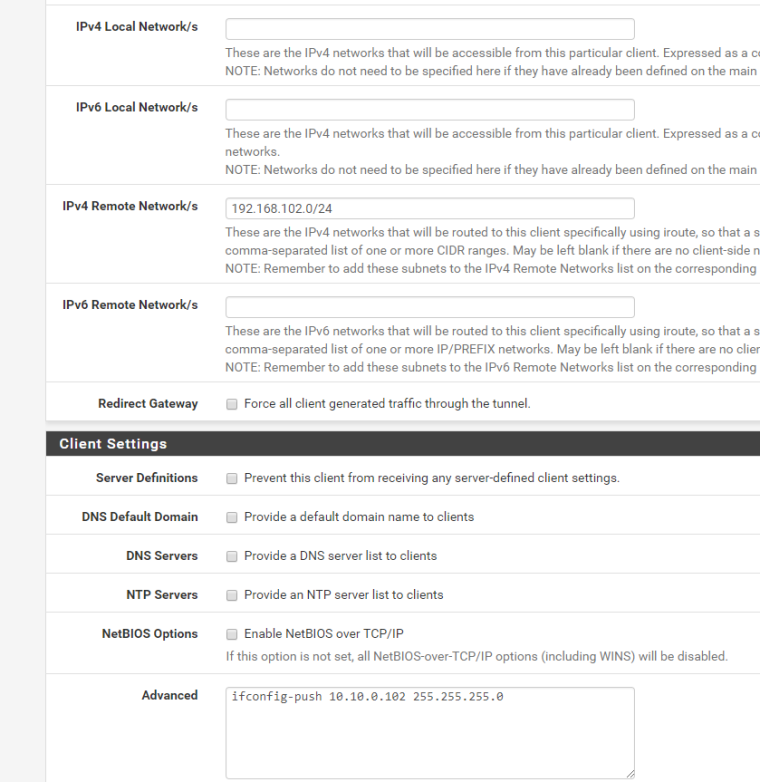

Прилагаю скриншоты.

-

Для видимости сети за Микротиком нужны:

либо директива iroute a.a.a.a 255.255.255, либо запись a.a.a.a/24 в поле IPv4 Local Network/s. Делается это в Client Specific Override создаваемого для Common Name клиента Микротикa.a.a.a/24 - сеть за Микротик.

-

Спасибо за ответ, таким образом можно на сервере OpenVPN, открыть вкладку Client Specific Override и заполнить графы? А как OpenVPN сервер поймет к какому серверу VPN это относиться?

-

Кажется заполнил, видимо неправильно - не пингуются ресурсы.

-

По идее для Микротика обязан был создан и установлен в него сертификат.

Ищите в System: Cert Manager

У этого сертификата есть CN (Common name)

Это Common name и используется при создании Client Specific Override, НЕ Common name сервера

Tunnel network заполнять не надо. -

Извините что долго не отвечал, просто был услан в командировку, но, к сожалению, не по этому вопросу. Таким образом, получается что я должен вбить CN - сертификата? А сертификата сервера (скриншот6) или который был выдан клиенту (скриншот7)? Я вбил клиента (скриншот8), ничего не пошло. Я просто хочу настроить правильно, потому что подпинывание той стороны не приносит результатов. На крайний случай настрою сегодня еще один pf - утащу домой и там попробую соединиться с сервером. Просто я же вижу в Routes в графе Use - направлю я туда 8 пакетов команды ping, там 8 и появляется. А пакеты остаются без ответа.

-

Да, в поле Common name закладки Client Specific Override должно быть указано Сommon name из System>Cert Manager->Certificates для сертификата, которым пользуется Микротик ( CN=МикротикСерт) с соблюдением регистра.

В Микротик должны быть импортированы сертификаты pfSense:

CA

client

и ключ клиента.В Винбоксе статус сертификата (для RouterOS 6.x) должен иметь атрибуты (буквы слева) KT.

Настройки клиента у меня выглядят так:interface ovpn-client print

Flags: X - disabled, R - running

0 R

name="ovpn-out1" mac-address=XX:16:2B:XX:99:XX max-mtu=1500 connect-to=111.222.XXX.XXX port=1194 mode=ip user="user"

password="pass" profile=default certificate=XXX-cert auth=sha1 cipher=aes256 add-default-route=noИ да, на pfSense на LAN одним из первых должно быть правило

IPv4 * LAN net * a.a.a.a/24 * * none

a.a.a.a/24 - сеть за Микротик -

Спасибо за помощь, но ничего не помогает.

В pf указал в Client Specific Override - Microtic

добавил правило в LAN

Выслали мне ответ команды по интерфейсу с Микротика:

Flags: X - disabled, R - running

0 R name="ovpn-client1" mac-address=XX:XX:XX:XX:XX:XX max-mtu=1500

connect-to=123.123.123.123 port=1195 mode=ip user="Mikrotic"

password="XXXXXXXXXX" profile=default certificate=mik.crt_0 auth=sha1

cipher=aes128 add-default-route=noНо много неясно. Создам свою клиентскую площадку - буду пробовать. У меня с теми ребятами много проблем возникает, я сомневаюсь что они на своей стороне корректно настроили.

-

Огромное спасибо, я разобрался и все заработало. Было две ошибки на моей стороне и пару на стороне Mikrotik'a. Я поднял клиента на pfsense, утащил домой и там уже эксперементировал.

Ошибки на моей стороне:- Прочитав инструкцию в FAQ о настройке OpenVPN Site-to-Site я понял что в настройках сервера я должен был указывать в пункте Server Certificate - не сертификат клиента, а другой сертификат созданный именно для сервера.

- В Client Specific Override пункты IPv4 Local Network/s и IPv4 Remote Network/s надо поменять местами. Я был уверен, не знаю почему, что раз это настройка для клиента, то в Local Network/s надо указывать локальную сеть Клиента, а в Remote - сервера. И только когда посмотрел в свойствах OpenVPN - понял что маршруты проложены неверно, наоборот.

Ошибки со стороны Microtic'a, были в том что FireWall блокировал мою сеть и проброс портов OpenVPN - клиента был сделан неверно, как оказалось у них два шлюза и VPN они поднимали на втором, и это как то работало.

Но надавить на них я смог только тогда, когда исправил ошибки у себя.Большое спасибо.

-

Проблема аналогичная. Только у меня нет микротиков, а есть 2 pfsense. Клиент к серверу цепляется и пингует локалку сервера, а, вот, из локалки сервера в локалку клиента доступа нет.

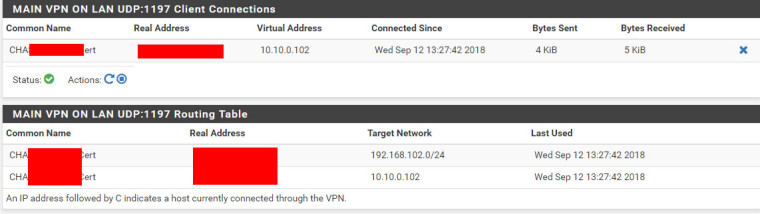

На сервере в Client Specific Overrides

Common name правильно тоже указано, ибо клиент получает именно 10.10.0.102.

В Status - OpenVPN такая Routing Table

Казалось бы - вот он маршрут в 102 сеть. Но в Diagnostics - Routes этого маршрута нет и пакеты в 102 сеть не ходят.

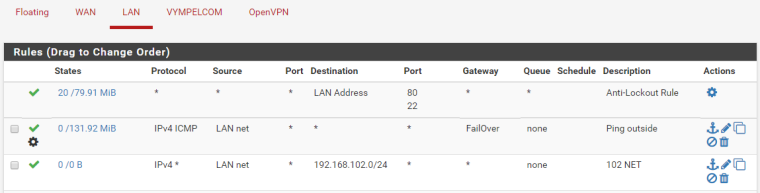

На всякий случай добавил правило в фаервол:

Не помогло. Не идут пакеты в 102 сеть. -

route 192.168.102.0 255.255.255.0 в настройках сервера помогло, все заработало.

-

@deadlymic said in OpenVPN - не пускает в сеть клиента:

route 192.168.102.0 255.255.255.0 в настройках сервера помогло, все заработало.

В шапку что ли вынести.

Удаленная относительно pfSense сеть должна упоминаться 2 раза:- В настройках сервера

- В Client Specific Overrides

Понять это легко.

а. В настройках сервера мы говорим серверу, что 192.168.102.0 255.255.255.0 просто существует.

b. В Client Specific Overrides мы говорим серверу, что 192.168.102.0 255.255.255.0 находится за конкретным клиентом. -

@pigbrother к сожалению в шапку не поможет, в инструкциях картинок нет, приходится искать, читать, где-то некоторые моменты упущены. Не ругайтесь. Спасибо за помощь.

-

@deadlymic said in OpenVPN - не пускает в сеть клиента:

Не ругайтесь.

И не пытался. Вопрос регулярно всплывает на практически всех форумах, связанных с OpenVPN Site-to-Site, и на англоязычных тоже. Напрягает писать одно и то же. За несколько лет - наверное, уже десятки раз.

Реализация OpenVPN в pfSense - IMHO, лучшее, с чем приходилось сталкиваться, превосходит многие коммерческие продукты. Прекрасно откомментированная и документированная.

https://www.netgate.com/docs/pfsense/vpn/openvpn/index.html