Grundkonfiguration Anfänger

-

Komisch, ich hatte vorhin geantwortet, und jetzt sehe ich, dass die Antwort weg ist. Sorry fürs Delay...

Also ja: ich habe mich jedes Mal erst aus dem WiFi abgemeldet und dann via mobile Daten versucht, die Verbindung aufzubauen. Leider funktioniert das trotzdem nicht.

Kann ich irgendwie testen, ob die FB pfSense überhaupt erfolgreich nach außen hin freigibt? Ich habe eben mal einen nmap Scan gemacht, der nichts ergab. Andererseits, wenn pfsense die Zugriffe von außen ja auch blockt und/oder rejected, kann da ja nicht viel angezeigt werden.

-

Hi,

zuerst prüfe mal die FB ob die IP der PFSense auch wirklich statisch hinterlegt wurde. Also die IP die zum WAN (exposted Host) zeigt. Die interne ist hier egal.

Um zu prüfen ob du raus kommst, geht einfach. Hierzu dich via SSH auf die PFSense verbinden, Punkt 8 wählen und einfach einen Ping auf google abgegben mit:

ping 8.8.8.8und danach ggf. mit

ping google.dewenn das funktioniert, versuch mal deinen Dynamischen DNS zu prüfen - falls schon angegeben ob er grün hinterlegt ist.

Findest du unter Services - Dynamic DNS.Ich hoffe du hast dir schon einen angelegt, oder hast du immer eine feste IP deines Providers? Dann wäre der Punkt egeal.

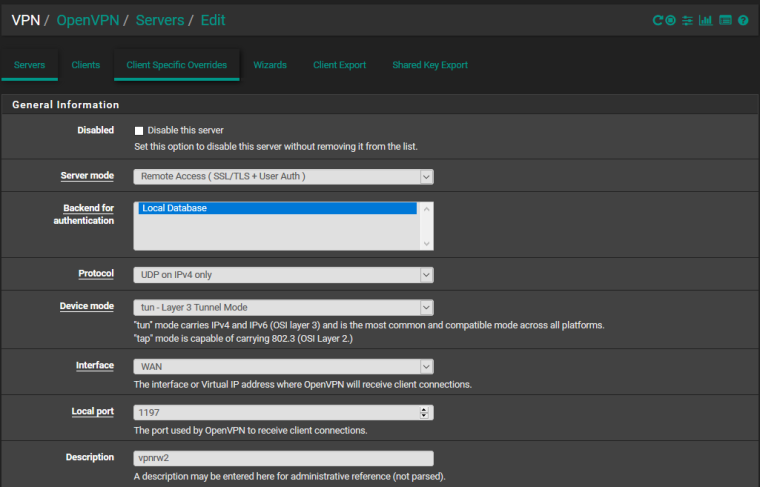

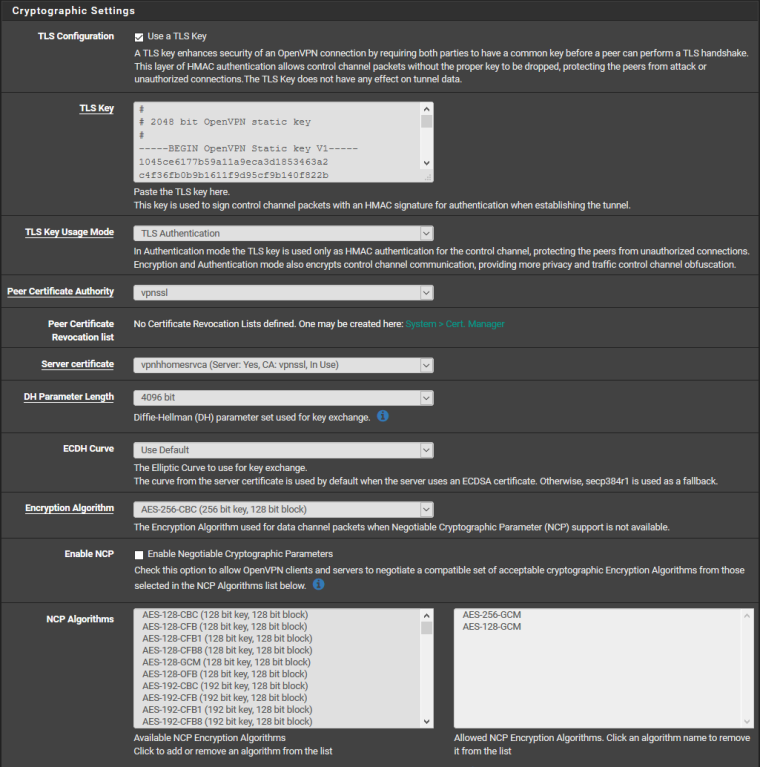

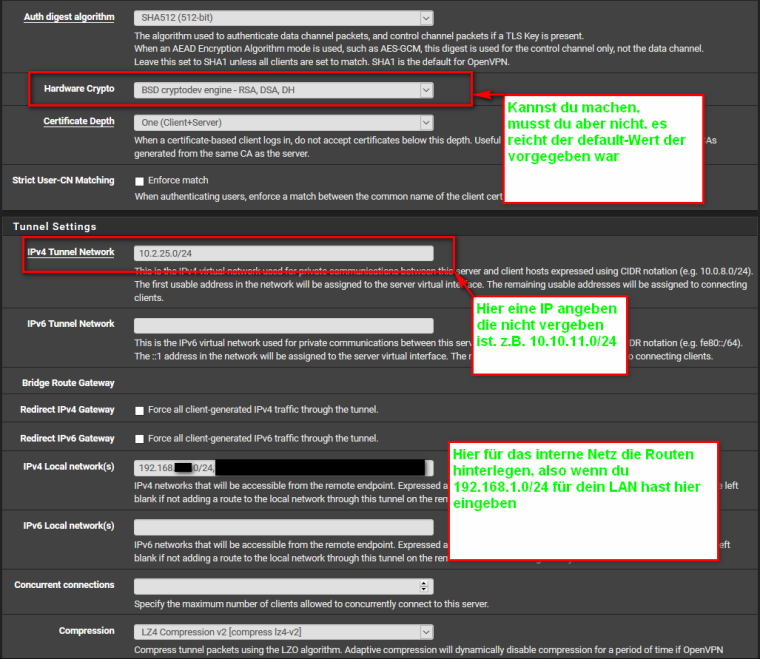

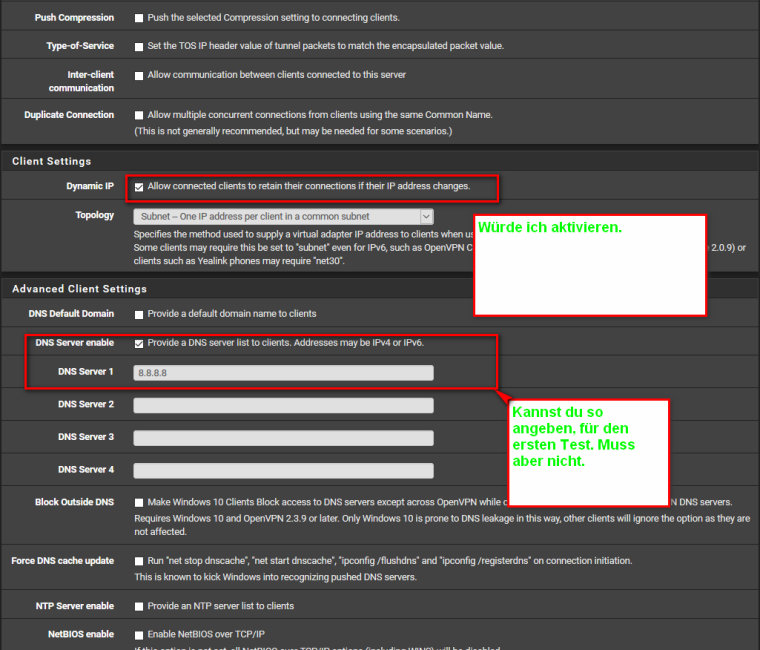

Zur VPN Config, hier ein kleiner Leitfaden, jedoch nutze ich ein SSL Zertifikat für die VPNs.

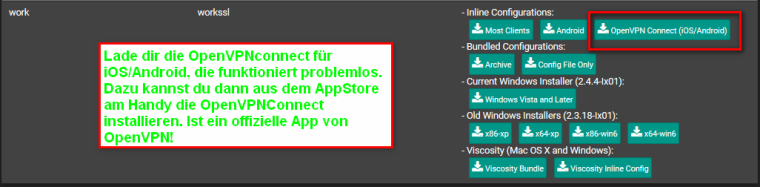

Unter VPN - OpenVPN - Client Export würde ich den OpenVPNConnect downloaden, der funktioniert auch unter Windows oder Android, bzw. iPhones/ iPads

VG, p54

-

Einen Fehler habe ich bereits gefunden. Ich hatte den falschen Host auf exposed gesetzt (nämlich

pfSense, was aber die pfSense Instanz in einer VM war, entsprechend konnte die FB auch nicht durchleiten). Jetzt ist die korrekte IP freigeschaltet, nämlich die, die auch unter pfSense für WAN angezeigt wird.Ich habe zudem in der Fritzbox eingestellt, dass pfSense immer dieselbe IP zugewiesen bekommt.

Ich bekomme jetzt immer

TLS handshake failed, wenn ich mich verbinden will... Die IP für ddns ist grün und es ist auch tatsächlich die, die ich über bsp. ipinfo.io angezeigt bekomme.Die VPN Konfiguration habe ich gemäß Deiner Screenshots angefertigt. Zumindest kommt mein Client schon mal definitiv bis zur pfSense durch ;) Die openVPN Logs zeigen allerdings aktuell gar nichts an, also nur Änderungen, die ich durchgeführt habe. Es werden weder fehlerhafte Verbindungsversuche, noch TLS handshake Fails oder so dort angezeigt.

-

Hi,

dann deaktiviere einfach mal den ganzen TLS Teil im VPN Serverbereich und mach nur im Servermode auf RemoteAccess (User Auth) somit musst du bentuzer und Passwort bei der Anmeldung des Users angeben und dich verbinden können.

VG, p54

-

Hi,

was ich noch vergessen habe zu sagen, versuch einmal in deiner WAN Firewall Rule die RFC1918 networks zu deaktivieren:

https://i.imgur.com/gXV7b28.pngDa du ja in einem private network der FB bist, könnte dies zu Problemen führen.

Falls ich hier falsch liege - ich glaube ich musste es damals bei mir deaktivieren - dann korregiert mich bitte.VG, p54

-

@p54 habe ich eben gemacht, allerdings will openVPN trotzdem nicht so, wie ich es gerne hätte. Jetzt kommen gar keine Fehlermeldungen mehr, aber es wird immer wieder versucht, sich erneut zu verbinden.

Parallel hat sich aus mir nicht nachvollziehbaren Gründen gestern noch pfBlocker-ng verabschieded. Es läuft, aber auf sämtlichen Geräten wird seit gestern Nachmittag nicht mehr geblockt. Nach einem factory reset über die WebGUI* komme ich nun gar nicht mehr auf die APU drauf. Sitze demnach gerade an einer kompletten Neuinstallation und schaue danach mal, ob dann vielleicht auch die anderen Probleme lösbar sind.

- laut Angaben sollte die IP auf 192.168.1.1 zurückgesetzt werden und ein entsprechender DHCP Server eingerichtet werden. Ich komme per LAN trotzdem nicht drauf und bekomme auch keine IP; per Serial kann ich mich verbinden, nach Angabe des Prozessors geht es allerdings nicht weiter, das Terminal steht komplett still.

Zwar möchte ich ja eh auf etwas leistungsfähigere Hardware umsteigen, aber bis dahin hoffe ich, zumindest noch einmal alles testhalber so konfigurieren zu können, dass es mit neuer Hardware dann richtig losgehen kann....

-

So, pfsense ist neu aufgesetzt...

Ich habe openVPN nun noch einmal versucht über synology laufen zu lassen... Also pfsense als exposed host, dann eine portweiterleitung für port 1994 auf die IP meines NAS, auf dem noch der alte openVPN server läuft.

Auch das geht nicht. Irgendwie scheint mir die FB, trotz exposed host, einfach die Verbindungen nicht weiter durch zu lassen. Weder auf pfSense, noch auf dem NAS (wo es vorher funktionierte), kommt eine Verbindung zustande.

Ich überlege allerdings gerade, ob ich auf den DrayTek Vigor 130, den mal wohl als reines Modem vorschalten kann. EIne Möglichkeit, mich direkt mit pfSense mit meinem 1&1 Anschluss zu verbinden wird es vermutlich nicht geben, oder?

-

Wie hast Du den Zugriff aus dem deutschen Adresskreis realisiert? Via pfblocker? Nur den Zugriff aufs WebGUI oder komplett?

-

@mrsunfire ich habe die Einstellungen in pfBlocker-ng bislang hauptsächlich dafür genutzt, bestimmte Seiten (Tracker, Werbung, ...) zu blockieren.

Unter GeoIP habe ich aktuell nur diese Einstellungen:

Countries->Germany DEundGermany DE_rep->Permit InboundDas habe ich im Tab Top20 getan. Ich gehe davon aus, dass jetzt automatisch alle anderen blockiert werden (so ungefähr steht es ja auch in der Info: statt 97% der Welt zu blockieren soll man lieber 3% erlauben - habe ich doch richtig verstanden, oder?).

Worauf der Zugriff dann erfolgt, also komplett oder GUI, dafür habe ich gar keine Einstellung im Blocker gefunden.

Ich werde jetzt noch mal versuchen, von Grund auf neu den gesamten openVPN Server einzurichten und schaue dann, ob ich mich verbinden kann.

-

Danke. Bei mir ist der pfBlocker derzeit nicht aktiv, sondern Suricata. Auch wenn das unterschiedliche Dinge sind, glaube ich einen ähnlichen Schutz zu habenund stell mir keine Stolperfallen.

-

So, ich habe mich jetzt noch einmal mit openVPN befasst. CA eingerichtet, ServerCA eingerichtet, Benutzer eingerichtet, BenutzerCA eingerichtet.

Exportiert wie von @p54 vorgeschlagen und mit der enmpfohlenen Android App importiert (geht aber auch mit der von mir genutzten App).

Nun kommt folgendes

Jun 23 18:23:44 openvpn 32811 89.15.238.11:26500 [VPN_ben] Peer Connection Initiated with [AF_INET]89.15.238.11:26500 Jun 23 18:23:44 openvpn 32811 89.15.238.11:26500 TLS Auth Error: Auth Username/Password verification failed for peer Jun 23 18:23:44 openvpn 32811 89.15.238.11:26500 WARNING: Failed running command (--auth-user-pass-verify): external program exited with error status: 1 Jun 23 18:23:44 openvpn user 'ben' could not authenticate. Jun 23 18:23:44 openvpn 32811 89.15.238.11:26500 peer info: IV_GUI_VER=de.blinkt.openvpn_0.7.5 Jun 23 18:23:44 openvpn 32811 89.15.238.11:26500 peer info: IV_TCPNL=1 Jun 23 18:23:44 openvpn 32811 89.15.238.11:26500 peer info: IV_COMP_STUBv2=1 Jun 23 18:23:44 openvpn 32811 89.15.238.11:26500 peer info: IV_COMP_STUB=1 Jun 23 18:23:44 openvpn 32811 89.15.238.11:26500 peer info: IV_LZO=1 Jun 23 18:23:44 openvpn 32811 89.15.238.11:26500 peer info: IV_LZ4v2=1 Jun 23 18:23:44 openvpn 32811 89.15.238.11:26500 peer info: IV_LZ4=1 Jun 23 18:23:44 openvpn 32811 89.15.238.11:26500 peer info: IV_NCP=2 Jun 23 18:23:44 openvpn 32811 89.15.238.11:26500 peer info: IV_PROTO=2 Jun 23 18:23:44 openvpn 32811 89.15.238.11:26500 peer info: IV_PLAT=android Jun 23 18:23:44 openvpn 32811 89.15.238.11:26500 peer info: IV_VER=2.5_master Jun 23 18:21:54 openvpn 32811 89.15.238.11:22245 [VPN_ben] Peer Connection Initiated with [AF_INET]89.15.238.11:22245 Jun 23 18:21:54 openvpn 32811 89.15.238.11:22245 TLS Auth Error: Auth Username/Password verification failed for peer Jun 23 18:21:54 openvpn 32811 89.15.238.11:22245 WARNING: Failed running command (--auth-user-pass-verify): external program exited with error status: 1Dabei habe ich doch aber das Passwort gerade erst festgelegt und um Tippfehler zu vermeiden statt es bei Android einzugeben direkt per

adb shell input textauch dort eingegeben (Sonderzeichen natürlich escaped).Warum erwartet pfSense nun trotzdem ein anderes PW bzw. einen anderen Usernamen? Es gibt bislang nur zwei Benutzer, einer davon ist admin. Den anderen habe ich gerade eingerichtet. Wie gesagt, mit copy and paste Passworteingabe.

Habt Ihr eine Idee, wo der Fehler sonst liegen könnte? Es ist ja schon mal schön, dass ich bis zu pfSense komme (vorher erschienen ja gar keine Fehler im Logfile), aber noch schöner wäre natürlich eine funktionierende Verbindung ^^

-

Hi,

wenn du deinem User ein Zertifikat für die VPN mit gegeben hast, musst du das Setting so wie in meinen screens erstellt wurde für die Auth auf Remote Access (SSL/TLS + User Auth) setzten dann bei der Anmeldung diesen Benutzernamen wählen der damit erstellt wurde, z.B. VPN-User1 + Passwort angeben.

Das sollte so gehen.

VG; p54

-

ursprünglich hatte mein User ein Zertifikat. Ich war dann davon ausgegangen, dass die exportierte Datei dieses auch beinhaltet. Aber entweder habe ich beim Erstellen des Zertifikates einen Fehler gemacht, oder es ist beim Ex-/Importieren etwas schief gelaufen.

Für den Moment lasse ich es jetzt erst einmal so; sowohl meine DDNS Adresse, als auch die Logins, habe nur ich. Da sollte auch ohne Zertifikat niemand etwas anstellen können.

Was interessant wäre, wäre die Möglichkeit, falsche openVPN Anmeldungen zu blockieren; geht das? Beispiel, IP Adresse X versucht, sich per openVPN zu verbinden. User/Password sind falsch. Zweiter Versuch innerhalb X Minuten, wieder falsch. ==> block for X days.

Da ich meine Logins so konfiguriert habe, dass ich sie sowieso aus dem verschlüsselten Passwortmanager per Copy&Paste einfügen muss, sollte eine Sperre von 2-3 fehlerhaften Loginversuchen ausreichen, um potenzielle Angreifer auszusperren, denn mein PW ist jedes Mal beim 1. Versuch richtig ^^