-

Hallo zusammen,

ich habe ein Problem mit dem Internetzugriff aus einem WLAN nach dem Update der pfSense von 2.2.4 auf 2.3.3. Mein Setup ist folgendes:

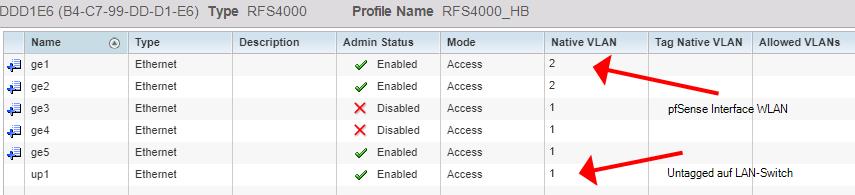

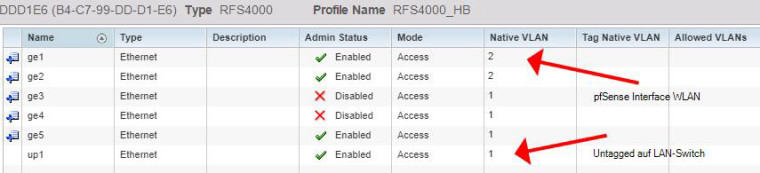

ich habe einen Motorola RFS4000 mit Wing 5.5 Controller. Auf dem Controller sind 2 WLAN SSIDs aufgesetzt. Einmal da firmeninterne WLAN prod, dass seine DHCP-Adressen (10.123.4.1 bis 254) von einem Windows 2012R2-DHCP-Server erhält und zum Zweiten das WLAN gast. Für das WLAN prod ist auf dem Wing 5.5 das VLAN1 zuständig, für das WLAN gast ist auf dem Wing 5.5 das VLAN2 zuständig. Auf der pfSense gibt es die Interfaces LAN, WAN und WLAN. Vom Wing 5.5 geht eine Strippe aus Port ge1 direkt auf das pfSense-Interface WLAN. Vom Wing 5.5 Port up1 geht eine weitere Strippe auf einen PoE-Switch (und zwar untagged), an dem die ganzen Aceesspoints hängen, die die beiden WLANs aufspannen. Der LAN-Switch ist dann über eine LWL mit den anderen Switches und so auch mit dem LAN-Interface der pfSense verbunden.

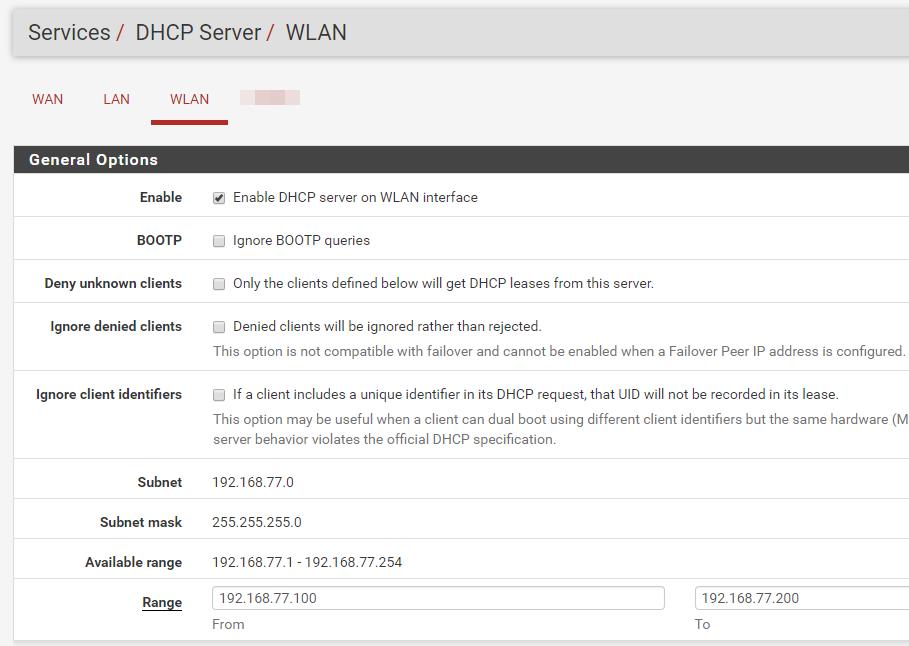

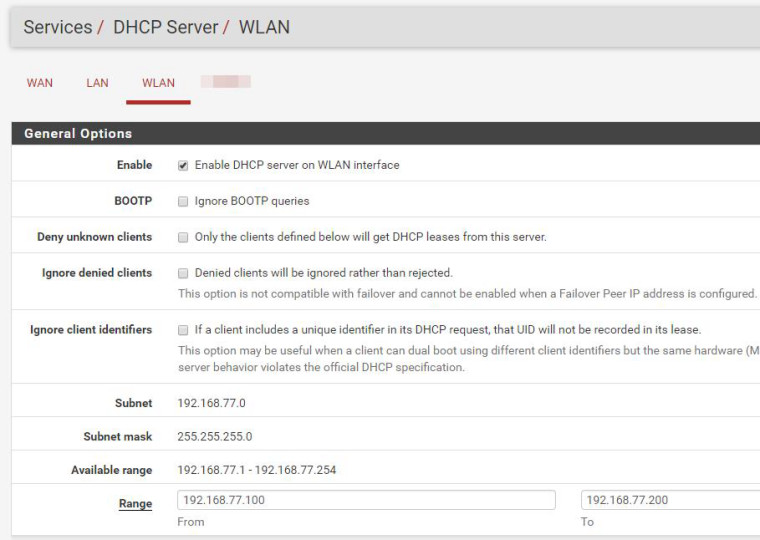

Für das WLAN gast ist auf dem pfSense-Interface ein DHCP-Server aktiviert (IP-Adressbereich 192.168.77.100 bis 200). Vom gast-WLAN komme ich ins Internet, aber nicht ins Firmen-LAN. Ein Gast-WLAN eben.

Auf dem PoE-Switch gibt es nur das Default-VLAN1, es sind keine weiteren VLANS eingerichtet. Das klingt etwas merkwürdig, hat aber so bis vor ca. 3 Wochen mit der pfSense Version 2.2.4 funktioniert. Ich kam mit allen Clients, also sowohl fest installierten Arbeitsplatzrechnern und aus dem WLAN prod (alle zeihen IP-Adressen aus dem DHCP-Bereich 10.123.4.0) ins Internet.

Vor 3 Wochen musste ich einen dritten Standort an die Firma anbinden. Dafür reichte die bestehende OpenVPN-Konfiguration nicht aus. Ich musste ein Update auf allen 3 pfSense machen. Zuerst habe ich das Update direkt auf die Version 2.4.2 gemacht. Die geplanten IPsec-VPNs ließen sich wunderbar einrichten, aber ich kam seit dem Update aus dem gesamten Netzwerk (bis auf das gast-WLAN) nicht mehr ins Internet. Ich habe wegen etwqs Zeitdruck die pfSense neu installiert mit der Version 2.3.3 und die gesicherte Konfiguration aus der Version 2.2.4 wieder eingelesen. Nun komme ich zwar mit meinen PCs wieder ins Internet, nicht aber aus WLAN prod. Die ja alle die IP-Adressen aus dem Bereich 10.123.4.0 bekommen. Ich habe weder an den Einstellungen des Wing 5.5 noch an der Verkabelung etwas geändert.

Hat jemand ähnliche Erfahrungen gemacht und vielleicht eine Lösung für mich?

-

Solche Probleme hängen oft mit dem Outbound NAT zusammen.

Wenn es im Automatic- oder im Hybrid-Modus läuft, setzt die pfSense die Outbound-NAT-Regeln für die an ihren Interfaces konfigurierten Netze automatisch, für andere Netze werden keine Regeln erstellt.D.h. wenn die pfSense das WLAN prod nicht kennt, musst du das Outbound NAT in den Hybrid-Modus schalten und die Regel manuell erstellen.

-

Hallo viragomann,

vielen Dank für die schnelle Antwort. Ich habe in den Outbound NAT-Regeln unter anderem 2 Einträge:

Der Modus steht auf Manual Outbound NAT. Die gast-Clients kommen ins Internet (siehe Bild 1) und die PCs aus dem LAN auch (Bild 2). Eigentlich müssten aber auch die Clients aus dem WLAN prod ins Internet kommen, da sie aus demselben IP-Bereich wie die PCs ihre DHCP-Adressen ziehen. Funktioniert aber nicht mehr.

-

Die Regeln sind in Ordnung. Dann kann es am Outbound NAT nicht liegen.

Wenn die WLAN prod Clients und die PCs IPs aus demselben Bereich haben, kann es auch nicht an den Firewall Regeln liegen.Das LAN Interface ist für den Bereich 10.123.0.0/20 konfiguriert? Maske richtig? Kein Gateway am Interface gesetzt?

Ich weiß ja nicht, was dieser WLAN Controller macht, aber vermutlich werden die Pakete in dieser Einstellung mit der VLAN ID 1 getagged. Möglicherweise ist das nun ein Problem in der aktuellen Version, so dass die pfSense diese Pakete nicht mehr als zum LAN Netz gehörig ansieht.

Lässt sich das irgendwie vermeiden? Oder anderenfalls dieses VLAN anderweitig anbinden, so dass die Clients vom DHCP Server ihre IPs erhalten.

Bezüglich der Behandlung von tagged- und untagged-Paketen hatte es nach meinen Informationen jedenfalls Änderungen in den jüngsten Versionen gegeben. -

Die Subnetzmaske ist richtig: 10.123.0.0/20. Das Standardgateway auch: 10.123.1.1. Ipconfig auf einem Notebook zeigt dasselbe an wie ein ipconfig auf den PCs (bis auf die DHCP-Adresse natürlich). Ich kann mir vorstellen, dass ich jetzt was an den Einstellungen auf dem WLAN Controller und dem PoE-Switch ändern muss. Also, folgende Einstellungen haben die beiden Geräte im Moment (und auch vor dem Update auf 2.3.3):

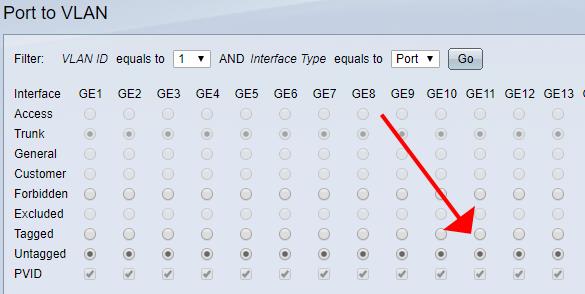

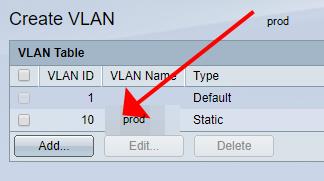

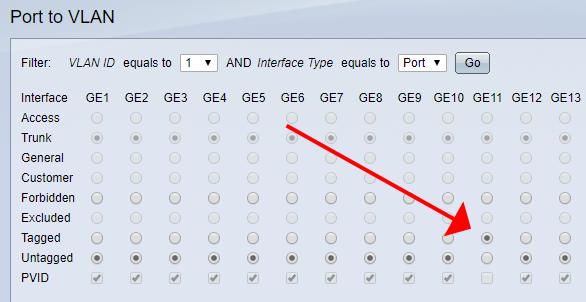

Der Port up1 auf dem WLAN Controller ist über eine Strippe mit dem Port GE11 auf dem PoE-Switch verbunden. Beide Ports sind nach meinem Verständnis "Untagged". Das VLAN1 sowohl auf dem Switch als auch auf dem WLAN Controller dient vermutlich auch dem internen Management der beiden Geräte. Also müsste ich jetzt jeweils ein neues VLAN (z.B. VLAN10) anlegen. Das VLAN10 auf dem WLAN Controller verbinde ich dann mit der SSID prod.

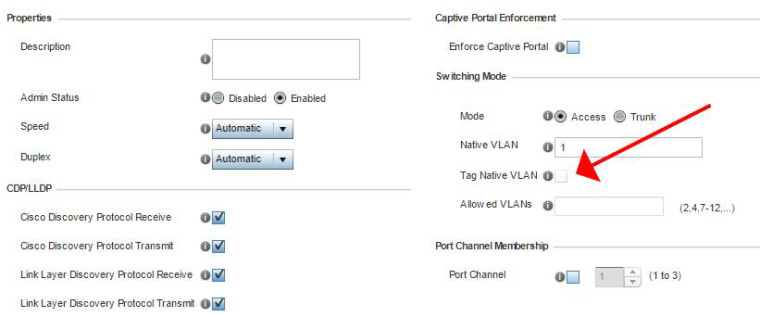

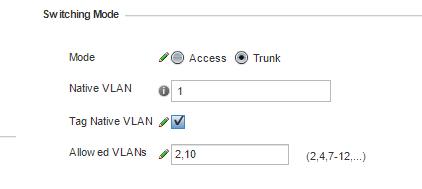

Auf dem Port up1 setze ich das "Native VLAN" von 1 auf 10 und einen Haken bei "Tag Native VLAN"? Was muss ich jetzt auf dem Switch mit dem Port GE11 machen? Ich ordne ihn zunächst mal dem VLAN10 auf dem Switch zu. Und dann setze ich ihn ebenfalls auf "Tagged"? Reicht das schon aus?

-

Und noch eine Frage hätte ich: wo kann ich erfahren bzw. nachlesen, was sich an diesen Tagged- und Untagged-Geschichten geändert hat? das interessiert mich brennend.

-

Hallo,

nachdem das Native VLAN eh explizit auf untagged gesetzt ist, sollte der VLAN Tag ja auch gar nicht für das Problem verantwortlich sein.

Wenn du nun aus WLAN prod das VLAN10 machst und es dem Switch tagged zugeführt wird, müsste ja auch das LAN ins VLAN10, um das WLAN im Access-Mode am Switch einzubinden.

Du kannst aber versuchen, beides ins VLAN10 zu geben, doch beides dem Switch untagged zuführen, so ändert sich erstmal gar nichts. Du musst nur alle LAN-Ports am Switch diesem VLAN hinzufügen.Möglicherweise gibt es bessere Möglichkeiten, aber ohne das ganze Netzwerk und die Funktionen der Geräte zu kennen, ist es schwierig hierzu Ratschläge zu geben.

@rowes said in Kein Internetzugriff mehr aus dem WLAN nach Update auf 2.3.3:

wo kann ich erfahren bzw. nachlesen, was sich an diesen Tagged- und Untagged-Geschichten geändert hat?

Änderungen sollten in den Release Note festgehalten sein. Ich kenne es auch nur aus diversen Threads in diesem Forum.

-

Ich glaube, ich muss noch eine weitere Netzwerkkarte installieren und trenne das WLAN prod vom restlichen LAN. Das sollte dann ja ähnlich dem WLAN gast auch funktionieren. Es kommt ja vom selben Controller.

@ viragomann Vielen Dank trotzdem !!!

-

Die Idee hatte ich auch schon, allerdings klappt das nicht so einfach, dass die WLAN prod Clients ihre IP vom Windows DHCP bekommen, was du ja wohl möchtest. Sollte aber irgendwie doch gehen, ich glaube, ich hatte Ähnliches schon mal realisiert.

-

Na ja, ich könnte meinen zur Verfügung stehenden DHCP-Bereich etwas splitten und einen kleinen Teil der Adressen einem auf dem neuen pfSense-Interface aktivierten DHCP-Server wieder zur Verfügung stellen. So viele Notebooks sind das nicht, die das brauchen. Wichtig ist, dass die PCs immer eine Adresse bekommen.

Zur Not kann ich auch ein weiteres Segment aus meinem 10.123.0.0/20 nehmen. Es sind ja Adressen genug da. Ich muss mal nachsehen, ob ich noch eine Karte gesteckt bekomme, dann habe ich eine Lösung. Vielleicht nicht so elegant wie ich wollte, aber immerhin.

-

Warum ist dafür eine zusätzliche Netzwerkkarte nötig?

Kannst du nicht die beiden WLANs auf einer gemeinsamen Leitung als VLANs zur pfSense führen? -

Ich muss doch die beiden WLANs trennen. Die Gäste dürfen nicht ins Firmen-LAN. Kann ich das so mit einem Kabel realisieren?

-

Ich habe ja jetzt auch auf dem Controller 2 abgehende Kabel.

-

Genau dafür sind ja VLANs gedacht, um mehrere getrennte Netzwerke über dieselbe Hardware zu führen. Sämtliche Netze müssen natürlich getagged sein.

Wie das auf dem Controller zu lösen ist, weiß ich nicht. Kann mir aber nicht vorstellen, dass der nicht mehrere VLANs auf eine Leitung legen kann, nachdem üblicherweise auch die Access Points selbst dazu fähig sind.

-

Wie könnte das denn aussehen? Aus meiner Sicht probiere ich das mal so:

ich richte auf dem WLAN Controller ein neues VLAN10 ein und verbinde es mit der WLAN SSID prod. VLAN2 für das gast-WLAN lass ich bestehen und ebenso VLAN1 für das Management des Controllers. Dann lege ich alle 3 VLANS auf einen Port des Controllers, setze den Haken bei "Tag Native VLAN", schalte ihn auf "Trunk" und "Allow VLAN 2,10". Damit sollten alle 3 VLANS auf diesem Port des Controllers liegen.

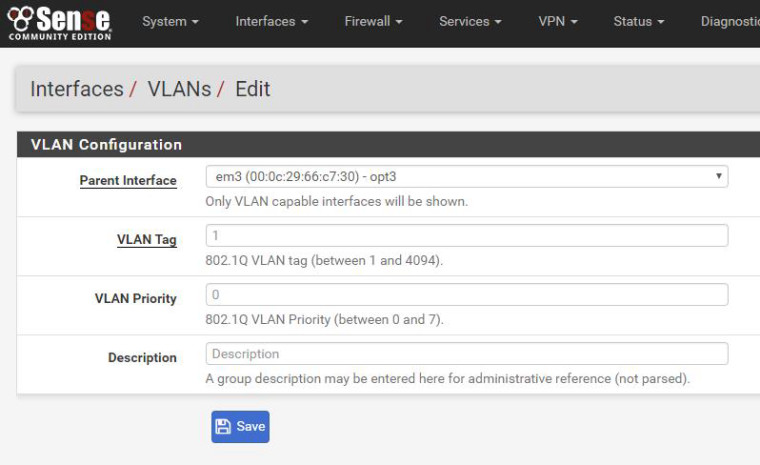

Auf der pfSense nehme ich mir das WLAN-Interface als Parent Interface, richte 3 VLANS ein und ordne sie dem WLAN-Interface unter. Auf den neuen VLAN Interfaces prod und gast aktiviere ich den DHCP-Server, auf dem VLAN Interface Management natürlich nicht. das sollte meines Wissens reichen. Dann verbinde ich pfSense-Interface WLAN mit dem Port auf dem WLAN Controller.

Was muss jetzt auf dem Switch noch getagged werden? Muss überhaupt was getagged werden? Ich glaube nicht. Es ist natürlich nicht im Sinne des Erfinders, das ganze LAN als Tagged Ports auf den Switches zu konfigurieren. Bei 15 Switches ist das 1) eine Heidenarbeit und b) was ist, wenn mal ein Switch ausgetauscht werden muss?

-

Was ist mit den Accesspoints? Kann ích die "Untagged" weiterbetreiben?

-

Was das "Allow" auf dem Controller macht, weiß ich nicht. Ansonsten sollte es so laufen.

Auf dem Switch ist gar nichts zu taggen, der ist ja dann gar nicht in die VLANs involviert.

Bedenke, dass du so das Management Interface in ein separates Netzwerksegment steckst. Dieses muss auch auf der pfSense konfiguriert werden, natürlich müsste das Netz auch einen anderen IP Bereich bekommen, also auch der Controller eine andere IP. Alternativ kannst du aber auch das VLAN1 mit dem LAN Bridgen, bzw. mit dem Netz, in dem er aktuell ist.

Auf den Access Points sollte nichts zu ändern sein. Das müsste alles der Controller managen.

-

Meines Erachtens erlaube ich mit dem "Allow", dass die VLANs auch tagged behandelt werden, das Native VLAN muss ich aber ja nicht unbedingt tagged einrichten (Haken nicht setzen), dann sollte der Controller aus dem LAN weiterhin unter seiner 10.123.x.x erreichbar sein, wenn ich das VLAN1 über einen entsprechenden Port des Controllers weiterhin mit dem LAN verbunden lasse.

Ich glaube, dann haben wir es. Das probiere ich einen Abend nächste Woche aus, sobald hier nicht mehr so viel los ist. Ich bedanke mich erstmal herzlich für Deine Anregungen hier und wünsch Dir ein schönes Wochenende. Ich berichte Dir dann noch, ob es wieder funktioniert. Bis dahin !!!

-

Hatte es so verstanden, als dass du alle 3 VLAN zur pfSense führst. Wenn das VLAN1 am Switch bleibt, passt das natürlich.

Schönes Wochenende.

Copyright 2025 Rubicon Communications LLC (Netgate). All rights reserved.