Monitorizar trafico en un puerto determinado

-

Hola.

Tengo una regla en la que permito el trafico de salida hacia un puerto 28000 y no consigo desde el cliente conectar con el servidor externo en ese puerto. Como puedo monitorizar que esta ocurriendo en ese puerto? Es que no se donde mirar exactamente. Utilizo squid por si ayuda aunque al no ser trafico http supongo que no importara.

Gracias. -

Hi,

Go to Status > System Logs > Firewall > Dynamic ViewRegards

PD. Mano arriba si te sirvió ;)

-

He realizado con mis reglas una prueba y no entiendo porque. Pasa esto:

Si la regla 4 esta como muestro aqui entonces no podemos conectar al servidor exterior con nuestra aplicacion.IPv4 TCP/UDP VLAN101 net * VLAN101 address 53 (DNS) * none

IPv4 TCP VLAN101 net * * 80 (HTTP) * none

IPv4 TCP VLAN101 net * * 443 (HTTPS) * none

IPv4 TCP VLAN101 net * * PORT28000 * noneSin embargo si permito todo el trafico con la regla :

IPv4 * VLAN101 net * * * * noneEntonces si conecta, pero es qeu no entiendo porque ya que la regla que tengo arriba si creo que deberia funcionar. ¿no? La ip desde mi red interna es 10.0.101.19 que intenta conectar a la 212.142.159.222 por el puerto 28000. ¿ Que veis?

Mis los del firewall son:

16:01:52.670104 IP 10.0.101.19.49163 > 212.142.159.222.49268: tcp 24

16:01:52.683889 IP 212.142.159.222.49268 > 10.0.101.19.49163: tcp 1360

16:01:52.692004 IP 212.142.159.222.49268 > 10.0.101.19.49163: tcp 0

16:01:52.904194 IP 10.0.101.19.49163 > 212.142.159.222.49268: tcp 0

16:01:52.926045 IP 212.142.159.222.49268 > 10.0.101.19.49163: tcp 1360

16:01:52.926386 IP 10.0.101.19.49163 > 212.142.159.222.49268: tcp 0

16:01:52.949173 IP 212.142.159.222.49268 > 10.0.101.19.49163: tcp 1360

16:01:52.949467 IP 10.0.101.19.49163 > 212.142.159.222.49268: tcp 0

16:01:52.949613 IP 212.142.159.222.49268 > 10.0.101.19.49163: tcp 1360

16:01:52.949708 IP 212.142.159.222.49268 > 10.0.101.19.49163: tcp 1360

16:01:52.949996 IP 10.0.101.19.49163 > 212.142.159.222.49268: tcp 0

16:01:52.950003 IP 10.0.101.19.49163 > 212.142.159.222.49268: tcp 0

16:01:52.968842 IP 212.142.159.222.49268 > 10.0.101.19.49163: tcp 735

16:01:52.969139 IP 10.0.101.19.49163 > 212.142.159.222.49268: tcp 0

16:01:52.972494 IP 10.0.101.19.49163 > 212.142.159.222.49268: tcp 33

16:01:52.997366 IP 212.142.159.222.49268 > 10.0.101.19.49163: tcp 321

16:01:52.997948 IP 10.0.101.19.49163 > 212.142.159.222.49268: tcp 34

16:01:53.018470 IP 212.142.159.222.49268 > 10.0.101.19.49163: tcp 342

16:01:53.019045 IP 10.0.101.19.49163 > 212.142.159.222.49268: tcp 42

16:01:53.041459 IP 212.142.159.222.49268 > 10.0.101.19.49163: tcp 369

16:01:53.041909 IP 10.0.101.19.49163 > 212.142.159.222.49268: tcp 41

16:01:53.062475 IP 212.142.159.222.49268 > 10.0.101.19.49163: tcp 368

16:01:53.062993 IP 10.0.101.19.49163 > 212.142.159.222.49268: tcp 35

16:01:53.084391 IP 212.142.159.222.49268 > 10.0.101.19.49163: tcp 354

16:01:53.084818 IP 10.0.101.19.49163 > 212.142.159.222.49268: tcp 34

16:01:53.106403 IP 212.142.159.222.49268 > 10.0.101.19.49163: tcp 353

16:01:53.106815 IP 10.0.101.19.49163 > 212.142.159.222.49268: tcp 40

16:01:53.127175 IP 212.142.159.222.49268 > 10.0.101.19.49163: tcp 367

16:01:53.127508 IP 10.0.101.19.49163 > 212.142.159.222.49268: tcp 42

16:01:53.147069 IP 212.142.159.222.49268 > 10.0.101.19.49163: tcp 369

16:01:53.147513 IP 10.0.101.19.49163 > 212.142.159.222.49268: tcp 39

16:01:53.168567 IP 212.142.159.222.49268 > 10.0.101.19.49163: tcp 366

16:01:53.169166 IP 10.0.101.19.49163 > 212.142.159.222.49268: tcp 43

16:01:53.189479 IP 212.142.159.222.49268 > 10.0.101.19.49163: tcp 370

16:01:53.190135 IP 10.0.101.19.49163 > 212.142.159.222.49268: tcp 39

16:01:53.210529 IP 212.142.159.222.49268 > 10.0.101.19.49163: tcp 366

16:01:53.211100 IP 10.0.101.19.49163 > 212.142.159.222.49268: tcp 38

16:01:53.230773 IP 212.142.159.222.49268 > 10.0.101.19.49163: tcp 365

16:01:53.231309 IP 10.0.101.19.49163 > 212.142.159.222.49268: tcp 41

16:01:53.252666 IP 212.142.159.222.49268 > 10.0.101.19.49163: tcp 368

16:01:53.253207 IP 10.0.101.19.49163 > 212.142.159.222.49268: tcp 40

16:01:53.275447 IP 212.142.159.222.49268 > 10.0.101.19.49163: tcp 367

16:01:53.275959 IP 10.0.101.19.49163 > 212.142.159.222.49268: tcp 41

16:01:53.297103 IP 212.142.159.222.49268 > 10.0.101.19.49163: tcp 368

16:01:53.297570 IP 10.0.101.19.49163 > 212.142.159.222.49268: tcp 40

16:01:53.318490 IP 212.142.159.222.49268 > 10.0.101.19.49163: tcp 367

16:01:53.319048 IP 10.0.101.19.49163 > 212.142.159.222.49268: tcp 36

16:01:53.338722 IP 212.142.159.222.49268 > 10.0.101.19.49163: tcp 363

16:01:53.339104 IP 10.0.101.19.49163 > 212.142.159.222.49268: tcp 38

16:01:53.360699 IP 212.142.159.222.49268 > 10.0.101.19.49163: tcp 365

16:01:53.361068 IP 10.0.101.19.49163 > 212.142.159.222.49268: tcp 43

16:01:53.382835 IP 212.142.159.222.49268 > 10.0.101.19.49163: tcp 370

16:01:53.383311 IP 10.0.101.19.49163 > 212.142.159.222.49268: tcp 33

16:01:53.410563 IP 212.142.159.222.49268 > 10.0.101.19.49163: tcp 338

16:01:53.411192 IP 10.0.101.19.49163 > 212.142.159.222.49268: tcp 29

16:01:53.432603 IP 212.142.159.222.49268 > 10.0.101.19.49163: tcp 348

16:01:53.433145 IP 10.0.101.19.49163 > 212.142.159.222.49268: tcp 29

16:01:53.452742 IP 212.142.159.222.49268 > 10.0.101.19.49163: tcp 355

16:01:53.652829 IP 10.0.101.19.49163 > 212.142.159.222.49268: tcp 0Muchas gracias.

-

y, si cambias "TCP" por "UDP" (ANY) ?

IPv4

TCPUDP VLAN101 net * * PORT28000 * none -

Exactamente lo que te comenta @ptt

Prueba en Protocol = any

SaludosPD.: Mano arriba si te sirvió ;)

-

Si pongo any como protocolo entonces no activa la opcion de poner puerto y po tanto no me deja poner el puerto 28000.

-

Claro.. deberías colocar el tipo de protocolo. Tienes la opcion tcp/udp que muy probablemente te sirva.

Saludos -

Es que lo primero que probe fue con tcp/udp, y no iba asi que probe con tcp a secas y tampoco. Por ultimo con any y asi si que va.

-

si puedes subir una captura de tu regla?

-

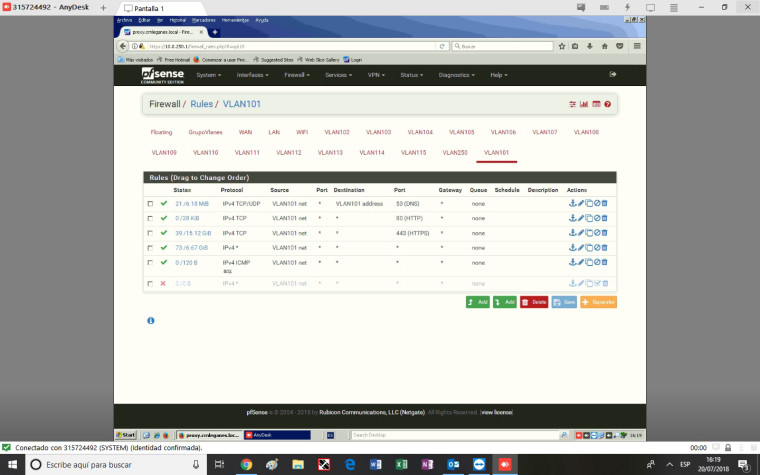

Estas son las reglas con las que no funciona:

-

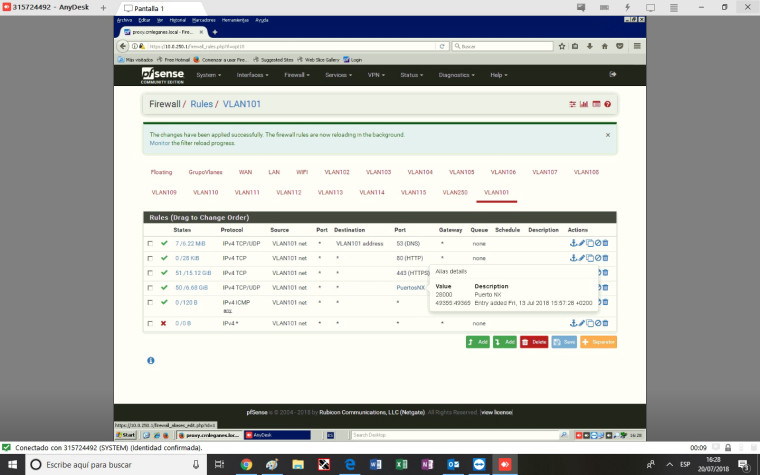

La regla en la que no te funciona es correcta, estas permitiendo salir a internet desde tu VLAN101 los puertos 53, 80, 443, 28000 y 49355 al 49365. Tus reglas están bien. Pero quizá los requerimientos de conectividad de ese servicio que quieres usar estén incompletos.

Te recomendaria que monitorees las conexiones de tus equipos en VLAN101 que salen a intenet y veas que puertos emplean. Quizás están usando más puertos que los arriba mencionados.

Primero deja que se conecten (usando la configuración que te funciona).

Luego desde pfSense ve a Diagnostics/States y selecciona tu interfaz VLAN101 y filtra por la/s IP de tus equipos. Allí veras todas conexiones que realizan (IP/Puertos/Estados/ etc.)Toma nota de todos los puertos que usen. Probablemente logres descubrir que usan más puertos tcp ó udp de los que creías.

Mano arriba si te sirve.

SaludosGabriel