transparente Firewall mit MGMT-Port

-

Hallo zusammen,

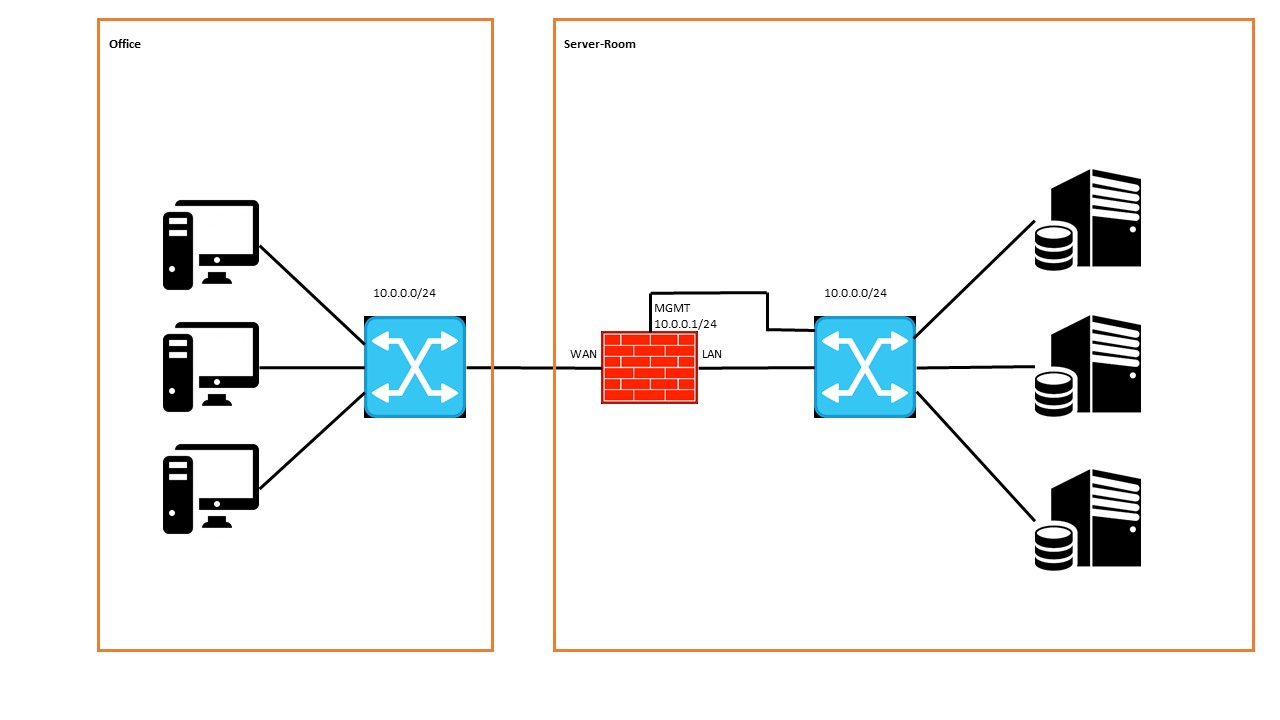

ich versuche aktuell die Server in einem kleinen Server-Raum vom restlichen LAN mit pfSense über eine transparente Firewall abzuschotten. Die Firewall selbst soll einen extra MGMT-Port haben, welcher "hinter" der Firewall hängt und darüber abgesichert wird:

Das IP-Netz vor und hinter der Firewall ist das selbe. Der WAN- und LAN-Port der Firewall wurde als Bridge konfiguriert, beide haben keine IP zugewiesen.

Der MGMT-Port der Firewall hat eine IP des lokalen LANs und hängt am Switch "hinter" der Firewall.Meine Frage wäre nun, ob diese Konfiguration so überhaupt möglich ist?!

Ich habe das Gefühl, dass der Switch hiner der Firewall die Konstellation nicht so gerne mag. Leider habe ich hier keinen Zugriff auf das Management des Switches und kann nichts kontrollieren, ich würde aber aktuell vermuten, dass es zwischen dem Bridge-LAN-Port und dem MGMT-Port einen Loop gibt.Besten Dank für die Hilfe!

-

Hallo,

mehreren Netzwerkschnittstellen IPs aus demselben Subnetz zu geben, ist generell nicht zu empfehlen und ebenso wenig sinnvoll.

Das MGMT-Interface könntest du dir auch sparen und einfach der Bridge eine IP in diesem Netz geben.

Wenn du es einsetzen möchtest, richte dafür ein eigenes Netzwerksegment ein.Grüße

-

@viragomann said in transparente Firewall mit MGMT-Port:

Das MGMT-Interface könntest du dir auch sparen und einfach der Bridge eine IP in diesem Netz geben.

Das ist aber doch auch gemeint, oder? Eben der Bridge keine IP geben und wirklich "stealth" über die Bridge filtern und via extra Port mit IP dann die UI nutzen. Sowas hatten wir ganz früher mit reinem PF mal gebaut, sehr fies, da die Bridge nicht als Hop auftauchte und damit transparent gefiltert hat.

-

Ja, das sollte beides gleichwohl möglich sein. Meiner Meinung ist es egal, ob die Bridge eine IP hat oder ein separates MGMT Interface genutzt wird. Sind ja ohnehin gebrückt und im selben Netzsegment.

Beim separaten Interface gestalten sich vielleicht nur die Filter-Regeln etwas einfacher. -

Guter Punkt, ja. Aufpassen muss man bei der Konstellation auf jeden Fall sehr, damit man sich nichts zerbastelt oder plötzlich 2x das gleiche Netz an unterschiedlichen Schnittstellen hängt :)

-

Hallo zusammen,

danke für die bisherigen Posts!

Leider habe ich es nach wie vor nicht geschafft, das oben gewünschte Szenario zu bauen bzw. zu konfigurieren.

Ich habe LAN und WAN als Bridge konfiguriert und die dritte Schnittstelle als MGMT mit entsprechender IP.

Anschliessend hatte ich nur eine Regel erstellt, dass ich vom externen "Office" LAN auf die MGMT-Schnittstelle zugreifen darf. Die Bridge hatte keine Firewalregeln.Funktioniert hat das Ganze dann leider nicht, ich habe mit der Konfiguration sogar den Switch-Port automatisch deaktiviert, da wohl in irgendeiner Art ein Loop erzeugt wurde...

Ziel soll sein, eine komplett transparente Firewall zu schaffen, welche Pakete auf Grundlage von Firewallregeln filtert.

Die Firewall soll zudem aus dem Office-Lan managebar sein. -

Hallo,

wenn WAN-LAN einer Bridge zugeordnet sind, die keine IP hat (natürlich auch die Interfaces nicht), verstehe ich nicht, wie da eine Schleife entstehen soll.

Ich nehme an, dass du die erweiterten Einstellungen zur Filterung auf einer Bridge und deren Interfaces nicht verändert hast. Demnach müsste die Filterung auf den Interfaces passieren.

Bedenke, dass du damit auch am WAN Interface eine Regel benötigst, die den Mgmt-Zugriff erlaubt.

Auch musst du in der WAN Interface Konfiguration "Block private networks" deaktivieren. -

Aufgrund der akuten Problematik, dass meine Testkonfiguration im LAN Probleme bereitet hat und der Switch ementsprechend Ports abgeschalten hat, konnte ich leider keine großen Recherchen o.Ä. anstellen um die Ursache des Loops zu finden.

Wie verhält es sich denn, wenn ich die oben gezeigte Konstellation ohne den MGMT-Port realisieren möchte?!

LAN- und WAN-Port werden also ohne IP Adressen in das Bridge Interface konfiguriert. Dann sollten doch die zwei Netze voneinander getrennt sein und über Firewall-Rules auf dem Bridge-Interface gefiltert werden, oder?!

Aber wie komme ich dann zur Administration noch selbst an das Webinterface der Firewall wenn diese eigentlich keine IP mehr hat?! -

So, ich habe das Ganze jetzt nochmals in Angriff genommen.

Ich habe auf einem Rechner mit zwei Netzwerkkarten pfsense installiert.Der LAN-Port hat eine statische IPv4 Adresse, 10.0.0.150/24

Der WAN-Port hat keine IP.

Ich habe beide Ports in ein Bridge-Interface konfiguriert und die Settings "net.link.bridge.pfil_member=0" und "net.link.bridge.pfil_bridge=1" gesetzt.

NAT ist komplett deaktiviert.An beiden Firewall-Ports hängt jeweils ein Switch, an dem jeweils ein Test-Client hängt.

LAN-Port --> Switch --> Test-Client mit IP 10.0.0.100/24

WAN-Port --> Switch --> Test-Client mit IP 10.0.0.101/24folgende Firewall Rules sind aktuell konfiguriert:

LAN-Interface:

allow IPv4 from any to anyWAN-Interface:

allow IPv4 from any to anyBridge-Interface:

allow IPv4 from any to anyIch kann im aktuellen Zustand von beiden Clients auf die Firewall zugreifen und die Clients können sich gegenseitig erreichen.

Wenn ich nun aber die LAN- und WAN-Firewall Rules lösche, sodass nur noch die Bridge-Rule aktiv ist, geht gar nichts mehr.

Ich bekomme von den Clients keinen Traffic mehr zur bzw. durch die Firewall.

Wieso?! Habe ich hier einen Denkfehler?

Ich bin der Ansicht gewesen, das mit den oben genannten "net.link.bridge.pfil" Settings das Filtering ausschließlich auf dem Bridge-Interface stattfindet und nicht auf LAN und WAN.

Wieso geht dann aber kein Traffic mehr durch, obwohl auf der Bridge noch die Rule "IPv4 any any" aktiv ist?