Anfängerprobleme mit DHCP Relay

-

@jegr Gebe ich dir / euch in allen Punkten recht.

Merke schon der Ansatz war der falsche :)

Bestimmt kann man alles identisch einrichten, nur nicht so einfach, zu mindestens mein Eindruck bis jetzt. :)

Die WAF ist die Web Application Firewall wo rüber man speziell Webseitenanwendungen rootet. Diese Einstellung direkt gibt es als solche nicht, einrichten lässt sich das bestimmt, ist nur die Frage mit welchen Aufwand. :)

Da ich dort auch alle SSL-Zertifikate verwalte, soll das erst einmal alles bleiben.

Ich mag es nicht bezweifeln das es mit pfSense zu lösen ist, nur nicht auf anhieb. Die Direktkonfiguration dieses Service wird halt in pfSense nicht geboten :)Und das mit VPN habe ich mir schon einmal angesehen. Ist nicht so einfach wie bei Sophos, aber möglich. :)

Ich musste jetzt nur eine schnelle Lösung finden, da die UTM mir jeden Tag meine IP-Knappheit vorbetet.. :)

Um auf meine Probleme zurück zukommen.

Im Endeffekt hab ich das Problem, dass sich seit der Umstellung DMZ-IPs nicht mehr so sauber ansprechen lassen (daher der Relay), dann kann ich alle DNS-Einträge nicht mehr ansprechen (z.B. nas.meinetestumgebung.de , wiki.meinetestumgebung.de usw. ) und ich komme von der UTM wenn ich dort per VPN drin bin, nicht mehr ins LAN - Netz :)Das sind so die Dinge die mich grade beschäftigen. Firewallregeln sind Default und müssen auch noch einmal angeschaut werden.

pfSense ist doch ein wenig dolle anders als UTM 9 :) aber wie bei allem wenn man umsteigt, man muss sich erst mal dran gewöhnen und viel Lesen :) -

@tobiasp said in Anfängerprobleme mit DHCP Relay:

Im Endeffekt hab ich das Problem, dass sich seit der Umstellung DMZ-IPs nicht mehr so sauber ansprechen lassen

Verstehe leider immer noch nicht, was du damit meinst. Gibt es Probleme IPs der DMZ aus dem LAN zu erreichen?

@tobiasp said in Anfängerprobleme mit DHCP Relay:

und ich komme von der UTM wenn ich dort per VPN drin bin, nicht mehr ins LAN - Netz :)

Du hast nun das Problem, dass du in deinem Netzwerk zwei Router hast. Da ist die Konfiguration etwas aufwändiger.

Und ich denke, dass auch deine anderen Probleme wie Zugriff auf DMZ mit dem Routing zu tun haben.Zwei Router sollten nämlich nicht im selben Netzwerksegment sein.

Wenn möglich solltest du die beiden Router über ein eigenes Netz verbinden, also die pfSense nicht in die DMZ hängen, sondern (wenn die DMZ auf der UTM bleiben soll) die pfSense auf ein eigenes Interface der UTM hängen, wenn du noch eines frei hast.

Dann kannst du auf den beiden Router vernünftig statische Routen einrichten, und die meisten Probleme wären wohl behoben. -

Geht mir genauso wie @viragomann - die IP Problematik ist vermutlich einfach selbst gebaut, da die UTM bislang eben alle IPs verwaltet hat und dort genauso wie die pfSense einfach die angemeldeten Clients bzw. Server mit DNS vom eigenen Resolver/Forwarder versorgt hat. Ist einfach zu lösen, muss aber klar definiert werden, was genau gemeint ist mit "geht nicht mehr".

Beim letzten Absatz bzgl. UTM und Sense nicht im gleichen Segment bin ich auch der Meinung. Wenn schon beide - und den ganzen WAF Krempel halte ich jetzt mal richtig für überzogen ;) - dann lass doch jedes Device sein Segment verwalten.

Frage ist: wer hat momentan das wirkliche WAN, die UTM oder pfSense? Oder ein anderes Gerät? Wenn ein externes Gerät oder Router (vom Provider bspw.) im Spiel ist: Einfach in das Segment die UTM und die pfSense hängen und dahinter das jeweilige Netz. Dann ist jeder der Router für sein Netz (DMZ/LAN) und man kann ordentlich Routen setzen wie Virago schreibt. Oder eine Kiste macht WAN, dann so wie es virago schreibt, die andere Kiste dann an ein extra Interface und gut.

Wenn das Routing stimmt, gibts auch keine obskuren VPN Probleme, die sind durch dein jetziges Konstrukt nur hausgemacht und haben weder mit "einfach zusammenklickbar" in UTM oder Sense irgendwas zu tun. Das wäre andersherum genauso schwer.

-

Hm ok dann wird es also da dran liegen, das die pfSense einfach nur ins DMZ gehangen wurde.

Also ich würde ja auch gerne komplett auf pfSense umsteigen, jedoch habe ich noch nicht den Weg gefunden meine Webserver so konfiguieren zu können wie in der UTM WAF :)Also im Moment ist es so, das beide einen "WAN" Zugang haben. Der WAN ist aber nur ein Port auf einer FritzBox.

Der erste Ansatz war ursprünglich die UTM und die pfSense in ein eigenes virtuelles Netz zu hängen, jedoch ist es so, mounte ich eine neue Netzwerkschnittstelle in meiner UTM, ist sie danach platt und ich weiß noch nicht warum :) -

Evtl. https://www.netgate.com/docs/pfsense/packages/haproxy-package.html

-

@Grimson denke das sollte die Lösung sein. :)

Leider komm ich noch nicht so richtig voran.

Hab heute erst einmal geschaut wie man eine vernünftige DNS-Verwaltung hin bekommen.

Ich habe mir jetzt 4 Stunden Beiträge durchgelesen und soweit klingt es auch ganz Simpel mit dem DNS-Forwader die DNS-Geschichte zu lösen.

Jetzt hab ich aber das Problen, wenn ich einen Host anpinge, er immer meine externe IP anzeigt.

Warum ist das so? Was fehlt mir da jetzt noch, damit z.B. nas.domain.de intern erreichbar wird, ohne das ich es extern erst durch rooten muss?

Ich finde irgendwie nicht die Lösung, wie man das ganze intern routet, dass wenn z.B. nas.domain.de angesprochen wird, die IP 192.168.100.2 angesprochen wird.

Ich habe zwar dazu auch Beiträge gefunden, aber ohne Erfolg.

Bin da echt am verzeifeln :( -

https://www.netgate.com/docs/pfsense/nat/accessing-port-forwards-from-local-networks.html und da würde ich Methode 2 empfehlen.

-

@tobiasp said in Anfängerprobleme mit DHCP Relay:

Hab heute erst einmal geschaut wie man eine vernünftige DNS-Verwaltung hin bekommen

Ich habe gerade mein Heimnetzwerk auch auf pfSense umgestellt und musste es mir auch erst zusammensuchen bis so lief wie ich wollte.

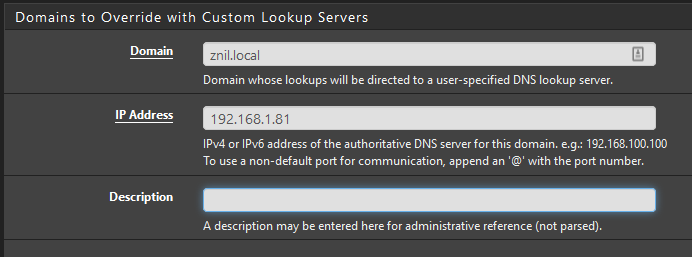

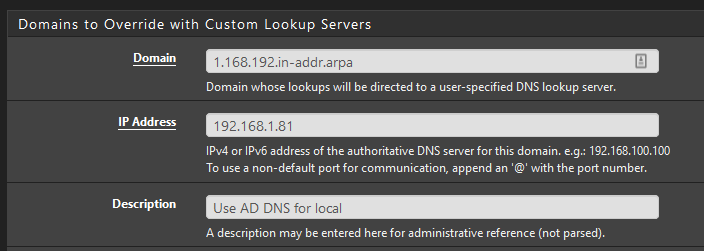

Ich wollte das die pfSense (192.168.1.1) bei bestimmten Domänen (*.znil.local) und IP-Adressen (Reverse DNS, 192.168.1.x) einen anderen DNS Server fragt - und auch selbst nutzt.

Das gelang mir wie folgt:

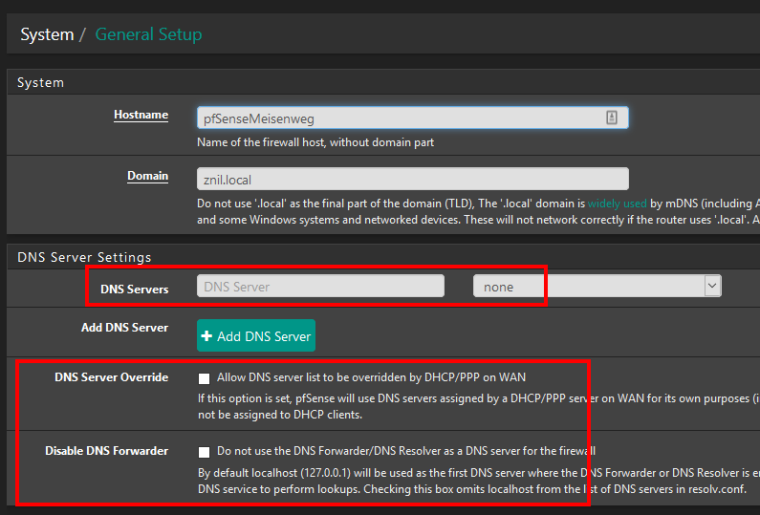

- System / General Setup:

Eintrag DNS Servers leeren (kein Eintrag, kein Gateway) und den Haken bei DNS Server Override und Disable DNS Forwarder entfernen! Dadurch wird 127.0.0.1 als DNS-Server genutzt

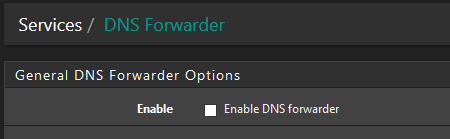

- Services / DNS Forwarder:

KEINEN Haken bei Enable setzten, den brauchen man nicht dafür!

- Service / DNS Resolver:

Enable muss aktiviert sein

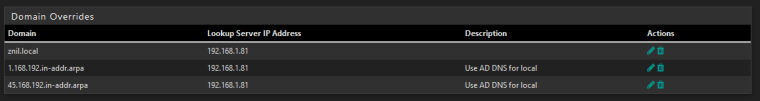

Ganz unten bei Domain Overrides kannst du sowohl für die DNS-Domäne als auch für die IP-Adressebereiche eigene DNS-Server setzen:

Bei dem Reverse DNS ist die Schreibweise Rückwärts:

1.168.192.in-addr.arpa für 192.168.1.x, 168.192.in-addr.arpa bei 192.168.x.x

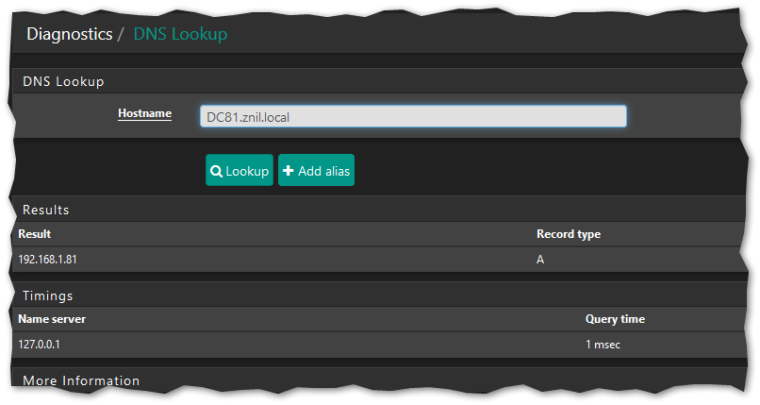

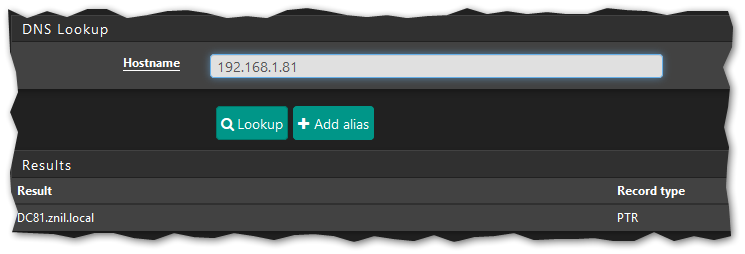

Das ganze kannst du dann über Diagnostics / DNS Lookup Testen, funktioniert mit DNS-Namen und IP-Adressen:

Reverse DNS setzt natürlich voraus das dein DNS-Server das auch liefert.

- System / General Setup:

-

@blinz bei dir wird aber voraus gesetzt, dass noch ein separater DNS-Server läuft? Zu mindestens sieht es ja so aus.

Hast du dann Bind genutzt, oder welchen setzt du dann ein? Warum machst du das nicht über den Forwader? -

@grimson ich hab das noch einmal genau so wie dort probiert, leider ohne Erfolg.

Ich habe das so verstanden, dass man mit dem Forwarder erst einmal die ganze DNS-Kiste in Gang setzt. Ist der an, kann ich ja schon einmal DNS auflösen.

Über den Resolver soll man nun intern umlenken, in dem man dort sagt, wird diese und diese Domain / Subdomain angesprochen, dann lenke es doch bitte auf die IP 192.168.x.x statt es raus ins Netz gehen zu lassen und dort eine DNS-Anfrage zu starten. Liege ich da richtig? -

Ich hab den Fehler gefunden.

Die Geräte im Netzwerk bekommen eine Google DNS Zugewiesen (8.8.8.8 & 8.8.4.4).

Stelle ich jetzt im Gerät auf die IP von pfSense funktioniert alles 1a, nur ab dann ist z.B Google.de nicht mehr erreichbar.

Jetzt muss ich noch mal schauen wie ich den Fehler in Griff bekomme.

Eigentlich hab ich nämlich nirgends die 8.8.8.8 eingetragen :) -

Die pfSense richtet DNS Anfragen, die sie selbst nicht beantworten kann, ihrerseits an die IPs weiter, die im General Setup eingetragen sind.

Achte da darauf, dass du bei den DNS Server kein Gateway angegeben hast, bzw. das Gateway auch richtig ist.Dies kann aber auch durch einige nicht standardmäßige Einstellungen verhindert werden.

Bspw. im Resolver muss als "Outgoing Network Interfaces" das Interface gewählt sein, über das die pfSense den DNS Server erreichen kann. "All" ist da selten ein Fehler. -

@tobiasp said in Anfängerprobleme mit DHCP Relay:

@blinz bei dir wird aber voraus gesetzt, dass noch ein separater DNS-Server läuft? Zu mindestens sieht es ja so aus.

Hast du dann Bind genutzt, oder welchen setzt du dann ein? Warum machst du das nicht über den Forwader?Na meine Lösung war dafür das du deine Sophos UTM als DNS mit einbinden kannst damit deine Ursprünglichen DNS Namen wieder funktionieren. Ja, bei mir läuft noch eine DNS auf deinem Windows-Domänencontroller. Ich wollte das die pfSense den mit fragt um mir z.B. in BandwithD den richtigen Clientnamen anzuzeigen.

Ich nutze den "Default" DNS-Server der pfSense, der kann schon alles was ich brauche. Ich hatte es mit Bind probiert, doch das war unnötig. Gleiches gilt für den Forwarder - wozu? Es geht problemlos ohne, ab pfSense 2.2 ist der ab Default nicht aktiv da der DNS Resolver die Arbeit mit macht. Siehe pfSense Hilfe

Ich verstehe das man entweder oder nutzen soll.Und einen "Forward DNS Server" braucht man eigentlich nicht. Hat auch eine Weile gebraucht bis ich das unter Windows Server begriffen habe. Sowohl der "DNS Resolver" als auch z.B. ein Windows-DNS Server löst die Namen dann halt selbst auf, sucht sich die Antwort über die DNS-Stammserver des Internets selbst heraus.

-

@blinz LoL ja da hätte ich auch mal drauf kommen können :)

Ich werd mal sehen wie die Lösung wird. Werde jetzt erst mal probieren das DNS richtig zu rooten. -

Also bei mir springt die DNS Geschichte einfach nicht an.

Im DHCP war 8.8.8.8 und 8.8.4.4 eingetragen, daher ging es erst nicht.

Nehme ich die DNS Eintragungen im DHCP raus, ist anschließend wieder das Internet nicht zu erreichen.

Anbei die aktuelle Konfig. (nicht vom DNS Eintrag unter DNS täuschen lassen, hab es ohne den Eintrag probiert.)DNS Eintrag in DHCP

General Setup

DNS - Resolver

DNS-Forwarder

-

@tobiasp Musst du deinen Clients per DHCP nicht die IP der pfSense als DNS mitteilen? Die soll doch die Fragen beantworten, nicht google. Wenn die pfSense etwas nicht weis, dann soll diese die Frage an den Google DNS weiterleiten.

Kannst du denn von den Windows Clients aus den 8.8.8.8 überhaupt erreichen?Öffen eine Eingabeaufforderung (cmd.exe) und teste mal:

nslookup forum.netgate.com 8.8.8.8 nslookup forum.netgate.com IP-der-pfsense -

@tobiasp

Was versprichst du dir von DNSSEC?

Nimm den Haken mal weg. -

Ich hatte gestern im DHCP die IP der pf eingetragen, anschließend ging nichts mehr. Es waren nur die internen DNS Eintragungen erreichbar.

Jetzt habe ich es noch einmal probiert die IP der pf im DHCP eingetragen mit einem anschließenden Systemneustart der pf.

Nun geht alles.

Dazu muss ich sagen das ich DNSSEC deaktiviert hab. Es war aktiviert, weil in einem Beitrag im Netz es so empfohlen wurde.Jetzt läuft es auf jeden Fall. Nun kann ich intern wie extern die Hostnames erreichen.

Als nächstes werde ich mich an HA Proxy machen und noch wein wenig mit der DNS rumprobieren.

Ich danke euch auf jeden Fall für eure Hilfe :)

Werde jetzt auch nich einmal nachlesen was DNSSEC genau macht. -

Was treibt ihr denn da mit dem DNS Forwarder/Resolver Gewurschtel? Und warum beide anmachen? Das macht doch in dem kleinen Szenario gar kein Sinn?

Also minimal damit DNS läuft - und deshalb ist das auch per Default Install so gesetzt - muss laufen:

- DNS Resolver (nicht der Forwarder)

- Ob der jetzt als echter Resolver läuft oder im Forwarding Mode ist erstmal zweitrangig

- In General Setup sollte 1-2 DNSe drinstehen wenn Forwarding Mode an ist

- DHCP braucht keinen DNS Server (steht ja auch drin, dann wird die pfSense selbst genutzt)

- Firewall Regeln - sofern welche definiert sind - müssen auch erlauben, dass der Client der DHCP macht die Firewall nach DNS fragen darf

Dann können im Resolver unten die Overrides für Hosts entsprechend gesetzt werden damit die NAS Kisten etc. wieder erreichbar sind. Das ist alles recht simpel. Warum man dazu Resolver mit Forwarder und noch zusätzlich den DNS der Sophos kaskadieren sollte ist mir ein Rätsel :) Und an den Unbound Einstellungen zu DNSSEC und Co. hatte ich noch nicht rumfuchteln müssen, die funktionieren einfach. Da muss man im Normalfall nichts ausschalten.

Gruß

-

Forwader ist schon wieder aus :)

War nur an weil er in einem Tutorial mit beschrieben war.

Das mit dem Override werde ich noch mal ausprobieren :)