Bloquear acceso Portal de administracion WEB

-

crea una regla en la interfaz lan que deseas que bloque el trrafico al tu firewall o los puertos de acceso

-

El problema es que por esa interfaz entran todas las peticiones incluyendo los puertos 80 y 443, yo tengo una regla que redirecciona el trafico que hacen a esa interfaz al puerto 80 a una aplicacion web, algo que no me funciona, prebalece el acceso al portal de administracion.

-

q reglas tienes?

-

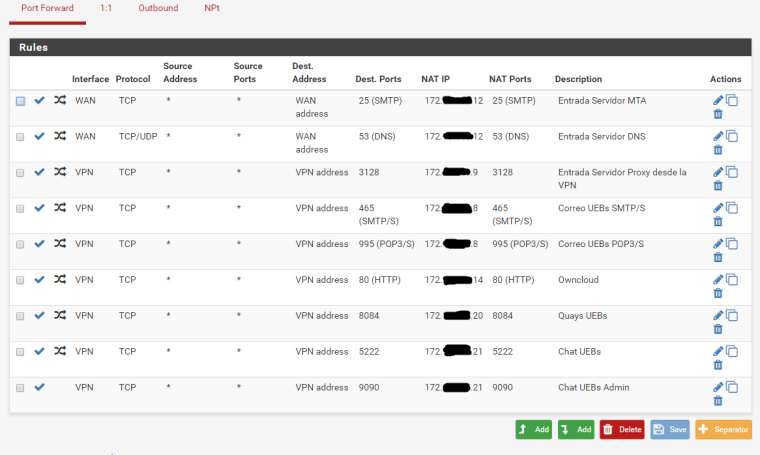

Estas son las reglas NAT que uso

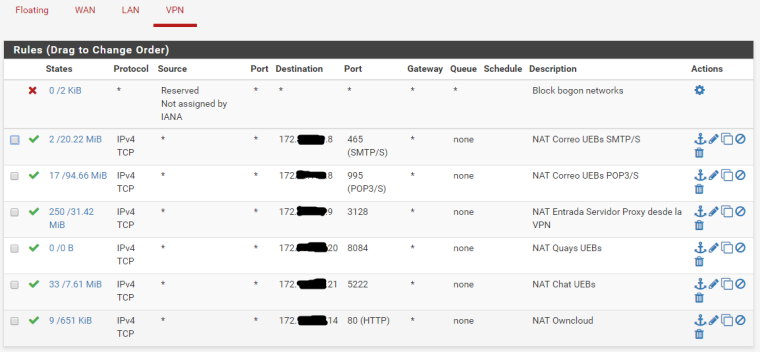

Estas son las Rules de las dos INterfaces

-

@jolom said in Bloquear acceso Portal de administracion WEB:

LAN2- 142.15.2.2

Este segmento por que interfaz llega, por la LAN o VPN

-

@gersonofstone llega desde la LAN2 (VPN) hacia la LAN1(LAN), lo que quiero es que desde la VPN no se pueda acceder a la web admin

-

el acceso a la web del firewall lo tienes por algun puerto en especial o directamente al 443(https)?

-

@gersonofstone directamente al 443

-

@gersonofstone Me di cuenta que el trafico que no redirecciona es el que proviene hacia el 80 y 443, por ejemplo: tenia un servidor owncloud por el 80, todo el trafico que proviene de le VPN (LAN2) hacia el puerto 80 lo redireccionaba hacia el server owncloud ubicado en la LAN1, algo que no esta haciendo, hoy cambie ese servidor hacia el puerto 8086 y cree una regla para hacer lo mismo y si puedo llegar desde la VPN (lan2), revice las reglas y deberia lredireccionar las peticiones al 80.pero no funciona!?

-

@jolom

PR DIR SRC DEST STATE AGE EXP PKTS BYTES

tcp In 192.60.22.12:54146 172.18.146.14:80 FIN_WAIT_2:FIN_WAIT_2 00:00:15 00:01:20 6 328

tcp Out 192.60.22.12:54146 172.18.146.14:80 FIN_WAIT_2:FIN_WAIT_2 00:00:15 00:01:20 6 328

tcp In 192.60.22.12:54148 172.18.146.14:80 FIN_WAIT_2:FIN_WAIT_2 00:00:15 00:01:21 6 328

tcp Out 192.60.22.12:54148 172.18.146.14:80 FIN_WAIT_2:FIN_WAIT_2 00:00:15 00:01:21 6 328 -

@jolom said in Bloquear acceso Portal de administracion WEB:

@gersonofstone Me di cuenta que el trafico que no redirecciona es el que proviene hacia el 80 y 443, por ejemplo: tenia un servidor owncloud por el 80, todo el trafico que proviene de le VPN (LAN2) hacia el puerto 80 lo redireccionaba hacia el server owncloud ubicado en la LAN1, algo que no esta haciendo, hoy cambie ese servidor hacia el puerto 8086 y cree una regla para hacer lo mismo y si puedo llegar desde la VPN (lan2), revice las reglas y deberia lredireccionar las peticiones al 80.pero no funciona!?

pero para que redirreciones debes tener un servicion que se encarga de eso, o un nat dependiendo del caso

-

@gersonofstone

Si claro uso nat....para cada caso....pero realmente el trafico que viene por el 80 haica un server web que usa el 80 no se comunica,,ademas que es lo principal deseo bloquear por completo al acceso a la web de administracion y que una sola IP de la LAN sea la que acceda.