OpenVPN Integrierung

-

So sieht das Log aus, wenn der Client den Server gar nicht erreicht.

Der Server lauscht auf der WAN Adresse, wie im Tutorial, und die WAN IP ist ein öffentliche oder ist da noch ein Router davor.

Versuchst du die Verbindung aus dem Netz hinter der pfSense, auf welcher der OpenVPN-Server läuft?

-

@viragomann said in OpenVPN Integrierung:

So sieht das Log aus, wenn der Client den Server gar nicht erreicht.

Der Server lauscht auf der WAN Adresse, wie im Tutorial, und die WAN IP ist ein öffentliche oder ist da noch ein Router davor.

Versuchst du die Verbindung aus dem Netz hinter der pfSense, auf welcher der OpenVPN-Server läuft?

Nein, da steht kein Router mehr davor. Kommt ungefiltert an der PfSense an.

Verbindung möchte ich gerne in das Netz hinter der PfSense, also in das igb1 (10.0.1.1/24) Netz. -

Also versuchst du die Verbindung von außen.

Dann schau mal mit Hilfe von Packet Capture, ob die VPN-Pakete überhaupt am WAN Interface ankommen.

Das könnte ja auch durch den ISP blockiert sein.Außerdem, eine Verbindung über VPN mit dem Netz 10.0.1.1/24 wird nicht gut funktionieren, wenn du selbst eine IP in diesem Netz hast. Da musst du irgendeine Seite ändern.

-

@sessa45 said in OpenVPN Integrierung:

ich habe nun die Anleitung hier (https://www.ceos3c.com/pfsense/configure-openvpn-for-pfsense-2-3-step-by-step/) durchgelesen.

Nur nochmal dazu: es gibt keinen Grund immer irgendwelche komischen oder alten und teils nicht mehr geltenden Tutorials von Drittseiten zu lesen. Vor allem bei der Fehlerbeschreibung kommt dann immer "ja das war nach Anleitung" und dann wird irgendwelche dubiose Doku verwendet. Vor allem nachdem es sowohl offizielle Doku als auch nun das Buch kostenfrei gibt.

- https://www.netgate.com/docs/pfsense/vpn/index.html

- https://www.netgate.com/docs/pfsense/book/openvpn/index.html

- Für VPN gibts immer noch den Wizard/Assistenten

Musste das bei den ganzen seltsamen Doku/HowTo/Sonstwas Links der letzten Zeit mal loswerden.

Grüße

-

@viragomann said in OpenVPN Integrierung:

Außerdem, eine Verbindung über VPN mit dem Netz 10.0.1.1/24 wird nicht gut funktionieren,

Ich verbinde aus dem 10.0.1.1/24 Netz in das (Bei der PfSense eingestellte) 10.0.10.1/24 Netz.

-

10.0.10.0/24 ist der Tunnel. Hinter der pfSense liegt nach deiner obigen Info ein das Netz 10.0.1.0/24, das du erreichten möchtest.

Das geht nicht, wenn dein Rechner selbst eine IP in diesem Segment hat, 10.0.1.118 wie du oben schreibst. -

Alles klar, ich verstehe!

Dieses Netz (Der Tunnel) ist doch lediglich dafür da, um mir (Dem Client, der in das Netz hinter der PfSense verbinden will) eine IP zu geben, richtig?Ich habe das Netz nun mal abgeändert, sodass das Tunnel Netz nun wie folgt lautet:

10.10.0.1/24 -

Genau genommen ist der VPN-Tunnel ein Transit-Netz. In diesem hat der Client-Rechner eine IP (am virtuellen Interface) und auch der Server.

Verbindungen zu Zielen jenseits der VPN werden auf die IP des Servers geroutet, dieser leitet die Pakete an die jeweiligen Zielgeräte weiter.Doch das Tunnel-Netz ist ja hier gar nicht das Problem. Sondern, dass dein Rechner (der VPN-Client) eine IP (auf dem anderen Interface) in einem Subnetz hat, das über die VPN zum Server geroutet werden soll. So funktioniert das Routing nicht.

Da müsste ein Subnetz geändert werden, entweder das clientseitige LAN oder das serverseitige. -

So, wie viragomann es schon sagte, Ja. Das Tunnelnetzwerk ist zwingend notwendig und darf auf der Sense nicht anderweitig verwendet werden. Setzt du den Haken bei „redirect Gateway“ musst du dein lokales LAN Subnet nicht bei „local networks“ angeben.

Stelle mal testhalber das Interface auf localhost und füge eine NAT Regel hinzu: 1194 UDP Port auf Interface WAN mit Quelle any und Ziel deine öffentliche IP mit redirect auf localhost. Dann sollte es auch klappen.

Und zusätzlich eine Outbound NAT Regel für dein Tunnel Subnet. -

Vielen Dank. Ich habe den VPN Dienst neu konfiguriert und es klappt wunderbar, bekomme eine Verbindung in das gewünschte Netz.

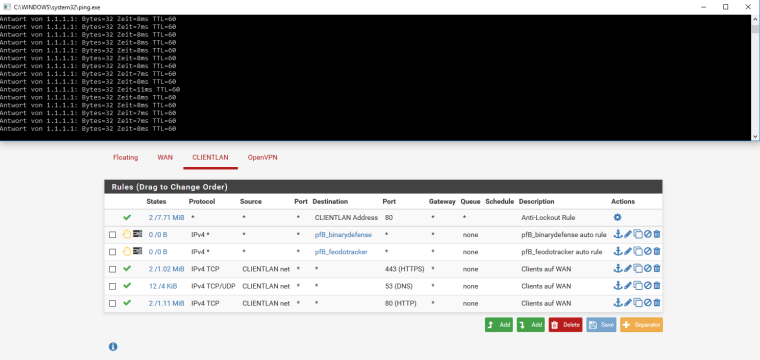

Habe die Rules ebenfalls so konfiguriert, dass nur http und https funktionieren sollte.

Leider kommt der Ping (IMCP) aber auch durch, obwohl ich dazu keine Regel definiert habe?

Jemand eine Idee, wieso?

Selbst, wenn ich alle Regeln deaktiviere, kommt der Ping durch. HTTP und HTTPS gehen dann, wie gewollt, nicht. -

Was stört dich daran eine externe IP anzupingen? Du könntest eine Regel für ICMP erstellen und diese dann blocken. Diese Regel muss dann ganz oben stehen.

Und nebenbei, deine erste Regel bewirkt, dass die letzte Regel niemals ausgeführt wird und das ICMP als Protokoll erlaubt ist.

-

@sessa45 said in OpenVPN Integrierung:

Leider kommt der Ping (IMCP) aber auch durch, obwohl ich dazu keine Regel definiert habe?

Wodurch? Durch die VPN?

Ich sehe nicht, was dieser Ping mit der VPN zu tun hat.Grundsätzlich muss auf der pfSense alles per Regeln erlaubt werden. Einzige Ausnahme, die mir jetzt einfällt, sind DHCP Requests.

-

Nein, ich meine als geenrelle Einstellung. Hat nichts mit dem VPN zu tun, der läuft.

Grundsätzlich sollte das IMCP doch blockiert sein? Ich pinge aus dem Netz, welches hinter der PfSense hängt.

PS: 1.1.1.1 ist eine öffentliche IP (CloudFlare DNS).

-

Ja, nach den gezeigten Regeln dürfte es nicht erlaubt sein.

Hast du eine Floating-Regel, die es erlaubt.Ich habe bei mir eigens eine Floating-Regel für ICMP angelegt. Wenn ich dies deaktiviere, gehen keine Pings.

-

Nein, keine Sonderregeln.

Nach einem Reboot der PfSense geht der Ping nicht mehr durch ...Erstelle ich eine pass regel, führe einen ping aus, deaktivere / lösche diese wieder, geht der ping trotzdem durch...

-

@sessa45 said in OpenVPN Integrierung:

Erstelle ich eine pass regel, führe einen ping aus, deaktivere / lösche diese wieder, geht der ping trotzdem durch...

Na ist doch normal so lange der State noch existiert.

https://www.netgate.com/docs/pfsense/firewall/firewall-rule-basics.html

-

Ja, so lange der State aktiv ist, ist der Ping auch erlaubt. Wenn du den Ping aber für einige Sekunden beendest, wird die Verbindung geschlossen.

Aktive Verbindungen werden durch Änderungen an Filterregeln nicht beeinträchtigt.

Wenn du das haben möchtest, müsstest du die die Verbindung manuall kappen. Diagnostic > States