pfsense openVPN über drei Standorte

-

Standort 1 kennt durch die beiden OpenVPN Instanzen doch die entsprechende Routen und weiß was wohin muss.

Prüfe mal auf allen drei Standorten unter Diagnostics -> Routes ob die Routen passen.

Ich sehe bei mir gerade unter Remote Networks, dass ich die Netze ohne Leerstellen eingetragen habe, das bitte auch nochmal testen zur Sicherheit: 192.168.10.0/24,192.168.20.0/24-Rico

-

Hallo!

@ice2077 said in pfsense openVPN über drei Standorte:

ich vermute das ich noch irgendeine route oder änliches bei Standort-1 einstellen muss.

Diese beiden Einträge hast du doch am Standort 1 gemacht:

@ice2077 said in pfsense openVPN über drei Standorte:

Einstellungen Server (Standort-1):

TCP4/1154; Tunnel Network 192.168.244.0/24

RemoteNetwork: 192.168.20.0/24Einstellungen Server (Standort-1):

TCP4/1155; Tunnel Network 192.168.245.0/24

RemoteNetwork: 192.168.30.0/24Das setzt die Routen am Standort 1, mehr braucht es nicht.

Aber, hast du am Standort 1 auch den beiden OpenVPN Instanzen Interfaces zugewiesen?

Und noch ein Punkt, generell würde ich Site-to-Site Tunnel immer mit eine /30er Maske konfigurieren, dann sind die jeweiligen Endpunkte eindeutig.

-

Die Interfaces müssen nicht zwingend zugewiesen werden.

Außer Shared Key würde sich da von PKI unterscheiden, wovon ich mal nicht ausgehe.-Rico

-

Bei mehreren Instanzen schon. Ansonsten werden alle zusammen als Interface-Group behandelt und in die Tunnel wird per Round-Robin geroutet.

-

Ich habe unter pfSense ein OpenVPN Hub and Spoke PKI mit 19 Standorten (ist aktuell in Umstellung und wächst die nächsten Wochen auf 50 an) und regel alles über das OpenVPN Group Tab, die OpenVPN Interfaces sind nicht zugewiesen. Jeder Standort hat eine eigene OpenVPN Instanz.

Das Routing läuft genau so wie es sein soll.-Rico

-

Dann ist das OpenVPN nun schlauer als noch vor zwei Jahren. Wieder was gelernt. Beim Troublshooting würde ich dennoch mit Interfaces arbeiten.

-

Die zugewiesenen Interfaces haben ihre Vorteile, keine Frage.

Allerdings kann ich technisch gesehen bei mir alles sehr übersichtlich/kompakt und mit ein paar wenigen Aliases im Group Tab erschlagen.

Ich habe z.B. eine einzige Regel für die gesamte Kommunikation aller DCs untereinander, da die DCs in einem Alias der im Group Tab verwendet wird zusammengefasst wurden.

Oder eine zentrale Regel dass alle Multifunktionsgeräte per SFTP Dokumente auf dem DMS Server ablegen dürfen, usw. usf.

Ansonsten bräuchte ich jede Regel in jedem Interface Tab, bei sehr vielen Standorten wird das extrem unübersichtlich und erschwert in diesem Fall das Troubleshooting auch wieder. ;-)

Irgendeinen Tod... :-)-Rico

-

Jup, was @Rico schreibt. Ich empfehle den Kunden zwar auch bei vielen Verbindungen lieber die Interfaces zuzuweisen - ist dann bei komplexeren Setups doch flexibler konfigurierbar als alles via OpenVPN Group Tab machen zu müssen (zumal es dann ganz oft ziemlich auf die Reihenfolge ankommen kann), aber es ist beides machbar. Zudem: Selbst wenn die Einzelinterfaces greifen, gilt der OpenVPN Group Tab trotzdem nach wie vor und gilt in der Behandlung wie ein gruppiertes Interface (sprich Float>Groups>OpenVPN>OVPN Interface). Insofern kann man da schon sehr praktisch mit arbeiten, vor allem wenn man von Anfang an die Netze gut strukturiert damit man hier auch mit Masken Dinge einfach halten kann.

Bei Shared OpenVPN Verbindungen ist es zudem m.W. egal ob man /30 oder /24 nutzt, da shared key VPNs immer P2P sind, werden die auch hart auf das entsprechende Interface runter geroutet womit man eigentlich keine Source/Dest Probleme haben sollte.

Gruß

-

Danke für alle Eure Antworten!

Ich habe es wie Rico beschrieben hat, die Einstellungen vorgenommen und jetzt hats geklappt! Ich hatte dies zwar schon öfters probiert, aber (ich traue es mich fast nicht schreiben) habe immer vergessen den Dienst neu zu starten. Also mein Fehler war einfach, aber nicht einfach zu finden! ;-) Nach dem ich alle Einstellungen vorgenommen habe und die Dienste neu gestartet habe sehen sich jetzt alle Standorte untereinander (alle lokalen Netze)!!

DANKE!

Leider habe ich es immer noch nicht geschafft, wenn ich mich auf Standort-1 mit einen PC mit VPN über "Remote Access (SSL/TLS + User Auth)" einwähle, auf Standort-2/3 zu kommen.

Hier geht leider weiterhin kein Ping durch!Habe dies jetzt so gelöst, dass ich einfach auf jedem Standort einen VPN Server mit "Remote Access (SSL/TLS + User Auth)" eingerichtet habe und ich mich leider mit jedem Standort verbinden muss.

Solltet Ihr diesbezüglich noch Tipps haben, wäre ich auch hierbei sehr Dankbar!!

PS: Ach ja, bin mittlerweile draufgekommen warum UDP nicht funktioniert. Die Internetverbindung an den Standorten dürfte zu gewissen Zeiten wirklich so schlecht sein, dass bei UDP zu viel verloren geht und deswegen die Verbindung immer wieder abbricht.

-

Zeige doch mal alle deine Einstellungen für Standort 1 RAS und Firewall Regeln.

-Rico

-

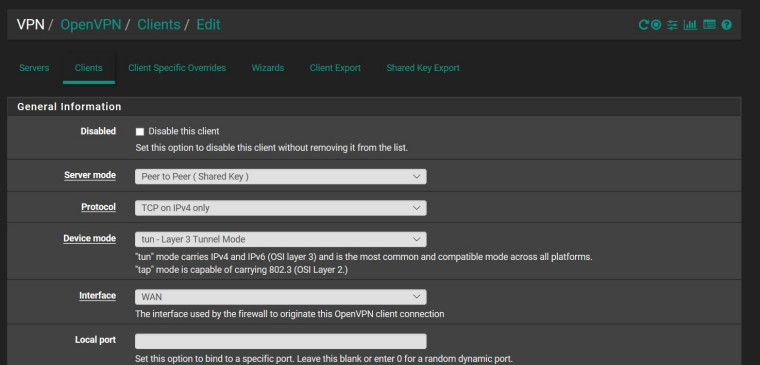

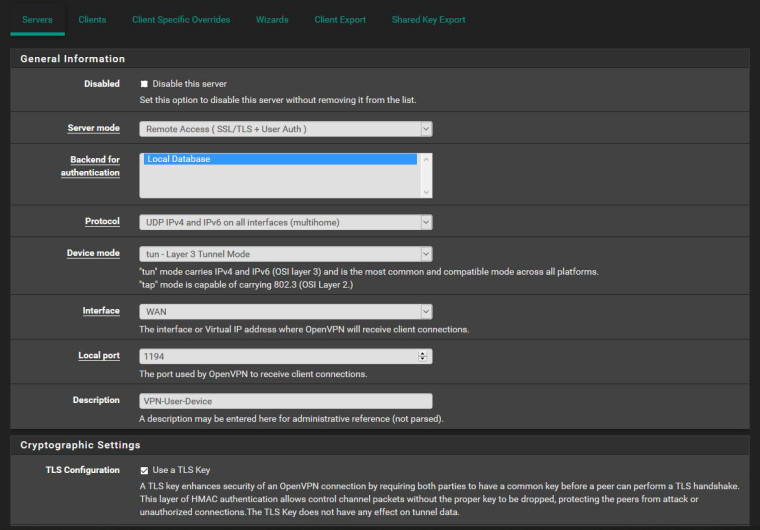

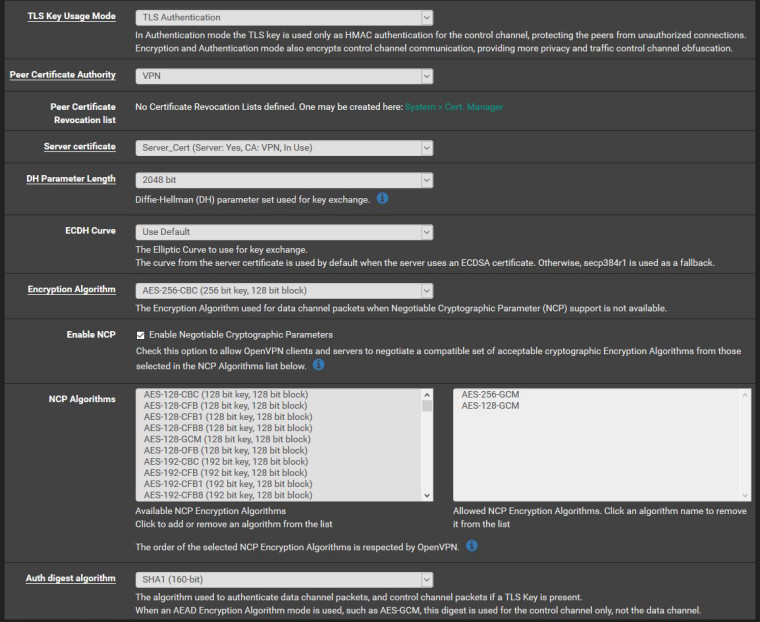

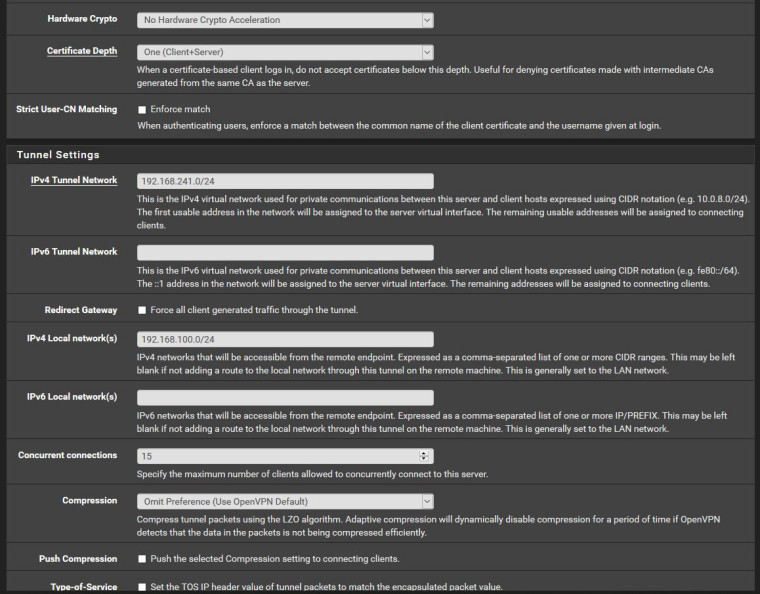

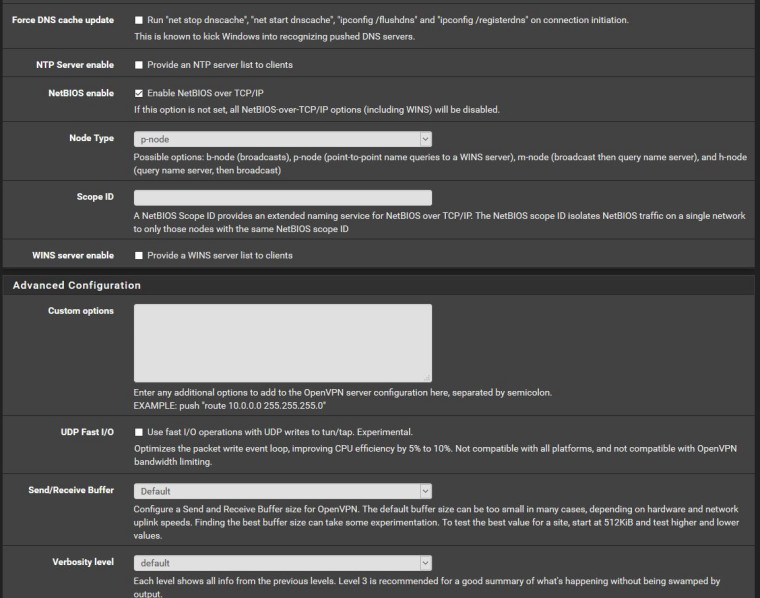

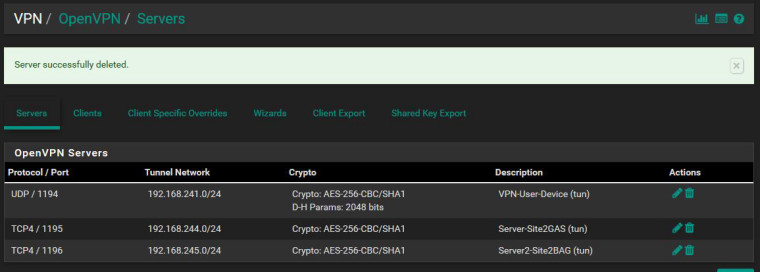

Zur Info, habe die IP Adressen bei meinem herumprobieren geändert.

Standort-1:

IP: 192.168.100.0/24

Standort-2:

IP: 192.168.110.0/24

Standort-3:

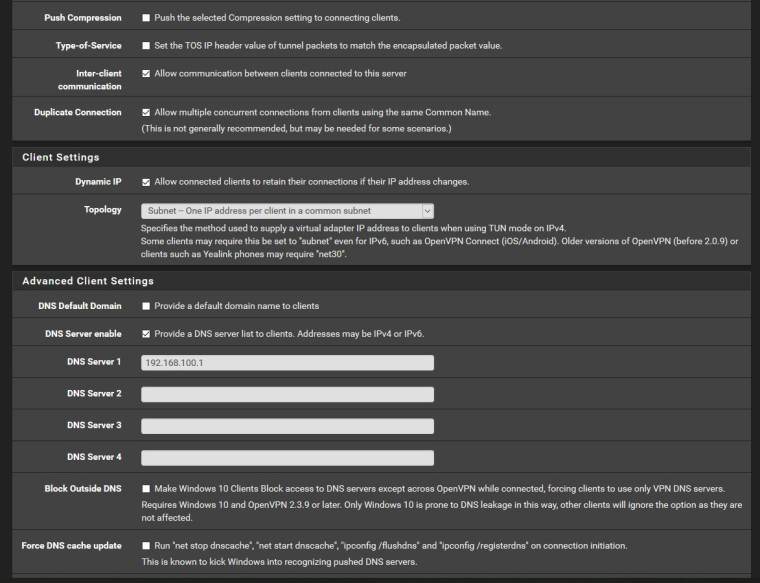

IP: 192.168.120.0/24Hier die Einstellungen!

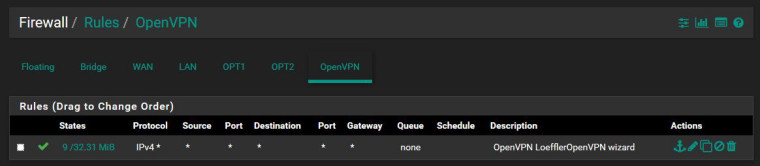

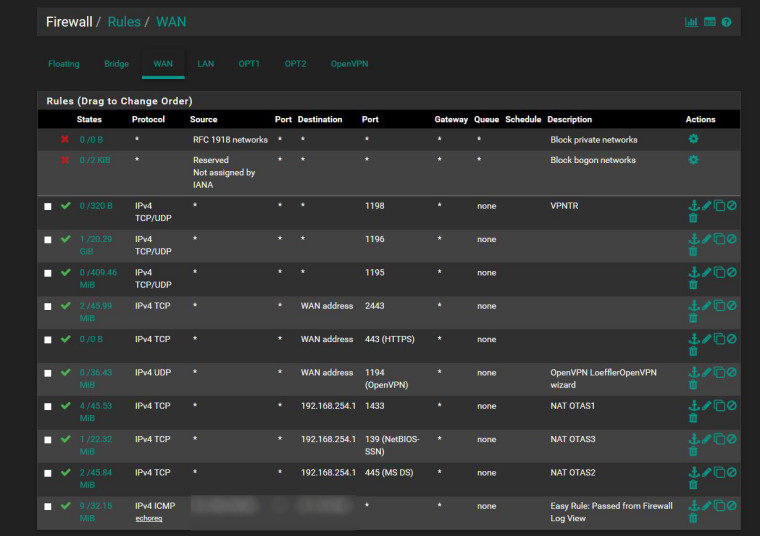

Firewall:

RAS:

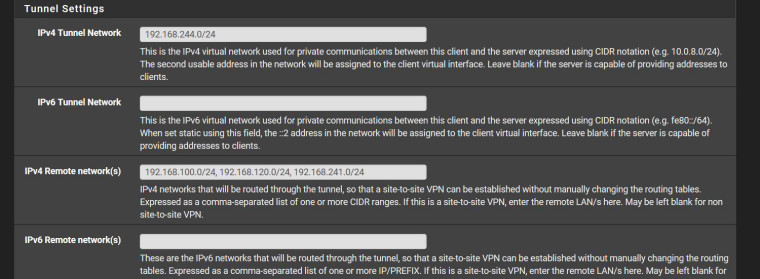

VPN:

-

Dein RAS pusht Netze die in der IPv4 Local Networks Box stehen an die Clients.

Wenn da nur das 192.168.100.0/24 drin steht bekommen die Clients auch nur die Route dahin. Du musst also alle deine Netze die erreichbar sein sollen da rein schreiben.-Rico

-

Hallo Rico,

was soll ich sagen. Ich habe es genau so eine halbe Nacht lang probiert! In verschiedensten Konstellationen! Hat nie funktioniert!! Jetzt nach deinem Kommentar hab ich mir gedacht was solls, hab's zwar schon Hunderte mal eingestellt und ausprobiert und hat nie funktioniert, aber einmal versuch ich's noch. Und siehe da es FUNKTIONIERT!!!!!

Ich hab keine Ahnung was jetzt anders ist als vorher. Es ist mir auch egal! Hauptsache es Funktioniert jetzt! 1000 DANK!

Nachtrag :

Zu früh gefreut! Ich komme zwar auf alle Standorte, aber ich kann nur von dem Standort zu dem ich mich verbunden habe auch mich anpingen. Von den beiden anderen Standorten kann mein pc nicht angepingt werden, ich aber sehr wohl alle Geräte dort! Hast Du hierfür einen Tipp?Denn Ich muss ja Irgendwie dem Standort-2/3 sagen wo er die ip 192.168.241.0/24 findet. Denn dass ist ja das Tunnel Netzwerk von Standort-1 mit dem ich verbunden bin! Wenn ich jetzt beim Client bei Standort-2 die ip dazu eintrage funktioniert es nicht! Jetzt weis zwar der Standort das wo er den Ping hinsenden soll, aber der Standort-1 dürfte jetzt nicht wissen was er machen soll damit. Hierfür muss anscheinend noch bei Standort-1 irgendwie vom Tunnel Network 192.168.244.0/24 zu Tunnel Network 192.168.241.0/24 eine Verbindung hergestellt werden!?

Hier die Bilder: