Пробросc порта через 2 Pfsense.

-

@jonnydy Т е Вам нужно от WAN pf2 прокинуть порт 3389 к 192.168.0.15 lan pf1 ???

-

@konstanti Да.

-

@jonnydy Port forwarding на pf2 пробовали сразу на 192.168.0.15?

-

@konstanti Да, 192.168.0.15 видит обращение с внешнего ip и отвечает на него, по прямому доступу в интернет. Возможно маркировать пакеты для их отправки к нужному промежуточному узлу?

-

@jonnydy Вот для этого и нужна схема сети .

К 192.168.0.15 могут приходить 3389 от wan pf1 ?

от каких еще сетей могут быть обращения по 3389 к 0.15 ?

Можно ли настроить 0.15 на прием пакетов на порт , отличный от 3389 ? -

@konstanti Да, могут. Обращения могут быть от любых сетей. Но на an pf1 порт не подбрасывался, менять порт пробовал, не помогло.

-

@jonnydy said in Пробросc порта через 2 Pfsense.:

о

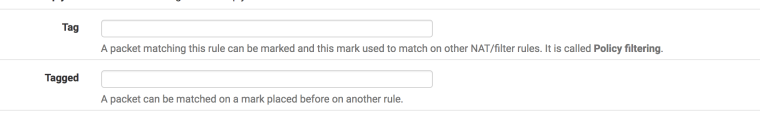

Попробуйте поиграться так , каждому правилу на проброс создается соответсвующее правило на интерфейсе wan . Вот в этом правиле можно пакет пометить. А когда пакет пойдет обратно на правиле lan pf1 можно эту метку проверять . И если метка совпадает , то ответ отправить на wan pf2/

Или мб сделать двойной проброс? Wan pf2 opt1 pf1. И второй проброс с орт1 на 0.15?P.s. Много читал , долго думал )) . идея с метками , скорее всего , не сработает . Дурацкая затея. Срок жизни метки ограничивается , похоже, сроком нахождения пакета в маршрутизаторе.

Я бы пробовал двойной проброс. -

@jonnydy

на pfsense2 сделайте правилоNAT Outbound:

interface: LAN

destination: 192.168.0.15

dst port: 3389

тогда 192.168.0.15 будет думать, что к нему подключаются с 172.16.0.2 и не слать ответы куда попало -

@rubic Спасибо, а destination: 192.168.0.15 точно должно быть, а не 172.16.0.5 ?

-

@JonnyDy

Если "Да, 192.168.0.15 видит обращение с внешнего ip и отвечает на него", то да, 192.168.0.15, больше ничего не нужно -

@jonnydy Добрый вечер

Если проблема не решена , возможно пройдет такой вариант

На 0.15 добавляете еще 1 ip адрес . Например , 0.16

Т е у терминального сервера будет 2 ip

Настраиваете , если надо , терминальный сервер , чтобы он принимал соединения с 0.16 тоже

Тогда можно сделать проброс 3389 с wan pf2 на 0.16Как бы я попробовал поэксперементировать

Шлюз по умолчанию для 0.16 я бы сделал lan pf2 - тогда все пакеты от 0.16 (кроме 192.168.0.0) уходили бы через lan pf2

Или у 0.16 сделать шлюз по умолчанию lan pf 1 .Тогда на lan интерфейсе pf1 сделать правило , что все пакеты от 0.16 с портом источника 3389 уходят на lan pf2.

Как-то так -

Спасибо могла настройка ручного правила NAT.

-

Добрый.

@JonnyDyВариант с Openvpn на pfsense2 не рассматривали? Один порт для всего.

Зы. И отдельно развернуть в локальной сети https://guacamole.apache.org/ Будет использоваться как единая точка входа в корп. сеть.

https://www.cb-net.co.uk/linux/debian-8-6-proxy-guacamole-via-nginx-using-https-and-fail2ban/