PfSense Блокирует трафик от Cisco

-

Добрый.

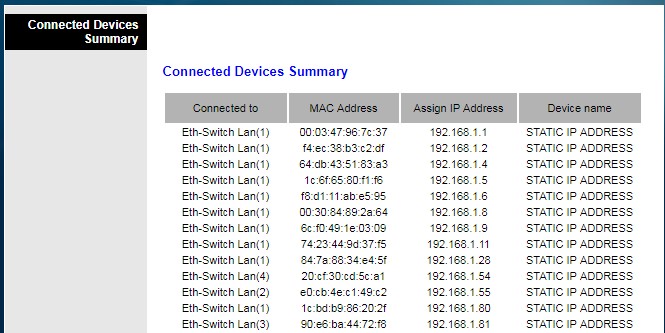

Скрин ЛАН :

На .1.9 действует блокирование только HTTP (TCP\80), но ему разрешено все остальное + на него распространяется лимитер ниже. Так надо?На 1.1\28 действует лимитер на любой протокол v4. На 1.16\28 лимитер действует только на TCP\UDP. Почему ?

На адреса же более лимитер вообще не рапространяется и им вообще можно куда угодно.

Все же правила лимитера правильнее рисовать во Флоатинг рулез.

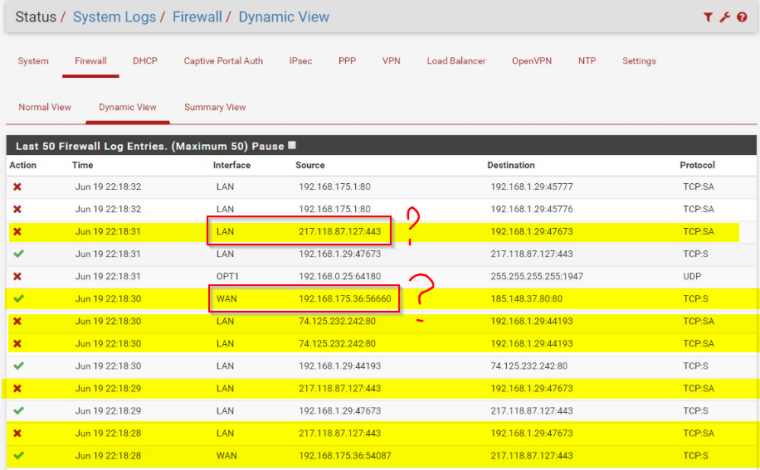

Скрин ВАН:

Правило, к-ое касается ICMP. Т.е. кто-то извне пингует ВАН, но получается, что пингуется .175.36. Зачем так?И главное. Откуда у вас на LAN белые внешние ip-адреса ? А на WAN - серые. Это что за юмор такой?

P.s. На вашем месте я бы сбросил конф-цию пф в нуль. И настроил бы сперва самое элементарное - доступ в Сеть. А уж после - Лимитеры, Сквиды etc. Потому как разбираться с вашей котовасией (а она у вас жирнющая) ни времени ни желания уже нет. Поверьте, что так будет быстрее и для вас самого.

-

На .1.9 действует блокирование только HTTP (TCP\80) комп только для приборов учета тепла воды и газа +RDP (просто психанул когда увидел что на нём лазят по тырнету запретил 80 порт, лень было рисовать правило народ всё ровно кроме как открыть страничку в ОК ничего не умеет.)

192.168.175.36 это pfsense который через WI-FI канал длинной 990м получает интернет от провайдера через роутер

192.168.175.36 ICMP пинг открыт для проверки связи из домашней сети для контроля

На 1.1\28 действует лимитер на любой протокол v4 ( скрин не совсем свежий там стоит только TCP-UDP -

Добрый.

Повторюсь. Откуда у вас на LAN белые внешние адреса? Вы понимаете о чем я? -

@werter Понятия не имею почему PfSense их отображает это физически не возможно!

-

Добрый.

Разбирайтесь. Это важно. -

@werter Был в отпуске.

Внешних адресов на LAN интерфейсе нет.

Это странный глюк .

Заменил свич на pfSense трафик ходит нормально сколько гемора то было и так просто исчез.

сколько гемора то было и так просто исчез.

P.S всёровно время от времени подглючивает. -

@werter Это сама CISCO выдаёт внешние IP в сеть (адская шпионская коробочка

)

) -

Добрый.

С этого места - подробнее, пож-та. 1-й раз такое слышу. -

@werter Ну начнём с того что эта коробочка получает интернет по коаксиалу через сеть кабельного тв и соответственно вся ось написана так чтоб все интерфейсы общались только с ван портом в первую очередь, а всё что бегает по внутренней сети не столь важно.

Решил посмотреть откуда всё таки эти левые внешние IP, залез в циску статус\локальная сеть\ ARP table и в списке получил кучу внешних и внутренних IP. Часть внешних IP принадлежало CISCO зачем? и откуда? всё начинается после включения wi-fi модулей 2.4-5 гГц. Короче плюнул и разобрал приблуду на зап части. Пощай циска. Больше к этой теме не вернусь.

всё начинается после включения wi-fi модулей 2.4-5 гГц. Короче плюнул и разобрал приблуду на зап части. Пощай циска. Больше к этой теме не вернусь. -

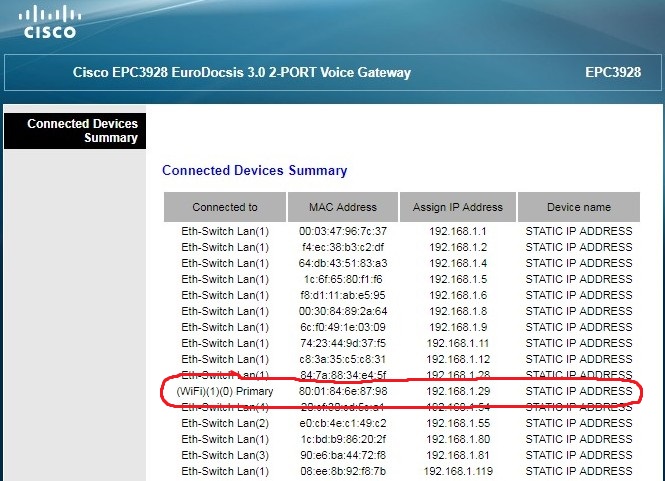

Думал не вернусь к теме но понадобился гигабитный свич, пришлось достать эту коробочку ну и как обычно проверить вафлю а вдруг заработает и тут то я нарыл интересную штуку через короткое время 2-10 минут Циска перестаёт видеть мак адрес wi-fi клиентов ( вот прикол ) и естественно PfSens не видя мак адреса клиента не пускает через WAN в интернет.

Временное решение заходишь на веб морду циски и интернет опять начинает работать.

В общем PfSense не виноват в глючности циски!

Интернет работает

Интернет не работает