Connexion IPSec Site to Site

-

Bonjour

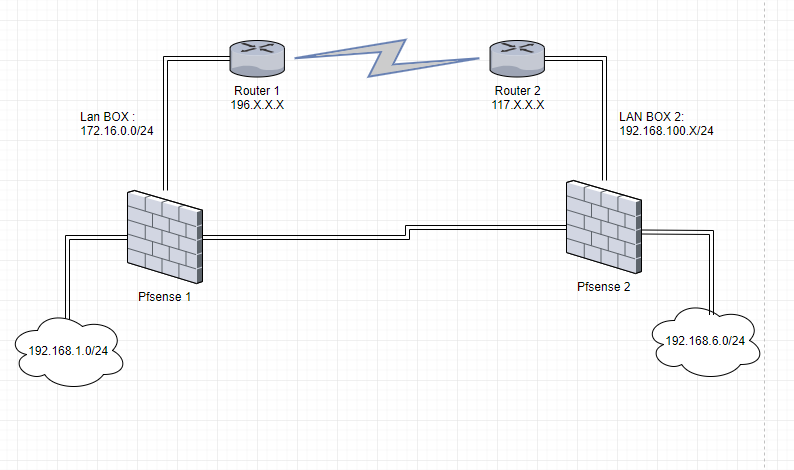

Je veux connecter deux sites séparés géographiquement. Voici l'architecture :

https://forum.netgate.com/assets/uploads/files/1545984476784-assa.png

J'ai lit plusieurs tutoriels mais j'ai pas réussi à faire la connexion entre les deux sites

j'ai fait cet configuration :

Pfsense 1 :Disabled

Key Exchange version : Ikev1

Internet Protocol : IPv4

Interface : WAN

Remote Gateway : 117.X.X.XPhase 1 : Proposal (Authentication)

Authentication Method : Mutual PSK

Negotiation mode : Aggressive

My identifier : 196.X.X.X

Peer identifier : Peer IP address

Pre-Shared Key : XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXPhase 1 Proposal (Encryption Algorithm)

Encryption Algorithm : AES

Key length : 256 bits

Hash : SHA256

DH Group : 14(2048)phase 2 :

Disabled : unchecked

Mode : Tunnel IPV4

Local Network : LAN subnet

NAT/BINAT translation : none

Remote Network : Network : 192.168.6.0/24j'ai fait la même configuration dans l'autre pfsense en changant les adresses mais ça n'a rien abouti

j'ai ajouter deux règles dans les deux pare-feux au niveau l'interface Ipsec pour allouer le trafic

quel qu'un peut m"aider ??

-

Sur le papier d'après votre schéma la configuration semble correcte. Je ne comprend pas le lien direct entre les firewalls. Il regarder ce que l'on trouve dans les logs lorsque vous essayez de monter le tunnel.

-

@joseph-watever-j

Bonsoir

Comme je l'ai déjà écrit, la seule possibilité de vous aider est de voir les logs complets des deux côtés du tunnel . Ce Que vous avez montré n'est pas suffisant . -

J'avoue avoir eu un peu de mal à lire et interpréter le schéma.

Sans log, c'est effectivement difficile. Si l'IP WAN de tes pfSense n'est pas ton IP publique, il faut une couche de NAT supplémentaire. Vérifie ce que tu as au niveau des options de NAT / Outbound.

En mode automatique, tu dois avoir une règle générée pour ISAKMP.Le log devrait te dire si l'identifiant de l'autre extrémité du tunnel est bien l'adresse que tu as saisi. Dans le doute, met un identifiant de type distinguish name, au moins le temps du test ;-)

-

@chris4916 j'ai pas compris

-

@joseph-watever-j said in Connexion IPSec Site to Site:

@chris4916 j'ai pas compris

Qu'est-ce que vous ne comprenez pas ?

La question est de vérifier si l' identifiant du système distant est bien l'ip publique du wan (distant).