Pfsense mode bridge et vpn ipsec

-

Bonjour,

J'ai configuré un pfsense en mode bridge : tout fonctionne correctement.

J'ai créé une règle dans mon interface bridge qui autorise tout.En revanche, je ne peux pas effectuer une connexion en ipsec (des paquets doivent être drop).

Car, si je désactive packetfilter dans les paramètres avancés, la connexion s'établie !Avez vous une idée afin de résoudre ce problème ?

Merci par avance :)

-

@prod-csio said in Pfsense mode bridge et vpn ipsec:

Avez vous une idée afin de résoudre ce problème ?

Configuration probablement insuffisamment détaillée pour qu'on la comprenne.

-

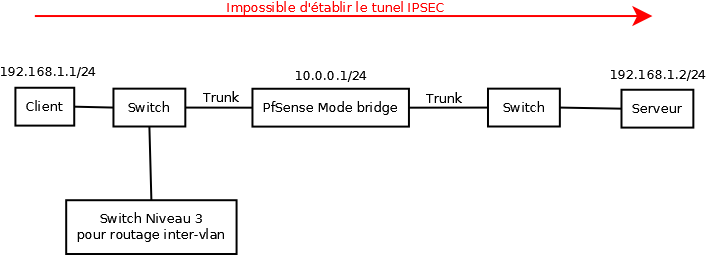

Ok voila un schema :

Avec cette configuration, je ne peux pas monter mon tunnel IPSec...

Merci d'avance si vous avez des idées.

-

Avec le même numéro de réseau de part et d'autre ? Cela va être très compliqué !!

Même si ce n'est pas impossible dans d'autres cas -

Avec 2 sites ayant le même adressage ip, il y a 2 solutions :

- changer l'adressage d'un site (ou des 2),

- bricoler un système de lien vpn.

Le choix du verbe pour la solution 2 est parfaitement appliqué (et moi, je suis un professionnel, en aucun cas un bricoleur !).

Quand bien même vous choisiriez la solution 2, un jour ou l'autre vous serez obligé de passer à la solution 1. Donc autant le faire tout de suite et abandonnez une config de bridge stupide et inutilement compliquée !

Exemple d'adressage simple et lisible :

10.X.Y.0/24 : site X, vlan Y : vous avez 256 vlan possibles sur 256 sites sans aucun chevauchement -

Et d'une façon générale les réseaux 192.168.0.0/24 et 192.168.1.0/24 sont à éviter parce que sources de conflits d'adressage avec des entités externes qui les utilisent très souvent, à commencer par les box opérateurs. Puisque vous avez la maitrise de l'adressage changez le une fois pour toute.

-

Merci pour les réponses.

@ccnet : l'adressage sur le schéma n'est pas mon adressage réel (j'ai mis 192.168 pour l'exemple). Et je suis sur un inranet non relié à Internet donc pas de problèmes pour moi..

@jdh : évidemment, si j'avais le choix, j'aurai utilisé un pare-feu avec un fonctionnement standard, qui NAT... Mais dans ce cas là, j'ai des machines dans les mêmes réseaux de part et d'autre de mon pfsense (que j'ai donc du mettre en bridge).

Ce que je ne comprends pas, c'est que si je coche dans pfsense la case "Disable Firewall" dans "system -> advanced -> firewall/NAT" : OK mon tunnel fonctionne.

Mais si je réactive le firewall, et malgré une règle autorisant tous les flux dans l'onglet "Firewall/NAT -> Rules" , cela ne fonctionne pas, et évidemment je ne vois aucun paquet bloqué dans les logs (/var/log/filter.log).

J'ai besoin d'aide pour comprendre la cause et trouver comment corriger ce problème.

Sachant qu'au début l'échange de clé IKE fonctionne (port udp 500) mais que c'est ensuite l'échange en UDP 4500 qui bloque :

le client envoie un datagramme UDP >1024 et le serveur le reçoit sur le port 500 ==> OK

le serveur envoie un datagramme UDP 500 vers le client sur un port >1024 ==> OK

le client envoie un datagramme UDP >1024 et le serveur le reçoit sur le port 4500 ==> OK

le serveur envoie un datagramme UDP 4500 vers le client sur un port >1024 ==> LE CLIENT NE RECOIT PAS CE DATAGRAMME !!Et rien dans les logs...

Ludo.

-

@prod-csio said in Pfsense mode bridge et vpn ipsec:

j'aurai utilisé un pare-feu avec un fonctionnement standard, qui NAT...

Mauvaise vision de la réalité. Si nous nous limitons à Pfsense, le nat est appliqué automatiquement à partir du moment où le définition de l'interface de sortie comporte une valeur pour le champ "upstream gateway". Si ce n'est pas le cas, les paquets traversent pfsense en conservant leur ip d'origine.

Mais dans ce cas là, j'ai des machines dans les mêmes réseaux de part et d'autre de mon pfsense (que j'ai donc du mettre en bridge).

Il y a toujours des machines de chaque côté d'un firewall. Il y a rarement nécessité impérieuse de les mettre dans le même réseau et de part et d'autre du firewall.

Peut être que si vous exposiez le besoin (je dis bien besoin : pas solution technique a priori) réel nous arriverions à comprendre et à trouver une piste de solution technique pour traiter le besoin.

C'est un ipsec client nomade à réseau ? ou réseau à réseau que vous souhaitez mettre en place ? Dans le premier cas quel est le client ipsec ? -

Bon...

@ccnet : il fallait comprendre un pare-feu PFSENSE avec un fonctionnement standard.... Bref..

Le problème n'est pas de savoir si c'est un client nomade à réseau, ou réseau à réseau, mais de comprendre les pertes de datagrammes UDP 4500.

En fait, ces paquets sont fragmentés, du coup pfsense, avec l'option de scrub qui est par défaut, va réassembler ces paquets avant de les transmettre au destinataire, mais packetfilter les drop car ils les considère comme ambigus.

Du coup, en cochent la case "Disables the PF scrubbing option which can sometimes interfere with NFS traffic." dans "system -> advanced -> Firewall & NAT", les paquets ne sont plus réassemblés, packetfilter laisse donc passer ces paquets cette fois considérés légitimes, et le tunnel IPSEC fonctionne !

Voilà voilà.