IKEv2 IPSEC déconnecté après 60min

-

Bonjour à tous,

Pour nos users nomades nous avons mis en place un VPN IKEv2 IPSEC, il fonctionne parfaitement, à un détail près:

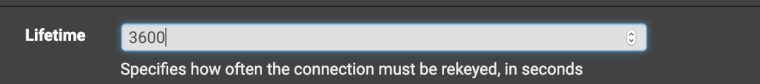

après 60min d'utilisation les flux sont totalement coupés, la connexion VPN apparaît toujours OK mais plus rien ne passe, alors il suffit de se déconnecter et reconnecter mais c'est très énervant pour mes 100 users vous comprendrez :DNous avons revu tous les paramêtres niveau pfsense et niveau client windows 10, on ne trouve aucun timeout de 60min/3600sec, on a tout revu, on trouve pas d'où peut provenir cette coupure de service...

Une piste à me donner?

A+

-

@filipefidalgo Si vous essayez de vous connecter avec un autre client (pas Windows)?? Par exemple, Mac VPN client, Android Strongswan . Va se passer la même chose ?

IKE_SA rekeying

The Windows 7 client supports IKE_SA rekeying, but can't handle unsupported Diffie Hellman groups. If a strongSwan gateway initiates IKE_SA rekeying, it must use modp1024 as the DH group in the first attempt, otherwise rekeying fails. You can achieve this by setting modp1024 as the first (or only) DH group in the gateways ike proposal.CHILD_SA rekeying

Rekeying CHILD_SAs is also supported by the Windows 7 client. For some reason, a client behind NAT does not accept a rekeying attempt and rejects it with a Microsoft specific notify 12345, containing an error code ERROR_IPSEC_IKE_INVALID_SITUATION.To work around the issue, let the client initiate the rekeying (set rekey=no on the server). It will do so about every 58 minutes and 46 seconds, so set the gateway rekey time a little higher. There is no way known to change the rekey time (the netsh.ras.ikev2saexpiry options affect the Windows Server implementation only).

Another option is to set no rekey time, but only a hard lifetime to delete the CHILD_SA. The client will renegotiate the SA when required.

Par défaut , strongswan (phase 2) est configuré pour échanger des clés après 1 heure, essayez d'augmenter cet intervalle

Ou faire en sorte que le client lui-même initie l'échange de clés, comme il est écrit ci-dessus en anglais