Gast Regel

-

Ich habe es bei mir so gelöst:

-Pass TCP/UDP Gastnetz_net => Gastnetz_address Port 53 (DNS Anfragen an die pfSense)

[-Block TCP/UDP Gastnetz_net => ! Gastnetz_address Port 53 (auf Wunsch: DNS Anfragen an der pfSense vorbei blockieren)]

-Block any => Alias RFC1918 (hier eben alle privaten Adressen definiert)

-Pass Gastnetz_net => any oder nach WahlSo kann man eben nur ins Internet raus und mehr nicht.

-

Ein RFC1918 Alias darf auf keiner pfSense fehlen. :-)

Den gesamten Traffic aus dem Gastnetz an diesen Alias dann verbieten.-Rico

-

Mist, hat keiner mal eben den Link zu meinem letzten Antwortpost auf so eine Frage?

Im Prinzip haben die Mädels und Jungs alle recht, wenn du mehrere/viele VLANs intern hast, geht es aber einfacher:

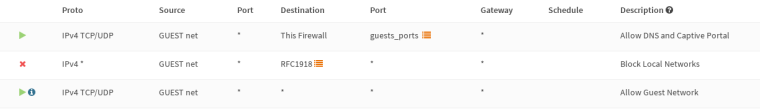

- allow Regel für UDP Zugriff auf ein Alias mit NTP und DNS Ports (53, 123) mit Ziel "this firewall"

- optional: allow Regel für irgendwelche internen Zugriffe die möglich sein müssen (bspw. NAS, Portal o.ä.)

- block Regel für alles mit Ziel RFC1918 (Alias für die CIDR Netze 10/8, 172.16/12, 192.168/16)

- allow Regel für alles (ggf. mit "nur" udp/tcp statt any als Protokoll)

Damit sollte jeder Gast:

- Zugriff auf NTP und DNS der pfSense haben

- ggf. auf interne Ressourcen zugreifen können (Drucker, NAS, Portal o.ä.)

- wird auf allen internen Netzen geblockt

- darf den Rest aufrufen -> ergo das Internet

Einzige Ergänzung ggf. noch wäre vor der letzten Allow Any Regel noch eine pfBlockerNG Regel einzubauen. Dazu würde ich pfBNG-devel nehmen und dort bspw. mal die Tier1 IP Listen als Alias erstellen lassen. Dann kann man das Alias pfB_<name> in eigenen Regeln benutzen und dort bspw. zusätzlich noch einige pöse Seiten des Internets wegblocken und in der -devel Version von pfBNG sind momentan einige gute IP Ressourcen drin, die sich damit lohnen.

Warum !WAN nicht funktioniert - da stolpern immer wieder Leute drüber - ist schlicht, dass WAN nicht das Internet ist, sondern nur genau das (kleine) Subnetz, dass auf WAN Seite anliegt. Also bei Doppel-NAT ein internes Netz zum Router oder eben das kleine Subsegment in welchem die eigene Public IP liegt.

Grüße

-

Männers, ihr habt gerade meinen Horizont erweitert.

Danke...

-

@jegr Danke

allow Regel für UDP Zugriff auf ein Alias mit NTP und DNS Ports (53, 123) mit Ziel "this firewall"

So?

IPv4 UDP * ntpanddns this firewall * *block Regel für alles mit Ziel RFC1918 (Alias für die CIDR Netze 10/8, 172.16/12, 192.168/16)

Würdest du die dann bei WAN auch drin lassen? Wohl eher nicht oder?

-

Denke mal so:

Was steht unter WAN bei Dir?

-

@mike69 Bezüglich der RFC1918 Block regel, oder wie meinst du das?

btw.. wieso eigentlich nicht die erste regel löschen und als fload regel anlegen? Allenfalls durch port 853 erweitert.

-

@bordi said in Gast Regel:

Würdest du die dann bei WAN auch drin lassen? Wohl eher nicht oder?

Darauf bezog sich meine Frage, was Du unter WAN stehen hast.:)

-

@mike69 RFC1918, Loopback & Bogons (über die Schnittstelle aktiviert). Zusätzlich hab ich mittels regel noch 6883 blockiert.

-

Sieht gut aus, wenn die Sense sich einwählt müssen die Haken gesetzt werden.

Wenn Du Filesharing blockst, dann nicht auf dem LAN Interface?

Abgesehen davon nutzt keiner den Port 6883, wird von den meisten Provider von Hause aus geblockt oder stark reglementiert. -

-

@bordi said in Gast Regel:

@mike69 said in Gast Regel:

6883

DeltaSourceDarkStar , deswegen auch auf WAN.

Ahso...

WAN ist von aussen zu, also brauchst Du nicht extra blocken. Oder verstehe ich was falsch...

-

@mike69 Stimmt!

Wäre wohl besser die Regel übergreifend zu setzten, damit ist der port in alle Richtung dicht.

Mann ich mach echt zu viele Denkfehler. Insbesondere bez WAN. Irgendwann muss ich mir ein post-it auf den Bild Schirm machenWAN ist NICHT das Internet, WAN ist die IP-Range vom Anbieter