Как правильно организовать работу 2х физических шлюзов?

-

@k0st1k

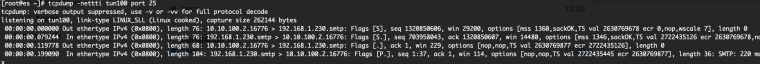

Давайте разбираться

1.ip адрес lan pf2 ?

2.пробрасываем только 80 порт ?

3. запускаем packetcapture на lan интерфейсе pf2 и смотрим , что происходит , когда пакет приходит на wan интерфейс pf2 -

- Проброс необходимо сделать на машину в локальной сети 192.168.1.10(веб сервис)

- Да для начала необходимо разобраться только с http

- это мобильный с которого проверяю 178.176.170.252

wan 83.239.157.2

13:27:25.664112 IP 51.15.170.21.47898 > 83.239.157.2.8080: tcp 0

13:27:28.387901 IP 185.176.27.166.42414 > 83.239.157.2.58057: tcp 0

13:27:41.777688 IP 83.239.156.2.38359 > 83.239.157.2.23: tcp 0

13:27:50.827217 IP 185.156.177.129.53487 > 83.239.157.2.5303: tcp 0

13:27:52.108395 IP 185.176.27.166.42414 > 83.239.157.2.57854: tcp 0

13:27:54.365528 IP 178.176.170.252.11131 > 83.239.157.2.80: tcp 0

13:27:54.625240 IP 178.176.170.252.3311 > 83.239.157.2.80: tcp 0

13:27:55.364859 IP 178.176.170.252.11131 > 83.239.157.2.80: tcp 0

13:27:55.530315 IP 185.176.27.166.42414 > 83.239.157.2.58417: tcp 0

13:27:55.624814 IP 178.176.170.252.3311 > 83.239.157.2.80: tcp 0

13:27:57.344535 IP 178.176.170.252.11131 > 83.239.157.2.80: tcp 0

13:27:57.624931 IP 178.176.170.252.3311 > 83.239.157.2.80: tcp 0

13:28:01.364786 IP 178.176.170.252.11131 > 83.239.157.2.80: tcp 0

13:28:01.624776 IP 178.176.170.252.3311 > 83.239.157.2.80: tcp 0

13:28:09.404770 IP 178.176.170.252.24374 > 83.239.157.2.80: tcp 0

13:28:09.447491 IP 195.3.146.92.48070 > 83.239.157.2.10714: tcp 0

13:28:09.624894 IP 178.176.170.252.2550 > 83.239.157.2.80: tcp 0

13:28:17.852483 IP 222.73.52.31.53338 > 83.239.157.2.1433: tcp 0

13:28:25.686643 IP 178.176.170.252.52063 > 83.239.157.2.80: tcp 0

13:28:25.945277 IP 178.176.170.252.13055 > 83.239.157.2.80: tcp 0

13:28:25.955417 IP 188.19.187.5.60629 > 83.239.157.2.23: tcp 0

13:28:26.664896 IP 178.176.170.252.52063 > 83.239.157.2.80: tcp 0

13:28:26.944766 IP 178.176.170.252.13055 > 83.239.157.2.80: tcp 0

-

@k0st1k

я не вижу , что работает NAT OUTBOUND на lan интерфейсе !!!!!!!

нужен packetcapture на lan интерфейсе

вы должны видеть ip адрес lan интерфейса и 192.168.1.10

вот как это выглядит при правильной настройке

-

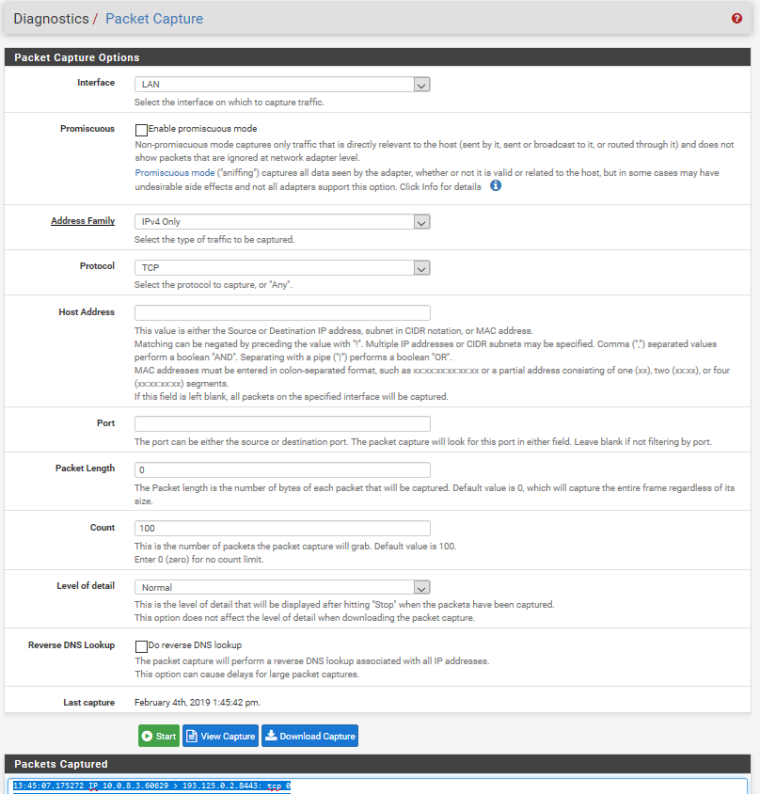

@konstanti я тоже не увидел.

13:45:07.175272 IP 10.0.8.3.60629 > 193.125.0.2.8443: tcp 0

13:45:07.175291 IP 10.0.8.3.60629 > 193.125.0.2.8443: tcp 0

13:45:07.175391 IP 10.0.8.3.60629 > 193.125.0.2.8443: tcp 0

13:45:07.220221 IP 10.0.8.3.60629 > 193.125.0.2.8443: tcp 0

чтото не так. 10.0 это впн с соседнего шлюза. и более обращений нет.

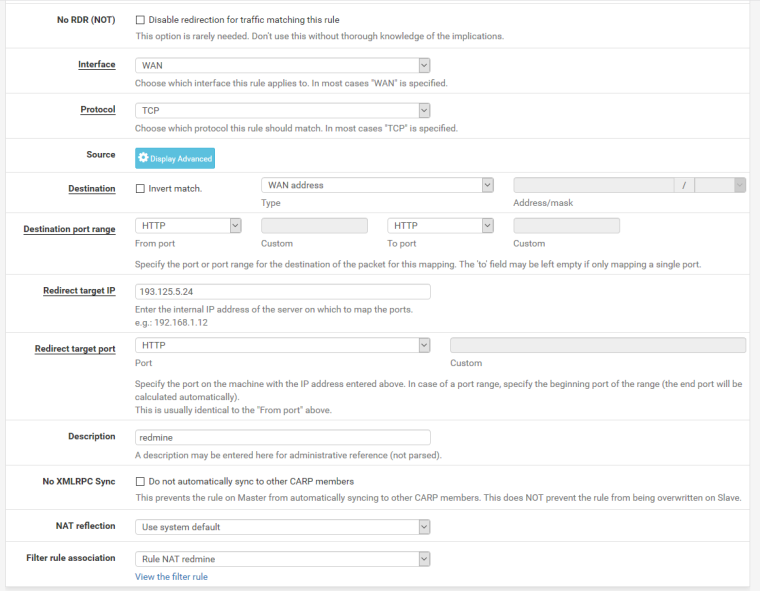

тестовая сеть и пробрасваю на 193.125.5.24 -

@k0st1k проброс случайно не удалили?

Я не вижу пакетов на 80 порт

Ip lan интерфейса какой?- тут работает связка проброс плюс нат

-

@k0st1k

Первое действие проброс 80 порта на Wan интерфейсе к хосту 192.168.1.10 порт 80

Второе действие, замена внешнего ip клиента на ip адрес lan интерфейса pf

В результате 1.10 получит запрос от ip lan интерфейса pf и ответит на этот ip -

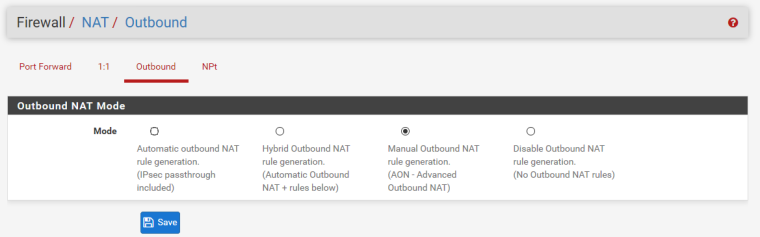

@konstanti первое я в nat выставил в NAT

Hybrid Outbound NAT rule generation.

(Automatic Outbound NAT + rules below)

и в Rules создаю правило на проброс порта? -

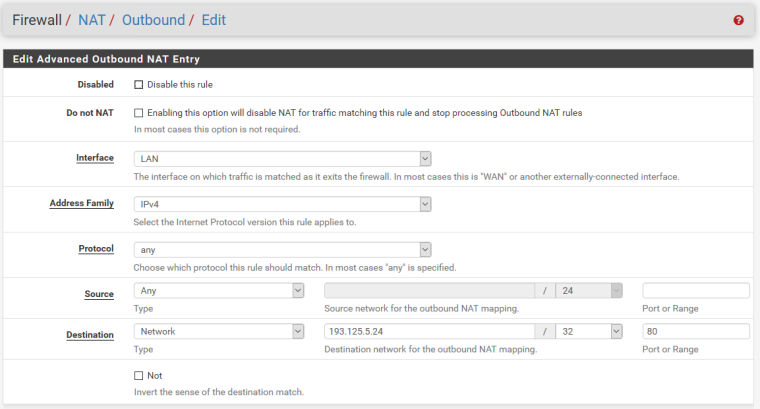

@k0st1k я обычно все делаю в manual Nat outbound. Правило файрвола при пробросе создаётся автоматически. Покажите настройки правила проброса внутри, правило Nat outbound внутри и все правила на Wan интерфейсе общая картинка. И схему сети

-

@konstanti красота) спасибо. сработало перевод в ручной режим.

-

@k0st1k

Скрины как настроили. Пригодится. -

сначала переводим NAT в ручной режим

на LAN интрефейсе создаем правило(оно необходимо чтобы был ответ как локальному ресурсу)

и уже потом создал правило по пробросу

-

@k0st1k said in Как правильно организовать работу 2х физических шлюзов?:

Сделано так было чтобы обеспечить отказо устойчиовсть сети(конфиги между ними синхронизируются

А как, собственно, организована отказоустойчиовсть?

-

@pigbrother отказо устойчивость сервиса который расположен у нас в сети(два провайдера - два шлюза). так же пф меж собой держат одинаковый конфиг и настройки. Если упадет один меняем на время ремонта ип на основной и продолжаем работу. схема скорее реализует работу ведущий - ведомый.

-

@k0st1k, т.е. это не штатный CARP в pfSense, и переключение\синхронизация конфигов выполняется вручную, так?

-

Добрый

@k0st1kДля 2-ух провайдеров 2 пф ? Жирно. Один пф и два ВАНа и проще в обслуживании и меньше проблем с наследованием правил.

Смею предложить перенести пф в вирт. среду. И просто бэкапить ВМ с пф полностью. В случае чего можно быстро восстановить.

-

@werter ну пока что данное решение является оптимальным, в дальней уже решен вопрос о миграции в виртуальную среду)

-

Добрый.

@k0st1k

Спасибо за скрины.Зы1. Все же общие скрины правил fw на ЛАН, NAT и портфорвадинга были бы оч. кстати.

Зы2. Смотрю, редмайн пользуете. Был опыт с easyredmine. На Openproject гляньте еще.

-

@werter said in Как правильно организовать работу 2х физических шлюзов?:

Один пф и два ВАНа и проще в обслуживании и меньше проблем с наследованием правил.

Предположу, что под оказоучтойчивостью @k0st1k предполагает не столько WAN-failover, как дублирование самих PF.

И тут ему виртуализация как раз в тему.

-

Оглядываясь и анализируя

небольшойопыт работы, пришел к выводам:- использовать "железное" решение , но должен быть ЗИП, т.е. в запасе должна быть такая же "железка" или не хуже (а лучше - не одна);

- или же виртуализация и наличие "железа" для случая выхода из строя гипервизора, и тут чуть проще, т.к. нет особой привязки к произ-лю PC-оборудования для гипервизора (почти всё поддерживает хоть какую-то вирт-цию).

P.s. Да-да, вариант "

оченьстарый PC и pfsense на нем" не отбрасывается, но исп-ся только в случае отсутствия возможности вирт-ции.