Gelöst! Zugriffsrechte OpenVPN bzw. IPSec

-

Hallo zusammen,

wie realisiert man am einfachsten die Zugriffsberechtigungen der VPN User?Bisher wurden die VPN Zugänge ausschließlich für Admins genutzt. Die haben über Firewall Regeln Berechtigungen auf Server im internen Netz und das Internet.

Nun sollen auch normale User dauerhaft mit z.B. dem Mobilen Endgerät eine VPN Verbindung herstellen, aber nur den Zugriff auf das Internet erhalten und nicht auf das interne Netz. Das lässt sich ja nicht so einfach mit Firewall Regeln realisieren, da die IP-Adressen dynamisch vergeben werden.

Gibt es eine Möglichkeit das so umzusetzen?

-

Mit Client Specific Overrides (CSO) kannst du deinen VPN clients eine feste IP im VPN Netz zuweisen und dann alles wie gehabt über Firewall Rules regeln.

-Rico

-

@rico

Danke für die schnelle Lösung!

Diese Funktion für OpenVPN kannte ich noch nicht. -

Geht sogar noch einfacher: Realisiere die VPN Einwahl nicht über das pfSense eigene User Backend (dann könnten sich die User theoretisch nämlich auch an der UI anmelden, was je nachdem nicht gewünscht ist), sondern über das FreeRadius Paket. Dort kannst du ähnlich wie bei den CSO auch beim Radius User selbst die gewünschte IP einstellen, die an Hand des Users (nicht Zertifikats) gesetzt wird, womit das auch bei VPNs geht, die ohne Zert gebaut sind (nur user/pass bspw. aus %Gründen). Zusätzlich können damit noch weitere Beschränkungen wie Loginzeiten, maximale Sessiondauer etc. konfiguriert werden.

Gruß

-

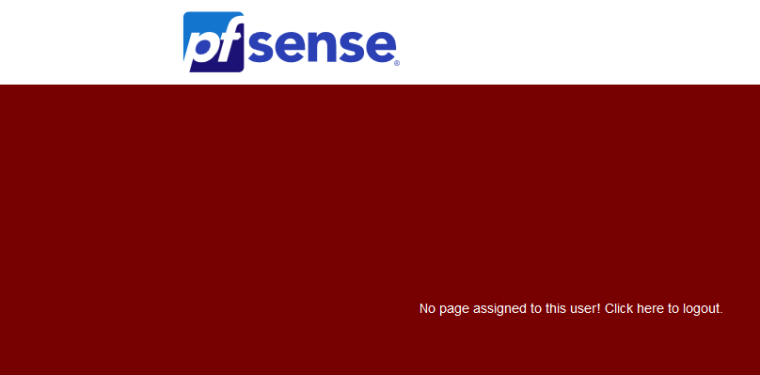

Nö, wenn ich mich mit einem User an der pfSense GUI anmelde der nur für VPN angelegt wurde und keine weiteren Rechte hat kommt direkt:

Mal davon ab dass man in etwas größeren Netzen den Zugriff eh schon komplett eingeschränkt hat wie Management Netz, etc.-Rico

-

@rico said in Zugriffsrechte OpenVPN bzw. IPSec:

Nö, wenn ich mich mit einem User an der pfSense GUI anmelde der nur für VPN angelegt wurde und keine weiteren Rechte hat kommt direkt:

Genau und dein Bild untendrunter sagt "doch!", nämlich dass du angemeldet bist - nur dem User eben keine Seiten freigegeben wurden zu sehen. Trotzdem kannst du dich valide anmelden. Je nach Rechtevergabe, Gruppen etc. ist damit die Fehlerfläche wesentlich größer als wenn VPN Nutzer, die nichts mit dem Management der pfSense zu tun haben in einer ganz anderen Datenbasis gehalten werden. Bei den meisten Settings die ich betreue, hat ein VPN Nutzer eben 0,0% auf der WebUI verloren, darum braucht er auch keinen Login. Auch kein bisschen. ;)

Mal davon ab dass man in etwas größeren Netzen den Zugriff eh schon komplett eingeschränkt hat wie Management Netz, etc.

Und was ändert das daran, dass in den meisten Fällen die VPN Gateway Adresse verfügbar ist - was auch wieder eine Loginseite bringen könnte? ;)

Einfache Frage ist: müssen User da ran? Nö? Bringts mir dann Vorteile? Nö? -> Dann nehm ich doch gern freiwillig ein Tool dafür (FR3), was mir sogar noch Zusatzmöglichkeiten bietet und recht simpel mit einzubauen ist :)

-

Für nur wenige, aber große Sicherheitsgruppen setze ich noch immer auf getrennte VPN Server.

Da ist nicht für jeden einzelnen User eine eigene Konfiguration erforderlich. Das lässt sich einfach über die FW-Regeln für das jeweilige Tunnel Netzwerk konfigurieren.

Und Zugriff auf das WebGUI gibt es auch nur für jene Usergruppe, die eine explizite Regel dafür haben. -

Vielen Dank an alle!

Ich habe mich für die Lösung von -Rico entschieden.

Zwar ist die Lösung von Jens mit dem FreeRadius Server die "saubere" Lösung, aber da die Firewallregeln den Zugriff auf das Webinterface sperren und die Anzahl der User überschaubar ist, war das mit dem CSO die schnellste Umsetzung. Werde das mit dem FreeRadius aber im Hinterkopf behalten.

Gruß Micha