PROBLEMAS CON FILTRADO SSL

-

Saludos, ojala alguien pueda ayudarme pues tengo pfsense con los módulos de proxy, proxy-ssl, blacklist, dns-resolver; así mismo se creó el certificado proxy-ssl; la navegación y filtrado andan bien con la excepción que solo mail.google.com esta siendo bloqueado. Cree un exclusión en el squiguard, coloque la ip de mail.google.com en la seccion de "Squid--ACL--Whitelist, Unrestricted IPs" y también en "Proxy Transparente--Bypass Proxy for These Destination IPs" pero sin resultados, el bloqueo solo se da a uno o dos equipos de manera aleatoria.

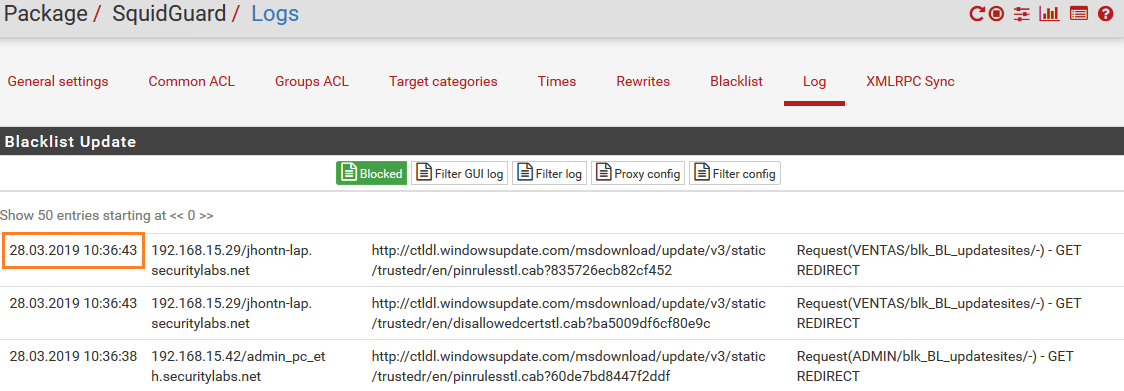

Ahora cuando bloquea reviso los log de squidguard y muestra la siguiente hora (hora correcta)

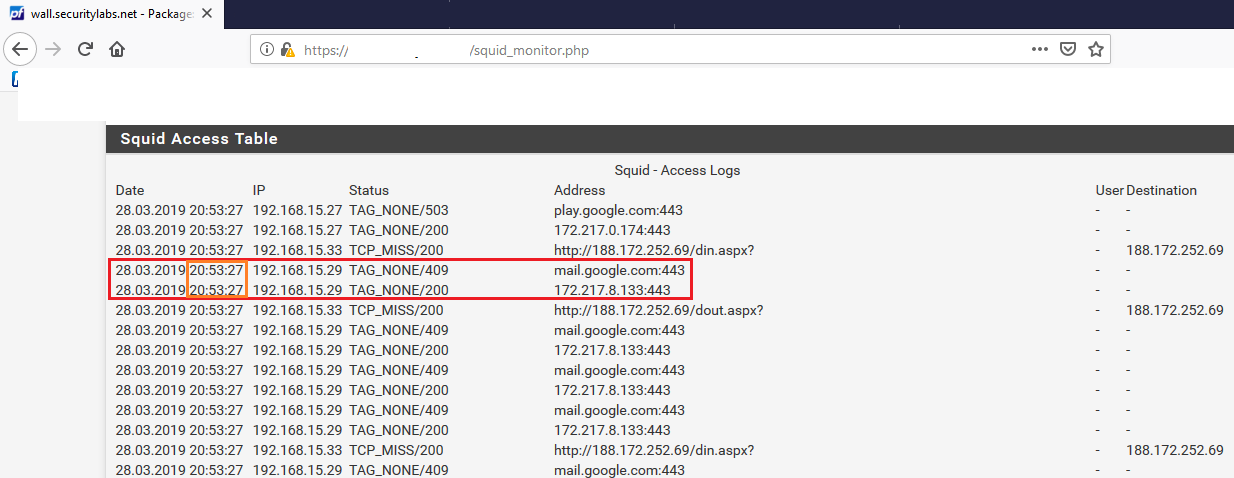

Mientras en el squid me otro tipo de hora

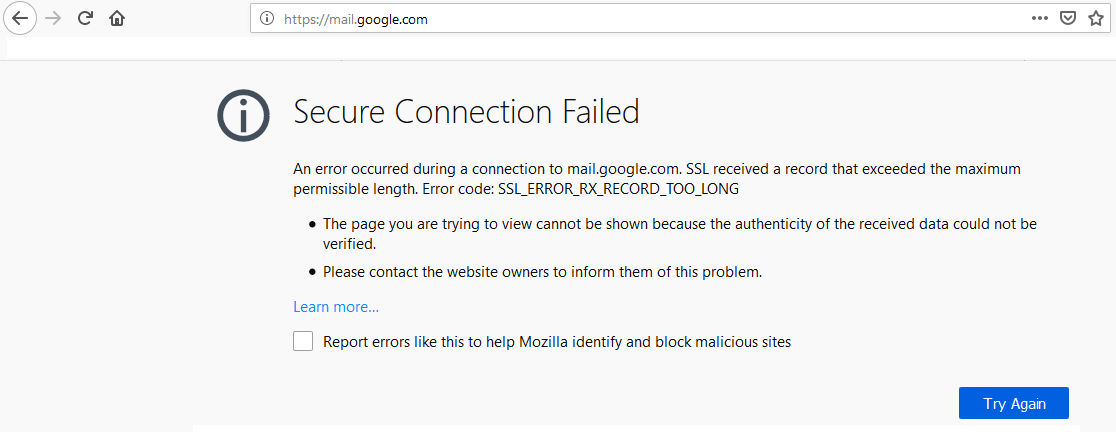

Pero el sistema está configurado con la hora correcta, así mismo cuando se navega a dicha página se muestra el siguiente error:

Alguien podria decirme a que se debe esto y como podría solucionarse.

-

Quieres bloquearlo o que puedan entrar a ese dominio: mail.google.com?

-

Que puedan acceder.

-

Estas usando Man in the middle’ (MITM) ??? si es asi pues entonces esta frente al problema con el cert pinning o SSL pinning que usa google y algunos websites para evitar ataques de MITM lo que podrias hacer es evitar o saltar el acceso a google a travez de tu proxy prueba eso agregando el sitio en Bypass Proxy for These Destination IPs..

Alguien que me rectifique o aporte mas al tema estamos para aprender....

Algunos navegadores como Crome y Mozilla hacen uso de las llaves que luego de realizar la peticion como normalmente se hace pues adicionalmente usan llaves propias para este sitio en cuestionUna forma de detectar y bloquear muchos tipos de ataques MITM es la "cert pinning", tambien llamada "SSL pinning". Un cliente que realiza el anclaje de certificados agrega un paso adicional al protocolo TLS normal o al protocolo SSL: después de obtener el certificado del servidor de manera estándar, el cliente verifica el certificado del servidor contra los datos de validacion confiables. Normalmente, los datos de validacion de confianza se incluyen en la aplicacion, en forma de una copia de confianza de ese certificado, o un hash o huella digital de confianza de ese certificado o la clave pública del certificado. Por ejemplo, Chromium y Google Chrome incluyen datos de validación para el certificado * .google.com que detectó certificados fraudulentos en 2011. En otros sistemas, el cliente espera que la primera vez que obtenga un certificado de servidor sea confiable y lo almacene; durante las sesiones posteriores con ese servidor, el cliente verifica el certificado del servidor contra el certificado almacenado para protegerse contra los ataques MITM posteriores. ***

algunos navegadores más nuevos (Chrome, por ejemplo) hacen una variación de la fijación de certificados utilizando el mecanismo HSTS. Precargan un conjunto específico de hashes de clave pública en esta configuración de HSTS, que limita los certificados válidos solo a aquellos que indican la clave pública especificada.