Разрешить трафик между OpenVpn, IpSec и локальной сетью

-

@dimm56 остался живым диск с Ubuntu ?

Можно с него вытащить файл strongswan.conf ?

он , скорее всего , лежит в директории /etc/strongswanскажу честно , задача не совсем простая , потому что изначально strongswan в pf не поддерживает опцию any , которая позволяет создать соединение с ip адреса , который может постоянно меняться . Вернее опция поддерживается , но в pf ее использование не предусмотрено. Для этого надо вносить изменения в конфигурационные файлы pfsense.

Или , как вариант использовать DynDNS со стороны zyxel -

Печалька... нет возможности дать адреса удаленным точкам...

Конфиги есть у меня. Все.

ipsec.conf - strongSwan IPsec configuration file

basic configuration

config setup

strictcrlpolicy=yes

uniqueids = no

Add connections here.

conn %default

type=tunnel

ikelifetime=60m

keylife=20m

rekeymargin=3m

keyingtries=1

keyexchange=ikev2

leftauth=psk

dpdaction=clear

dpddelay=300s

leftid=vpnserver1@jelen.tzb

auto=add

rightdns=8.8.8.8left=192.168.6.3

leftsubnet=0.0.0.0/0

right=%any

conn stanislavskogo # Магазин. Станиславского. Для роутера Zyxel Keenetic Lite III. Можно использовать как шаблон.

rightauth=psk

rightid=stanislavskogo@video.jelen.tzb

rightsubnet=10.0.2.0/24дальше уже идет список точек и их параметры....

-

@dimm56 said in Разрешить трафик между OpenVpn, IpSec и локальной сетью:

right=%any

Вот оно

right=%any - о чем я писал выше (эта опция как раз в pf и не заложена) -

@dimm56

https://forum.netgate.com/topic/140685/4-wan-%D0%B2-1-lan/45вот тут я писал , как это можно обойти

-

т.е. получается надо просто попасть в файле VPN.inc на pFsense и ручками допилить нужные строчки? Правильно?

-

@dimm56 верно

-

Огромное человеческое спасибо!!! Был бы ты рядом и руку пожал бы и поляну бы накрыл))) сегодня после работы попробую это дело провернуть. Если что - напишу о результатах тут. Уверен, что все должно получиться.

-

@dimm56 Рекомендация , прежде чем что-то "допиливать" в pf , сохраняйте оригинальные файлы

Если все сделаете верно , то в настройке фазы 1 сможете указывать в поле Remote Gateway параметр any . Тогда pf создаст корректный для Вашего случая strongswan.conf c параметром right =%any -

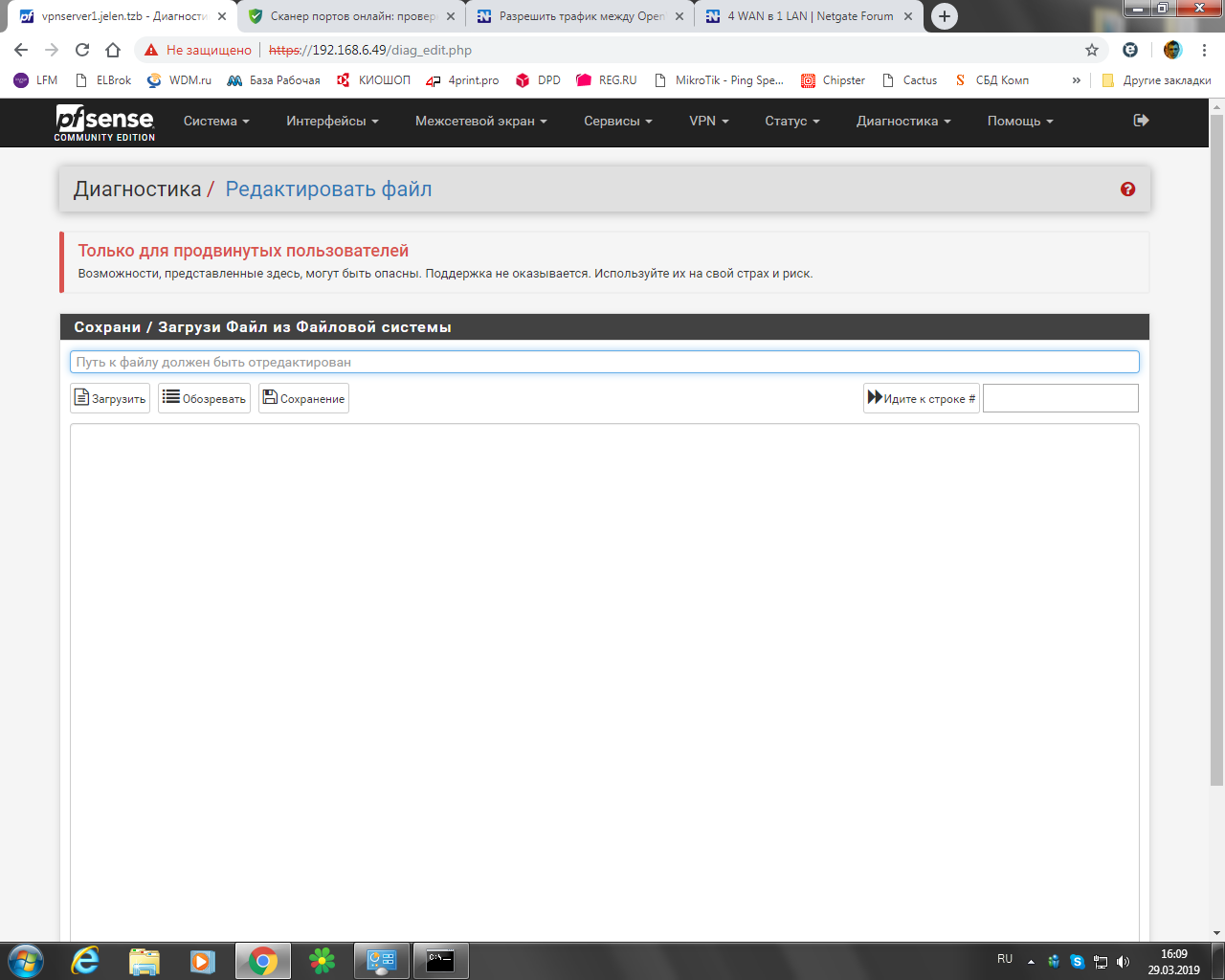

Еще вопрос. путь к этому файлу в pfsense как прописать?

-

@dimm56 /etc/inc/vpn.inc

-

@Konstanti said in Разрешить трафик между OpenVpn, IpSec и локальной сетью:

то в настройке фазы 1 сможете указывать в поле Remote Gateway параметр any . Тогда pf создаст корректный для Вашего случая strongswan.conf c параметром right =%any

@Konstanti, будет ли эта конструкция работать, если IP удаленной стороны "серый"?

-

@pigbrother

Должна (будет работать через порт 4500, если я Вас правильно понял)

Я же ничего от себя не добавлял , все есть в strongswan-е изначально . Просто в pf не реализовано. Я этот пробел для себя устранил . -

@Konstanti said in Разрешить трафик между OpenVpn, IpSec и локальной сетью:

Должна (будет работать через порт 4500, если я Вас правильно понял)

Прошу простить мою невежественность, просто я всегда пребывал в уверенности, что для установки Фазы 1 site-to-site IPSEC нужны "белые" IP-адреса с обеих сторон. У ТС, как я понимаю, со строны Кинетиков 3G\4G, для 3G\4G "белые" IP - большая редкость.

-

@pigbrother said in Разрешить трафик между OpenVpn, IpSec и локальной сетью:

3G\4G

Так потом-то они же в инет выходят через белый адрес ) А белый адрес в данном случае будет ANY , те любой . Тут я проблем не вижу , потому что по схожей схеме было и создано это решение (и отлаживалось тоже ) Если посмотреть чуть выше , именно это решение использовал администратор для подключения этих модемов к центральному роутеру .

-

@Konstanti Тогда единственным ограничением будет необходимость работы IPSEC на стороне PF в режиме responder?

-

@pigbrother Конечно , другого варианта нет .

Опять же , смотрим файл вверху

auto = add

Для тс очень хорошая подсказка , как все должно получиться в итоге -

Все привет. Файлик поправил. Пару раз накосячил с синтаксисом))) пару раз переустановил pfSense))) вообщем теперь дает возможность написать any. Что дальше?)))

-

@dimm56 а дальше пробуете создать туннель с любым модемом

в фазе 1 ставите remote gateway any,

как создадите любое тестовое соединение , покажите тут содержимое файла /var/etc/ipsec/strongswan.conf . Хочу посмотреть , что Вы наваяли

И еще , пришлите мне на почту Ваш файл strongswan.conf(кусок которого тут был выложен) , со всеми настройками , чтобы я мог Вас направить в нужном направлении.

И еще - верно я понимаю , что настройки модемов Вы не трогали ? -

А может надо этот файлик? /var/etc/ipsec/ipsec.conf

В /var/etc/ipsec/strongswan.conf ничего такого интересного нет))) -

Содержимое /var/etc/ipsec/strongswan.conf

Automatically generated config file - DO NOT MODIFY. Changes will be overwritten.

starter {

load_warning = no

config_file = /var/etc/ipsec/ipsec.conf

}charon {

number of worker threads in charon

threads = 16 ikesa_table_size = 32 ikesa_table_segments = 4 init_limit_half_open = 1000 install_routes = no load_modular = yes ignore_acquire_ts = yes cisco_unity = no syslog { identifier = charon # log everything under daemon since it ends up in the same place regardless with our syslog.conf daemon { ike_name = yes dmn = 1 mgr = 1 ike = 2 chd = 2 job = 1 cfg = 2 knl = 1 net = 1 asn = 1 enc = 1 imc = 1 imv = 1 pts = 1 tls = 1 esp = 1 lib = 1 } # disable logging under auth so logs aren't duplicated auth { default = -1 } } plugins { # Load defaults include /var/etc/ipsec/strongswan.d/charon/*.conf stroke { secrets_file = /var/etc/ipsec/ipsec.secrets } unity { load = no } }}