Разрешить трафик между OpenVpn, IpSec и локальной сетью

-

Все привет. Файлик поправил. Пару раз накосячил с синтаксисом))) пару раз переустановил pfSense))) вообщем теперь дает возможность написать any. Что дальше?)))

-

@dimm56 а дальше пробуете создать туннель с любым модемом

в фазе 1 ставите remote gateway any,

как создадите любое тестовое соединение , покажите тут содержимое файла /var/etc/ipsec/strongswan.conf . Хочу посмотреть , что Вы наваяли

И еще , пришлите мне на почту Ваш файл strongswan.conf(кусок которого тут был выложен) , со всеми настройками , чтобы я мог Вас направить в нужном направлении.

И еще - верно я понимаю , что настройки модемов Вы не трогали ? -

А может надо этот файлик? /var/etc/ipsec/ipsec.conf

В /var/etc/ipsec/strongswan.conf ничего такого интересного нет))) -

Содержимое /var/etc/ipsec/strongswan.conf

Automatically generated config file - DO NOT MODIFY. Changes will be overwritten.

starter {

load_warning = no

config_file = /var/etc/ipsec/ipsec.conf

}charon {

number of worker threads in charon

threads = 16 ikesa_table_size = 32 ikesa_table_segments = 4 init_limit_half_open = 1000 install_routes = no load_modular = yes ignore_acquire_ts = yes cisco_unity = no syslog { identifier = charon # log everything under daemon since it ends up in the same place regardless with our syslog.conf daemon { ike_name = yes dmn = 1 mgr = 1 ike = 2 chd = 2 job = 1 cfg = 2 knl = 1 net = 1 asn = 1 enc = 1 imc = 1 imv = 1 pts = 1 tls = 1 esp = 1 lib = 1 } # disable logging under auth so logs aren't duplicated auth { default = -1 } } plugins { # Load defaults include /var/etc/ipsec/strongswan.d/charon/*.conf stroke { secrets_file = /var/etc/ipsec/ipsec.secrets } unity { load = no } }}

-

@dimm56 Нет , мне нужен именно файл strongswan.conf

Создаете соединение ( фаза 1 + фаза 2 ) - сохраняете и показываете файл

и мне очень желательно на почту прислать тот файл , который вам оставил предыдущий админ (или это Ваш файл , не знаю) -

Automatically generated config file - DO NOT MODIFY. Changes will be overwritten.

starter {

load_warning = no

config_file = /var/etc/ipsec/ipsec.conf

}charon {

number of worker threads in charon

threads = 16 ikesa_table_size = 32 ikesa_table_segments = 4 init_limit_half_open = 1000 install_routes = no load_modular = yes ignore_acquire_ts = yes cisco_unity = no syslog { identifier = charon # log everything under daemon since it ends up in the same place regardless with our syslog.conf daemon { ike_name = yes dmn = 1 mgr = 1 ike = 2 chd = 2 job = 1 cfg = 2 knl = 1 net = 1 asn = 1 enc = 1 imc = 1 imv = 1 pts = 1 tls = 1 esp = 1 lib = 1 } # disable logging under auth so logs aren't duplicated auth { default = -1 } } plugins { # Load defaults include /var/etc/ipsec/strongswan.d/charon/*.conf stroke { secrets_file = /var/etc/ipsec/ipsec.secrets } unity { load = no } }}

-

@dimm56 прошу прощения

ipsec.conf -

This file is automatically generated. Do not edit

config setup

uniqueids = yesconn bypasslan

leftsubnet = 192.168.6.0/24

rightsubnet = 192.168.6.0/24

authby = never

type = passthrough

auto = routeconn con1000

fragmentation = yes

keyexchange = ikev2

reauth = yes

forceencaps = no

mobike = norekey = yes installpolicy = yes type = tunnel dpdaction = restart dpddelay = 10s dpdtimeout = 60s auto = route left = 95.105.115.197 right = leftid = 95.105.115.197 ikelifetime = 3600s lifetime = 3600s ike = aes128-sha256-modp1024! esp = aes128-sha256! leftauth = psk rightauth = psk rightsubnet = 10.0.44.1 leftsubnet = 192.168.6.0/24 -

@dimm56 said in Разрешить трафик между OpenVpn, IpSec и локальной сетью:

l

1 Не вижу right = %any

2 rightsubnet - ошибка , скорее всего 10.0.44.0/24 должно быть так

3 посмотрите Ваш файл (параметры leftid,rightid)

4 auto = add ( должно быть так) -

вот кусок старого конфига:

ipsec.conf - strongSwan IPsec configuration file

basic configuration

config setup

strictcrlpolicy=yes

uniqueids = no

Add connections here.

conn %default

type=tunnel

ikelifetime=60m

keylife=20m

rekeymargin=3m

keyingtries=1

keyexchange=ikev2

leftauth=psk

dpdaction=clear

dpddelay=300s

leftid=vpnserver1@jelen.tzb

auto=add

rightdns=8.8.8.8left=192.168.6.3

leftsubnet=0.0.0.0/0

right=%any

conn stanislavskogo # Магазин. Станиславского. Для роутера Zyxel Keenetic Lite III. Можно использовать как шаблон.

rightauth=psk

rightid=stanislavskogo@video.jelen.tzb

rightsubnet=10.0.2.0/24conn tzb

rightauth=psk

rightid=tzb@video.jelen.tzbrightsubnet=10.0.1.0/24

conn vasnecova

rightauth=psk

rightid=vasnecova@video.jelen.tzbrightsubnet=10.0.9.0/24

conn luch

rightauth=psk

rightid=luch@video.jelen.tzbrightsubnet=10.0.15.0/24

conn apteka

rightauth=psk

rightid=apteka@video.jelen.tzbrightsubnet=10.0.10.0/24

conn ryabina

rightauth=psk

rightid=ryabina@video.jelen.tzb -

@dimm56

Вот и сравните Ваши

right, leftid,rightid,auto,leftsubnet с такими же настройками в файле

Напишите Ваш е-мейл

я пришлю свое видение настроек , часа через 2 -

@Konstanti said in Разрешить трафик между OpenVpn, IpSec и локальной сетью:

1 Не вижу right = %any

2 rightsubnet - ошибка , скорее всего 10.0.44.0/24 должно быть так

3 посмотрите Ваш файл (параметры leftid,rightid)

4 auto = add ( должно быть так)-

Скорее всего он тут должен был появиться после того как мы изменили содержимое /etc/inc/vpn.inc. Правильно?

-

Да поправил.

-

leftid=vpnserver1@jelen.tzb т.е. email. pfsense не дает выбрать e-mail идентификатором, поэтому оставил, то что есть. Тем более что на модеме идентификатор удаленного шлюза стоит - любой.

-

Как это сделать? Где это auto прячется))))

-

-

shibanov@mail.ru

-

@dimm56 все пришлю, поясню

Какая у Вас версия pf? -

2.4.4-RELEASE-p1 (amd64)

-

@dimm56 На почте

с файлом vpn.inc -

Вообщем файлик заменил. все прошло гладко. "any" теперь прописывается в файле конфигурации.

Создал одну точку. Ф1 и Ф2. Как рекомендовали.

В целом добился максимального сходства умершего конфига с действующим. И вот что получилось...

Такое чувство, что все точки теперь пытаются через этот тоннель подключиться)))

Вроде бы и радоваться надо, но монитор говорить что тоннель не активен. Пинги в него не проходят...помогайте, в голове вообще каша после всего этого....

-

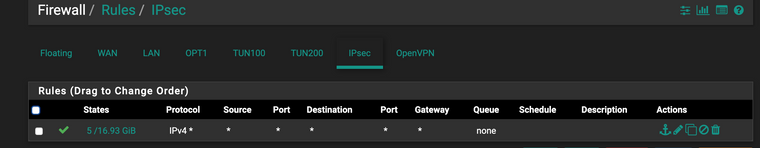

@dimm56 Попробуйте Правило создать на IPSEC интерфейсе ( разрешить все)

И откуда и куда пинги не ходят ??

-

@dimm56

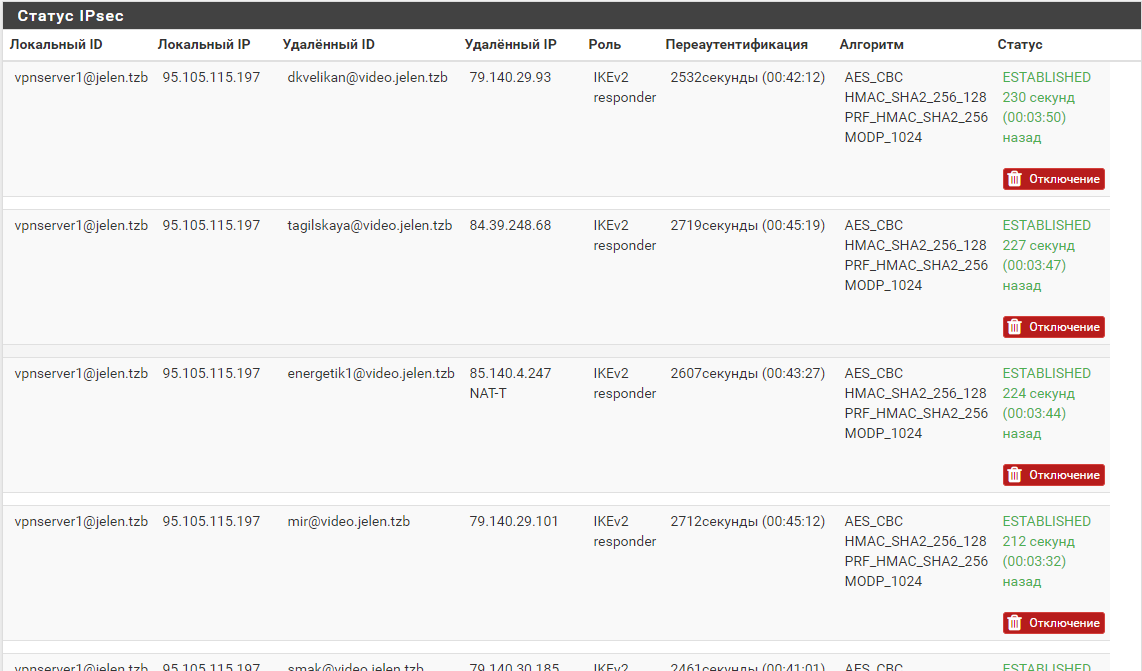

Покажите полностью картинку /status/ipsec

Здесь не видно , поднялась фаза 2 или нет ? (пока меня интересует только та , точка про которую говорили - станиславского) -

А скажите мне пожалуйста надо создавать данные в разделе "Предварительно созданные ключи"? А то я там наделал все свои точки... Может быть это и не надо было делать...