Разрешить трафик между OpenVpn, IpSec и локальной сетью

-

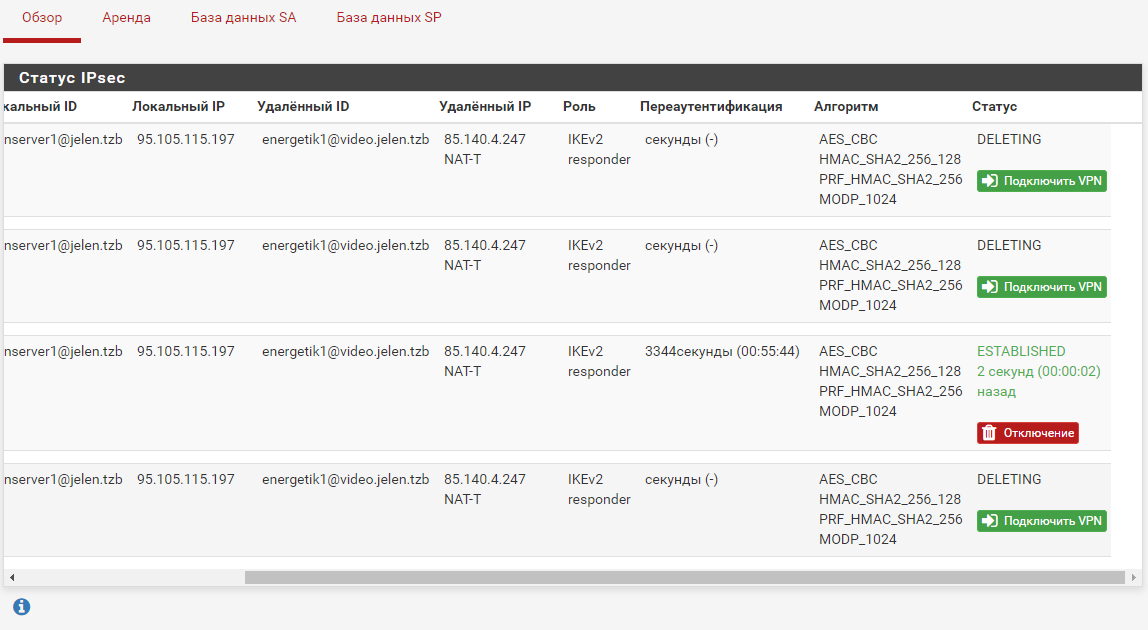

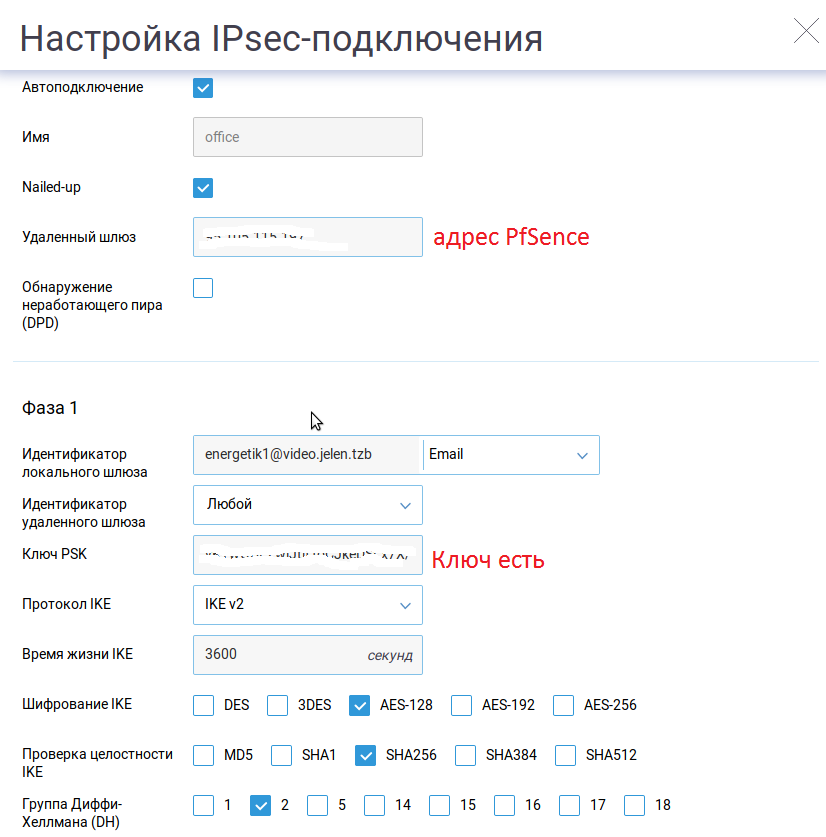

Да, я эту задачу понял. Так и сделал, как Вы сказали. Сейчас есть единственный настроенный на своих параметрах в Ipsec тоннель energetik1@video.jelen.tzb, других нет. Работает только он.

-

@dimm56 Теперь проверьте ,есть фаза 2 или нет ?

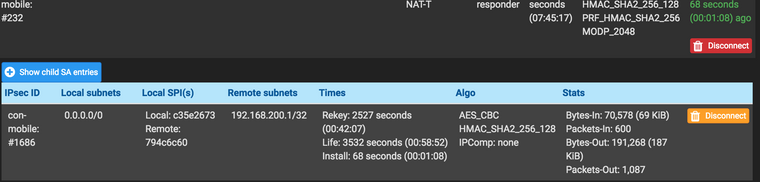

если фаза 2 поднялась , то Вы должны увидеть вот такую картинку ( не 1 в 1 , но смысл ясен)

если такого увидеть не можете , то надо изучать логи , почему фаза 2 не поднимается

-

А проблема в том, что нет у меня такой кнопочки....

Вот все что я вижу:

-

@dimm56 Я же все написал в предыдущем посте .

если такого увидеть не можете , то надо изучать логи , почему фаза 2 не поднимается

/status/system logs/ipsec

-

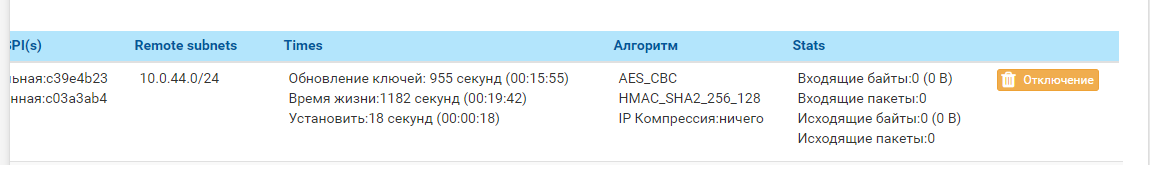

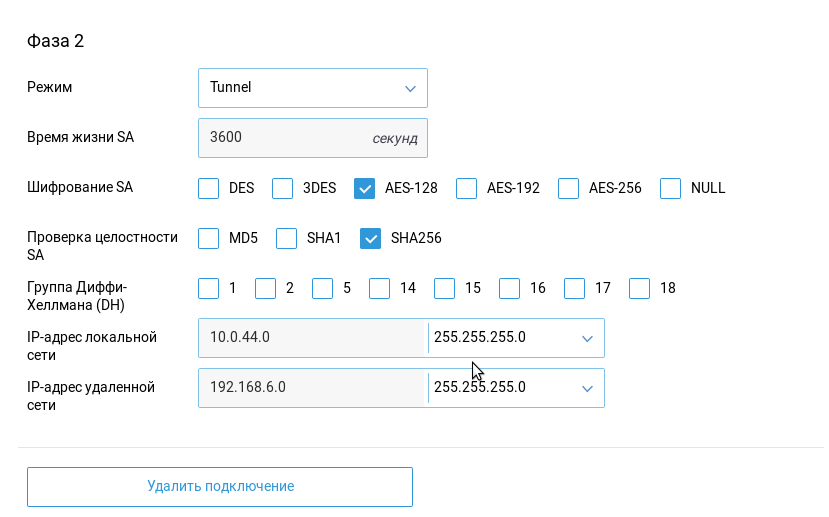

Туннель поднялся!!!!!!!!!!!!!! Просто еще раз перепроверил все настройки и выставил в фазе 2 не "Сеть 0.0.0.0", а LAN sabnet. И получилось то о чем Вы говорили!!! Туннель активен)

Есть связь с устройствами в 10.0.44.0 сети!!! УРА!!!!!!!!!!!!!!!!!!

-

Подскажите еще последний вопрос: как заставить ходить трафик между сетями 10.0.0.0 (IpSec) - 10.0.201.0 (OpenVpn) - 192.168.6.0 (LAN) и обратно)

-

@dimm56 У меня встречный вопрос - настройки модемов менялись (настройки IPSEC) ?

-

Нет. Все осталось как было. Я от них и плясал при настройке pfSense

-

@dimm56 Тогда вариант решения такой

1 надо клиентам Openvpn передать информацию об удаленных сетях с видеорегистраторами

2 по ссылке где были описаны изменения в файле vpn.inc есть ссылка , о том как добавить дополнительные сети в фазу 2 (с одной стороны , вторую сторону не трогаем ) -

Хорошо. Я понимаю, что достал уже множеством вопросов)))) А если не сложно, т.к. мозг мой уже плохо работает))) на пальцах мне обьяснить что и куда писать:

LAN 192.168.6.x

ipSec 10.0.x.x

OpenVpn 10.0.201.x

Видеорегистраторы сидят в сетях: LAN 192.168.6.x и ipSec 10.0.x.x. доступ к ним нужен из OpenVpn 10.0.201.x и LAN 192.168.6.x -

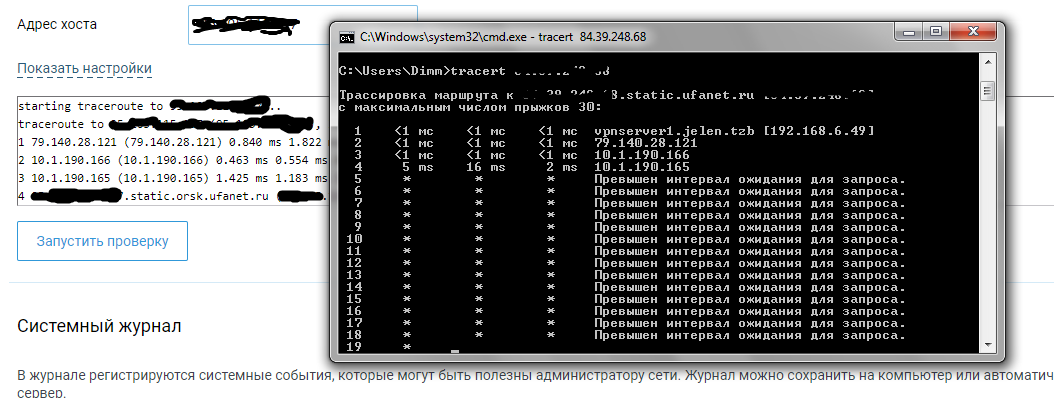

Все привет! в продолжении темы. Поднялся один тоннель, тот который находиться на связи при помощи 4G модема. Остальные в отказ, на любых настройках Ф1 и Ф2. Сегодня выяснилось, что все наши модемы висят на статических IP, что позволило, получив их адреса у провайдера, добраться до каждого из них и сделать tracert:

Маршруты одинаковые, но получается, что от модема к pfsense все проходит быстро и гладко, а вот из pfsense до модема, все встает на точке 10,1,190,165....

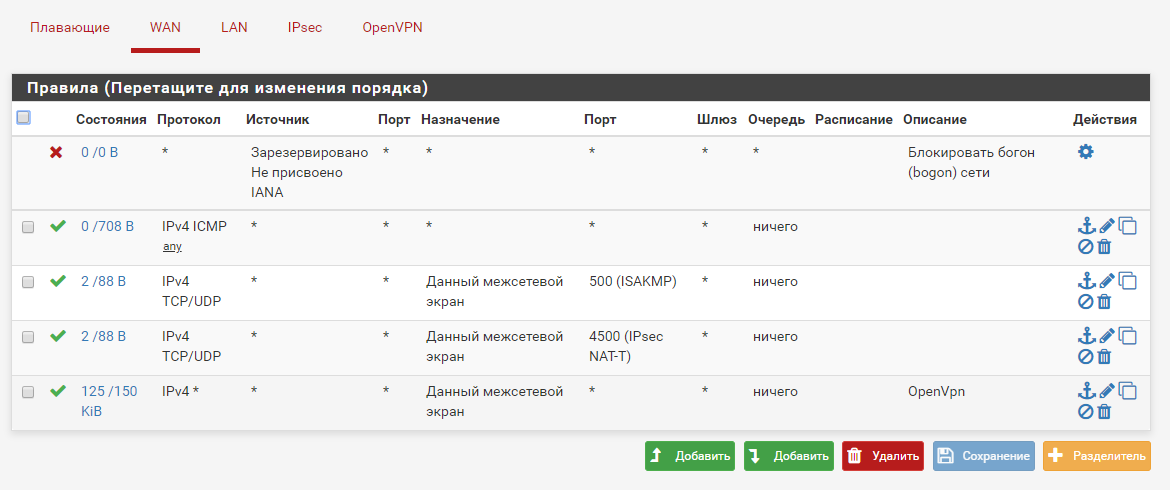

Можно было бы свалить это на настройки фаервола... но один то канал поднялся... и отлично работает, данные идут в обе стороны))) что мы собственно и видим в правилах:

Есть у кого нибудь мысли по этому поводу? Что с этим сделать?

-

@dimm56 Здр

а что такое 10.1.190.165 и что такое 10.1.190.166?

По логике - такой картинки через туннель не должно быть

И что Вы пытаетесь проверить ??? ( с какого адреса и до какого ? - я бы лучше использовал связку , например, ping и tcpdump - так проще найти проблемный участок )

88 байт для 500 или 4500 порта - маловато как-то трафика для установления соединения

5 правило - открывает вообще все порты на файрволе - ой и ай !!! OpenVpn у Вас на каком порту , протоколе работает ??? 9835 ? Вот его только и откройте

По поводу "в отказ" - надо логи изучать - начните со стороны PF ( лог IPSEC) , он расскажет Вам , в чем проблема .Rules are automatically added to the WAN to allow the tunnel to connect, but if the option to disable automatic VPN rules is checked, then manual rules may be required. In that case, check the WAN rules to ensure that the traffic from the remote peer is allowed. IPsec uses UDP port 500 and 4500, and protocol ESP (or AH if set that way). If there is trouble establishing a tunnel, check the firewall logs (Status > System Logs, Firewall tab), and if blocked packets from the peer appear in the log, add appropriate rules to allow that traffic.

Выделенное надо открыть на интерфейсе WAN

ICMP я бы тоже не все открывал , а только Echo Request и Destination unreachable -

Да OVPN работает на это порту 9835, специально не менял, что бы не менять настройки у мобильных клиентов.

Вот за это огромное спасибо!!! and protocol ESP (or AH if set that way)

добавил и проверяя настройки поднял еще тоннель. Надо видимо дальше так же внимательно проверять настройки и все должно заработать.Вот еще тоннель поднялся... Видимо отсутствие ESP и резало пакеты. А про это читал что Ipsec не любит NAT который заголовки IP меняет.... Но ESP эту проблему решает)))

Дайте немного времени поднять все тоннели. по результатам отпишусь. -

@dimm56

Я Вам про одно , Вы мне про другое

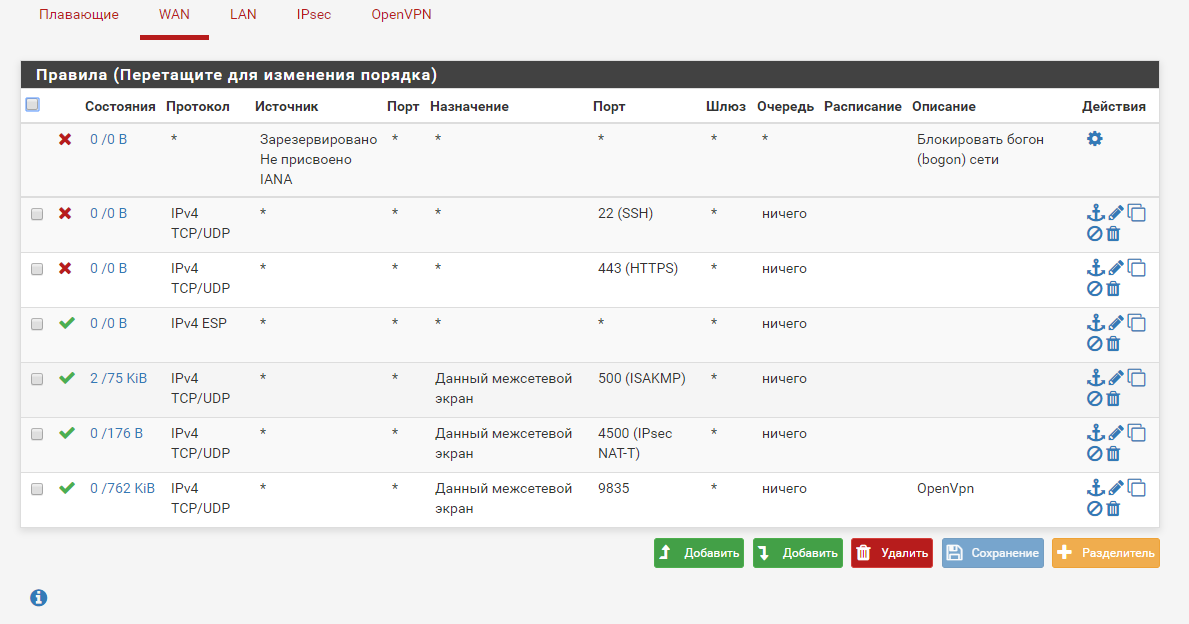

Я говорю , что у Вас на файрволе все открыто , и это безобразие надо привести в нормальный вид

Оставить открытыми только те порты и протоколы , которые используете в работе и все. Остальное заблокировать. У Вас получается открыты и 443 и 22 порты. -

Да, я понял. Видимо должно быть вот так:

Плюс к этому сменил порт обращения к pfSense с 80 на свой, другой.

-

Добрый вечер! Вообщем жизнь потихоньку налаживается Ipsec туннели работают. Уже хорошо)))

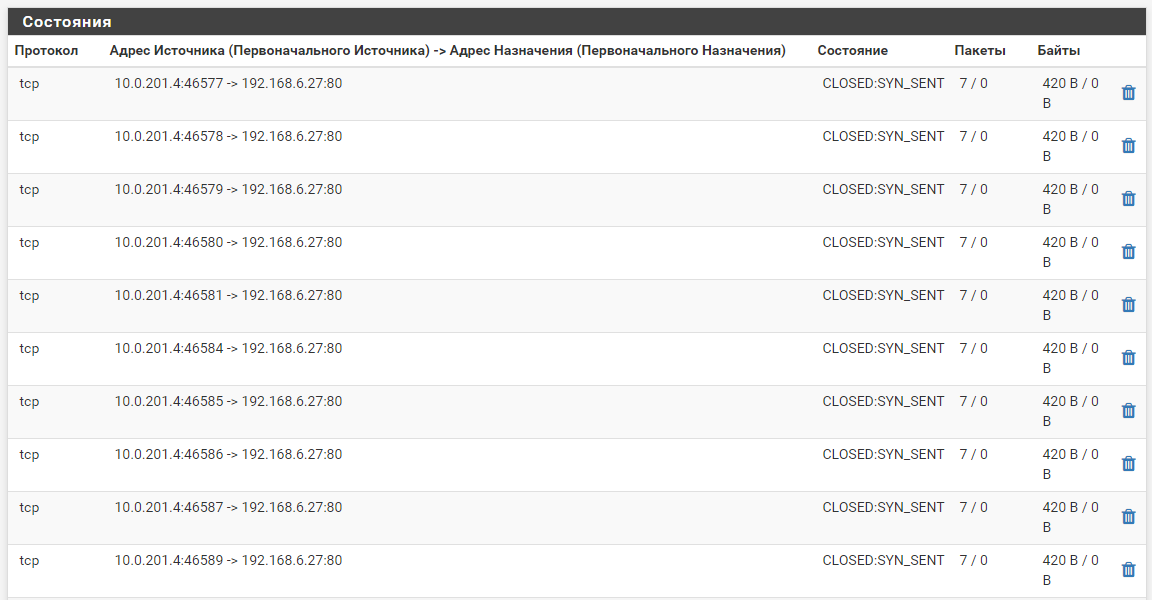

Вопрос:- Тестовый клиент клиент сети OVPN (10,0,201,4) входит по RDP на сервера локальной сети 192,168,6,0. Можно попасть из OVPN клиента через браузер на сам pfSense 192.168.6.49. НО при попытке из браузера зайти на другие адреса локальной сети 192.168.6.0 получает отказ.

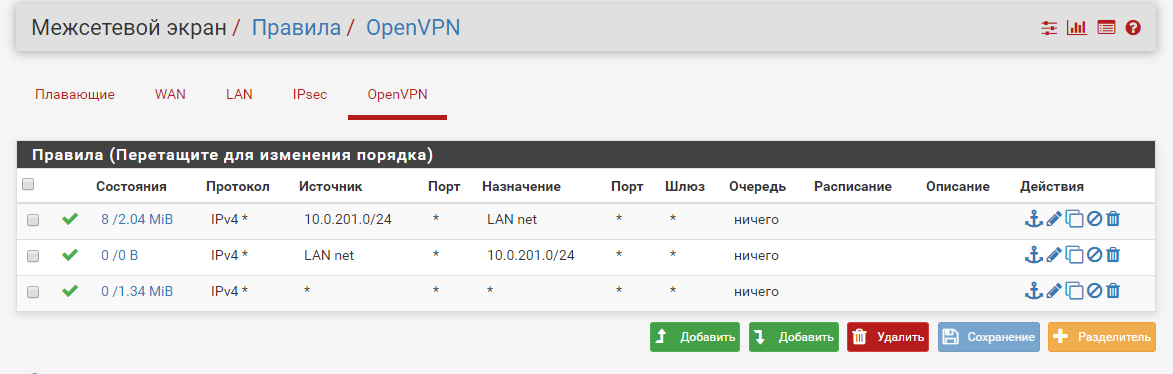

Правила для OVPN:

Куда смотреть? Чего я еще не знаю? Что настраивать?)))

- Тестовый клиент клиент сети OVPN (10,0,201,4) входит по RDP на сервера локальной сети 192,168,6,0. Можно попасть из OVPN клиента через браузер на сам pfSense 192.168.6.49. НО при попытке из браузера зайти на другие адреса локальной сети 192.168.6.0 получает отказ.

-

@dimm56

Запускаете packet capture и смотрите, почему идёт сброс соединения.

Дальше, настоятельно рекомендую почитать, как настраивается файрвол. Вы создаёте правила, которые никогда работать не будут -

Я понимаю... Степень своей не осведомленности я уже осознал))) но работаю над этим с вашей помощью))) вообщем, что бы решить этот вопрос анализируем данные packet capture и копаемся в правилах настройки фаервола. Правильно?

-

@dimm56 нет, все не так

Работу файрвола изучает факультативно. Думаю, что тут проблема в другом. Нужен pcap файл для анализа происходящего -

Правило для LAN на OVPN-интерфейсе не рисуется. Оставьте на OVPN только * * * * * , остальные удалите.

Что у 192.168.6.27 шлюзом? Должен быть лок. адрес пф. У всех в сети 192.168.6.0 должен быть 192.168.6.49. Иначе доступ не получите.

Плюс у всех в сети 192.168.6.0 должна быть правильная маска (и на пф тоже) (как минимум /24). Иначе доступ не получите.

И если у вас на 192.168.6.27 веб-сервер - смотрите его настройки. Может там доступ не из локальной сети запрещен. Проверяйте.Можно попасть из OVPN клиента через браузер на сам pfSense 192.168.6.49

Это плохо. В будущем разрешайте досту к вебке пф только избранным.