Разрешить трафик между OpenVpn, IpSec и локальной сетью

-

Я пытался))) видимо и тут туплю. Насколько я понял клиент не поддерживает psk авторизацию. Только rsa. Настраивал тоннель на rsa и клиента на rsa - не заработало. Бросил до завтра, надо отдыхать хоть иногда))) если есть возможность помощь с настройкамм - буду рад. Тем более что ещё надо apple клиентов подключить. Вообще куча мелких не решённых задач...

-

@dimm56 этот клиент работает только с ikev2, и psk, возможно, не поддерживает. Для использования rsa нужно быть уверенным, что обе точки умеют фрагментировать пакеты и собирать их обратно. Иначе, может быть возможной ситуация, когда сертификат передать не сможете в одном сообщении. После небольшой модификации у меня pf поддерживает ecdsa вместо rsa и авторизация по сертификатам проходит 'на ура'. И ios и Android и Mac OS и сторонние маршрутизаторы

-

Я почему упёрся в универсальную настройку psk+xaut, т.к. по завершению производителя pfsesne это многократно протестированно и одинаково хорошо работает на android и ios. Даже ставит ничего не надо все настраивается стандартными средствами. А сейчас получается ios умеет сама тоннель поднять - это хорошо, а на Андроид приходится ovpn ставить и решать проблему как его в ipsec сети пустить.... Ставить клиент стронгсван, значит переходить на авторизацию по сертификатам, т к. Psk он не поддерживает. Как ни крути, самый универсальный вариант дожимать и заставлять работать psk+xaut))) модно будет все устройства одинаково настраивать в перспективе.

-

@dimm56 said in Разрешить трафик между OpenVpn, IpSec и локальной сетью:

нас keenetic lite 3. Тему же есть встроенный ovpn клиент.

@dimm56 said in Разрешить трафик между OpenVpn, IpSec и локальной сетью:

Тем более что ещё надо apple клиентов подключить.

Все же посмотрите в сторону Open VPN, Клиенты есть для всего.

Получите гибкость маршрутизации, простоту настроек - просто импорт конфига в болшинстве случаев и т.д. -

Работаю с тем, что досталось по наследству. Переход на ovpn потрбудет перенастройки всего, а это считай что заново создать всю систему. А это 22 точки подключения, 3 мобильных клиента и куча видеорегистраторов в тоннелях. Одна только смена ip адресов у всех устройств - большой и кропотливый труд. А на данным момент, все что мне осталось - заставить работать мобильных клиентов и все! Дальше уже в руках есть готовая система с алгоритмом настройки, что очень важно т.к. количество точек со временем будет увеличиваться и мне надо будет их быстро качественно подключать. Это работа не просто что все заработало, делаю всё для того, что бы облегчить себе работу в будущем)))

-

@dimm56

Зря Вы так

Нет ничего лучше чем связка из По одного производителя

Тут как раз и получается Strongswan-StrongswanВот ограничения клиента Strongswan, которые надо учесть , и все прекрасно соединяется . Вы можете использовать аутентификацию EAP-MSCHAPv2 для подключения

Known Limitations/Issues

Only IKEv2 is supported

Client authentication is limited to:

EAP authentication based on username/password (EAP-MSCHAPv2, EAP-MD5, EAP-GTC)

RSA/ECDSA authentication with private key/certificate

EAP-TLS with private key/certificate (see 1.4.5 for limitations)

The server always has to be authenticated with RSA/ECDSA (even when using EAP-TLS, see 1.4.5)

PSK authentication is not supported, as it is potentially very dangerous because the client might send the hash of a weak password to a rogue VPN server. Thus we prefer EAP authentication where the server is first authenticated with a certificate and only afterwards the client uses its password. -

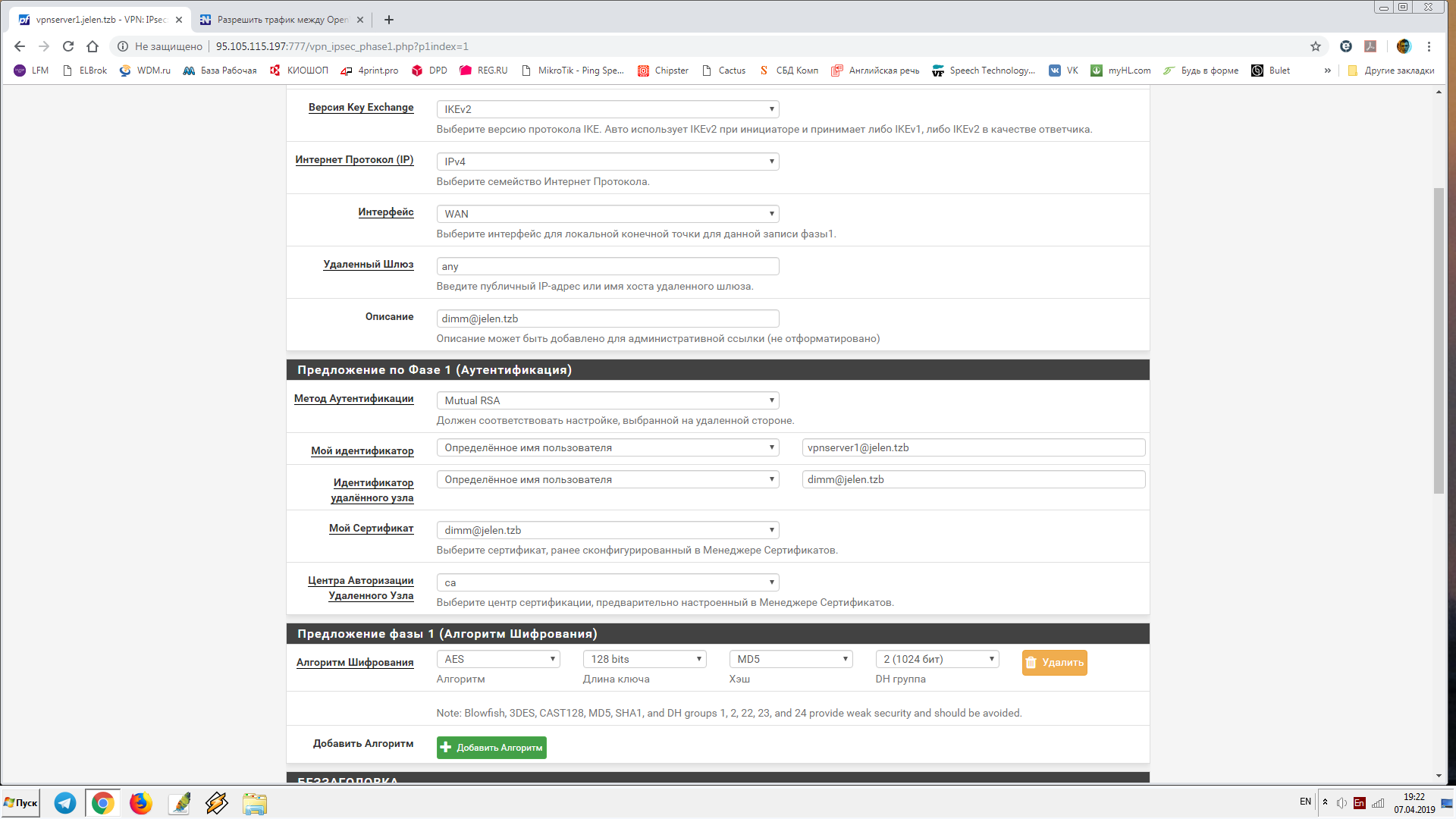

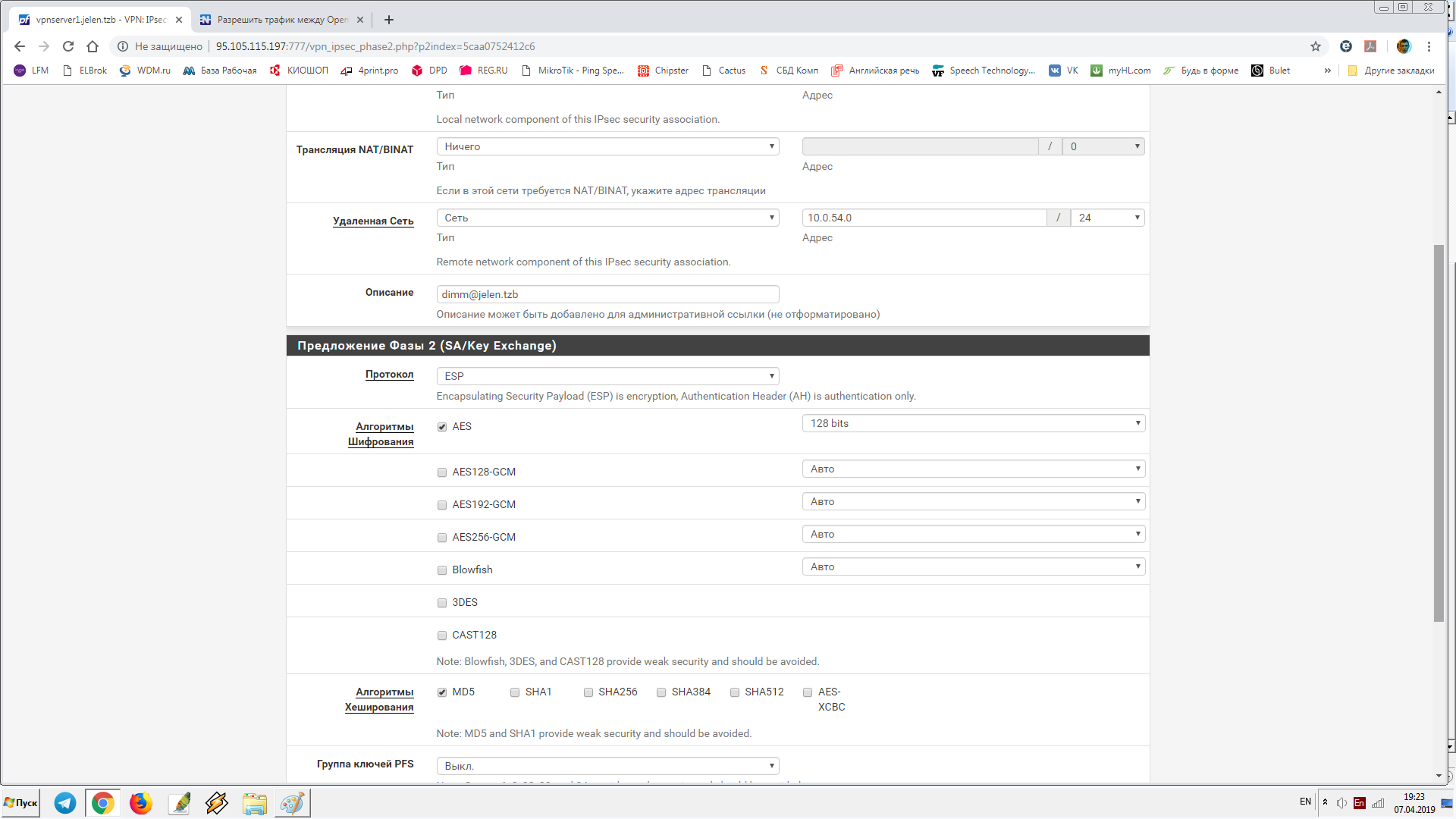

Это будет правильно? Создал еще один обычный тоннель.

Фаза 1

Фаза 2

Уже вижу что нет.... Мой сертификат это сервер, а не пользователь. Сейчас поправлю...

-

@dimm56 Не знаю , что Вы настраиваете , но

повторюсь , что при использования Mutual RSA могут быть неожиданные проблемы , связанные с тем , что при установлении фазы1 некорректно будут/будет передан/ переданы сертификат/сертификаты (связано это с тем что размер данных больше чем размер MTU и сообщения надо фрагментировать ) . Это надо учитывать . Я бы лично при создании туннеля Сеть-Сеть использовал Mutual PSK (Хотя сам использую ECDSA вместо RSA) -

Сеть-сеть, т.е. сервер-модем у нас на PSK и построены. Может я просто логики не могу понять опять)))

Мобильных клиентов запускаем через "Мобильный клиент".

Вот этот документ говорит о том, что можно настроить pfsense так, что бы все работало без применения доп ПО:

https://docs.netgate.com/pfsense/en/latest/vpn/ipsec/configuring-an-ipsec-remote-access-mobile-vpn-using-ikev1-xauth.html

Видимо это значит что все устройства можно настроить по ключу PSK и паре логин/пароль стандартными, встроенными в ОС средствами. Вот этого наверное в итоге и хочу добиться - универсальной настройки для всех мобильных устройств. -

@dimm56

Что Вы понимаете под термином "мобильные устройства" ?

То что у Вас на картинках , это соединение Сеть-Сеть

То что по ссылке - это настройка удаленных клиентов ( так называемых,Road-Warrors)IPsec Road-Warrior

Road Warriors are remote users who need secure access to the companies infrastructure. IPsec Mobile Clients offer a solution that is easy to setup with macOS (native) and is know to work with iOS as well as many Android devices. -

Вот, я опять путаюсь в терминах и понятиях))) Извините, если что.... Поставим задачу точно. 4 смартфона (2 iphone + 2 android). Первоначально iphone для просмотра видео в ipsec каналах были подключены так же через ipsec. А Android устройства через OVPN и каким то, мне неизвестным пока образом, заворачивались в ipsec каналы.

Теперь надо уже на базе pfsense сделать то же самое обеспечить все 4 устройствам доступ к видео в ipsec каналах.

Поэтому и зацепился за это:

https://docs.netgate.com/pfsense/en/latest/vpn/ipsec/configuring-an-ipsec-remote-access-mobile-vpn-using-ikev1-xauth.html

что бы сделать одну универсальную настройку для всех типов мобильных устройств. -

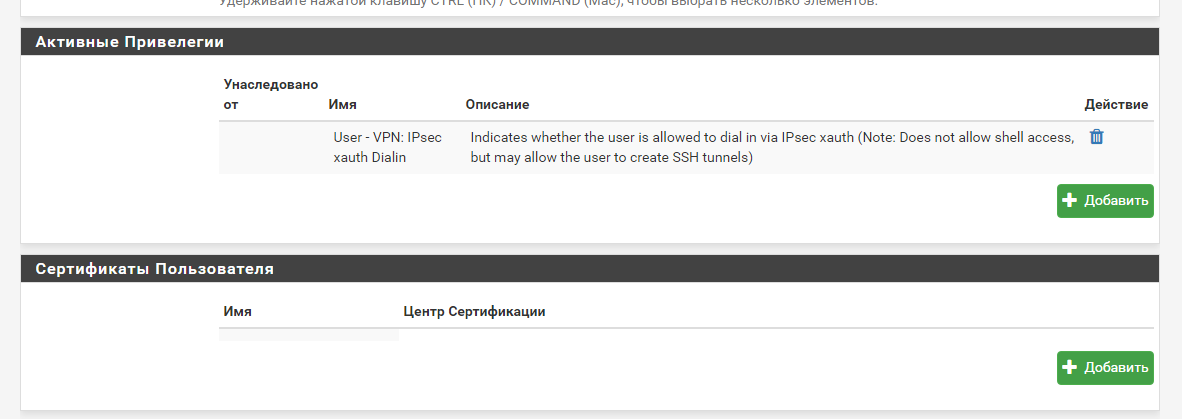

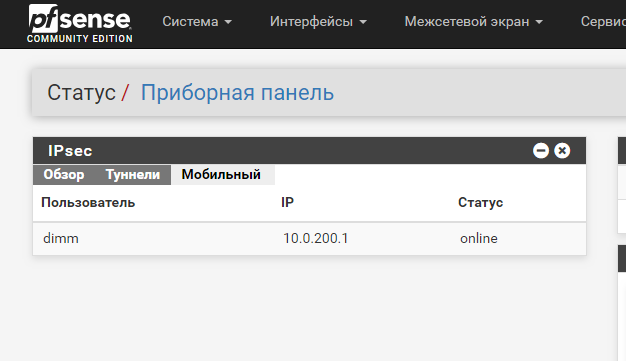

Я сделал это)))) подключился)))) забыл, лошара, пользователю назначить привелегию подключения по ipsec xaut.

Так... Вопрос а будут теперь тоннели ipsec друг друга видеть или надо еще какие то манипуляции сделать, что бы можно было их видеть...

-

Сидя в смартфоне в своем тоннеле 10.0.200.0 попал в регистратор локальной сети 192.168.0.0

А вот в 10.0.2.1 попасть уже не могу.... Как быть? Что делать? -

На сегодня все работает. Все соединения установлены и работаю. Из мобильного тоннеля 10.0.200.0 можно получить доступ к ресурсам локальной сети 192.168.6.0.

Осталось решить вопрос маршрутизации между самими тоннелями....

Тема тут: https://forum.netgate.com/topic/142347/%D0%BA%D0%B0%D0%BA-%D1%80%D0%B0%D0%B7%D1%80%D0%B5%D1%88%D0%B8%D1%82%D1%8C-%D1%82%D1%80%D0%B0%D1%84%D0%B8%D0%BA-%D1%82%D1%80%D0%B0%D1%84%D0%B8%D0%BA-%D0%BC%D0%B5%D0%B6%D0%B4%D1%83-%D0%BD%D0%B5%D1%81%D0%BA%D0%BE%D0%BB%D1%8C%D0%BA%D0%B8%D0%BC%D0%B8-%D1%82%D0%BE%D0%BD%D0%BD%D0%B5%D0%BB%D1%8F%D0%BC%D0%B8-ipsec