Frage zu Openvpn Roardwarrior - zugriff auf andere VPN Netzte ?

-

@JeGr

Hi. Ja, mit NAT geht es natürlich auch, mit den damit verbundenen Nachteilen. -

Hallo

mal angenommen der Nutzer soll nur in ein OVPN S2S Subnet zugang erhalten - was wäre hier der einfachste Weg ?

Lokales LAN Subnet der Kopf FW: 192.168.0.0

S2S Subnet in das der Nutzer auch Zugriff erhalten soll: 192.168.10.0 -

@gtrdriver said in Frage zu Openvpn Roardwarrior - zugriff auf andere VPN Netzte ?:

mal angenommen der Nutzer soll nur in ein OVPN S2S Subnet zugang erhalten - was wäre hier der einfachste Weg ?

NAT ist sicher weniger Aufwand und wenn du von "der Nutzer" sprichst, interpretiere ich das so, dass dies nur um einen einzigen User zutreffen soll. In dem Fall hat NAT nicht mal Nachteile.

Firewall > NAT > Outbound

Wenn es im automatischen Modus arbeitet, aktiviere erst den hybriden Modus, speichere das und füge anschließend eine Regel hinzu:

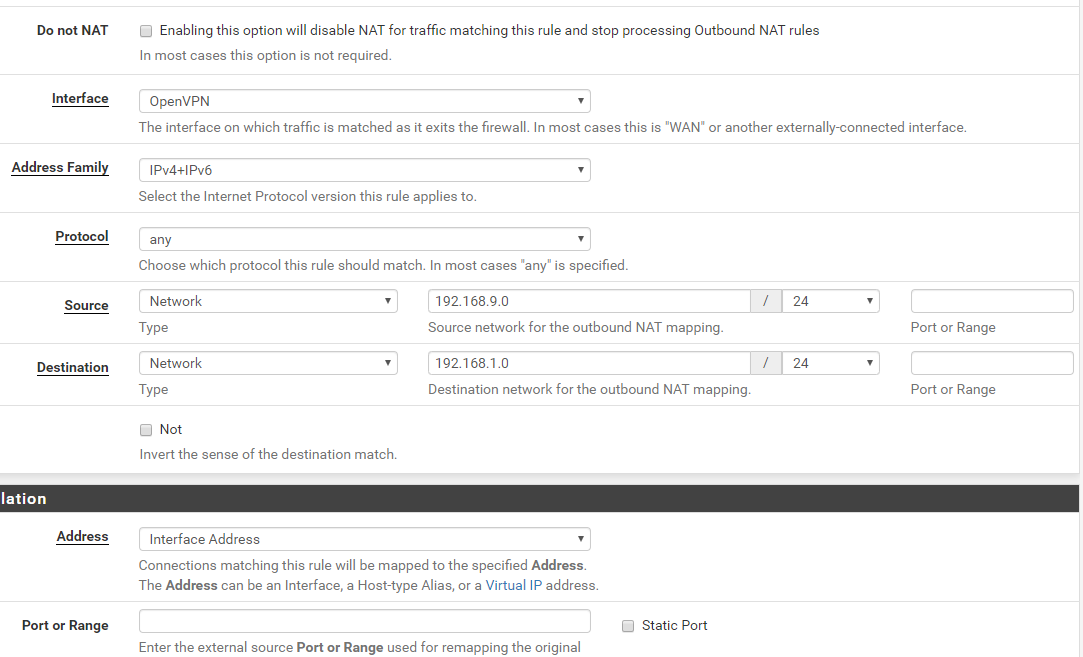

Interface: <das jeweilige S2S Interface>

Source: <das Roadwarrior Tunnel-Netz>

Destination: <das Zielnetz>

Translation Adresse: Interface Adresse.Zusätzlich musst du das ferne S2S Netz in der Roudwarrior Konfig. zu den "Lokalen Netzwerken" hinzufügen, damit der Client die Route gepusht bekommt (ausgenommen der Server ist mit "Redirect Gateway" konfiguriert).

Wenn sich mehrere Nutzer mit dem RW-Server verbinden, der Zugriff auf das S2S Remote-Netz aber nur für einen gelten soll, musst du für diesen einen CSO erstellen.

-

Hallo

erstmal danke für die Tipps und Erklärungen - in der Tat wäre mir hier eine "einfache" lösung lieb.. Ich hab daher versucht das umzusetzten - hab es bisher aber nicht hinbekommen - ich versuche mal das ganze schritt für Schritt mal sehen wo ich nen Fehler gemacht habe:

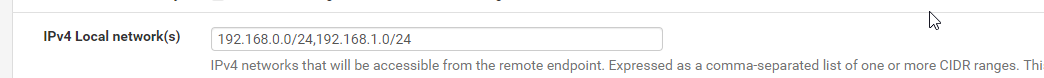

Punkt1: das S2S Netz in die Road Warrior Config Packen:

Punkt2: die config neu exportieren und im Client einpflegen

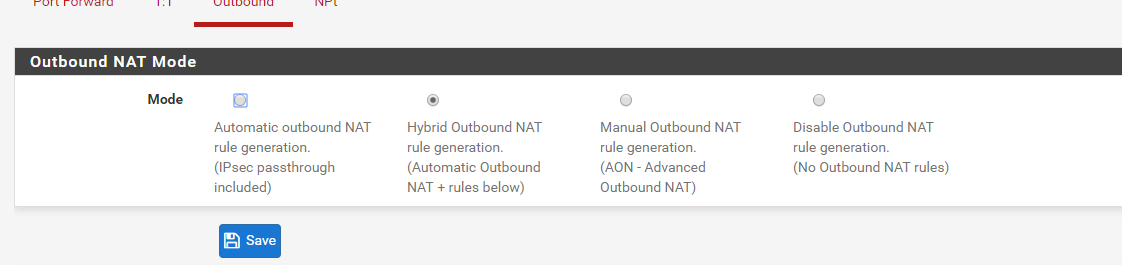

Punkt3: Outbond auf Hybrid stellen:

Punkt4: "der Rest"

Ich vermute dass ich hier irgendwo den Fehler habe ?!?

Zu den Netzen nochmals:

192.168.0.0 ist das LAN Netz der "kopf Pfsense"

192.168.1.0 ist das entfernte S2S Netz

192.168.9.0 ist das Roadwarrior Tunnel Netz -

Nachtrag:

Ich stelle gerade fest dass mit der hier geposteten Config das ganze "teilweise" funktioniert.

Was heisst Teilweise:

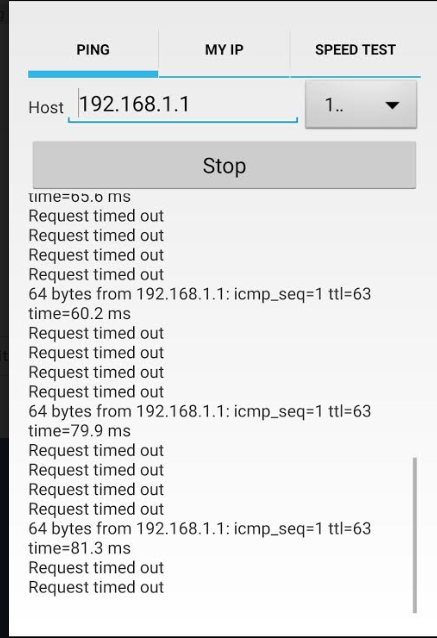

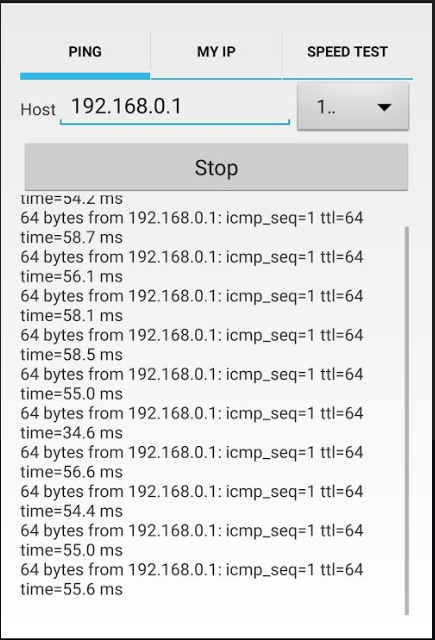

Ich lasse grad nen PING laufen auf einen PC in 192.168.1.0 und von 5-10 Pings geht 1 durch

-

@gtrdriver said in Frage zu Openvpn Roardwarrior - zugriff auf andere VPN Netzte ?:

Punkt2: die config neu exportieren und im Client einpflegen

Musst du nicht, das ist NUR eine Servereinstellung und der pusht die Route eh zum Client. In der Client Konfiguration steht nirgends eine Route drin.

@gtrdriver said in Frage zu Openvpn Roardwarrior - zugriff auf andere VPN Netzte ?:

Punkt4: "der Rest"

Sieht soweit ganz OK aus.

@gtrdriver said in Frage zu Openvpn Roardwarrior - zugriff auf andere VPN Netzte ?:

Ich lasse grad nen PING laufen auf einen PC in 192.168.1.0 und von 5-10 Pings geht 1 durch

Das kann dann aber nichts mit der Konfiguration per se zu tun haben... entweder die Konfiguration geht oder nicht (Routing). Das sieht eher nach nem anderen Seiteneffekt aus. Was pingst du denn da an?

Ansonsten mal die States auf der einen und anderen Seite anschauen zu dem Ziel dass du anpingst bzw. von der IP des Roadwarriors. Da müsste zu erkennen sein, ob genattet wird und ob es auf der anderen Seite auch so ankommt.

-

Hallo,

ich betreibe S2S-VPNs nur mit individuell zugewiesenen Interfaces. Angeblich ist das heute nicht mehr nötig, für mich aber sauberer und im Fehlerfall ist das Troubleshooting einfacher.

Deshalb habe ich die Anleitung auch so geschrieben:Interface: <das jeweilige S2S Interface>

-

Hallo

ich habs probiert mit nem beliebigen Linux Server und der Pfsense am S2S standort selbst (192.168.1.1)

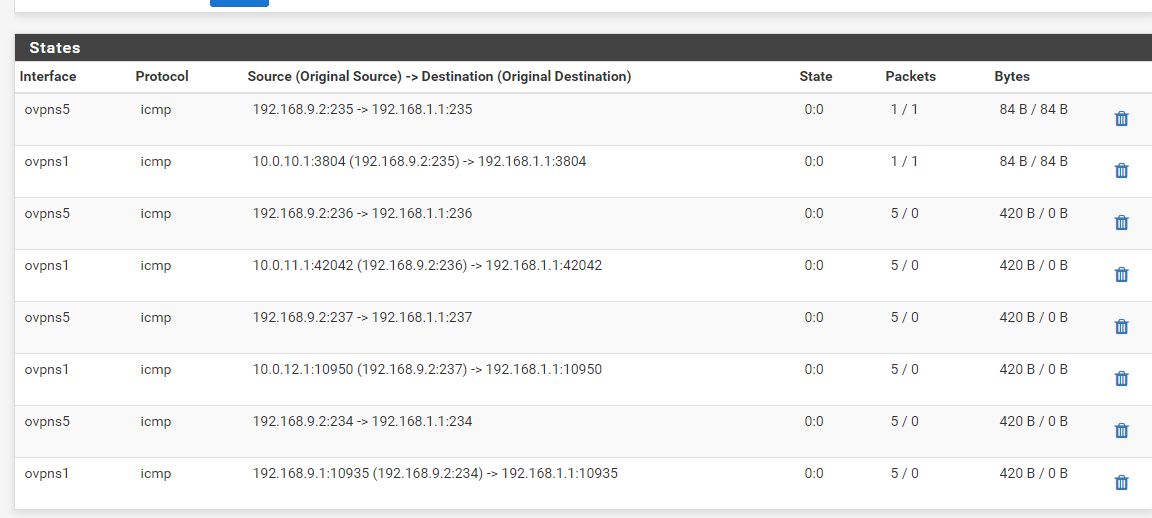

Die States schauen wie folgt aus während ich Pinge:

Der Client ist wie gesagt ein Android Gerät mit openvpnconnect client. Zum Pingen nutze ich ein kostenfreies tool namens Ping:

Pinge ich mit dem Client eine Ip im Lan netz der Kopf Pfsense läuft das sauber durch:

Um jegliche Beeinflussung zu vermeiden bin ich aktuell per LTE verbunden

-

hast du noch mehrere Tunnel in denen diese ganzen 10er Netze als Transfernetz genutzt werden?

Die States die ich in dem Bild sehe machen nämlich nur begrenzt Sinn bzw. sehen nach Round Robin über ca. 5-6 Netze aus.Kannst du bei der Outbound NAT Regel statt "Interface Address" mal die lokale IP des VPN Tunnelendes nutzen, die du für den Tunnel zu 192.168.1.0/24 nutzt? Also die IP, die der S2S Tunnel auf Tunnelseite bei der pfSense hat, wo sich dein RW einwählt.

Ich denke mit "Interface Address" bei Interface "OVPN" macht er RoundRobin über alle vorhandenen Adressen weil du die Interfaces nicht fix zugewiesen hast.

-

Hallo

das war´s - mit dieser Änderung läuft das jetzt - Super - vielen DANK !

Noch eine Frage:

Könnte ich bei mehreren VPN Benutzern das ganze noch einschränken ?

z.b: dass bestimmte RW Benutzer z.B: nur zu einelnen Ip´s zugriff bekommen ?

-

Dafür gibt es Firewall-Regeln. Damit die einzelnen RW-Clients aber bestimmte IPs erhalten, musst der erst CSOs für diese einrichten.

Hatte ich oben bereits erwähnt. -

@gtrdriver said in Frage zu Openvpn Roardwarrior - zugriff auf andere VPN Netzte ?:

z.b: dass bestimmte RW Benutzer z.B: nur zu einelnen Ip´s zugriff bekommen ?

Hängt wie @viragomann sagt ganz von deiner Einwahl ab. Wenn du bspw. Einwahl und Auth via FreeRadius Package machst, kannst du per Radius auch ohne CSOs den Clients beim Verbinden eine fixe IP zuweisen. Damit können diese dann in Aliase verpackt für Regeln genutzt werden. Ansonsten kann man das via Zertifikats-CN und CSOs machen. Einfach dann die Firewall Regeln anpassen. Für den Zweck (und bei mehreren Tunneln) bietet es sich an, die VPN Interfaces "zu assignen" und wirklich zuzuweisen und dann wirklich pro VPN Interface Regeln zu vergeben.

Grüße