Не отрабатывает проброс произвольных портов с WAN в LAN

-

@werter Заставу напрямую нам не дают рулить у нас ограниченные права ( к большому нашему сожалению

-

@Konstanti С портом источника я пробовал и any это не повлияло на результат. Прямое указание 4915 это скорее жест отчаяния )))

-

@marchello Значит что-то делаете неверно

Tcpdump надо запускать на lan интерфейсе

и смотреть , что происходит (например , посмотреть в каком виде уходят пакеты на нужном Вам порту в сторону внутреннего ftp-сервера )

Еще раз обращаю внимание на мой скриншот

1 строка - проброс портов на внутренний портовый сервер 192.168.1.230 ( источник пакета не важен , важен порт назначения на внешнем интерфейсе)

2 строка - натирование исходящих проброшенных пакетов на интерфейсе tun100 c адресом назначения 192.168.1.230Вот как это выглядит через призму tcpdump

на внешнем интерфейсе

17.58.63.172.22715 > 37.XXX.XXX.XXX.smtp: Flags [S], seq 3057509191, win 29200, options [mss 1460,sackOK,TS val 2982516424 ecr 0,nop,wscale 7], length 0

37.XXX.XXX.XXX.smtp > 17.58.63.172.22715: Flags [S.], seq 82960713, ack 3057509192, win 14480, options [mss 1346,sackOK,TS val 2733787062 ecr 2982516424,nop,wscale 7], length 0и внутреннем

10.10.100.2.22715 > 192.168.1.230.smtp: Flags [S], seq 3057509191, win 29200, options [mss 1360,sackOK,TS val 2982516424 ecr 0,nop,wscale 7], length 0

192.168.1.230.smtp > 10.10.100.2.22715: Flags [S.], seq 82960713, ack 3057509192, win 14480, options [mss 1346,sackOK,TS val 2733787062 ecr 2982516424,nop,wscale 7], length 0 -

@Konstanti Завтра попробую

-

@marchello said in Не отрабатывает проброс произвольных портов с WAN в LAN:

Пробросил 80 порт без проблем с внешки внутрь

Если вы 80-й пробрасывали НЕ для пф, то КРАЙНЕ рекомендую сменить дефолтный порт вебки пф на нестандартный. Плюс откл. авторедирект для вебки пф и РАЗРЕШИТЬ доступ к вебке только с определенных IP. И пользовать httpS, ес-но.

Касаемо ФТП. Шлюзом у вашего ФТП должен быть пф. Проверьте это. Проблем быть в таком случае не должно.

И самое важное. Если на пф не вкл. nat loopback, то проверять доступ ИЗВНЕ к проброшенным портам на пф нужно только с др. провайдера (напр., с моб. тел.)https://forum.netgate.com/topic/99643/port-forwarding-with-nat-to-internal-ip-with-different-default-gateway/

-

@werter А если гейт на клиенте в локалке не ip pfSense, работать не будет доступ из внешки на клиента в локале?

-

@Konstanti вам предложил схему. Попробуйте.

Кстати, современные ОС дают возможность пользовать n-ое кол-во GW. И даже приоритезировать GW с помощью metric. Попробуйте задать в настройках проблемной машины основной Gw с метрикой 1 (Застава) и резервный с метрикой 100 (пф). Костыль, но может сработать.

-

@werter Это не отрабатывает, только вариант первый гейт пропал - подключаю следующий по весу.

-

@Konstanti Спасибо всем кто откликнулся и помог решить проблему port redirect где у локальной машины иной по отношению к pfSense Gate, и в качестве благодарности я оставлю здесь потомкам последовательность действий для организации доступа к внутренним серверам из внешки.

-

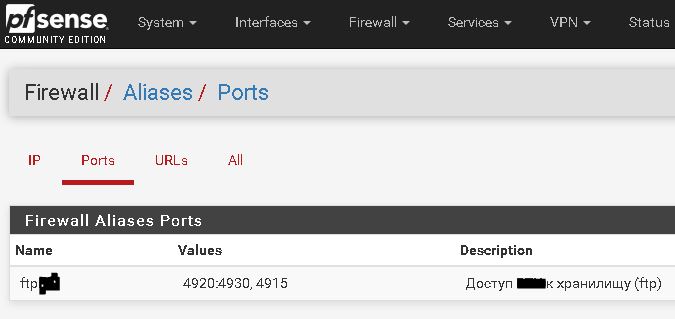

Заходим в aliases > Ports и создаём алиас где указываем порты которые требуется пробросить наружу при этом диапазон указывается через двоеточие 4920:4930 что означает диапазон из 10 портов начиная с 4920 и заканчивая 4930.

-

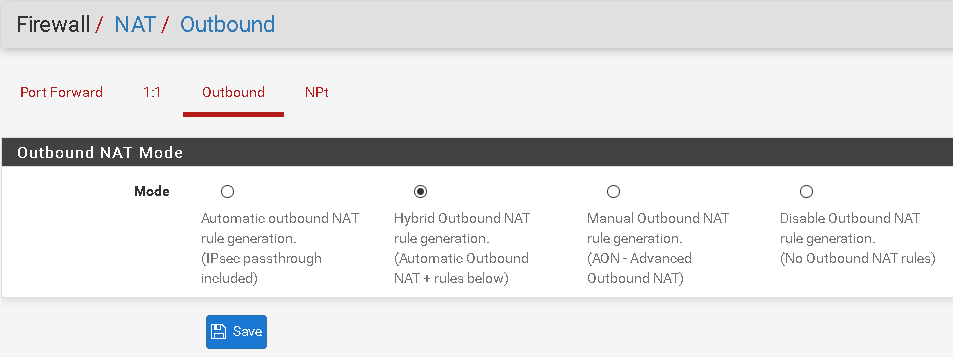

Заходим в Firewall > NAT > Outbound и переключаем NAT в режим Hybrid Outbound NAT (Крутые перцы могут сразу переключать в Manual и убирать все автоматически генерированные правила дабы создать новые правильно)

-

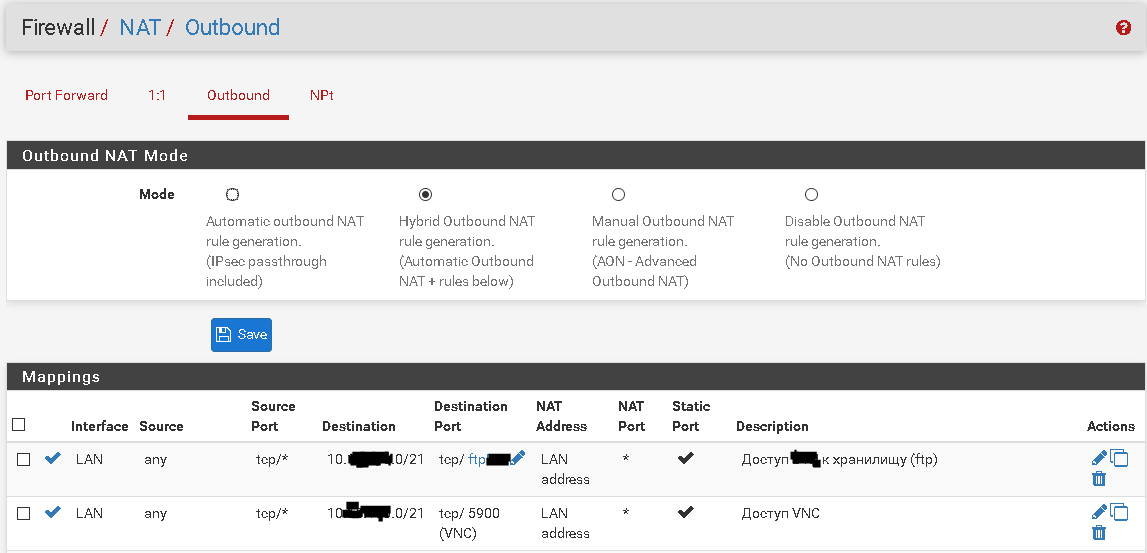

Далее создаём правило где в Destination ip адресация Вашей внутренней сети с соответствующей маской.

-

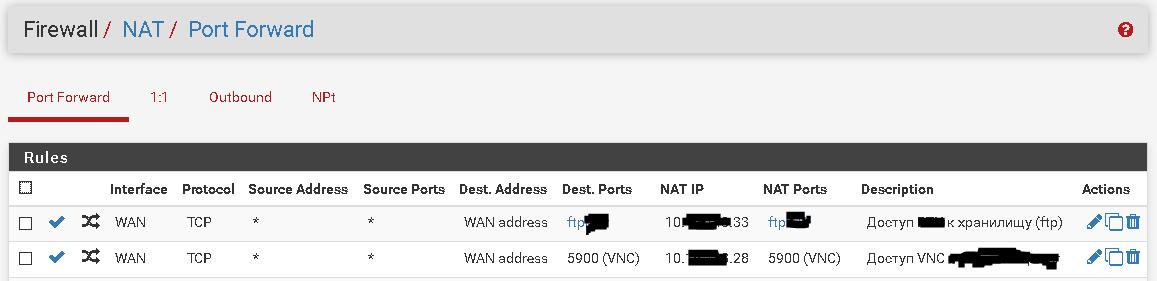

Идём в Firewall > NAT > PortForward и создаём правила как указано в примере. После этих манипуляций Вы получите доступ к соответствующим портам локальной машины из внешки даже если гейтом на локальной машине не прописан pfSense.

-

-

@marchello

Спасибо )Source port в Outbound NAT mode можно убрать - лишнее.

@marchello said in Не отрабатывает проброс произвольных портов с WAN в LAN:

А ещё не понятно как заставить psSense работать с пробросом VNC с внешки внутрь если на клиентской машине указывается гейт не шлюз pfSense

По ТЗ у вас только PC с VNC не имеет гейтом пф. Оказывается , еще и PC с FTP.

-

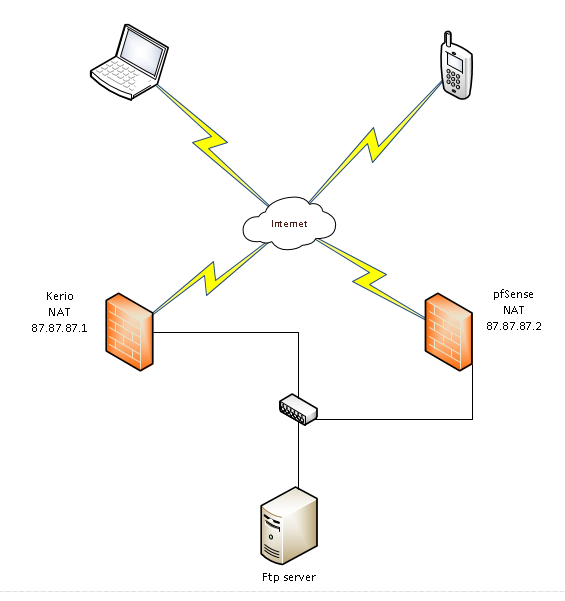

@werter Всё нормально, я намерено включил ещё один вариант чтобы те начинающие работать с pfsense навроде меня при поиске решения наткнулись на такой вариант. Однако с ftp происходит занятная штука ))) я без проблем подключаюсь с клиента на Андроиде но не могу подключиться с клиента установленного на ПК работающего через adsl без реального ip. При этом раньше данный комп без проблем подключался и отрабатывал когда шлюзом стоял Kerio. Даже пинг не проходит. Ну пинг pfsense видимо режет а вот какая ему разница сотовая или adsl связь это вопрос.

-

@marchello

Уверен на 146%, что проблема не в пф. -

@werter Да я так же был в этом уверен, но уверенность пошатнулась когда я на клиентской машине которая ходит через adsl сменил ip для доступа к ftp серверу на старый канал который ходит через шлюз Kerio. Клиент зашёл на сервер ftp как родной. При этом вчера на интерес попробовал зайти с дома, у меня выдан реальный ip и опять зашёл без проблем через канал на котором pfSense. Это странная картина. Это прозвучит странно но может фаер pfSense блокирует сети где не выдан клиенту реальный ip адрес?

-

@marchello Доброе утро

Все просто-

tcpdump на wan интерфейсе ( смотрим , приходят ли пакеты, и что происходит с ними )

-

журнал файрвола , смотрим , не блокирует ли PF что-то , приходящее с нужного ip

если да , то смотрим номер правила , которое блокирует ,и уже от этого отталкиваемся -

и лично я бы сделал VPN туннель на основе PF для удаленных клиентов ( и пустил весь трафик через него)

-

-

@Konstanti Доброго утра, да вчера я запускал на клиенте удалённо через AnyDesk пинги до pfSense но не смог добиться разрешения на ответ клиенту со стороны pfSense. Хотя на WAN я создал явное правило разрешения трафика по протоколу ICMP.

-

@marchello

У ФТП-сервера шлюзом пф ? Или опять какое-то "извращение" ?Хотя на WAN я создал явное правило разрешения трафика по протоколу ICMP.

Скрин правил на WAN покажите.

я бы сделал VPN туннель на основе PF для удаленных клиентов ( и пустил весь трафик через него)

ЛЮТО плюсую. Один-два порта для ВСЕГО. Плюс секурность.

Уверен ,что у ТС фтп без шифрования. -

Насчет Зюхеля. У него в настройках есть NAT Helper (ALG)? Если есть, то выкл. его.