[solved] Site to Site VPN - IPSec oder OpenVPN

-

@JeGr

Ne Fritte 4020 kost 45 Euro und stellt einen funktionierenden Tunnelendpunkt bereit. Habe ich dreimal seit ca. 1,5 Jahren völlig problemlos im Einsatz. Fritteseitig mit dynamischer IP.Ob das nun das Optimum ist - eher nicht. Es läuft aber und das gar nicht schlecht, wenns denn mal läuft.

-

Um das hier mal aus der Sicherheitsperspektive beleuchten zu können, ein Auszug aus der Konfig Fritte<->pfS

mode = phase1_mode_idp; phase1ss = "dh14/aes/sha";phase2ss = "esp-aes256-3des-sha/ah-no/comp-lzs-no/pfs";

-

@tpf said in Site to Site VPN - IPSec oder OpenVPN:

phase2ss = "esp-aes256-3des-sha/ah-no/comp-lzs-no/pfs";

Und das ist genau nicht sicher. Jede Konfiguration - auch wenns nur Alternativen sind - die 2019 noch mit 3DES ums Eck kommen, gehören gefeuert. Gegen die Wand. Pun intended ;)

Aber im Ernst:

- DES/3DES

- MD5/SHA1

- DH RSA Keys mit <3k

- vage bekannte oder potentiell unsichere ECDH Kurven

haben in der aktuellen Zeit beim Thema Sicherheit nichts mehr auf einem Secure Gateway zu suchen. Schlimm genug, dass es 2019 noch so viele Firmen gibt, die NEUE Geräte verscherbeln die nix von SHA>256, AES-GCM oder ECDH Kurven wissen. Es ist - sorry für den Ausdruck - zum Kotzen!

-

Ja, zum Kotzen. Das stimmt schon. Und wir sind da auch wieder beim Kernproblem: AVM nennt keine neuen Konfigurationsmöglichkeiten. Die Liste von AVM ist aus 2007. https://avm.de/fileadmin/user_upload/DE/Service/VPN/ike_2.pdf

Wobei lt. PDF ja entweder AES 256 oder 3DES genutzt wird. Also quasi als Rückfalloption.

Ich habe lange herumprobiert und bin auf eben jene Konfiguration als funktionierend gestoßen.

-

Exakt. Bin da auch bei dir, nicht falsch verstehen. Klar hat man bei IPSEC die "breite Masse" die es unterstützt - aber eben absolut bescheiden.

- Wir hatten die letzten 4 Wochen 6 Kunden mit IPSEC Konfigurationen.

- Davon 4 mit relativ neuen oder ganz neuer Hardware

- 3/6 haben mit mir gestritten, dass AES-128 das Maximum wäre - also nichts mit AES256.

- 4/6 wollten mich auf SHA-1 runterhandeln

- 2/6 musste ich auf SHA-1 und kleine DH RSA Werte (1k/2k) gehen, weil die Hardware nichts taugt.

- 5/6 kennen KEINE elliptischen Kurven. ECDSA, ECDH etc. alles Fremdwörter auf der Hardware.

und der Knaller

- 6/6 kennen KEIN AES-GCM

Von namhaften und bekannten Herstellern.

Die tausende Euro/Dollar kosten.

Auf neuer Hardware

In 2019

Es hat seinen Grund warum Bruce Schneier zu IPSEC in seinem eigenen Paper sagte:

"It is far too complex, and the complexity has lead to a large number of ambiguities, contradictions, inefficiencies, and weaknesses. It has been very hard work to perform any kind of security analysis; we do not feel that we fully understand the system, let alone have fully analyzed it."

Wenn Security Gurus wie Ferguson und Schneier zu IPSEC sagen: "Wir hatten nicht das Gefühl, dass wir den Mist vollends verstanden haben geschweige denn ihn vollständig analysiert haben" - was fällt dir dann noch ein.

Statt dessen wird jetzt u.a. ja Torvalds immer wieder zitiert wenns um Wireguard geht und ein Getöse veranstaltet, dass jetzt der nächste VPN Heilsbringer kommt. Mega schnell, mega sicher, etc. blafasel. Dass sich das alles nur auf den bislang halbwegs stabilen Linux Teil bezieht, der in den Kernel Space kommen soll, bleibt gerne offen. Denn auf anderen Systemen - gerade BSDs - ist Wireguard gerade ein einziges Gemurkse. Schnell ist es nicht, weil es wie OVPN nicht im Kernel Space läuft, am Interface gibts ständig Änderungen und es ist eben nicht stabil. Trotzdem will jeder auf der Hypewelle mit reiten. Sorry da nehm ich lieber OVPN. Das ist zwar auch ein kleiner Moloch aber immerhin war er halbwegs zu durchschauen und selbst wenn er nicht die mega Performance hat, läuft es sauber und stabil.

-

Unglücklicherweise gibts halt kaum bezahlbare Kompaktgeräte, die OVPN können. Dieser kleine Mikrotik-Router wäre so einer. Würde ich gerne nehmen. Aber OVPN mit TCP? Na danke. UDP kann der glaub bis heute nicht.

-

Alles was mit OpenWRT oder DD-WRT läuft kann OpenVPN.

Und die SG-1100 ist auch klein und kompakt. ;-)-Rico

-

DD-WRT habe ich früher mal benutzt. Irgendwann habe ich es wegen immer wiederkehrender, nicht behobener Probleme einiger Modelle aber dann aufgegeben. Aktuell habe ich Asus RT-N16 noch mit DD-WRT und auf allen dreien das Problem, dass nach Zeitpunkt X auf einmal die WLAN-Konfig weg ist und unverschlüsselte DD-WRT-SSID publiziert wird.

Es nervt.

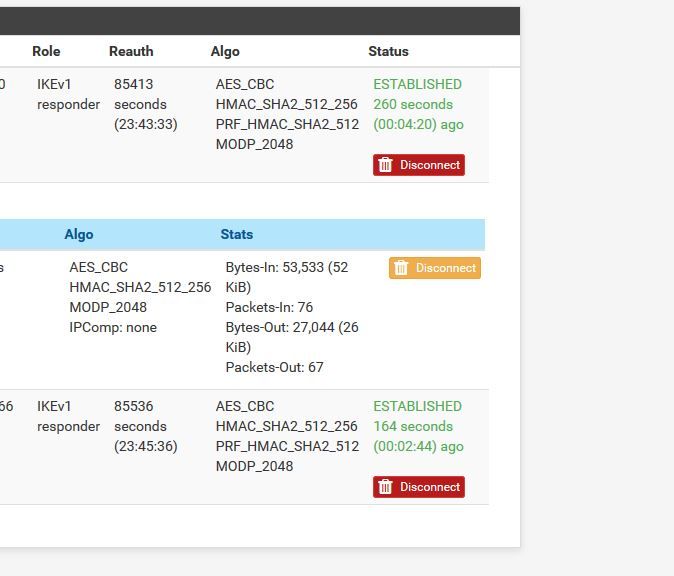

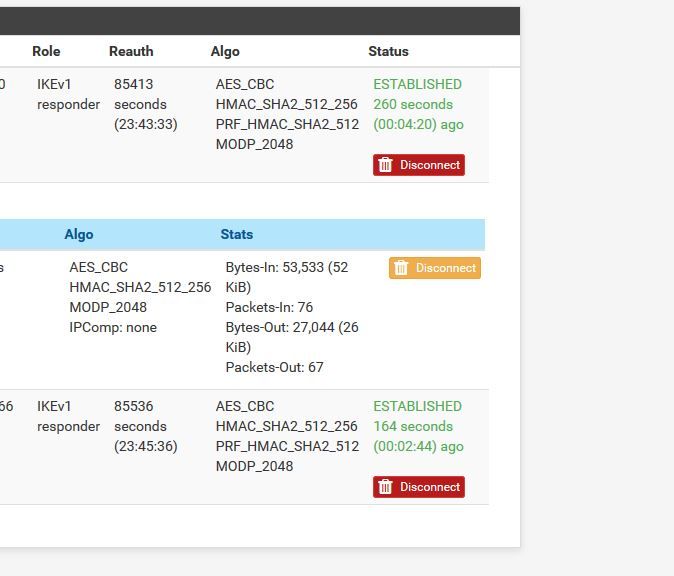

Ich habe gerade mal auf der pfS nachgesehen, was sie mit der Fritte aushandelt.

IKE1: AES_CBC HMAC_SHA1_96 PRF_HMAC_SHA1 MODP_2048

IKE2: AES_CBC HMAC_SHA2_512_256 MODP_2048Ich habe mal gewusst, warum IKE1 nur mit SHA1 geht, aber leider wieder vergessen. Aber gut, dass mir dieser Thread das wieder ins Bewusstsein ruft: ich muss da dran.

OpenVPN s2s mit Shared Key geht auch nicht mit GCM. Irgendwann stelle ich meine Tunnel mal auf SSL/TLS um. Damit gehts dann wohl.

-

Ich darf mich bei Euch bedanken ;-) Anscheinend hat sich in der Zwischenzeit Etwas weiterentwickelt. Statt SHA1 geht nun SHA512.

Irgendwann schaue ich mal nach, was neuerdings sonst noch so geht.

-

@JeGr said in Site to Site VPN - IPSec oder OpenVPN:

wie OVPN im Kernel Space läuft

Soll bestimmt userspace heißen.

-Rico

-

@Rico said in Site to Site VPN - IPSec oder OpenVPN:

@JeGr said in Site to Site VPN - IPSec oder OpenVPN:

wie OVPN im Kernel Space läuft

Soll bestimmt userspace heißen.

Jein, da fehlte ein "nicht" ;)

-

@tpf Muss ja nicht SHA-512 sein. Ist schön, aber nicht unbedingt notwendig ;) Gerade weil die FBs ja generell immer gern am Leistungsmaximum rumkrebsen, würde mir zur Sicherheit schon ein Minimum von AES128 mit SHA256 reichen auch wenn das echt unterstes Level ist. Besser AES256 mit SHA256 und irgendwas mit DH>2048. Aber wie gesagt, am Maximum laufen die Dinger ja eh schon. Spaß macht das nicht. :)

-

Ich teste das bei Gelegenheit mal mit Iperf. Aber ja, die Dinger haben keine wirklichen Leistungsreserven. Freut mich aber, dass die Unterstützung gegeben ist.

-

Hallo zusammen,

ich habe mich für OpenVPN entschieden. Die Konfiguration war eigentlich recht einfach. Habe auf meiner Hauptfirewall einen eigenen OpenVPN Server eingerichtet und auf der Remote Site dann den OpenVPN Client.

Der Tunnel steht und ich kann von beiden Seiten zugreifen. -

@tpf said in [solved] Site to Site VPN - IPSec oder OpenVPN:

Ich darf mich bei Euch bedanken ;-) Anscheinend hat sich in der Zwischenzeit Etwas weiterentwickelt. Statt SHA1 geht nun SHA512.

Irgendwann schaue ich mal nach, was neuerdings sonst noch so geht.

Gerade heute wieder mit einer 7390 auf die Nase gefallen und festgestellt, dass AVM seine Doku aufgebohrt hat:

https://avm.de/service/fritzbox/fritzbox-7390/wissensdatenbank/publication/show/3331_FRITZ-Box-mit-einem-Firmen-VPN-verbinden/In der URL einfach die Modellbezeichnung zw. /fritzbox/ und /wissensdatenbank/ editieren. Die Modelle, die ich jetzt versucht habe, sind allesamt dokumentiert. Da findet man die möglichen Einstellungen.