Problèmes routage LAN TO OPENVPN

-

Bonjour,

Je viens vers vous aujourd'hui afin de m'aider à trouver une solution pour mon petit problèmeContexte : J'ai un server ESXI qui héberge plusieurs VM's Dont un Pfsense qui fait office de firewall et qui NAT internet vers mes machines j'ai récemment installer le server OPENVPN pour pouvoir me connecter à mes machines local

Besoin : Le but de la manoeuve etant de fournir un ISCSI depuis mon réseaux local vers mon réseaux VM a travers un VPN

Schéma :

WAN : IP publique

LAN : DHCP , dns local windows

Autres interfaces : OPT1 openvpn mais non assigner

Règles NAT : Beaucoup de règles notamment pour joindre mes différentes machine depuis le WAN

Autres fonctions assignées au pfSense : VPN, le but étant de crée un lien entre mon réseau local et mon réseau VM afin de partager un ISCSI

Question :

Le problème est peut être assez simple pour vous mais je n'ai toujours pas trouver la solution au bout d'une semaine,

Je me connecte avec mon VPN 192.168.2.0 et je tente de joindre mes autres machines et leurs services jusque là pas de soucis !

Mais lorsque je tente de joindre mon esxi en local cella ne marche pas , le ping passe mais les services non alors que sur les autres machines dans le même réseau oui.Règles : OK étant donné que je peut avoir accès au autres machines

NAT : PareilLogs et tests :

- Logs firewall

- Divers test

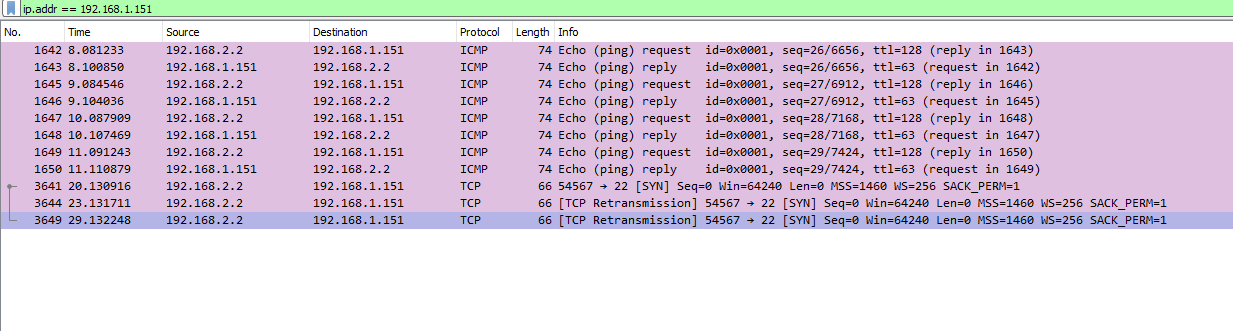

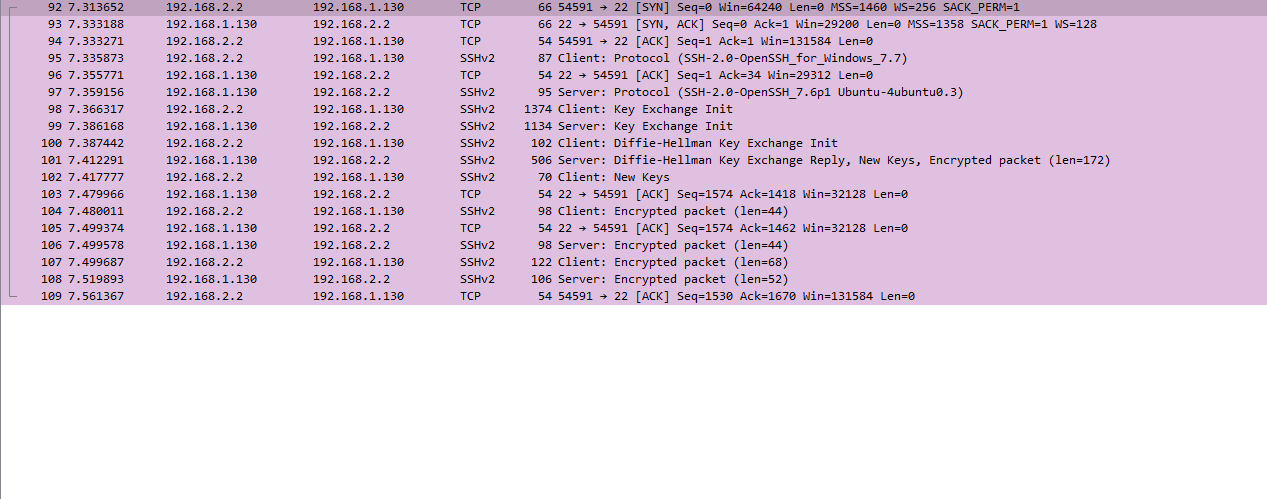

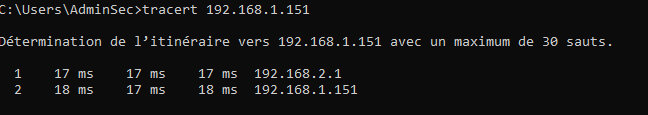

J'ai donc peut être trouvé le problèmes, lorsque je ping depuis mon VPN 192.168.2.2 vers mon esx 192.168.1.151 le ping passe, Mais l'inverse non 192.168.1.151 -> 192.168.2.2 =

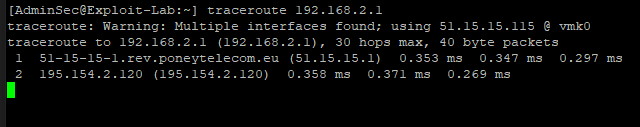

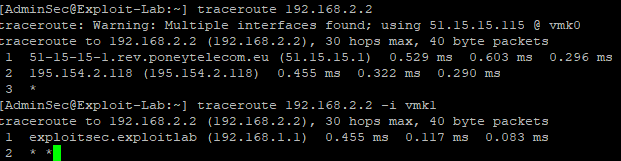

traceroute to 192.168.2.2 (192.168.2.2), 30 hops max, 40 byte packets

1 exploitsec.exploitlab (192.168.1.1) 0.197 ms 0.189 ms 0.128 ms

2 * * *J'en conclue donc qu'il doit y avoir un problème de routage au sein du PFsense ?

Pourquoi les réponses ne sont pas bilatéral ?

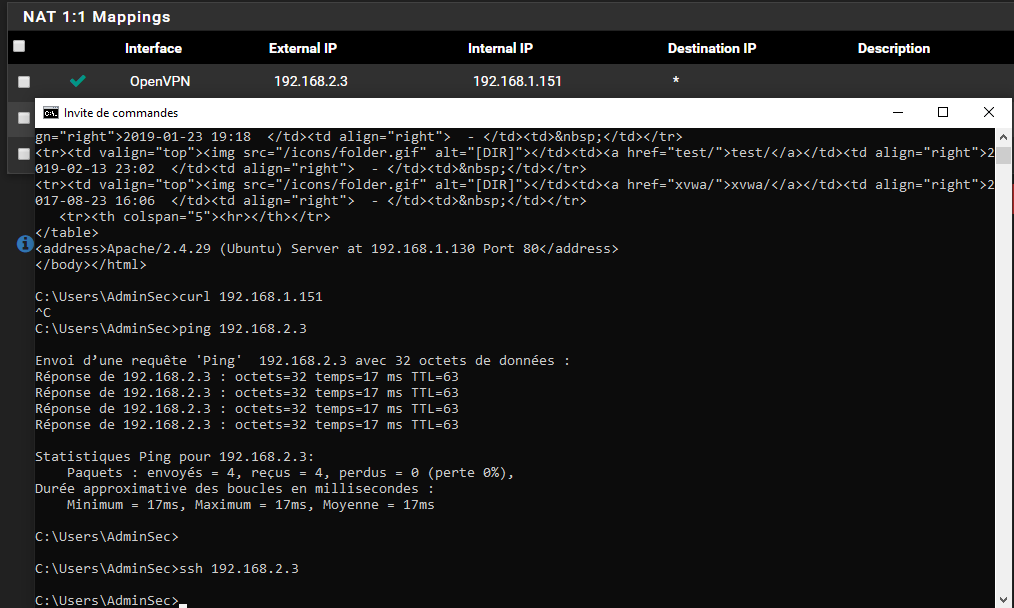

J'ai déjà essayer de mettre 1:1 vers le 2.2 mais sans succèsPuis j'ai l'impression que mon ESX tente de passer par le WAN VMK0 avant d'aller cherche l'adresse en local sur son VMK1

Je vous remercie de votre aide pour m'apporter de Eléments de réponse afin de venir à bout de se problèmes !

-

iScsi n’a pas été conçu pour être acheminé au travers d’internet et encore moins au travers d’un vpn et autre nat.

-

@ccnet said in Problèmes routage LAN TO OPENVPN:

iScsi

D'accord merci pour cette info, et pour le fait que je ne puisse pas obtenir les services de mon esx ?

-

Je ne sais pas ce que vous appelez les services de votre esx.

Si vous parlez de connecter le client vmware pour administrer l’esx, cela devrait ne poser aucun problème. A condition que ce soit correctement configuré. -

Vous fournissez des infos, mais c'est très désordonné et assez incomplet !

Quel est votre schéma ? Quels sont les adressages ip ?

Schéma (présumé) :

Internet <-> Box <-> (patte 1) ESXi (patte 2) <-> switch : LAN

2 réseaux : Box <-> patte 1 et patte 2 <-> LANESXi : 2 interfaces réseaux = 2 vswitchs (à appeler vWAN et vLAN par exemple)

L'ESXi devrait avoir la patte 2 par défaut !

L'ensemble des matériels LAN et ESXi devraient être dans le réseau LAN avec comme passerelle et dns l'ip LAN de la VM pfSense. En particulier, le pfSense DOIT être la passerelle de toutes machines pour que le VPN fonctionne bien !Bien évidemment la VM pfSense est la seule à avoir 2 interfaces réseau : une dans chaque vswitch.

Un VPN est prévu pour un nomade qui se connecte à un réseau et accède à des services 'simples' (web, partage smb, ...), sans doute pas à iScsi qui ne doit pas du tout bien fonctionner dans un contexte 'client VPN'.

Depuis ESXi 6.5, on accède à un host en mode web par défaut