PfSense и журналирование

-

@Konstanti said in PfSense и журналирование:

00:00:00.522089 00:be:3b:be:df:59 > 00:08:a2:0a:ff:73, ethertype IPv4 (0x0800), length 74: 192.168.1.42.39194 > 64.233.184.192.7276: Flags [S], seq 412310385, win 65535, options [mss 1460,sackOK,TS val 5242472 ecr 0,nop,wscale 8], length 0

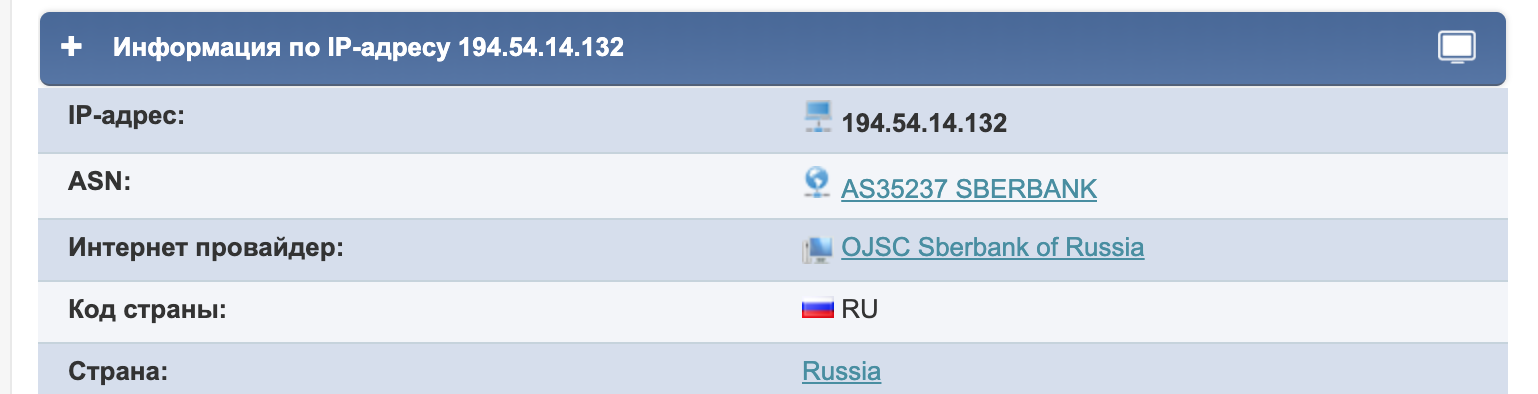

Это не Сбер. Это что-то родное гугловское.

Оба правила в одной очереди и на одном Gateway.

О какой очереди речь? Вы там не во Floating rules правила для ЛАН рисуете?

-

@werter возможно

но

-

@Konstanti

64.233.184.192 проверьтеТС

с дуруначнет порт 7276 открывать на fw, а оно не надо. -

@werter у тс альфабанк. А вывод tcpdump для примера

-

@Konstanti

Tcpdump помог. Телефонное приложение My.alfabank использует еще tcp 8243.На LAN интерфейсе очередь CBQ, с subqueues..

Правила на LAN.Разобраться еще немного "мешал" Snort. - срабатывали блокировки его exploit - правил.

Поэтому, Чтобы не начинать новую тему, хочу спросить какую методику эксплуатации Snort посоветуете.

Я сделал так.

- Административные компьютеры и некоторые сервера в Passlists - сразу исключить из блокировок.

- Сразу блокировок много - постепенно помещаю те, которые можно отключить - в SUPRESS list.

Их становится меньше. И обращений разблокировать "девайсы" тоже.

Где лучше смотреть описание exploits? Чтобы определить, что с ними делать - оставить или нет. - Постепенно "ненужных" срабатываний уже нет. И Snort настроен на действительно необходимые блокировки exploits.

Или надо по другому?

-

Или надо по другому?

Надо. Пользуйте Suricata.

Почему ? Да хотя бы потому , что Сурикат поддерживает МНОГОЯДЕРНЫЕ CPU (умеет мультипоток). В отличие от Snort.На LAN интерфейсе очередь CBQ, с subqueues..

Поищите про Codel. Прямо на форуме. Намного новее и толковее.

-

Пока остановился на такой конфигурации PfSense.

Предполагаю, что другие IPS также имеют изначально несколько десятков тысяч правил.

Поэтому и интересует, кто и как эксплуатирует IPS с точки зрения исключения, включения, отключения exploit - правил, как определять категорию: приблизительно по заголовкам правил или где-то еще дополнительную информацию по правилу.

-

кто и как эксплуатирует IPS с точки зрения исключения, включения, отключения exploit - правил, как определять категорию: приблизительно по заголовкам правил или где-то еще дополнительную информацию по правилу.

Не знаю как Снорт, но Сурикат прямо в вебке пишет, что и почему он заблочил. Там же можно и вкл\выкл правило, по к-ому он отработал.

В "лоб", вкл. ВСЕ правила и в процессе экспл-ции IPS постепенно откл. те, к-ые по вашему мнению не нужны\ ложно отрабатывают.

-

@lucas1, на мой взгляд самый лучший сценарий - отправить журнал на удаленный сервер через Remote Logging Options и там уже настраивать объем, архивацию и цикличность.

-

Совет:

Если pfSense имеет достаточно места на storage, ставьте Syslog-ng пакет, и пишите в него. Я так храню логи HAProxy