Маршрутизация через IPSec

-

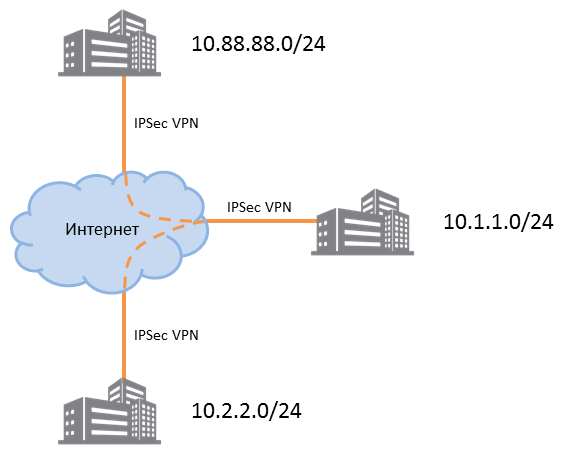

Можно ли на PfSense реализовать следующую схему:

Подсеть 10.88.88.0/24 принимает трафик только с подсети 10.1.1.0/24. Как сделать так, чтобы из подсети 10.2.2.0/24 можно было попадать в подсеть 10.88.88.0/24? Трафик из подсети 10.2.2.0/24 должен каким-то образом NAT'иться адресом LAN интерфейса подсети 10.1.1.0/24.

-

@Юрий здр.

Можно. Но связь будет односторонней.

Т е ( доступ будет из 2.0 к 88.0 , в обратную сторону нет)

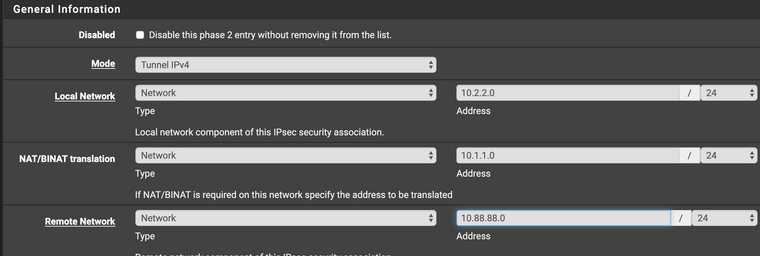

Со стороны 1.0 создаёте дополнительную фазу 2,в которой

local 10.2.2.0/24

remote 10.88.88.0/24

nat/binat network 10.1.1.0/24 (или можно выбрать любой хост из сети 10.1.1.0)

-

@Юрий через openvpn можно, ipsec не пробовал.

-

@Konstanti благодарю за ответ!

Настроил, работает, но только если в nat/binat указать network 10.1.1.0/24. Если же в nat/binat указать один адрес (например 10.1.1.254), то не соединяется, а в states показывает, что соединение идёт напрямую (без NAT) 10.2.2.1:2 -> 10.88.88.181:2.

-

Добрый.

@Юрий

А не получится ли так, что пользуя NAT с 10.2.2.0/24 для доступа к 10.88.88.0/24 Вы закладываете себе же "бомбу" тем, что если кто-то из 10.2.2.0/24 "накосячит" в 10.88.88.0/24, то не будет возможности определить, кто же это сделал (для 10.2.2.0/24 "светиться" в 10.88.88.0/24 будут адреса из 10.1.1.0/24).

Под таким углом не смотрели? -

@werter Да, Вы правы, это неверное решение. Буду искать другой способ.

-

@Юрий

А чего искать-то? В чем проблема, чтобы клиенты "светили" родными локальными ip в удаленной сети?

У вас же так и получалось сперва. Или вы в тихУю хотите доступ организовать?