OpenVPN-Connection OK aber kein Zugriff auf auf interne Server im LAN

-

Hallo zusammen,

Ich habe folgene Konfiguration:

Draytek Vigor 165 --> pfSense --> LAN/DMZ/Smarthome/WLAN

Webzugriff von intern (LAN/WLAN) nach Extern funktioniert.

Habe OpenVPN eingerichtet nach deiser Anleitung:

https://forum.netgate.com/topic/145367/howto-openvpn-server-f%C3%BCr-clientsZugriff von Extern (Notebook mit Win10) und iPhone klappt soweit.

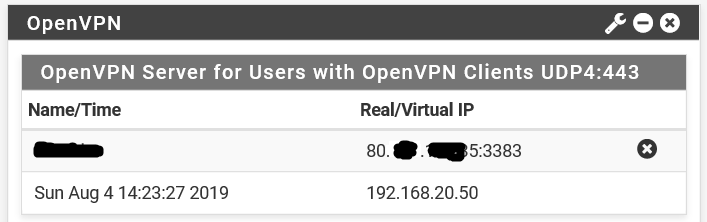

Im OpenVPN-Widget wird auch der angelegte Username und die festgelegte IP-Adresse korrekt angezeigt (bei aktiver Verbindung).

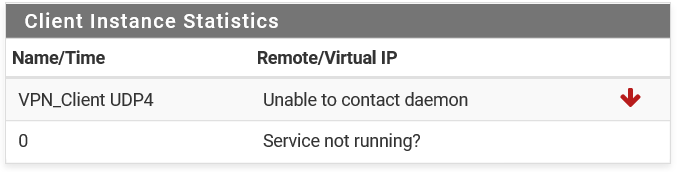

Im unteren Kasten 'Client Instance Statistics' erschein aber eine Meldung, die ich nicht deuten kann:

Ich kann aber leider nicht auf meine NAS zugriefen, weder im LAN noch in der DMZ.

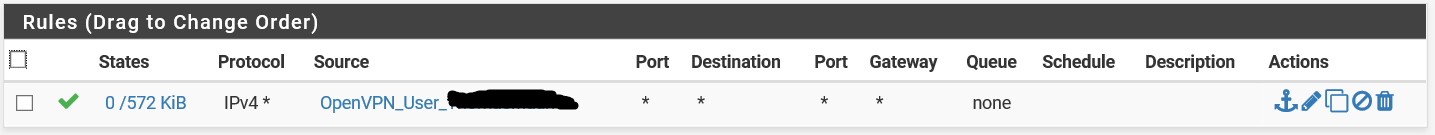

In den Firewall-Regeln ist folgendes konfiguriert:

WAN:

OpenVPN-Regel:

Habe ich noch etwas vergessen zu konfigurieren? Evtl. irgend eine Zugriffsregel?

Ich möchte den Zugriff auf alle Subnetze haben, wenn ich mit VPN verbunden bin.Bin für jeden Tipp dankbar.

-

@singer said in OpenVPN-Connection OK aber kein Zugriff auf auf interne Server im LAN:

Im unteren Kasten 'Client Instance Statistics' erschein aber eine Meldung, die ich nicht deuten kann:

Dies ist ein OpenVPN-Client, der auf der pfSense konfiguriert und offenbar nicht verbunden ist. Mit dem OpenVPN Access-Server hat das nichts zu tun.

Wenn du keinen VPN-Client benötigst, gehe nach VPN > OpenVPN > Client und entferne diesen.@singer said in OpenVPN-Connection OK aber kein Zugriff auf auf interne Server im LAN:

Ich kann aber leider nicht auf meine NAS zugriefen, weder im LAN noch in der DMZ.

Geht das intern von einem anderen Subnetz aus? Also aus dem LAN auf das NAS in der DMZ?

@singer said in OpenVPN-Connection OK aber kein Zugriff auf auf interne Server im LAN:

In den Firewall-Regeln ist folgendes konfiguriert:

OpenVPN-Regel:Leider weiß ich nicht, was sich hinter dem Alias "OpenVPN_User_xxx" verbirgt. In dem zittierten Tutorial wurde ein solcher mit Hilfe eines CSO für einen bestimmten User eingerichtet. Es ist nicht klar, ob das in deinem Fall überhaupt erforderlich ist. Falls nicht, entferne den CSO und setze die Regel in der Quelle auf "any", wenn du keinen Client auf der pfSense betreibst. Falls doch, setze den Alias auf das Tunnel-Netz des Servers.

-

Hallo und danke für die Antwort:

Du: Dies ist ein OpenVPN-Client, der auf der pfSense konfiguriert und offenbar nicht verbunden ist. Mit dem OpenVPN Access-Server hat das nichts zu tun.

Wenn du keinen VPN-Client benötigst, gehe nach VPN > OpenVPN > Client und entferne diesen.

Antwort: Ich benötige doch einen Client auf meiem Notebook (Win10) oder iPhone/iPad. Daher habe ich mir über Client-Export diesen heruntergeladen und nach Anleitung auf meinen Endgeräten installiert.Du: Geht das intern von einem anderen Subnetz aus? Also aus dem LAN auf das NAS in der DMZ?

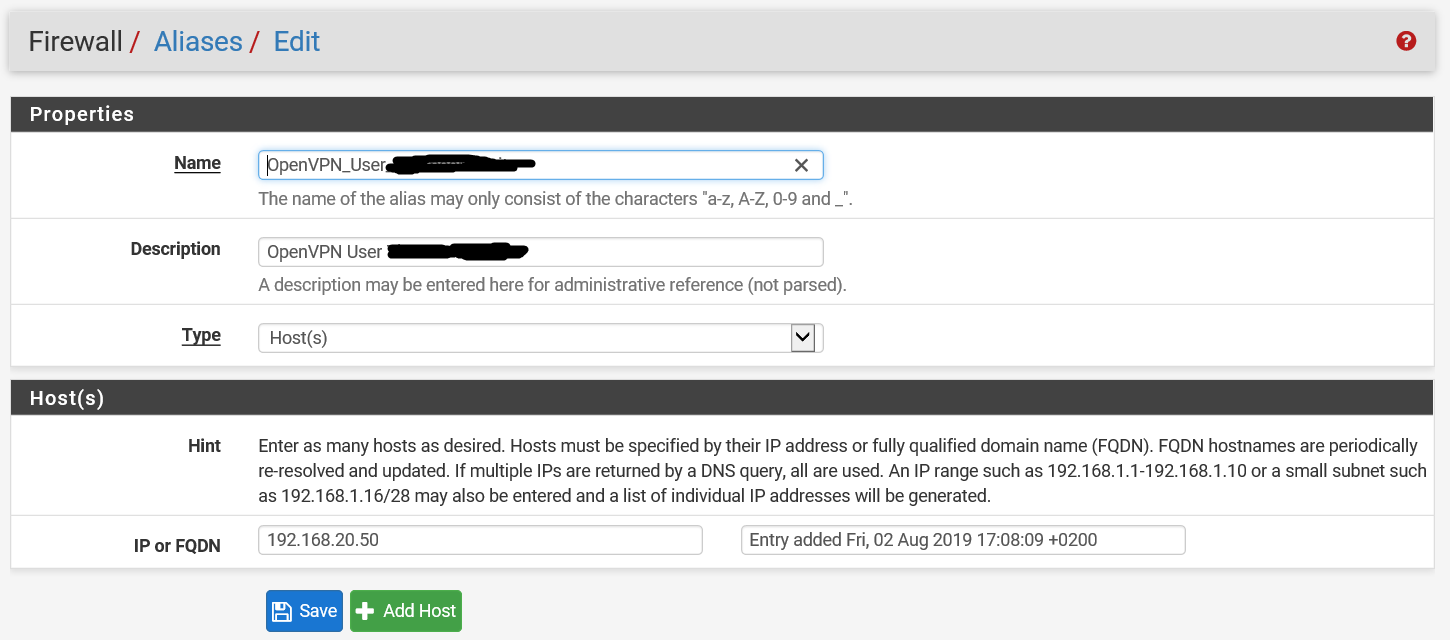

Antwort: Ferner funktioniert der Zugriff vom internen LAN auf meine beiden NAS in der DMZ einwandfrei.Du: Leider weiß ich nicht, was sich hinter dem Alias "OpenVPN_User_xxx" verbirgt

Antwort: Es ist wie in der Doku beschrieben lediglich eine Zuordnung eines VPN-Usres zu einer festgelegten IP-Adresse:

Das scheint mir plausiebel zu sein, damit man ggf. dieser IP besondere Rechte zuweisen kann:

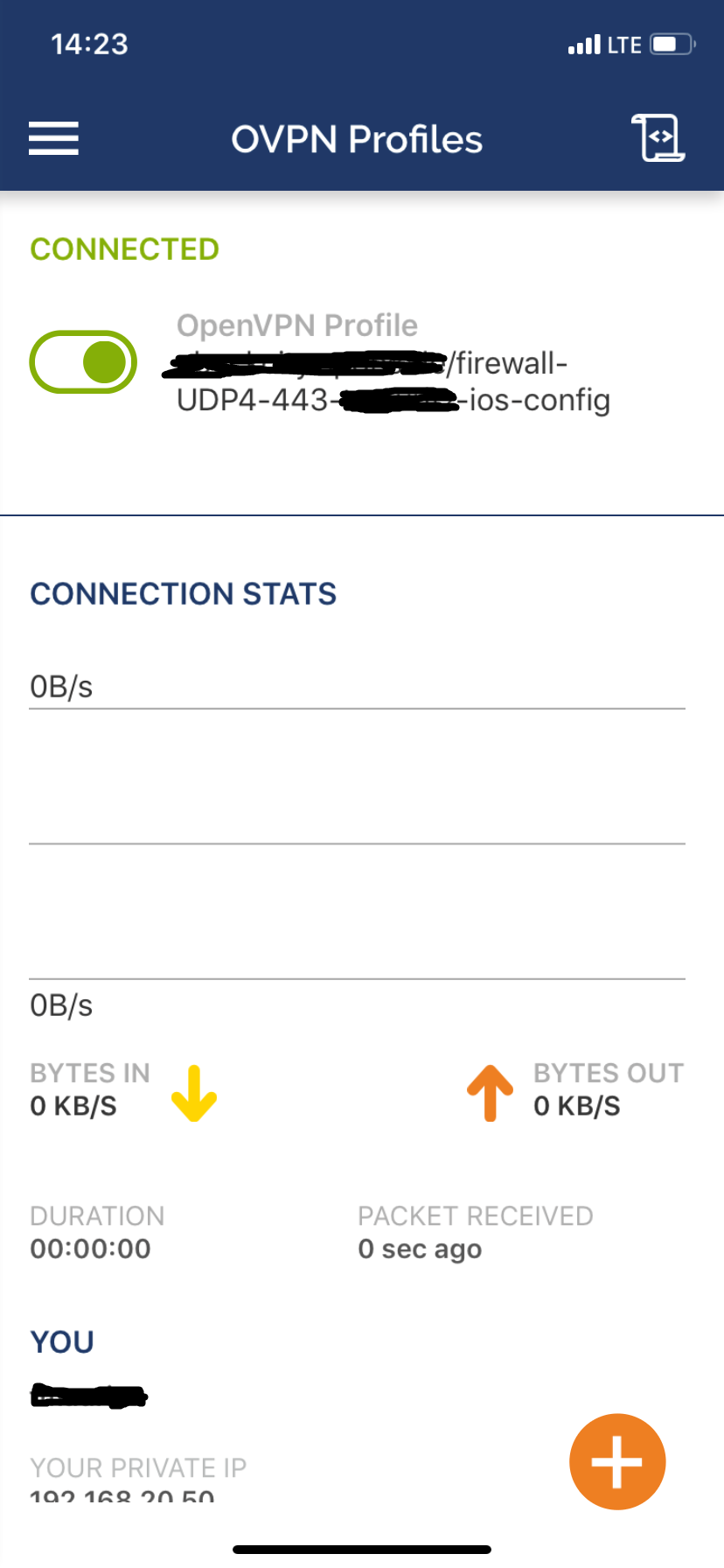

Nach den Login z.B. von meinem iPhpone aus erscheint auf dem OpenVPN-Client des iPhones folgender Screen:

Auf der pfSense erscheint dann:

-

Nachtrag: Habe eine *alte' Testeinstellung unter Client Instance Statistics entdeckt. Diese habe ich entfernt.

-

Ja, wenn du einen User mit speziellen Rechten bekleiden möchtest, ist die Sache mit dem CSO in Ordnung. Ich hätte das jedoch nicht gleich für die ersten Gehversuche eingerichtet, sondern erst mal den Server allgemein flott gemacht.

Aber gut, der Client bekommt ja offensichtlich bei Verbindung die gewünschte IP und für diese ist der Zugriff in der Firewall-Regel auch erlaubt.Der andere Punkt ist das Routing. Werden am Client die Routen richtig gesetzt?

Das iOS bringt für diese Untersuchung nicht gerade die besten Mitteln mit. Doch könnte das OpenVPN Log etwas darüber verraten.

Um dies verifizieren zu können, ist aber auch eine Info zu deinen internen Netzen bzw. Geräten nötig, die erreicht werden sollen, wie IP-Adresse und Netzwerkmaske. -

Leider habe ich in meinem Notebook keine UMTS/LTE-Karte, so dass ich Zugriff von Extern nur vom iPhone über das GSM-Netz testen kann. Erst Morgen kann ich wieder von einem externen Netz testen mit dem Notebook.

Mein Netz ist wie folgt aufgebaut:

LAN: 10.16.245.0/24

DMZ: 10.17.245.0/24

Smarthome: 10.18.245.0/24

WLAN 5GHz: 10.19.245.0/24

WLAN 2,5 GHz: 10.20.245.0/24

WAN: feste IP: 192.168.245.100

Modem: feste IP: 192.168.245.99Im Log des OVPN-Client auf dem iPhone steht folgendes:

2019-11-04 15:11:14 12019-11-04 15:11:14 ----- OpenVPN Start -----

OpenVPN core 3.2 ios arm64 64-bit PT_PROXY built on Oct 3 2018 06:35:042019-11-04 15:11:14 Frame=512/2048/512 mssfix-ctrl=1250

2019-11-04 15:11:14 UNUSED OPTIONS

0 [persist-tun]

1 [persist-key]

3 [ncp-ciphers] [AES-256-GCM]

5 [tls-client]

8 [verify-x509-name] [OpenVPN-Server-Certificate] [name]2019-11-04 15:11:14 EVENT: RESOLVE

2019-11-04 15:11:14 Contacting [83.xxx.xxx.xxx]:443/UDP via UDP

2019-11-04 15:11:14 EVENT: WAIT

2019-11-04 15:11:14 Connecting to [externerDNSName]:443 (83.xxx.xxx.xxx) via UDPv4

2019-11-04 15:11:14 EVENT: CONNECTING

2019-11-04 15:11:14 Tunnel Options:V4,dev-type tun,link-mtu 1521,tun-mtu 1500,proto UDPv4,cipher AES-256-GCM,auth SHA256,keysize 256,key-method 2,tls-client

2019-11-04 15:11:14 Creds: Username/Password

2019-11-04 15:11:14 Peer Info:

IV_GUI_VER=net.openvpn.connect.ios 3.0.2-894

IV_VER=3.2

IV_PLAT=ios

IV_NCP=2

IV_TCPNL=1

IV_PROTO=22019-11-04 15:11:14 VERIFY OK : depth=1

cert. version : 3

serial number : 00

issuer name : CN=OpenVPN-CA, C=DE, ST=Bundesland, L=MeineStadt, O=MeineO, OU=MeineOU

subject name : CN=OpenVPN-CA, C=DE, ST=Bundesland, L=MeineStadt, O=MeineO, OU=MeineOU

issued on : 2019-08-02 14:45:00

expires on : 2029-07-30 14:45:00

signed using : RSA with SHA-256

RSA key size : 2048 bits

basic constraints : CA=true

key usage : Key Cert Sign, CRL Sign2019-11-04 15:11:14 VERIFY OK : depth=0

cert. version : 3

serial number : 02

issuer name : CN=OpenVPN-CA, C=DE, ST=Bundesland, L=MeineStadt, O=MeineO, OU=MeineOU

subject name : CN=OpenVPN-Server-Certificate, C=DE, ST=Bundesland, L=MeineStadt, O=MeineO, OU=MeineOU

issued on : 2019-08-02 14:54:41

expires on : 2029-07-30 14:54:41

signed using : RSA with SHA-256

RSA key size : 2048 bits

basic constraints : CA=false

subject alt name : OpenVPN-Server-Certificate

cert. type : SSL Server

key usage : Digital Signature, Key Encipherment

ext key usage : TLS Web Server Authentication, ???2019-11-04 15:11:15 SSL Handshake: TLSv1.2/TLS-ECDHE-RSA-WITH-AES-256-GCM-SHA384

2019-11-04 15:11:15 Session is ACTIVE

2019-11-04 15:11:15 EVENT: GET_CONFIG

2019-11-04 15:11:15 Sending PUSH_REQUEST to server...

2019-11-04 15:11:16 Sending PUSH_REQUEST to server...

2019-11-04 15:11:16 OPTIONS:

0 [route] [10.16.245.0] [255.255.255.0]

1 [block-outside-dns]

2 [register-dns]

3 [comp-lzo] [no]

4 [route-gateway] [192.168.20.1]

5 [topology] [subnet]

6 [ping] [10]

7 [ping-restart] [60]

8 [ifconfig] [192.168.20.50] [255.255.255.0]

9 [peer-id] [0]

10 [cipher] [AES-256-GCM]2019-11-04 15:11:16 PROTOCOL OPTIONS:

cipher: AES-256-GCM

digest: SHA256

compress: LZO_STUB

peer ID: 02019-11-04 15:11:16 EVENT: ASSIGN_IP

2019-11-04 15:11:16 NIP: preparing TUN network settings

2019-11-04 15:11:16 NIP: init TUN network settings with endpoint: 83.xxx.xxx.xxx

2019-11-04 15:11:16 NIP: adding IPv4 address to network settings 192.168.20.50/255.255.255.0

2019-11-04 15:11:16 NIP: adding (included) IPv4 route 192.168.20.0/24

2019-11-04 15:11:16 NIP: adding (included) IPv4 route 10.16.245.0/24

2019-11-04 15:11:16 Connected via NetworkExtensionTUN

2019-11-04 15:11:16 LZO-ASYM init swap=0 asym=1

2019-11-04 15:11:16 Comp-stub init swap=0

2019-11-04 15:11:16 EVENT: CONNECTED name@domäne.de:443 (83.xxx.xxx.xxx) via /UDPv4 on NetworkExtensionTUN/192.168.20.50/ gw=[/]

-

iPhone kann kein USB tether?

-

Da habe ich gar nicht an gedacht, mein Notebook per USB mit meinem handy zu verbinden:

gesagt, getan, VPN aufgebaut. Im Log des OVPN-Client des Notebooks steht folgendes:

Sun Aug 04 15:36:17 2019 OpenVPN 2.4.7 x86_64-w64-mingw32 [SSL (OpenSSL)] [LZO] [LZ4] [PKCS11] [AEAD] built on Feb 21 2019

Sun Aug 04 15:36:17 2019 Windows version 6.2 (Windows 8 or greater) 64bit

Sun Aug 04 15:36:17 2019 library versions: OpenSSL 1.1.0j 20 Nov 2018, LZO 2.10

Enter Management Password:

Sun Aug 04 15:36:31 2019 TCP/UDP: Preserving recently used remote address: [AF_INET]83.xxx.xxx.xxx:443

Sun Aug 04 15:36:31 2019 UDP link local (bound): [AF_INET][undef]:1194

Sun Aug 04 15:36:31 2019 UDP link remote: [AF_INET]83.xxx.xxx.xxx:443

Sun Aug 04 15:36:31 2019 WARNING: this configuration may cache passwords in memory -- use the auth-nocache option to prevent this

Sun Aug 04 15:36:32 2019 WARNING: 'link-mtu' is used inconsistently, local='link-mtu 1549', remote='link-mtu 1550'

Sun Aug 04 15:36:32 2019 WARNING: 'comp-lzo' is present in remote config but missing in local config, remote='comp-lzo'

Sun Aug 04 15:36:32 2019 [OpenVPN-Server-Certificate] Peer Connection Initiated with [AF_INET]83.xxx.xxx.xxx:443

Sun Aug 04 15:36:34 2019 open_tun

Sun Aug 04 15:36:34 2019 TAP-WIN32 device [Ethernet 2] opened: \.\Global{5BEFE7C0-B54A-4F84-8E03-4F91C8192B67}.tap

Sun Aug 04 15:36:34 2019 Set TAP-Windows TUN subnet mode network/local/netmask = 192.168.20.0/192.168.20.50/255.255.255.0 [SUCCEEDED]

Sun Aug 04 15:36:34 2019 Notified TAP-Windows driver to set a DHCP IP/netmask of 192.168.20.50/255.255.255.0 on interface {5BEFE7C0-B54A-4F84-8E03-4F91C8192B67} [DHCP-serv: 192.168.20.254, lease-time: 31536000]

Sun Aug 04 15:36:34 2019 Successful ARP Flush on interface [13] {5BEFE7C0-B54A-4F84-8E03-4F91C8192B67}

Sun Aug 04 15:36:34 2019 Blocking outside dns using service succeeded.

Sun Aug 04 15:36:39 2019 Initialization Sequence Completed

Sun Aug 04 15:36:39 2019 Register_dns request sent to the service

Sun Aug 04 15:37:26 2019 Unblocking outside dns using service succeeded.

Sun Aug 04 15:37:26 2019 SIGTERM[hard,] received, process exiting -

Eine Route wird offenbar nur für LAN (10.16.245.0/24) gesetzt.

In Windows am Laptop könntest du mit "route print" die tatsächlichen Routen abfragen.Und das NAS, das du erreichen möchtest, ist in 10.16.245.0/24?

Versuchst du es mittels Namen oder über IP?

Am NAS selbst ist der Zugriff erlaubt? -

Ergebnis Route Print:

Schnittstellenliste

7...54 e1 ad 53 6a 24 ......Intel(R) Ethernet Connection (4) I219-V

14...a0 af bd e7 02 a3 ......Microsoft Wi-Fi Direct Virtual Adapter

24...a2 af bd e7 02 a2 ......Microsoft Wi-Fi Direct Virtual Adapter #2

13...00 ff 5b ef e7 c0 ......TAP-Windows Adapter V9

22...a0 af bd e7 02 a2 ......Intel(R) Dual Band Wireless-AC 8265

26...a0 af bd e7 02 a6 ......Bluetooth Device (Personal Area Network) #2

1...........................Software Loopback Interface 1IPv4-Routentabelle

Aktive Routen:

Netzwerkziel Netzwerkmaske Gateway Schnittstelle Metrik

0.0.0.0 0.0.0.0 10.19.245.99 10.19.245.101 40

10.19.245.0 255.255.255.0 Auf Verbindung 10.19.245.101 296

10.19.245.101 255.255.255.255 Auf Verbindung 10.19.245.101 296

10.19.245.255 255.255.255.255 Auf Verbindung 10.19.245.101 296

127.0.0.0 255.0.0.0 Auf Verbindung 127.0.0.1 331

127.0.0.1 255.255.255.255 Auf Verbindung 127.0.0.1 331

127.255.255.255 255.255.255.255 Auf Verbindung 127.0.0.1 331

224.0.0.0 240.0.0.0 Auf Verbindung 127.0.0.1 331

224.0.0.0 240.0.0.0 Auf Verbindung 10.19.245.101 296

255.255.255.255 255.255.255.255 Auf Verbindung 127.0.0.1 331

255.255.255.255 255.255.255.255 Auf Verbindung 10.19.245.101 296St„ndige Routen:

Netzwerkadresse Netzmaske Gatewayadresse Metrik

0.0.0.0 0.0.0.0 10.16.245.99 StandardIPv6-Routentabelle

Aktive Routen:

If Metrik Netzwerkziel Gateway

1 331 ::1/128 Auf Verbindung

1 331 ff00::/8 Auf VerbindungSt„ndige Routen:

KeineDie beiden NAS in der DMZ sind in 10.17.245.0/24

Mein NAS im LAN ist im 10.16.245/24

Meine Smarthome-Zentrale ist in 10.18.245.0/24Ich möchte eigentlich in alle Subnetze eine Route haben, so dass ich auf alles zugreifen kann.

Es kann in der o.g. Route-Liste sein, dass dort auch noch Einträge drin sind, die ich mit VPN-Tests via IPSec gemacht habe (vor OpenVPN).

Wie bekomme ich denn die Routen für die anderen Subnetze in die VPN-Config hinein? Vielleicht ist das schon mein Problem, da diese im Moment fehlen.

Leider habe ich miut meinem LAN-NAs (10.16.25.0/24) im moment ein kleines Problem, so dass ich dieses für den Test nicht heranziehen kann. -

Den Routen nach bist du aber nicht mit deinem iPhone sondern mit deinem 5 GHz WLAN verbunden und hast auch keine OpenVPN aktiv.

Um die Routen auf den Clients zu setzen, musst du die entsprechenden Netze in der OpenVPN-Konfiguration bei "Local Networks" eintragen, in deinem Fall im CSO. Das Feld sollte dann so befüllt sein:

10.16.245.0/24,10.17.245.0/24,10.18.245.0/24,10.19.245.0/24,10.20.245.0/24Das WAN-Netz hier mal ausgenommen.

-

Wo ist das genau einzutragen?

In der Server-Konfiguration unter: IPv4 Local network(s)oder

Alias: OpenVPN_User_XXX unter:Network or FQDN

-

GELÖST!!!

Danke an viragomann und Pippin:

Das Problem lag an den Routen! Habe die Subnetze (LAN, DMZ und SmartHome) in die Serverkonfiguration --> Tunnel Settings --> IPv4 Local network(s) eingetragen.

Danach konnte ich via OpenVPN in die einzelne Netze hinein.Supe und vielen Dank

-

Hi,

ich habe das HowTo mal ergänzt. Dadurch wird es etwas klarer...

-

@johndo Super und Danke für deine Anleitung!