Два провайдера и openvpn клиент

-

@pigbrother said in Два провайдера и openvpn клиент:

@rubic said in Два провайдера и openvpn клиент:

Также на pfSense в настройках OpenVPN удаляйте все в Local/Remote Network(s) - рулить маршрутизацией будет OSPFd,

И где же тогда указывать сети,те, что что передаются стандартно директивой route?

Через Subnet to Route?А когда Passive interface -> LAN выбираешь, то добавляется ж маршрут ?

-

@werter said in Два провайдера и openvpn клиент:

А когда Passive interface -> LAN выбираешь, то добавляется ж маршрут ?

Пока тыкаю OSPF на VM не десктопе, без реальной работы.

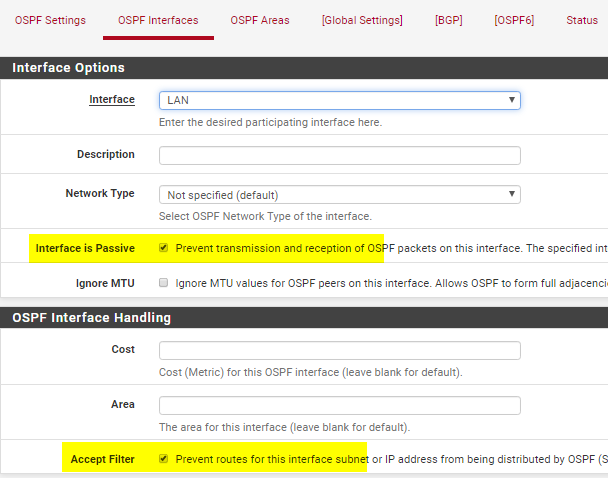

Имеется в виду Interface is Passive?

А как быть, если речь не только о LAN за PF, а и о других сетях, которые сейчас, без OSPF, передаются клиенту штатными средствами OVPN?Пока смотрю на VM не десктопе, без реальной работы.

-

@pigbrother said in Два провайдера и openvpn клиент:

И где же тогда указывать сети,те, что что передаются стандартно директивой route?

Через Subnet to Route?да, указать подсеть и Area, чекбоксы оставить пустыми

-

@rubic said in Два провайдера и openvpn клиент:

да, указать подсеть и Area, чекбоксы оставить пустыми

А если, как писал выше, подсетей несколько?

-

@pigbrother так их там можно много добавить Services > Quagga OSPFd > Global Settings там внизу "These rules take precedence over any redistribute options specified above" и под ней кнопка +Add

-

@rubic said in Два провайдера и openvpn клиент:

и под ней кнопка +Add

LAN за PF тоже нужно добавлять через Subnet to Route?

Disable Redistribution и Disable Acceptance включать ведь не надо?Объявлять сервера OVPN интерфейсами не нужно?

Чешутся руки попробовать, но филиалы работаю без выходных и до глубокого вечера, а обрыва туннелей мне не позволят.

@rubic said in Два провайдера и openvpn клиент:

теперь в Interfaces должны появиться интерфейсы, но их еще надо отредактировать, для чего в настройках нажимаете Copy:

По идее Copy создает копию объекта с возможностью редактирования. Тогда старые интерфейсы нужно будет удалить?

-

@pigbrother said in Два провайдера и openvpn клиент:

@rubic said in Два провайдера и openvpn клиент:

и под ней кнопка +Add

LAN за PF тоже нужно добавлять через Subnet to Route?

нет, непосредственно подключенные сети интерфейсов лучше добавлять в Interfases settings

Disable Redistribution и Disable Acceptance включать ведь не надо?

нет, так добавляются сети, которые не нужно распространять и те, которые не нужно принимать

Объявлять сервера OVPN интерфейсами не нужно?

не нужно

Чешутся руки попробовать, но филиалы работаю без выходных и до глубокого вечера, а обрыва туннелей мне не позволят.

@rubic said in Два провайдера и openvpn клиент:

теперь в Interfaces должны появиться интерфейсы, но их еще надо отредактировать, для чего в настройках нажимаете Copy:

По идее Copy создает копию объекта с возможностью редактирования. Тогда старые интерфейсы нужно будет удалить?

они сами удаляются при Copy

-

@rubic said in Два провайдера и openvpn клиент:

они сами удаляются при Copy

Очередное спасибо

Странно. Уменя при Copy любых объектов создается его копия, будь то правила FW, NAT, интерфейс и т.д.

Использовал Copy именно как способ\шаблон для создания отредактированной копии объектов.

Возможно в OSPF RourerOS это не так - судя по вашему скриншоту при простом редактировании невозможно создать\изменить поле Network type. -

@pigbrother у меня тоже бывало, не удалялись в OSPF, можно и руками попробовать удалить в таком случае, но на всякий случай проверьте еще все настройки, что были сделаны до этого

-

2All

Кто смогЕт соорудить - отпишитесь. С картинками )

Спасибо заранее. -

@werter said in Два провайдера и openvpn клиент:

Кто смогЕт соорудить - отпишитесь. С картинками )

Если вас интересует сторона PF, то ув. @rubic еще в 2013 году делился с нами настойками OSPF, теперь там есть и картинки, пост отредактирован в 2109, за что отдельное спасибо.

https://forum.netgate.com/topic/53022/openvpn-psk-site-to-site-%D0%B8%D0%BD%D1%81%D1%82%D1%80%D1%83%D0%BA%D1%86%D0%B8%D1%8F-%D0%B4%D0%BB%D1%8F-%D0%BE%D0%B1%D1%81%D1%83%D0%B6%D0%B4%D0%B5%D0%BD%D0%B8%D1%8F?page=1 -

Добрый.

Сам попросил - сам осилил )

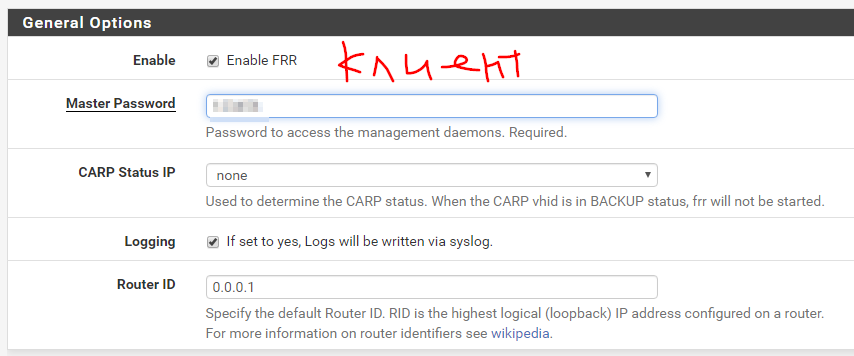

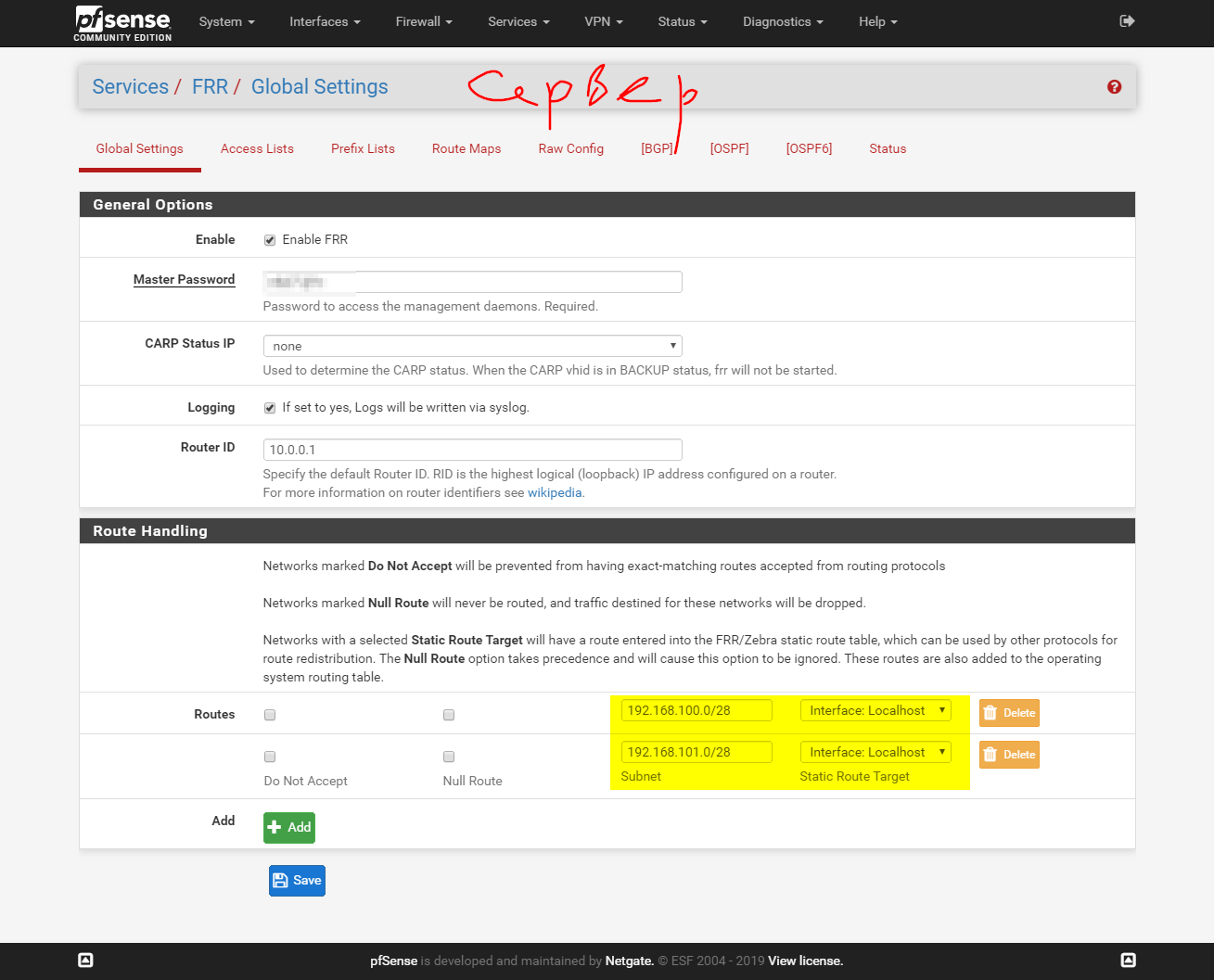

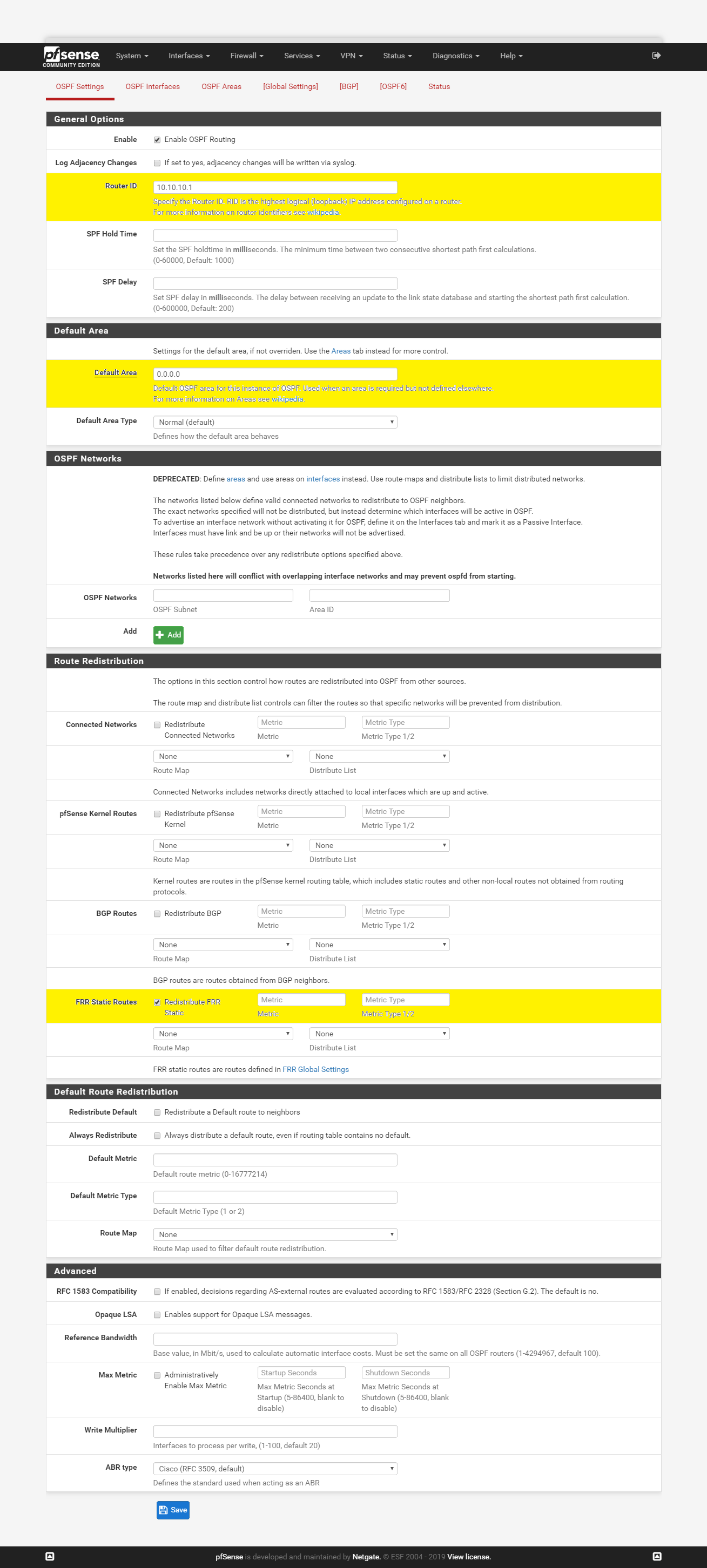

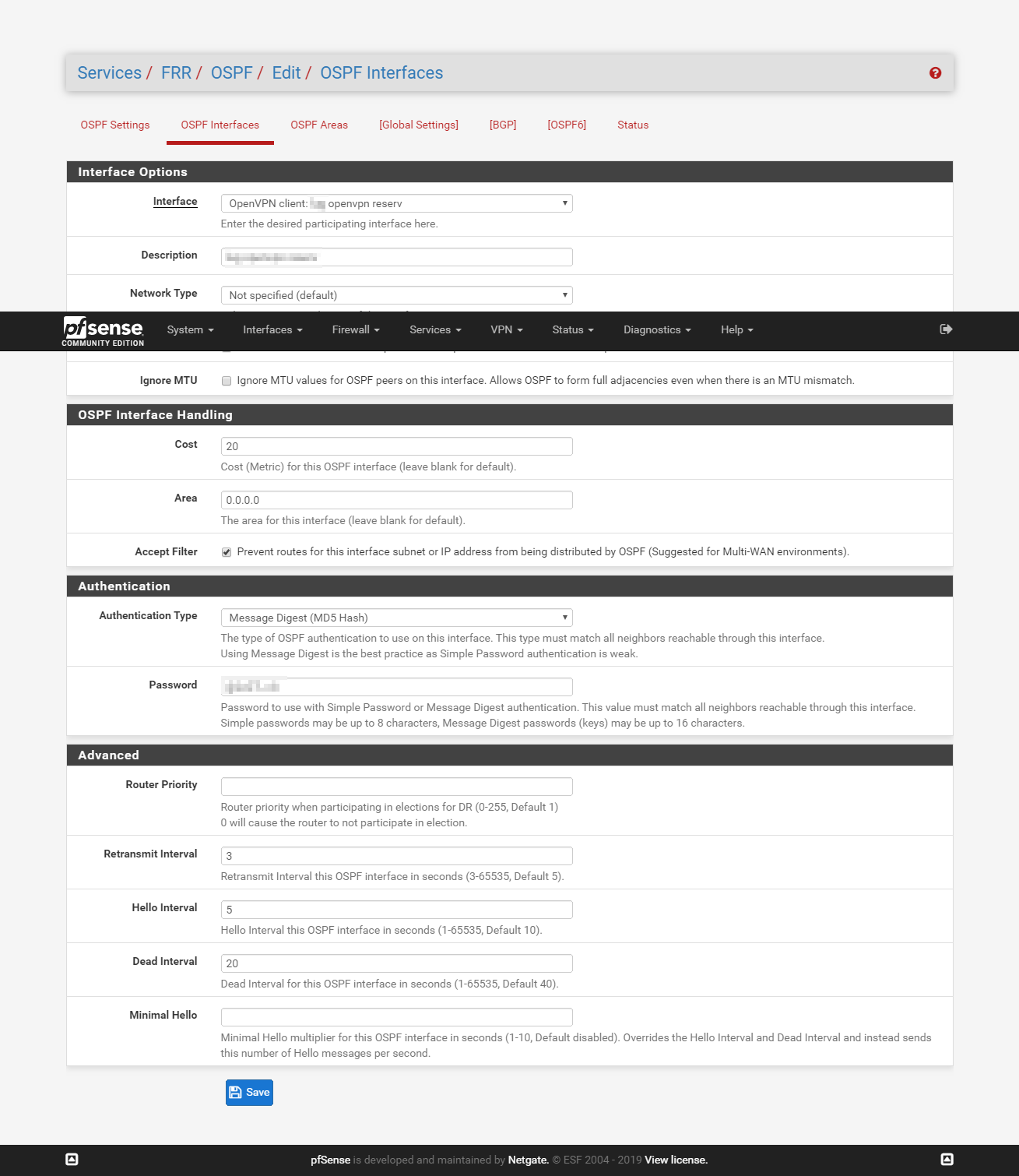

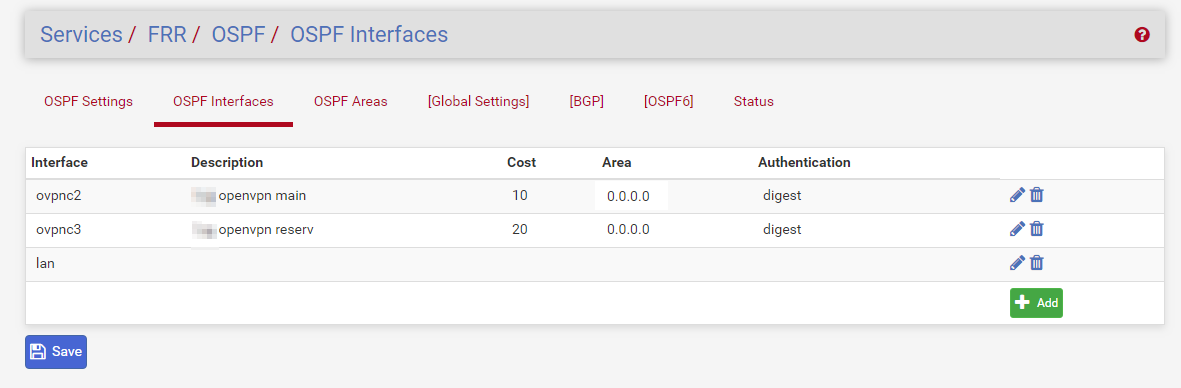

Собственно, настройка OSPF, используя пакет FRR.

Имеется Головной офис с неск-кими WAN. Имеется клиент, к-ый подключен по OpenVPN к этому офису. Задача обеспечить минимальное время простоя этой связки.Создаем и настраиваем P2P Shared key Openvpn серверы и клиенты (если ранее не использовалось). В строках Remote Subnet, Local Subnet ничего не пишем! Проверяем, что VPN-линки поднялись.

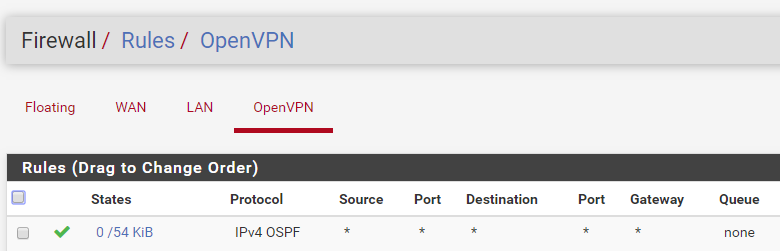

Разрешаем OSPF в fw во вкладке OpenVPN на сервере и клиенте. Ставим это правило самым первым.

Устанавливаем и на сервере и на клиенте пакет FRR.Далее ниже на картинках:

Теперь самое интересное.

Как выдать OSPF-клиенту маршрут в сеть ЗА сервером (напр., в сеть, к -ая подключена по VPN к серверу) или наоборот?

Долго перебирал варианты. Пока не наткнулся на https://forum.netgate.com/topic/144153/frr-ospf-distribute-route-for-openvpn-interface/

Делаем так. В FRR Global Settings на сервере в самом низу в Subnet пишем адрес сети, путь к к-ой хотим по OSPF выдать клиенту.

НО, маску пишем не ту, к-ая у вас изначально, а перекрывающую ее. Напр., вам надо выдать клиенту по OSPF путь в сеть 192.168.1.0/24 за сервером.

Для этого пишем в Subnet на сервере 192.168.0.0/23 и в Static Route Target выбираем Interface:Localhost. В топике по ссылке выше

объяснено почему (FreeBSD only supports one route per matching network so your FRR static route wouldn't stick

because FreeBSD already has a route in its kernel routing table for the same network. Using a supernet works because

that route doesn't already exist in your routing table.) И правила fw на клиенте\сервере поправить по ситуации не забываем.OSPF Neighbors

Neighbor ID Pri State Dead Time Address Interface RXmtL RqstL DBsmL

10.0.0.1 1 Full/DROther 16.819s 10.0.4.1 ovpnc2:10.0.4.2 0 0 0

10.0.0.1 1 Full/DROther 16.834s 10.0.4.5 ovpnc3:10.0.4.6 0 0 0OSPF network routing table

============ OSPF network routing table ============

N 10.0.0.0/24 [20] area: 0.0.0.0

via 10.0.4.1, ovpnc2

N 10.0.1.0/24 [10] area: 0.0.0.0

directly attached to vtnet1============ OSPF router routing table =============

R 10.0.0.1 [10] area: 0.0.0.0, ASBR

via 10.0.4.1, ovpnc2============ OSPF external routing table ===========

N E2 192.168.100.0/28 [10/20] tag: 0

via 10.0.4.1, ovpnc2

N E2 192.168.101.0/28 [10/20] tag: 0

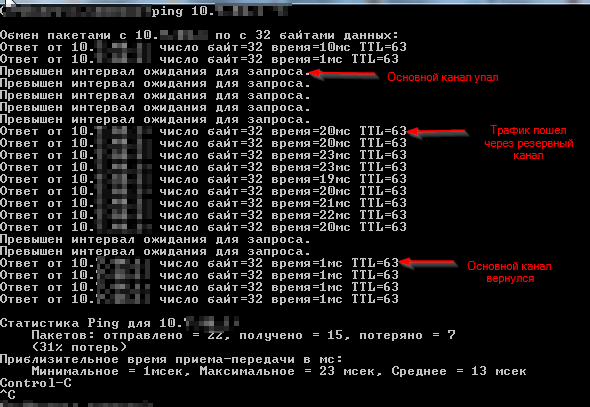

via 10.0.4.1, ovpnc2Зы. Насчет скорости переключения в случае пропадания\появления одного из каналов. Это происходит не мгновенно. За это отвечают параметры Retransmit Interval, Hello Interval, Dead Interval в настройках OSPF Interface. По умолчанию это ~50 сек ( Hello Interval 10 сек + Dead Interval 40 сек - соотношение 1:4) Крутите их, если надо быстрее\медленнее.

-

@werter Спасибо.

Если можно, пару вопросов:- Почему FRR, а не Quagga?

2.Почему P2P Shared key? Для простоты? Будет ли работать с PKI?

- Почему FRR, а не Quagga?

-

Добрый.

- Пакет FRR новее. Пакет Quagga не обновляется с февраля 19-го

- P2P с сертификатом должен работать. Пробуйте.

-

@werter

Смущает этот костыль:@werter said in Два провайдера и openvpn клиент:

НО, маску пишем не ту, к-ая у вас изначально, а перекрывающую ее. Напр., вам надо выдать клиенту по OSPF путь в сеть 192.168.1.0/24 за сервером.

-

@pigbrother

Ответ описан выше (со ссылкой).FreeBSD only supports one route per matching network so your FRR static route wouldn't stick

because FreeBSD already has a route in its kernel routing table for the same network. Using a supernet works because

that route doesn't already exist in your routing table -

@werter said in Два провайдера и openvpn клиент:

Ответ описан выше (со ссылкой).

Поверьте, я его прочитал когда пост был опубликован.

-

@pigbrother

Возможно, что как-то это решается с пом. настроек FRR. Но моей компетенции не хватает (

Может вы или @rubic осилите. -

@El_Ninio

Ув. ТС.

Могли бы Вы переименовать этот топик во что-то аля "Настройка OpenVPN + OSPF + Mikrotik"

Заранее благодарен ) -

Добрый.

Дополню. Настроил openvpn + ospf для всех своих Филиалов.

Пример работы:

Был вопрос в том, как организовать выдачу Филиалам маршрута в сеть Головного офиса через ospf. Для себя нашел 2 варианта. Это или засунуть все Филиалы в одну Area c Головным (спорное решение в моем случае) или отдельные Area для каждого Филиала + Static route в сеть Головного офиса . Решил сделать по 2-му варианту (и не забываем про перекрывающую маску в Static route для Головной сети )

Зы. В процессе настройки набрел на статью www.opennet.ru/base/net/ospf_over_gre.txt.html . Почерпнул в ней, что если стоимость\вес (Cost) ospf-интерфейсов одинаков, то будет некое подобие load balancing. И что параметр mtu-ignore может помочь при разных mtu на концах туннеля (adsl <-> usb 4G, ethernet <->adsl, криворукие одмины провайдера <-> вы)

Также обнаружил интересный проект BSD Router Project (BSDRP)

The main goal of BSDRP is not firewalling but routing

bsdrp.net/features

bsdrp.net/documentation/faq

Пример bsdrp.net/documentation/examples/simple_bgp-rip-ospf_labИсходный код открыт. Вот бы пакет для пф на его основе создали )