Internet für einzelne Clients sperren

-

Hallo,

ich bin neu und arbeite mich gerade mit pfSense ein.

Aktuell will ich einzelnen Geräten in Vlans den Internetzugriff sperren und umgekehrt.

Habe in den Regeln versucht das explizit zu sperren, will aber letztlich nicht funktionieren.

Hat jemand einen Tipp für mich?

Vielen Dank und Gruß -

@basti Wie identifizierst Du denn die einzelnen Clients und was hat bis jetzt nicht funktioniert?

-

@Bob-Dig

Ich habe verschiedene Vlans, welche alle für sich einen DHCP Server haben.

Jetzt wollte ich meinen NAS und meinen Drucker nach außen Sperren, dass die beiden keinen Zugriff mehr aufs Internet haben.

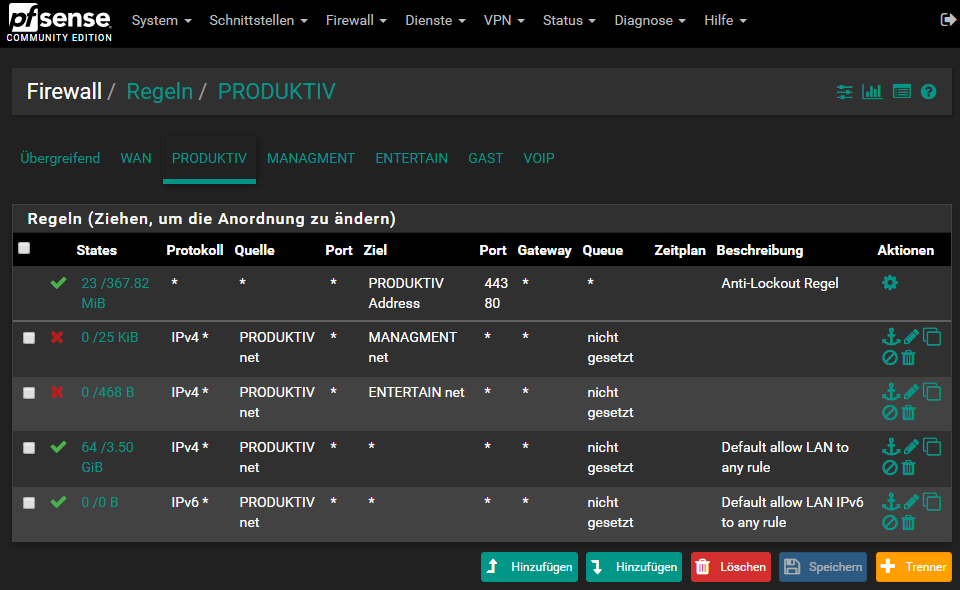

Von den Regelungen sehen alle aktuell ähnlich aus.

Wie gesagt, ich wollte jetzt erstmal dem Drucker und NAS das Internet sperren und anschließend dem Gast Vlan Zugriff auf den Drucker gewähren.

Der Drucker sowie das NAS haben eine feste IP.

NAS: 192.168.1.28

Drucker: 192.168.1.29

Vlan Bereich:

Produktiv: 192.168.1.0

Managment: 192.168.10.0

Gast: 192.168.20.0

VoIP: 192.168.30.0

Entertain: 192.168.50.0

Alle mit DHCP server start ab x.x.x.31-x.x.x.200

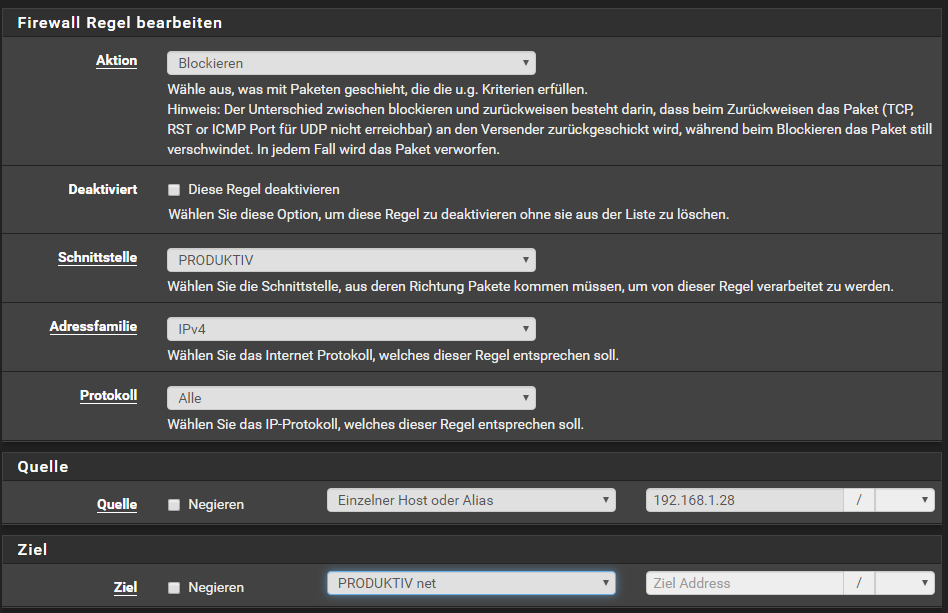

Bisher habe ich versucht nur den NAS zu sperren, was mir aber nicht gelang.

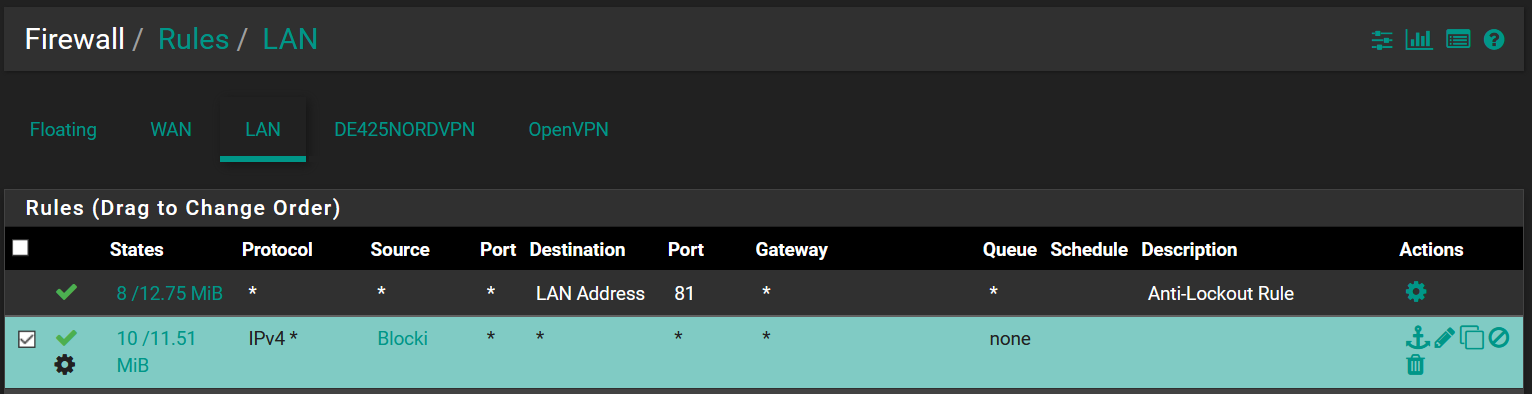

Das war mein versuch.

Gruß

-

Hallo!

@basti said in Internet für einzelne Clients sperren:

Jetzt wollte ich meinen NAS und meinen Drucker nach außen Sperren, dass die beiden keinen Zugriff mehr aufs Internet haben.

Möchte dein NAS nicht hin und wieder Updates aus dem Netz ziehen?

Vielleicht solltest du dir erst mal die grundsätzlichen Hinweise zu den Firewall-Regeln ansehen:

https://docs.netgate.com/pfsense/en/latest/firewall/firewall-rule-basics.htmlNur kurz die wichtigsten:

- Eine Regel ist an dem Interface anzulegen, an dem der zu kontrollierende Traffic in die pfSense reingeht.

- Die Firewall-Regeln werden von oben nach unten auf Übereinstimmung überprüft.

- Trifft eine Regel zu, wird sie angewandt und die Überprüfung beendet.

So, du hast uns zwar deine IPs verraten, nicht aber, wie die Netze heißen. Nachdem deine Regeln aber Netzwerknamen anzeigen, lässt sich deren Richtigkeit nicht beurteilen.

Befinden sich die Geräte im Netz "Produktiv"?

Die gezeigte Regel macht so keinen Sinn, weil sie auf der Schnittstelle Produktiv wirkt, das Ziel aber auch das Netz Produktiv ist. Das Netz also, das an dieser Schnittstelle angeschlossen ist. Pakete vom Produktiv-Netz ins Produktiv-Netz passieren die pfSense gar nicht.

So wie du deine Restriktionswünsche formuliert hast, sollen NAS und Drucker überhaupt keinen Zugriff haben. So kannst du also als Ziel einfach any (weiß nicht, wie das übersetzt ist) auswählen.

Den Zugriff von anderen auf diese Geräte beeinflusst das nicht.Grüße

-

@viragomann

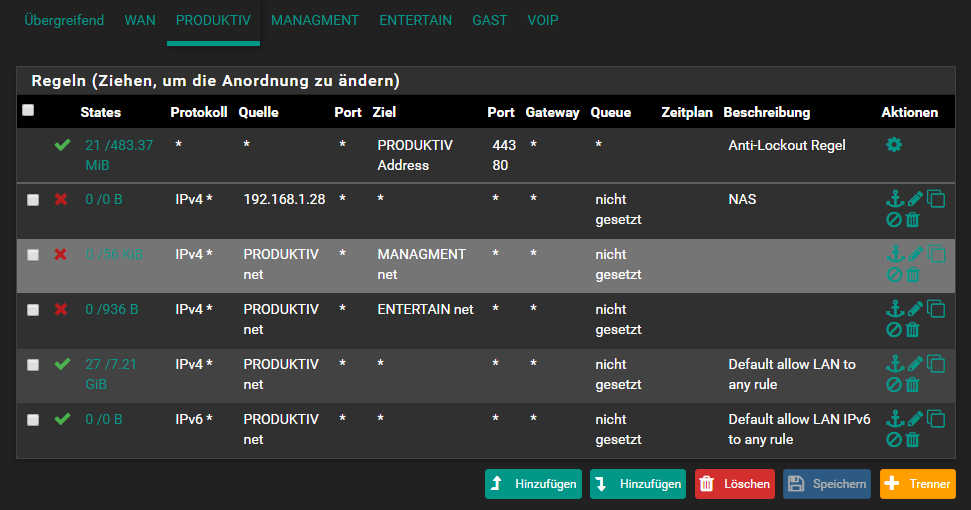

Ganz vergessen. Ja die geräte befinden sich im Produktiv Netz.Derzeit sind in allen Vlans Geräte. Mein NAS wird via WSUS versorgt.

Ergo braucht diese keinen Internetzugang. Der Drucker soll ebenfalls keinen haben, da auch dieser in Druckserver eingebunden ist.

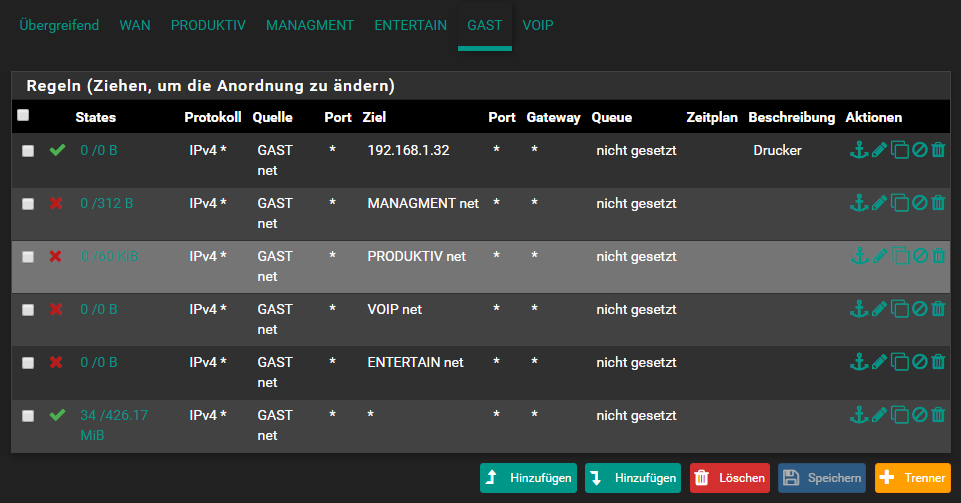

Zusätlich will ich lediglich dem Gast Netzwerk eine Freigabe erteilen, mit welcher ich den Drucker auch als Gast kontaktieren kann.

Nicht wundern, ich habe dem Drucker gerade eine neue IP gegeben.

Sollte eigentlich so aussehen, oder sehe ich das flasch?

Danke für die HilfeGruß

-

@basti said in Internet für einzelne Clients sperren:

Der Drucker soll ebenfalls keinen haben, da auch dieser in Druckserver eingebunden ist.

Sollen dann die Gäste nicht auf den Druckerserver anstatt auf den Drucker zugreifen?

-

@viragomann

Nein. Der Server ist nur für das Produktivnetz gedacht, nicht für die Gäste. -

Dann sollte die Regel funktionieren.

-

@viragomann

Wie sieht das mit dem Sperren aus?

Ich habe das jetzt so verstanden, dass ich die beiden Geräte im WAN sperren muss, um damit erfolg zu haben.

Gruß -

Habe ich ja schon oben geschrieben, du kannst alle Zugriffe der Geräte blockieren.

Ins Internet möchtest du sie nicht lassen, hast du geschrieben, und auf deine übrigen Netze brauchen sie wohl auch keinen Zugriff.Also eine Block-Regel am Produktiv Interface, die die beiden IPs als Quelle hat (könnte ein Alias sein), und als Ziel wählst du "any" aus. Und ich weiß immer noch nicht, wie das auf deutsch übersetzt wurde. Vermutlich "alles".

Allerdings muss der Gast dann die Drucker-IP kennen bzw. den Hostnamen. Mit "Drucker suchen" ist dann nix mehr.

-

@viragomann

Ok, das ist für den Drucker ungünstig, doch für den NAS in Ordnung.

Danke für die Hilfe.

-

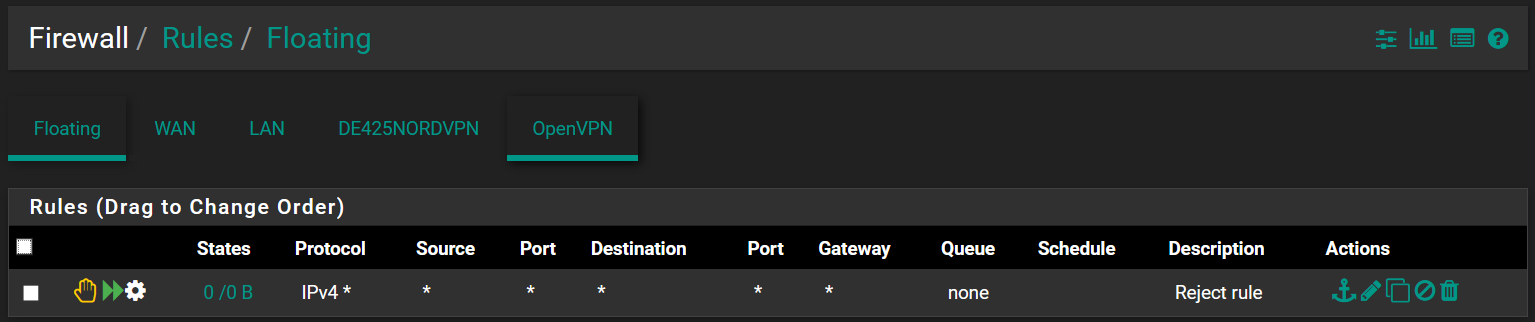

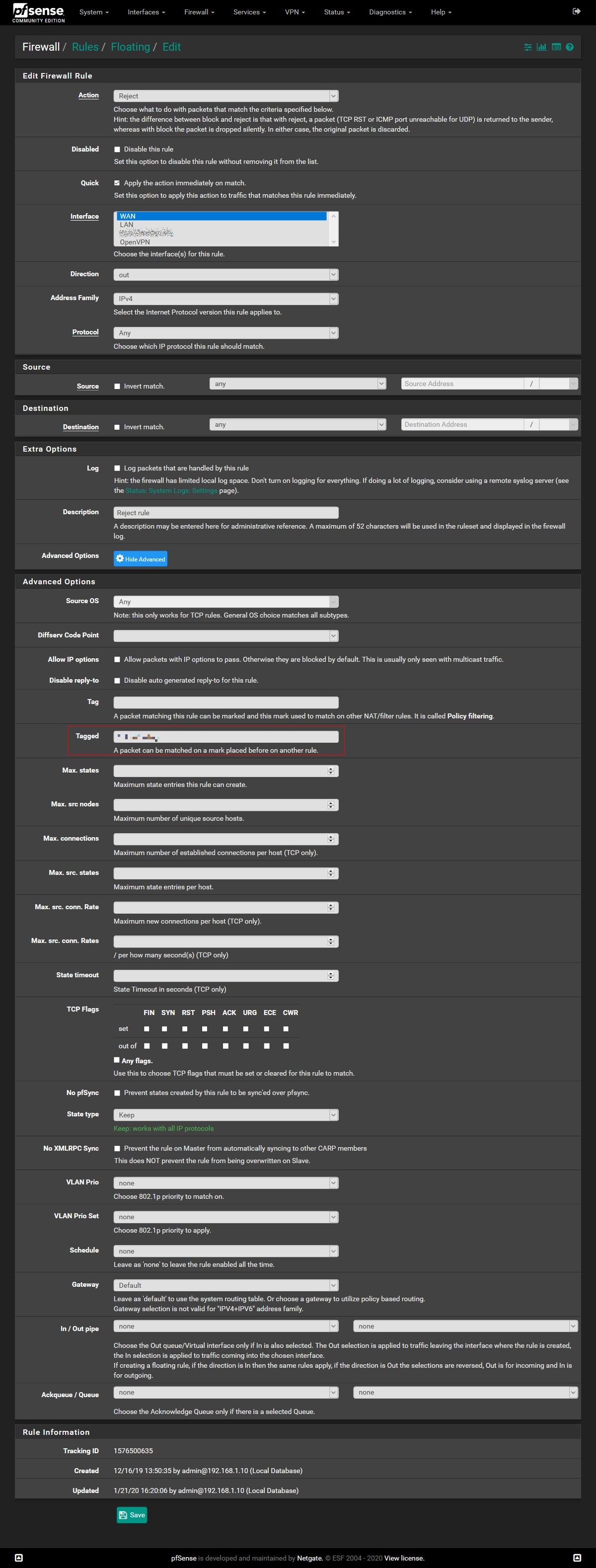

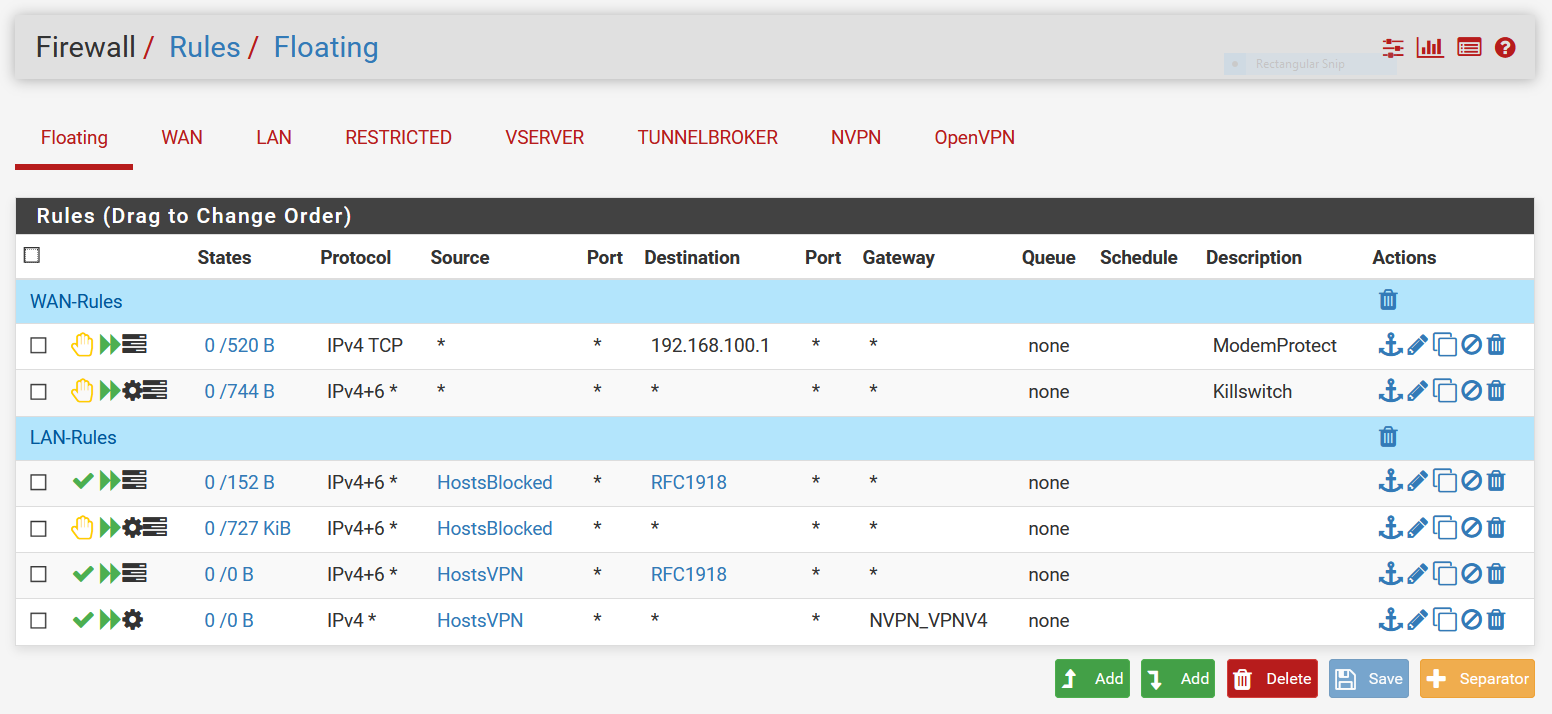

Mein Setup ist deutlich einfacher, aber ich blocke mit Tags. D.h. eine Regel wird dazu genutzt, eine Verbindung zu taggen, eine weitere Regel, die getaggte Verbindung zu blockieren. Finde ich eleganter.

-

@Bob-Dig

Du meinst, 2 Regeln für ein und denselben Zweck zu schreiben, ist einfacher und eleganter als nur eine??

Da bin ich mal auf die Erklärung gespannt.

Und dann erkläre noch einen Newbie, zu dem sich der TO bekannt hat, wie das Tagging in pfSense funktioniert.Tagging mag durchaus seine Berechtigung haben, um gewisse Funktionen und Routings für spezielle Zwecke umzusetzen. In deinem Beispiel ist das aber reine Spielerei.

Du taggst am LAN Interface eingehende Pakete, um sie dann am WAN ausgehend zu blockieren. Wo ist da der Sinn?

Die kann ich ja gleich am LAN blockieren, mit einer Regel und fertig.

Das sieht doch nicht mal übersichtlicher aus, denn die Regel, die die eigentliche Auswahl der zu blockierenden Pakete trifft, ist eine Pass-Regel.Sinn macht das ggf., wenn du ein und dasselbe Tagging an mehreren Interfaces machst, doch Regeln erspart das auch nicht und übersichtlicher wird es auch nicht.

-

@viragomann Ein Grund für mich ist ein VPN-Killswitch, der sich gar nicht anders in pfSense realisieren lässt.

Beim anderen bin ich mir nicht ganz sicher, aber ich meine, dass auch Funktionalitäten in der pfSense abgeblockt werden, mit einer Sternchenregel auf dem LAN-Interface, die blockt. Oder anders gesagt, ich möchte für Clients alle Funktionalitäten der pfSense verfügbar halten und wirklich nur das Internet blocken. -

@Bob-Dig said in Internet für einzelne Clients sperren:

Ein Grund für mich ist ein VPN-Killswitch, der sich gar nicht anders in pfSense realisieren lässt

Klarer Fall. Das ist mit Tags zu lösen und geht gar nicht anders sicher.

Aber normale Blocks oder Rejects mit eindeutiger Quelle und Ziel... -

Guten Morgen @Bob-Dig, @viragomann,

der Ansatz ist wirklich gut. Darüber habe ich noch gar nicht nachgedacht.

Ich habe schon ein paar regeln darüber erstellt, aber immer nur geltend für alle im Netzwerk um gewisse IPs zu blocken. bzw. auch offen zu halten.

Muss ich mal ausprobieren.

So wie ich es gestern versucht habe, hat es leider nicht geklappt. Mein NAS kommt nach wie vor freudestrahlend ins Internet.... -

Wenn einer Regel für mehrere Geräte gelten soll, kannst du deren IPs auch in einem Alias zusammenfassen (Firewall > Aliases) und diesen in der Regel als Quelle oder Ziel verwenden.

Wenn du eine Block-Regel hinzufügst, bedenke, dass diese keinen Einfluss auf bereits bestehende Verbindungen hat. Hier müsstest du die States dieser manuell löschen.

Heißt, das sieht dann so aus, als ob die Regel nicht greifen würde. -

Ich weis altes thema aber ich hab ne andere idee:

Mein HP Drucker darf auch nicht ins internet, hab bei dem die lan settings manuell eingetragen und einfach den gateway weggelassen -

@BlackQueen said in Internet für einzelne Clients sperren:

Mein HP Drucker darf auch nicht ins internet, hab bei dem die lan settings manuell eingetragen und einfach den gateway weggelassen

Dann funktioniert das Drucken aber nur aus demselben Netz. Soll aus anderen gedruckt werden, braucht es ein Gateway.

-

Hab inzwischen auch mehrere (Sub-)Netze und heute alles ein wenig umgestellt.

PS: Jetzt wo ich mir so meinen post angucke, fehlt mir noch eine IPv6 Regel für die VPNer.

PPS: Weiter drüber nachgedacht und ist doch nicht nötig, da ich den betreffenden Hosts eh IPv6 entzogen habe, weil es anders nicht zuverlässig geht in meinem Setup. Hier, vermute ich, limitiert einfach pfSense, was das Management von IPv6 angeht.