PfSense, FritzBox, Ubiquity - Doppeltes NAT

-

Hallo zusammen!

Es gibt tatsächlich zahlreiche Beiträge dazu hier im Forum oder auch in anderen, aber irgendwie konnte ich von den Problemen dort nie ableiten, ob doppeltes NAT nun schlecht oder gut ist oder ob man es vielleicht sogar verhindern kann. Da ich jetzt auch über doppeltes NAT gestolpert bin, bin ich auf dem Thema unerfahren.

Zur Vorgeschichte:

Mein Netzwerk hatte keine Probleme bis die Internetleitung eines großen deutschen ISP angefangen hat zu "schwächeln". Scheinbar macht da die FritzBox etwas anders, was so ein Draytek Vigor 165 nicht macht. (geht in die Richtung schlechte Leitung, SNR, Leitungsdämpfung)

Daraufhin habe ich wieder die zuvor schon verwendete (also bevor pfSense bei mir eingezogen ist) FritzBox zum Einsatz.

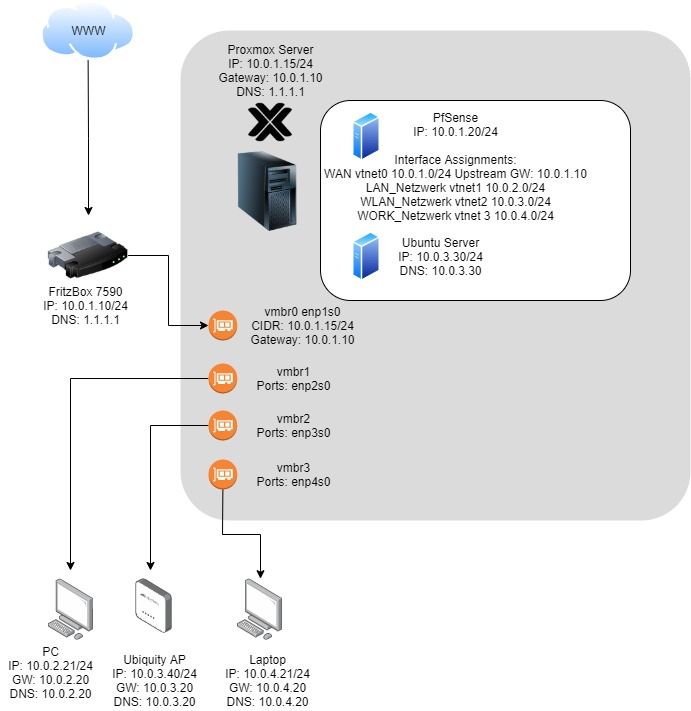

Ich hab hoffentlich nichts auf dem Netzwerk-Plan vergessen. Mit dem Draytek hat's wunderbar geklappt als Modem.

Jetzt zum Plan:

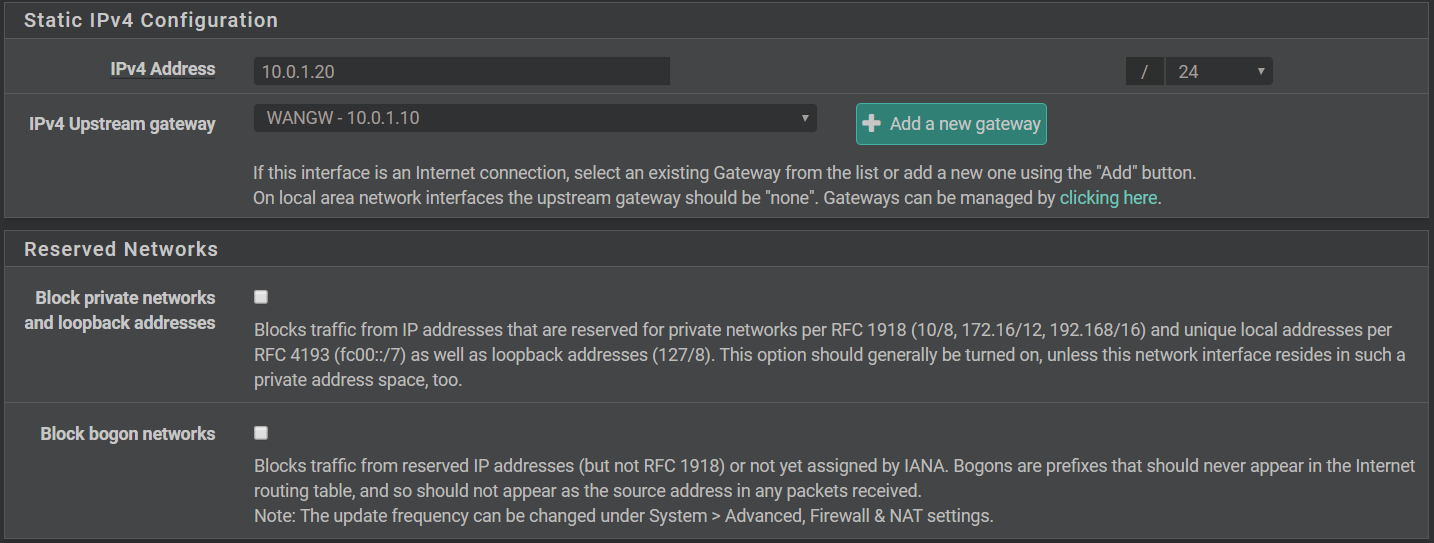

Die FritzBox ist mit "Exposed Host" eingestellt auf die IP 10.0.1.20 und zeigt direkt auf die pfSense.

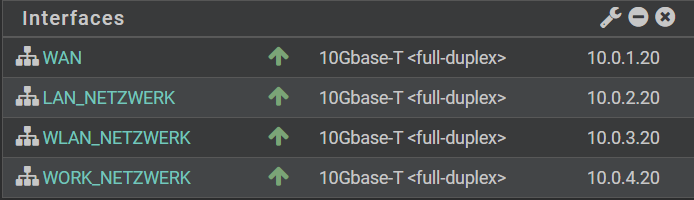

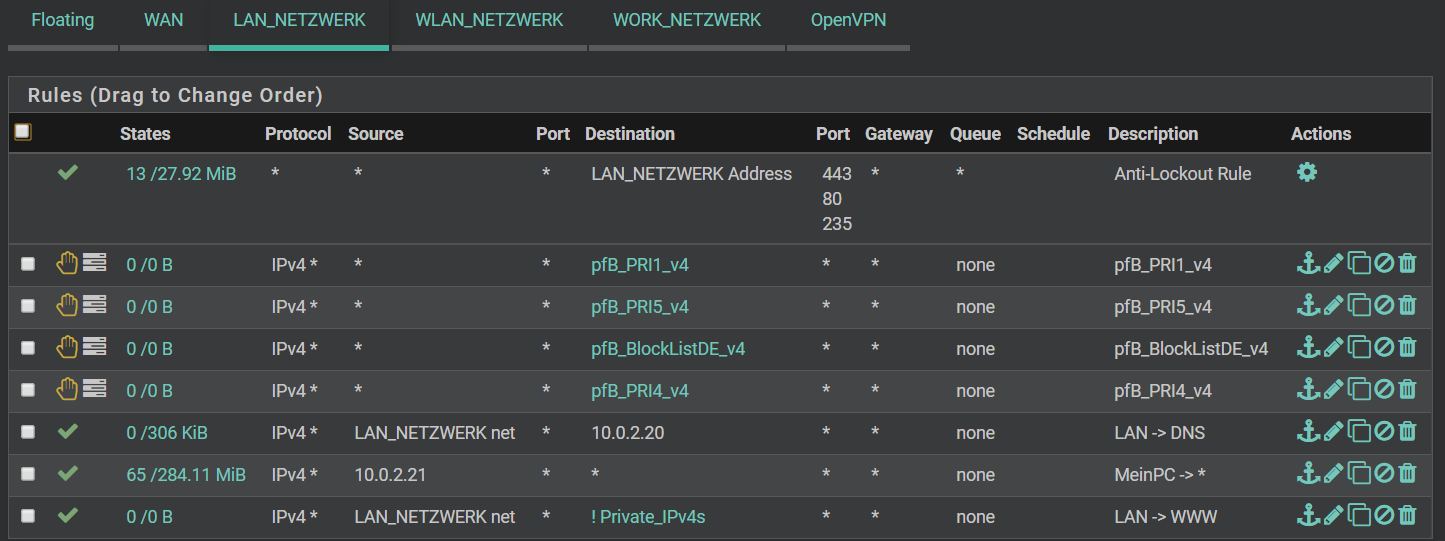

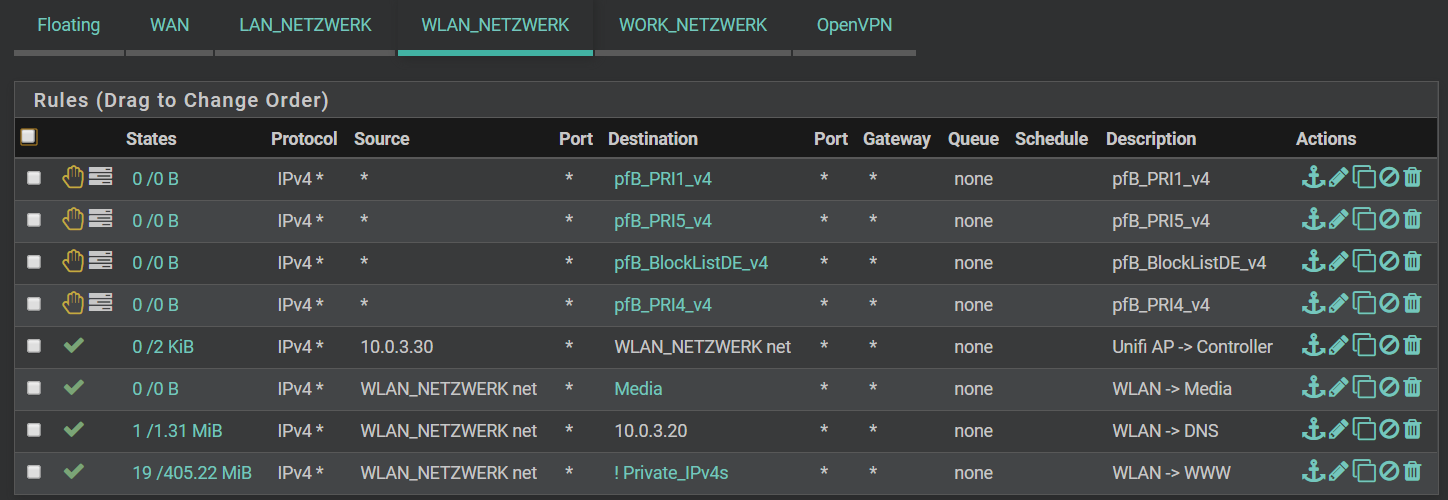

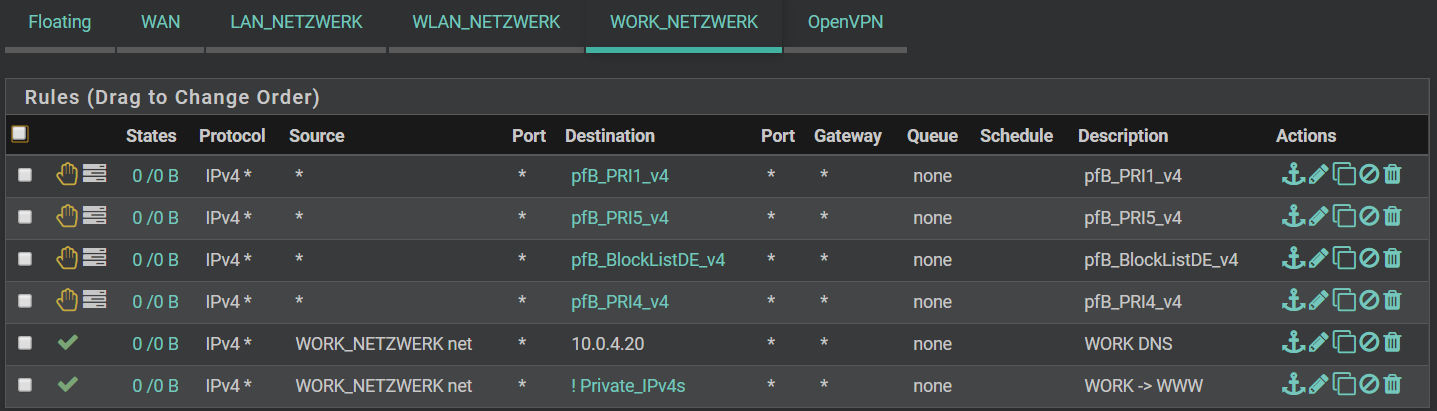

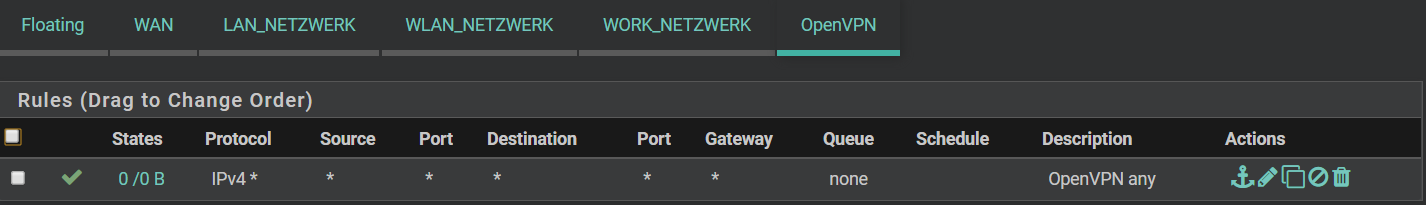

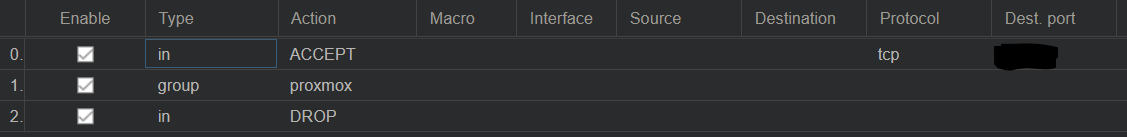

PfBlockerNG ist auch aktiviert.Die Einstellungen der Firewall sind:

Soweit hab ich also das Doppelte Nat.

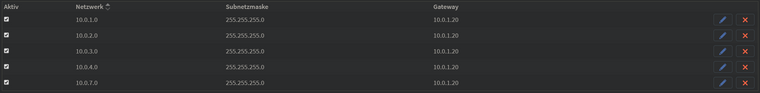

Um das zu umgehen müsste ich (wie in einem anderen Thema steht) eine Outbound Regel erstellen mit Ziel "FritzBox" und als Quellen die Interfaces mit "NO NAT". Dann muss ich aber auch der FritzBox die Informationen geben, was "hinter" ihr kommt. Also dort auch die statischen Routen in die Netze "10.0.2.0, 10.0.3.0, 10.0.4.0" mit Gateway "10.0.1.20".

Ist das Thema doppeltes NAT damit tatsächlich erledigt?Aktuell habe ich ein Problem bekommen mit dem Ubiquity. Was ich vorher so nicht hatte. https://help.ubnt.com/hc/en-us/articles/115015457668-UniFi-Troubleshooting-STUN-Communication-Errors dort steht zumindest das Zauberwort "NAT".

Ich werde auch das Gefühl nicht los, dass ich irgendwo komplett den Wurm drin habe.

Also:

Mein Ziel wäre es, das doppelte NAT zu entfernen.

Wäre es auch möglich Proxmox über die PfSense ans Netz zu bekommen? Aktuell hängt sie ja mehr oder weniger "offen" am Netz?Könnte mir jemand bitte einen Tritt in die richtige Richtung geben? :)

Edit:

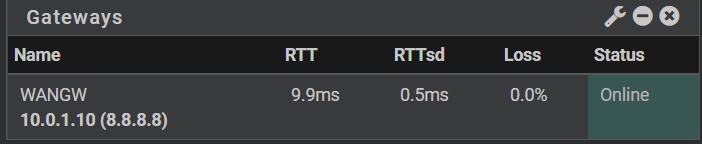

Und natürlich hab ich was vergessen. Aktuell habe ich auch die Gateway Überwachung auf "8.8.8.8".

Wie bekomme ich da meine WAN IP rein?

Grüße,

Fabian -

@Wiqqle said in PfSense, FritzBox, Ubiquity - Doppeltes NAT:

Um das zu umgehen müsste ich (wie in einem anderen Thema steht) eine Outbound Regel erstellen mit Ziel "FritzBox" und als Quellen die Interfaces mit "NO NAT". Dann muss ich aber auch der FritzBox die Informationen geben, was "hinter" ihr kommt. Also dort auch die statischen Routen in die Netze "10.0.2.0, 10.0.3.0, 10.0.4.0" mit Gateway "10.0.1.20".

Na stop. Das umgeht doppelte NAT nicht, sondern du NATtest ausgehend dann AN die Fritzbox nicht, sonst (ins Internet etc.) aber schon. Wenn du als Ziel alles hast (*) dann würdest du komplett gar nicht mehr NATten, hättest aber dann auch das Problem, dass du alle internen Netze der Fritzbox bekannt machen musst in der Routing Tabelle weil die sonst deine Pakete wegfrisst, da sie von den Netzen hinter der Sense keine Ahnung hat. Dann wäre aber auch "No NAT" quark, dann kannst du auch auf Manual NAT umschalten und alle Regeln löschen und die Fritte gleich ganz allen NAT Kram handeln lassen. Würde ich persönlich aber von abraten, denn - wie ich an anderer Stelle schon geschrieben habe - alle Geräte VOR meiner pfSense auf die nur(!) ich vollen Einfluß habe, sehe ich nicht als sicher, sondern als "Internet/gefährlich" an. Die FB mit DSL/Kabel/etc. vornedran ist ggf. auch vom Provider aus steuerbar (Leitungschecks, Neustarts, etc. via TR069 bspw.) und selbst wenn ich dort was konfiguriere kann ich mir da nicht sicher sein, dass das so bleibt (mir wurde auch schon meine Box vom Provider resettet wegen Firmware Update und "Fehlerbehebung"). Deshalb konfiguriere ich hier immer gerne so wenig wie möglich.

Ich persönlich lebe schon Jahr(zehnt)e mit DualNAT und hatte noch nie größere Probleme. Vielleicht weil hier keiner ne LAN Party mit 20 CS:GO Spielern schmeißt oder der Haushalt hier nur Dinge tut und spielt, die alle problemlos sind - keine Ahnung, mich hat es bislang nie tangiert. Daher verstehe ich auch das große Drama und die Aufregung nicht, die damit immer einhergehen. Prinzipiell ja, ist NAT Murks. DoppelNAT ist dann aber nicht Doppelter Murks ;) Wenn man schon eine hat, ist die zweite halt da, aber macht nicht alles extrem viel schlechter ;)

Ist das Thema doppeltes NAT damit tatsächlich erledigt?

s.o. - nein. Nur wenn du NAT komplett abschaltest wird nichts geNATtet. Nicht mit No NAT oder irgendwas, sondern komplett manuell alles gelöscht. Empfehle ich aber nicht. Ist in deinem Fall IMHO unnötig und widersinnig wenn du dir mit der Sense ein intern segmentiertes Netz etc. für mehr Sicherheit baust und dann das "unsicherere" Gerät vor deiner Firewall Dinge tun lässt, die es eigentlich nicht zu interessieren hat. Wenn du kein VoIP am Laufen hast, wozu du die Fritte brauchst, hat diese IMHO von deinem Netz nichts zu wissen.

Aktuell habe ich ein Problem bekommen mit dem Ubiquity.

Was für ein "Ubiquity"? Das ist die Firma. Was hast du für ne Hardware und warum sollte es die jucken, was du vornedran für ein Gateway/ISP hast? Dein Artikel sagt das Wichtigste:

In order for STUN to work properly, the client devices need to be able to resolve to and communicate over UDP port 3478 with the UniFi Network Controller. UDP Port 3478 must be open inbound on the controller machine.

Wenn dein AP also mit dem Controller nicht via udp/3478 sprechen kann, gibts ein Problem. Wo ist dein Controller? Und wo ist der AP? Sind die Regeln da und richtig? Das hat IMHO gar nichts mit irgendwelchem NAT oder Fritzbox zu tun.

Ich werde auch das Gefühl nicht los, dass ich irgendwo komplett den Wurm drin habe.

Potentiell im Kopf? ;)

Scherz beiseite, deine Regeln sind auch nicht so richtig durchdacht. Dein "DNS erlauben" auf allen Interfaces macht eben mal einfach die pfSense komplett in allen Netzen auf. Inkl. Web GUI und ggf. SSH. Gerade in einem WLAN/Gäste/Netz hat das mal gar nichts zu suchen. Zudem sehe ich da nirgends die Erlaubnis von AP mit Controller zu reden bzw. sehe in deriner Liste nirgends einen Unifi Controller. Mit wem quatscht also der AP für seine Konfiguration?

Zudem würde ich den ganzen pfBlocker Kram (ist das der neue -devel oder der alte pfBNG?) erstmal disablen, denn in deinen Listen sind potentiell auch private IP Ranges enthalten, die dann wesentlich mehr wegblocken als du eigentlich willst. Daher erstmal sicher stellen, dass du dir gerade nicht mit den pfB Regeln in Fuß schießt.Mein Ziel wäre es, das doppelte NAT zu entfernen.

Unnötig IMHO

Wäre es auch möglich Proxmox über die PfSense ans Netz zu bekommen? Aktuell hängt sie ja mehr oder weniger "offen" am Netz?

Muss jemand mit mehr Proxmox Insider Wissen sagen, aber m.W.n. hat Proxmox selbst ja auch irgendwo sein "parent interface" in irgendeinem Netz und das sollte man auch intern hinter eine Gateway VM mappen können. Genau solche Verbiegepuzzles sind aber mit ein Grund, warum ich immer noch starker Verfechter davon bin, zumindest die Firewall in Hardware zu lassen und den Rest kann man dann gern virtualisieren wie man will :) Dann landet auch nicht plötzlich ein Interface im WAN wo es nichts zu suchen hat.

Aktuell hängt sie ja mehr oder weniger "offen" am Netz?

Nicht nachdem was ich lese. Die läuft auf der .1.15 und du hast den exposed Host auf die .1.20 der pfSense. Also "offen" hängt sie nicht am Internet, aber sie lauscht in einer Zone, die ich als untrusted sehen würde, ja. Da würde ich sie auch dringend rausnehmen.

Könnte mir jemand bitte einen Tritt in die richtige Richtung geben? :)

/tret :D

Und natürlich hab ich was vergessen. Aktuell habe ich auch die Gateway Überwachung auf "8.8.8.8".

Gar nicht. Wenn du DSL spielst, ist dein "Gateway" von der Teledoof nicht pingbar. Nur echt mit Magenta und seit zweiunddrölfzig Jahren ;) Nein im Ernst, der next Hop bei DSL ist klassisch schon ewig und drei Tage noch nie pingbar gewesen und man muss einen Hop dahinter - oder eben Multicast DNS IPs nutzen wie eben Google, CF etc. Was anderes zur Prüfung der sauberen Verbindung gibts nicht. Entweder die FB eintragen - dann bekommst du kein Down oder Neueinwahl etc. mit - oder externe IP damit es angezeigt wird.

Grüße

-

Hallo Jens!

Danke für deine Zeit!

Vorne weg: Doppeltes NAT stört mich auch nicht, allerdings ist es eine Möglichkeit, vielleicht das Heimnetzwerk ein bisschen besser zu verstehen. Wäre ja langweilig, hätte meine keine "Ziele"!Jetzt poste ich erstmal was ich seit meinem Post geändert habe und was dadurch "passiert" ist:

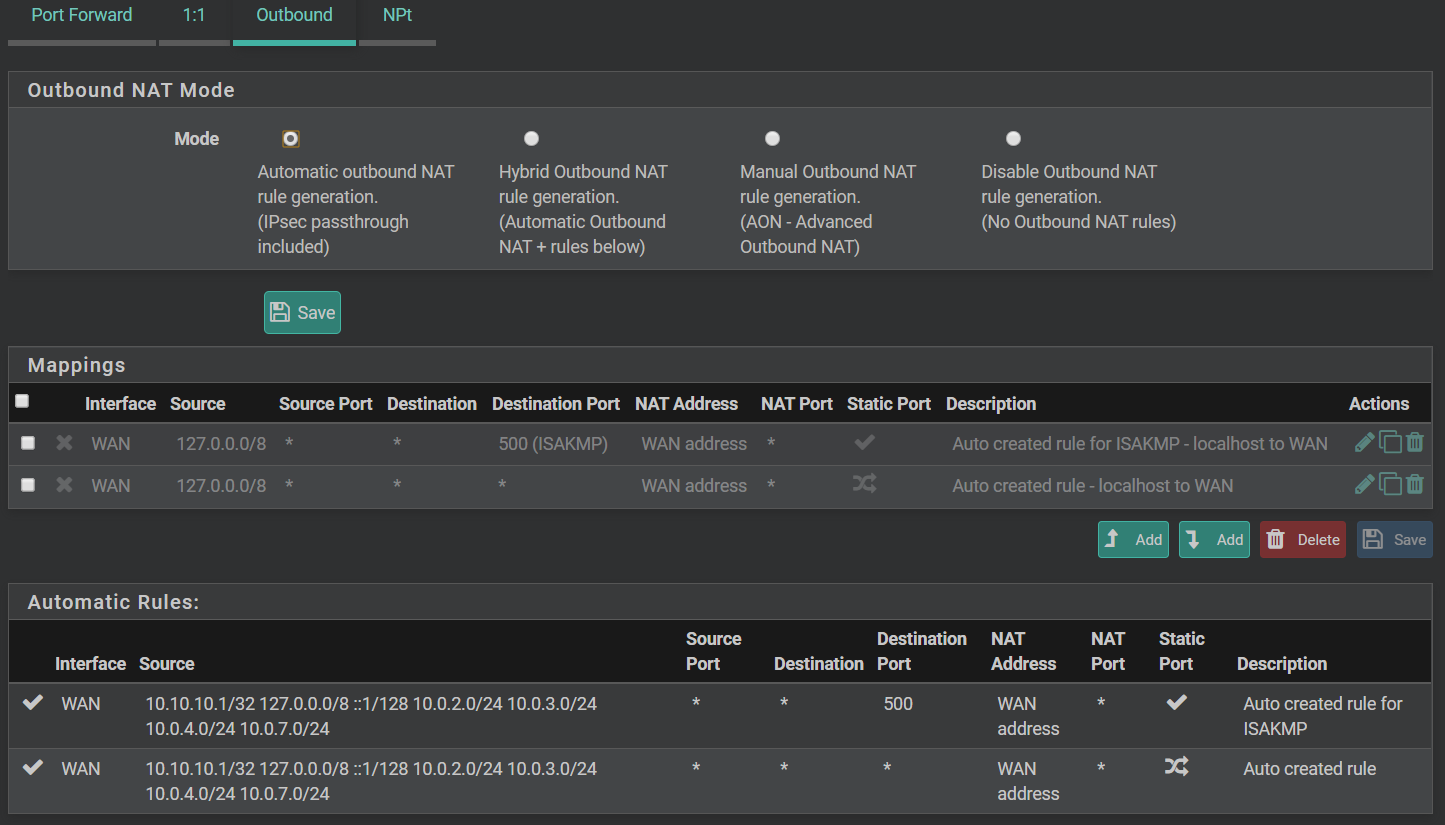

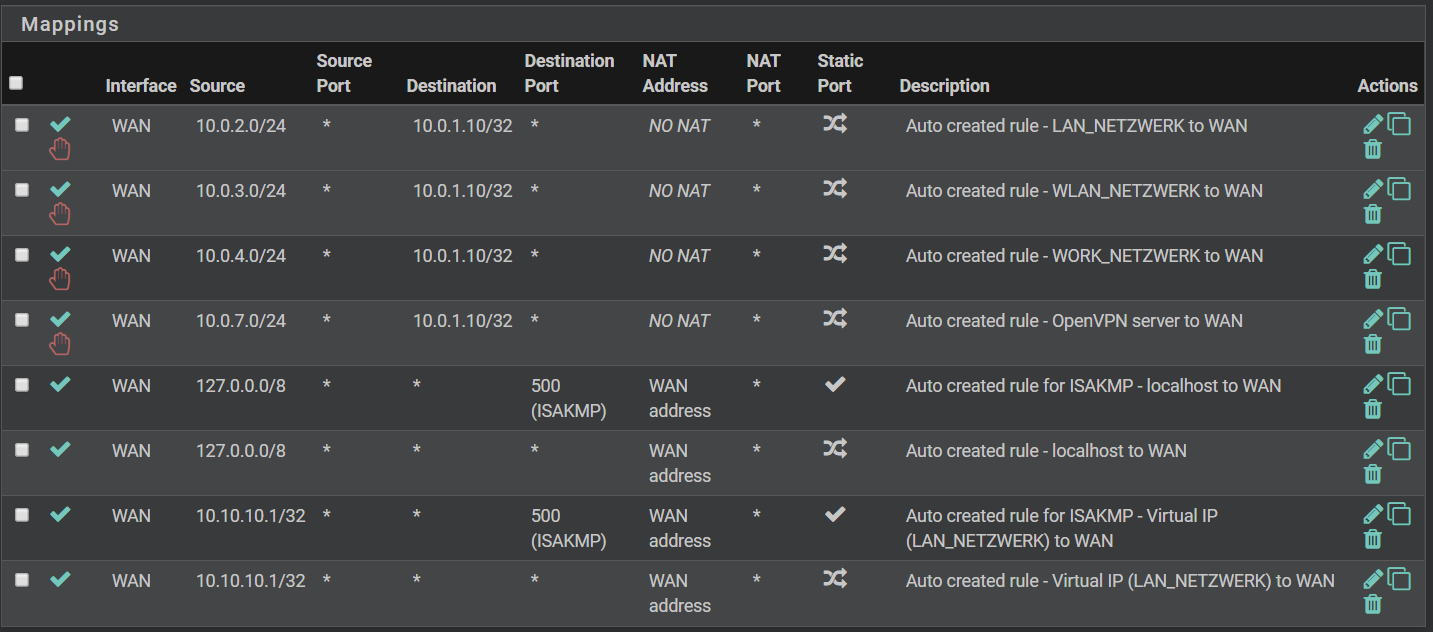

Outbound NAT Regeln geändert

Der FritzBox "verraten" was sich so hinter ihr abspielt

Damit hat sich bei Call of Duty der NAT Typ geändert von 3 auf 2. Exzellent. Mehr als 2 geht auch nicht, wenn ich das richtig verstanden habe (offen müsste dann nur mit Port-Freigaben möglich sein?). (Ja, ich spiele gerne Zombie töten :))

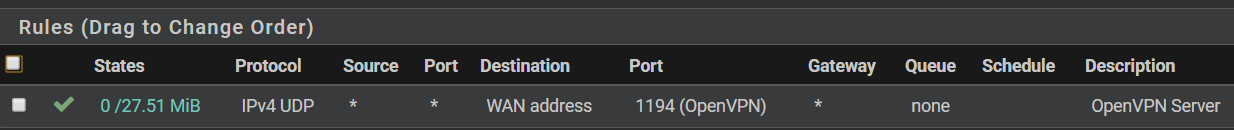

Für mein openVPN musste ich noch den Port in der FritzBox freigeben

Damit kann ich mich jetzt ohne Problem einloggen.

"Exposed Host" ist entfernt!

Also von diesem Stand aus, ist alles in Ordnung.

Von dem aktuelle Stand aus Offene Fragen:

-

Wie bringe ich Proxmox (10.0.1.15) dazu, dass sie über meine PfSense läuft? Proxmox steht ja aktuell VOR der PfSense oder sehe ich das falsch? Dort habe ich auch die FW aktiviert. Bringt die da überhaupt was?

-

Wenn ich jetzt z.B. für CoD eine Portfreigabe machen muss, muss ich doch einerseits von der FritzBox aus erlauben, dass Netzwerkverkehr auf Port X zur Adresse Y darf. Zusätzlich muss ich aber auch auf der PfSense im WAN interface erlauben, dass der Port "rein" darf? (ähnlich der Einstellung für die openVPN, weil ich zum Verbindungsaufbau erst einmal bis an den openVPN-Server "durchkommen" muss?)

-

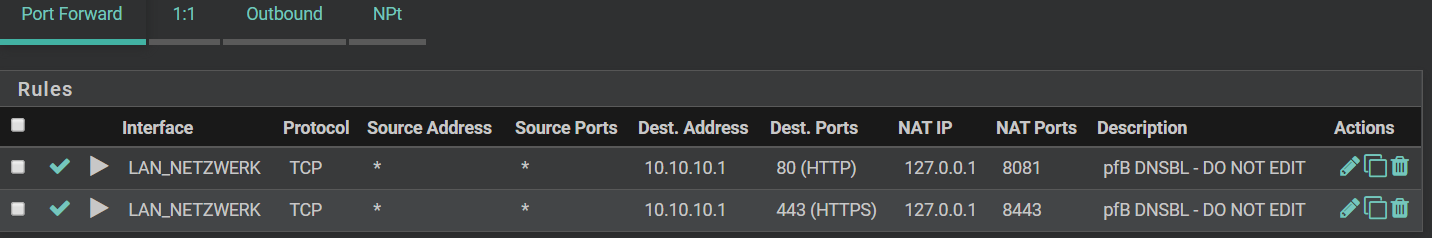

Die Einstellung NAT für 10.10.10.1 (also PFBlockerNG) müsste eigentlich immer noch stimmen? Oder ist die eigentlich überflüssig, weil 127.0.0.1 schon eine NAT Regel hat. Müssten die eigentlich dann auch mit "NO NAT" angelegt werden?

Nochmal: Danke für deine Zeit und das Nachdenken über mein Problem!

@JeGr said in PfSense, FritzBox, Ubiquity - Doppeltes NAT:

Na stop. Das umgeht doppelte NAT nicht, sondern du NATtest ausgehend dann AN die Fritzbox nicht, sonst (ins Internet etc.) aber schon. Wenn du als Ziel alles hast (*) dann würdest du komplett gar nicht mehr NATten, hättest aber dann auch das Problem, dass du alle internen Netze der Fritzbox bekannt machen musst in der Routing Tabelle weil die sonst deine Pakete wegfrisst, da sie von den Netzen hinter der Sense keine Ahnung hat. Dann wäre aber auch "No NAT" quark, dann kannst du auch auf Manual NAT umschalten und alle Regeln löschen und die Fritte gleich ganz allen NAT Kram handeln lassen. Würde ich persönlich aber von abraten, denn - wie ich an anderer Stelle schon geschrieben habe - alle Geräte VOR meiner pfSense auf die nur(!) ich vollen Einfluß habe, sehe ich nicht als sicher, sondern als "Internet/gefährlich" an. Die FB mit DSL/Kabel/etc. vornedran ist ggf. auch vom Provider aus steuerbar (Leitungschecks, Neustarts, etc. via TR069 bspw.) und selbst wenn ich dort was konfiguriere kann ich mir da nicht sicher sein, dass das so bleibt (mir wurde auch schon meine Box vom Provider resettet wegen Firmware Update und "Fehlerbehebung"). Deshalb konfiguriere ich hier immer gerne so wenig wie möglich.

Ich persönlich lebe schon Jahr(zehnt)e mit DualNAT und hatte noch nie größere Probleme. Vielleicht weil hier keiner ne LAN Party mit 20 CS:GO Spielern schmeißt oder der Haushalt hier nur Dinge tut und spielt, die alle problemlos sind - keine Ahnung, mich hat es bislang nie tangiert. Daher verstehe ich auch das große Drama und die Aufregung nicht, die damit immer einhergehen. Prinzipiell ja, ist NAT Murks. DoppelNAT ist dann aber nicht Doppelter Murks ;) Wenn man schon eine hat, ist die zweite halt da, aber macht nicht alles extrem viel schlechter ;)Da bin ich voll und ganz bei dir. Ich würde ja zu gerne einmal den Traffic zwischen FritzBox und Vermittlungsstelle "mitschneiden". Ich wette die FritzBox kommunziert fröhlich mit dem ISP vor sich hin...

Wie oben geschrieben stört mich Doppeltes-NAT auch nicht, aber ich hab mir ja nicht ohne Grund all die Netzwerk-Spielereien angeschafft! Projekte und Ziele und vor allem daraus resultierende Fehler fördern über gewisse Zusammenhänge wirklich nachzudenken. Ist ja nicht so, als würde ich Militärgeheimnisse hüten wollen! :)@JeGr said in PfSense, FritzBox, Ubiquity - Doppeltes NAT:

s.o. - nein. Nur wenn du NAT komplett abschaltest wird nichts geNATtet. Nicht mit No NAT oder irgendwas, sondern komplett manuell alles gelöscht. Empfehle ich aber nicht. Ist in deinem Fall IMHO unnötig und widersinnig wenn du dir mit der Sense ein intern segmentiertes Netz etc. für mehr Sicherheit baust und dann das "unsicherere" Gerät vor deiner Firewall Dinge tun lässt, die es eigentlich nicht zu interessieren hat. Wenn du kein VoIP am Laufen hast, wozu du die Fritte brauchst, hat diese IMHO von deinem Netz nichts zu wissen.

Okay, eins nach dem anderen.

In meiner leichtsinnigen Vorstellung: In meinem Netzwerk wird ein Paket gepackt mit der Adresse in Richtung Google-Server. Dem wird ausgehend von der PFSense mit "NO NAT" noch nicht der DHL Aufkleber aufgedruckt, sondern es wird (da es im WAN interface so eingestellt ist) an die FritzBox weitergeleitet. Die FritzBox nimmt sich das Paket und klebt den Aufkleber drauf und verschickt es. Dadurch, dass ich es direkt an das Ziel FritzBox NAT'te, gibt der FritzBox Zoll das Paket frei?

Das würde jetzt aber auch heißen ich kann die Routingtabellen von der FritzBox mit meiner aktuellen Einstellung wieder raus nehmen, da es keinen Unterschied macht und der FritzBox nur mehr Infos gibt als ich ihr eigentlich geben will. Der NAT Type 2 bleibt bestehen?

Ich glaube aber in dem Punkt muss ich den Part im PfSense Book noch einmal lesen. Den Unterschied zwischen "NO NAT" und "*" hab ich noch nicht verstanden. Auch das damit verbunden nötige Routing der FritzBox.

Die FritzBox habe ich leider allerdings nur, weil das Draytek Vigor 165 Modem irgendwie nicht gut mit meiner echt bescheidenen Leitung klar kommt. Aber das ist ein anderes Thema!@JeGr said in PfSense, FritzBox, Ubiquity - Doppeltes NAT:

Aktuell habe ich ein Problem bekommen mit dem Ubiquity.

Was für ein "Ubiquity"? Das ist die Firma. Was hast du für ne Hardware und warum sollte es die jucken, was du vornedran für ein Gateway/ISP hast? Dein Artikel sagt das Wichtigste:

In order for STUN to work properly, the client devices need to be able to resolve to and communicate over UDP port 3478 with the UniFi Network Controller. UDP Port 3478 must be open inbound on the controller machine.

Wenn dein AP also mit dem Controller nicht via udp/3478 sprechen kann, gibts ein Problem. Wo ist dein Controller? Und wo ist der AP? Sind die Regeln da und richtig? Das hat IMHO gar nichts mit irgendwelchem NAT oder Fritzbox zu tun.

Das habe ich gelöst. Keine Fehlermeldungen mehr.

Ich hab einen Unifi AP AC Pro.

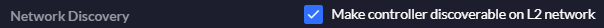

Grund war tatsächlich die fehlende Port Freigabe und

Das ist vorher nie aufgefallen, weil die das erst in dem letzten Update rein gebracht haben bzw. die Anzeige richtig gestellt haben.@JeGr said in PfSense, FritzBox, Ubiquity - Doppeltes NAT:

Muss jemand mit mehr Proxmox Insider Wissen sagen, aber m.W.n. hat Proxmox selbst ja auch irgendwo sein "parent interface" in irgendeinem Netz und das sollte man auch intern hinter eine Gateway VM mappen können. Genau solche Verbiegepuzzles sind aber mit ein Grund, warum ich immer noch starker Verfechter davon bin, zumindest die Firewall in Hardware zu lassen und den Rest kann man dann gern virtualisieren wie man will :) Dann landet auch nicht plötzlich ein Interface im WAN wo es nichts zu suchen hat.

Ah, das wird die Baustelle nach der aktuellen Baustelle. Ich sehe aber eigentlich in der aktuellen Konstellation kein Problem drin.

Ja es gibt ein WebInterface, was aber nur von innen erreichbar ist. Dazu gibt es ein SSH mit public/private Key und darüber hinaus F2A. Man kann es übertreiben, aber hey: Warum nicht?

Du hast recht mit der extra Hardware, aber wenn ich noch ein Teil im Heizungsraum anbringe, dann darf ich im Wohnzimmer schlafen!@JeGr said in PfSense, FritzBox, Ubiquity - Doppeltes NAT:

Aktuell hängt sie ja mehr oder weniger "offen" am Netz?

Nicht nachdem was ich lese. Die läuft auf der .1.15 und du hast den exposed Host auf die .1.20 der pfSense. Also "offen" hängt sie nicht am Internet, aber sie lauscht in einer Zone, die ich als untrusted sehen würde, ja. Da würde ich sie auch dringend rausnehmen.

Da ich den "exposed host" rausgenommen habe, ist sie wieder voll im Spiel. Rausnehmen würde bedeuten kein Internetzugang.

Dann sehe ich hier aber nur den Weg, dass ich den GW setze, wenn ich Updates machen möchte. Wobei mit den oben aufgeführten FW Regeln sollte ja nichts passieren können.@JeGr said in PfSense, FritzBox, Ubiquity - Doppeltes NAT:

Und natürlich hab ich was vergessen. Aktuell habe ich auch die Gateway Überwachung auf "8.8.8.8".

Gar nicht. Wenn du DSL spielst, ist dein "Gateway" von der Teledoof nicht pingbar. Nur echt mit Magenta und seit zweiunddrölfzig Jahren ;) Nein im Ernst, der next Hop bei DSL ist klassisch schon ewig und drei Tage noch nie pingbar gewesen und man muss einen Hop dahinter - oder eben Multicast DNS IPs nutzen wie eben Google, CF etc. Was anderes zur Prüfung der sauberen Verbindung gibts nicht. Entweder die FB eintragen - dann bekommst du kein Down oder Neueinwahl etc. mit - oder externe IP damit es angezeigt wird.

Funktionieren tut es ja mit Google. Nur was macht Google, wenn alle Haushalte auf der Welt sie anpingen würden?

Danke nochmal für deine Zeit (und wenn du bis hierhin gelesen hast)!

Ich hoffe ich hab nichts vergessen. Der Beitrag ist echt lang...Grüße,

Fabian -

-

@Wiqqle said in PfSense, FritzBox, Ubiquity - Doppeltes NAT:

Vorne weg: Doppeltes NAT stört mich auch nicht, allerdings ist es eine Möglichkeit, vielleicht das Heimnetzwerk ein bisschen besser zu verstehen. Wäre ja langweilig, hätte meine keine "Ziele"!

Stimmt, aber sinnvolle Ziele sind doch besser ;) Und Dual-NAT Abschaltung finde ich an der Stelle eher ein Privacy/Sicherheitsverlust auch wenn er ggf. nur minimal sein mag. Trotzdem meine ich, dass es meinen Provider nichts angeht, wie ich mein Netz segmentiere und aufteile und was/wieviele Geräte ich da rumkullern habe ;)

Outbound NAT Regeln geändert

Also hier sehe ich nur 4 Regeln, die aus deinen 4 VLANs ZUR Fritzbox (und NUR dieser) das NATting abschaltet. Im Normalfall wirst du aber von deinen Netzen eh nichts mit der FB zu tun haben. Die greifen also so gut wie nie, außer du rufst direkt die FB UI aus e.g. deinem OVPN/WORK/WLAN/LAN Netz auf. Ansonsten tut das nicht wirklich was. Ist das Hybrid/Manuell konfiguriert? Sieht man leider nicht.

Der FritzBox "verraten" was sich so hinter ihr abspielt

Unnötig, da solltest/kannst du einfach 10.0.0.0/16 machen als eine einzige Route. Dadurch ist der Informationsgehalt auch wesentlich geringer. Du könntest auch 10.0.0.0/8 nutzen, wäre ebenfalls egal und die FB würde alles was 10.x.y.z ist einfach an die pfSense schicken.

Damit hat sich bei Call of Duty der NAT Typ geändert von 3 auf 2. Exzellent.

Ich vermute aber mal das hat mit der Änderung da wenig zu tun, denn theoretisch sollte dein Kram immer noch doppelt geNATtet sein, da du als Ziel nicht die FB hast. Da ich aber nicht weiß von WO aus du mit WAS das NAT Problem hast/hattest, kann ich dazu nichts sagen. NAT Typ bei Konsolen ist aber kein Problem auf 2 zu bekommen, einfach ein gut konfiguriertes (e.g. nur auf spezifische IPs gebundenes) uPnP/NAT-PnP konfigurieren und gut. Genau dafür sind dann eigene VLANs gut, dann hat man die Gaming Kisten mit ihren Port Forwards und uPNP in einem extra Netz und braucht sich da keine Sorgen zu machen was das restliche LAN angeht.

"Exposed Host" ist entfernt!

OK das ist jetzt dann wirklich quatsch aus meiner Sicht. Gerade jammerst du noch wegen dem Proxmox und hebst dann den Exposed Host auf, machst quasi das Netz zwischen deiner eigentlichen Firewall und der Fritte zu einem Pseudo LAN das erreichbar(er) wird? Das macht doch alles keinen Sinn... Zumal eine FB alles andere als eine Firewall ist und schon allein von ihrer "LAN" Seite aus keinerlei wirklichen Schutz und Filter bietet.

Wofür baue ich eine ordentliche Firewall auf, wenn ich dann Funktion wieder zurückschiebe in ein Gerät dem ich eigentlich nicht traue? Empfinde ich als kompletten Unfug. Vielleicht sollte man sich da erstmal entscheiden was man eigentlich möchte und was man bauen mag bevor man Netze und Dinge komplett mixt. Was ist an diesem Setup jetzt eigentlich sinnvoll? Du musst ohne Exposed Host jeden Murks erstmal schauen, dass du ihn durch die FB durchbekommst und hinfriemelst, dann in der pfSense nochmal schauen dass dus da durchlässt und reinbastelst und dann schauen dass es überhaupt noch ankommt. Macht für mich null Sinn.

Wenn ich jetzt z.B. für CoD eine Portfreigabe machen muss, muss ich doch einerseits von der FritzBox aus erlauben, dass Netzwerkverkehr auf Port X zur Adresse Y darf. Zusätzlich muss ich aber auch auf der PfSense im WAN interface erlauben, dass der Port "rein" darf?

Genau deshalb halte ich das Setup für den größten Unfug. Zumal ich für kein Spiel X, Y und Z jeden vergammelten Port aufmachen will, den irgendein betrunkener Entwickler meint brauchen zu müssen, weil sie lieber Peer2Peer BS basteln anstatt ordentliches Servermanagement zu nutzen, aber davon mal abgesehen. Genau deshalb macht die FB schon upnp um das abzumildern und wenn man das braucht wegen der entsprechenden Spiele, dann kann man das (s.o.) auch problemlos mit ner pfSense machen. Aber zweimal oder dreimal irgendein Paket irgendwo weiterleiten und durchtunneln ist doch quatsch.

Für mein openVPN musste ich noch den Port in der FritzBox freigeben

Davon war oben überhaupt keine Rede. Was für ein OVPN und was tut das? Hat das überhaupt was mit der Problemstellung zu tun?

Die Einstellung NAT für 10.10.10.1 (also PFBlockerNG) müsste eigentlich immer noch stimmen? Oder ist die eigentlich überflüssig, weil 127.0.0.1 schon eine NAT Regel hat. Müssten die eigentlich dann auch mit "NO NAT" angelegt werden?

Die wird überhaupt nur gebraucht wenn man pfBNG mit DNSBL benutzt andernfalls ist sie unnötig. Und selbst dann kann man DNSBL sinnvoll(er) konfigurieren, als dass man diese IP nicht benötigt, da sie lediglich für eine "blocked Seite" genutzt wird, die ich eh nicht sehen möchte (und mit HTTPS man auch nicht sehen kann wegen SSL Fehlern).

Projekte und Ziele und vor allem daraus resultierende Fehler fördern über gewisse Zusammenhänge wirklich nachzudenken.

Dann würde ich empfehlen darüber nachzudenken, was du mit deinem Setup überhaupt erreichen möchtest. Momentan ist das IMHO weder Fisch noch Fleisch und ich würde da lieber den Stecker ziehen als das so verkorkst weiterlaufen zu lassen.

Aber that's me.

Ich glaube aber in dem Punkt muss ich den Part im PfSense Book noch einmal lesen. Den Unterschied zwischen "NO NAT" und "*" hab ich noch nicht verstanden. Auch das damit verbunden nötige Routing der FritzBox.

Huh? No NAT hat nichts mit * zu tun. Ich sagte wenn du No NAT mit ZIEL machst, gilt die Regel auch nur für das ZIEL. Wenn dein Ziel das Internet sein soll, dann muss es * sein und nicht <target>.

Der Vergleich mit dem DHL Aufkleber hinkt allerdings sehr. Jedes Paket das deinen Rechner verlässt hat einen Empfänger und Versender. Das ist dein PC. Dann kommt es zur pfSense und die routet nicht nur, sondern NATtet normalerweise. Weil im Internet kein Mensch deinen PC erreichen kann weil private Adresse. Ergo klebt sie ihre WAN Adresse aufs Paket über deinen Aufkleber. Dann geht das Paket an die FB wo das gleiche Spiel nochmal passiert denn das WAN der pfSense ist auch ne private Adresse. Dann wirds versendet und wenn eine Antwort kommt steht die öffentliche Adresse der FB drauf. Die bekommt es zurück, zieht den Aufkleber runter und sieht "ach guck, die pfSense" und schickt es der, die tut das gleiche und schickts an deinen Rechner. Als "einfache Darstellung". Sagst du der pfSense sie soll nicht NATten, macht sie mit dem Paket NICHTS. Sie schickt es einfach nur entlang ihrer Routen weiter (und zählt dabei die TTL runter). Heißt die FB muss deinen Rechner kennen und den erreichen können via Routen und sonstigem Kram.

Der NAT Type 2 bleibt bestehen?

NAT Typ 2 heißt dass du von außen über freigegebene Ports erreichbar bist. Das kann mit FB im exposed Host mode und einem sinnvoll auf einen Rechner/Konsole beschränkten uPNP auf der pfSense problemlos genauso erreicht werden ohne den ganzen Hokuspokus. Natürlich ist das Mistkram und wird nur für die oben genannten Spiele gebraucht bei denen man zu faul oder doof war, ordentliches Server Handling zu bauen und denkt die ganze Welt wird schon mit Peer2Peer Kram funktionieren. Aber es funktioniert.

Ich hab einen Unifi AP AC Pro.

Das war nicht die Antwort auf "wo ist dein Controller"? Irgendwie konfigurierst du den AP ja.

Nur was macht Google, wenn alle Haushalte auf der Welt sie anpingen würden?

Du glaubst aber gerade nicht, dass das EIN popeliger Google Server in USA ist, der da unter der IP erreicht wird? Die Google Public DNSe sind wie die Cloudflare Kisten oder viele andere ein ganzes Netzwerk an Anycast DNS Servern. Je nachdem WO auf der Welt du die IP aufrufst, landest du bei völlig anderen Servern im Backend die dir geographisch am nächsten stehen. Google/Cloudflare ist der Ping also vollkommen wumpe, weil er ggf. nicht mal als Response vom Server, sondern von einem vorstehenden CDN oder Loadbalancer kommt, der die IP verteilt. Zudem sind die Gateway Pings Minimalpakete ohne Payload. Da werden außer dem Package Frame keine Daten übertragen. Was meinst du was die Kisten pro Sekunde an reinem UDP DNS Traffic haben? Ich denke da ist denen ein 0-Byte no Payload Ping relativ egal im Vergleich ;) ICMP kann auch immer mal runterpriorisiert werden etc. etc. - wenn sie's nicht (mehr) möchten, könnten sie es problemlos abschalten. Hat keiner der großen DNS Anbieter gemacht. Was du dir als IP zum anpingen raussuchst ist aber dir überlassen. Nur sollte man eben was nehmen was annähernd ständig up ist. Und da sind solche großen Anycast Dienste eben geeignet für.

Grüße

-

Hi Jens!

Nachdem ich mich heute aus der FritzBox ausgesperrt habe ... .... ... und dann festgestellt habe wie toll es ist, wenn sich AVM entscheidet einfach einen "Reset" Knopf am Gehäuse weg zu lassen .......... ........ Hab ich mir erst einmal eine Tafel Schokolade geholt.

So.

Der Exposed Host ist wieder auf 10.0.1.20 (pfSense) gelegt. Und die statische Routingtabelle der FritzBox zeigt auf 10.0.0.0/16 mit GW 10.0.1.20.Dazu hätte ich gleich wieder eine Frage:

An den Exposed Host wird jetzt alles einfach durchgereicht. Also wenn von DHL irgendwas kommt, geht das zu allererst da hin (also die FritzBox reißt den ersten Aufkleber ab und weg damit)?

Was ist mit 10.0.1.15 (proxmox) oder eventuellen LAN2 LAN3 LAN3 (Buchsen an der FritzBox). Holt sich der jetzt die Pakete beim Exposed Host ab? Als GW habe ich bei Proxmox immer noch 10.0.1.10 (fritzbox) und als DNS (1.1.1.1).@JeGr said in PfSense, FritzBox, Ubiquity - Doppeltes NAT:

Also hier sehe ich nur 4 Regeln, die aus deinen 4 VLANs ZUR Fritzbox (und NUR dieser) das NATting abschaltet. Im Normalfall wirst du aber von deinen Netzen eh nichts mit der FB zu tun haben. Die greifen also so gut wie nie, außer du rufst direkt die FB UI aus e.g. deinem OVPN/WORK/WLAN/LAN Netz auf. Ansonsten tut das nicht wirklich was. Ist das Hybrid/Manuell konfiguriert? Sieht man leider nicht.

Die sind manuell. Du hattest es in einem anderen Thema (bzgl. VoIP) so vorgeschlagen. Das hab ich dann übernommen. Deswegen komm ich überhaupt auf Idee!

@JeGr said in PfSense, FritzBox, Ubiquity - Doppeltes NAT:

Davon war oben überhaupt keine Rede. Was für ein OVPN und was tut das? Hat das überhaupt was mit der Problemstellung zu tun?

openVPN habe ich dafür angedacht, dass ich von meinem Smartphone aus auch auf das Heimnetzwerk komme. Die sicherste Methode dafür ist für mich openVPN. Alles andere sollte ja "zu" sein. Sobald ich im Netz bin komme ich per SSH oder Weboberfläche auf alles was ich will.

@JeGr said in PfSense, FritzBox, Ubiquity - Doppeltes NAT:

Dann würde ich empfehlen darüber nachzudenken, was du mit deinem Setup überhaupt erreichen möchtest. Momentan ist das IMHO weder Fisch noch Fleisch und ich würde da lieber den Stecker ziehen als das so verkorkst weiterlaufen zu lassen.

Aber that's me.Na ja, es geht schon in eine Richtung.

Aktuell befinde ich mich auf dem Stand, dass ich nach meiner Modem -> PfSense -> Netzwerk ein Router -> PfSense -> Netzwerk habe. Dadurch kam die "Problemstellung" mit dem doppelten NAT auf und die dazugehörigen Fragen.

Weiter geht's dann mit VLans.

Kannst du eventuell einen Netzwerk-Simulator empfehlen? Wie z.B. GNS3 oder Cisco Packet Tracer?@JeGr said in PfSense, FritzBox, Ubiquity - Doppeltes NAT:

Huh? No NAT hat nichts mit * zu tun. Ich sagte wenn du No NAT mit ZIEL machst, gilt die Regel auch nur für das ZIEL. Wenn dein Ziel das Internet sein soll, dann muss es * sein und nicht <target>.

Das ist bei mir schon angekommen.

Das Verständnis dafür war nur nicht so ganz leicht.

Mit "*" aber auf Internet - mit dem DHL Aufkleber hab ich's jetzt verstanden. Sollten dann sogenannte "Routing Tabellen" sein? Der Router merkt sich wo er was hingeschickt hat und wenn wieder was zurück kommt, weiß er wohin er es im Netzwerk wieder schicken muss.

Genau den Punkt mit "die FB muss deinen Rechner kennen und erreichen können" ... Ja, ich weiß jetzt auch warum.@JeGr said in PfSense, FritzBox, Ubiquity - Doppeltes NAT:

Das war nicht die Antwort auf "wo ist dein Controller"? Irgendwie konfigurierst du den AP ja.

Der Controller sitzt bei mir auf 10.0.3.30. Mit auf dem Ubuntu Server.

@JeGr said in PfSense, FritzBox, Ubiquity - Doppeltes NAT:

Du glaubst aber gerade nicht, dass das EIN popeliger Google Server in USA ist, der da unter der IP erreicht wird? Die Google Public DNSe sind wie die Cloudflare Kisten oder viele andere ein ganzes Netzwerk an Anycast DNS Servern. Je nachdem WO auf der Welt du die IP aufrufst, landest du bei völlig anderen Servern im Backend die dir geographisch am nächsten stehen. Google/Cloudflare ist der Ping also vollkommen wumpe, weil er ggf. nicht mal als Response vom Server, sondern von einem vorstehenden CDN oder Loadbalancer kommt, der die IP verteilt. Zudem sind die Gateway Pings Minimalpakete ohne Payload. Da werden außer dem Package Frame keine Daten übertragen. Was meinst du was die Kisten pro Sekunde an reinem UDP DNS Traffic haben? Ich denke da ist denen ein 0-Byte no Payload Ping relativ egal im Vergleich ;) ICMP kann auch immer mal runterpriorisiert werden etc. etc. - wenn sie's nicht (mehr) möchten, könnten sie es problemlos abschalten. Hat keiner der großen DNS Anbieter gemacht. Was du dir als IP zum anpingen raussuchst ist aber dir überlassen. Nur sollte man eben was nehmen was annähernd ständig up ist. Und da sind solche großen Anycast Dienste eben geeignet für.

Nein, natürlich bin ich nicht so leichtgläubig, dass es nur EINEN Server gibt. Aber es gibt immerhin weltweit rund 3,5 Milliarden Internetanschlüsse. Würde die alle die 8.8.8.8 wählen, wäre das so leicht abzufangen?

-

@Wiqqle said in PfSense, FritzBox, Ubiquity - Doppeltes NAT:

Hab ich mir erst einmal eine Tafel Schokolade geholt.

DAS ist auf jeden Fall eine gute Entscheidung gewesen

Der Exposed Host ist wieder auf 10.0.1.20 (pfSense) gelegt. Und die statische Routingtabelle der FritzBox zeigt auf 10.0.0.0/16 mit GW 10.0.1.20.

Fein, das legt schon Mal die wichtigste Grundlage.

An den Exposed Host wird jetzt alles einfach durchgereicht. Also wenn von DHL irgendwas kommt, geht das zu allererst da hin (also die FritzBox reißt den ersten Aufkleber ab und weg damit)?

Quasi deine Hausanschrift, es sei denn du hast dediziert ein c/o oder z.Hd. mit draufgeschrieben ;) Sprich: es wird alles an die pfSense geschickt, außer (und soweit ich weiß macht AVM das genauso) es wird explizit was in den Forwardings der FB zusätzlich definiert. Dann hat das Vorrang. Solltest du also 443/tcp -> 10.0.1.15 biegen, dann geht alles außer 443 dahin.

Was ist mit 10.0.1.15 (proxmox) oder eventuellen LAN2 LAN3 LAN3 (Buchsen an der FritzBox). Holt sich der jetzt die Pakete beim Exposed Host ab? Als GW habe ich bei Proxmox immer noch 10.0.1.10 (fritzbox) und als DNS (1.1.1.1).

Die bekommen von außen erstmal gar nüscht. Alles was von außen (wichtig, NUR initial von außen) kommt, wird an die pfSense geschickt. Um mehr gehts nicht. Dein Proxmox von der .15 würde trotzdem noch über die FB raus kommen weil die ja ebenfalls outbound NAT macht. Aber der Verkehr hat dann "Origin" Proxmox. Da gehts um Traffic von innen nach außen nicht umgekehrt. Der läuft trotzdem noch ganz normal. Auch die Antworten dazu werden sauber zugestellt. Der exposed Host bezieht sich immer NUR auf Traffic der von irgendwo im Internet über die Leitung zu dir rein kommt.

Die sind manuell. Du hattest es in einem anderen Thema (bzgl. VoIP) so vorgeschlagen. Das hab ich dann übernommen. Deswegen komm ich überhaupt auf Idee!

Jop, ich mache meine outbound NAT Regeln gern selbst. Automatisch ist OK für Default um was ans Laufen zu bekommen, aber alles was ein wenig komplexer wird, sollte mind. auf Hybrid oder besser gleich auf Manuell laufen, dann kann man wesentlich einfacher kontrollieren was geht und was nicht. Man vergisst es aber auch mal

und wundert sich dann wenn ein neues Netz, VPN oder sonstwas nicht ins Netz kommt, aber irgendwann geht das ins Blut ;)

und wundert sich dann wenn ein neues Netz, VPN oder sonstwas nicht ins Netz kommt, aber irgendwann geht das ins Blut ;)openVPN habe ich dafür angedacht, dass ich von meinem Smartphone aus auch auf das Heimnetzwerk komme. Die sicherste Methode dafür ist für mich openVPN. Alles andere sollte ja "zu" sein. Sobald ich im Netz bin komme ich per SSH oder Weboberfläche auf alles was ich will.

Agreed. Und OVPN ist da auch immer noch sehr sehr einfach (wenn man den Dreh raus hat) und läuft einfach. Vor allem kann man sich ggf. auch mal zwei Konfigs bauen, bspw. eine mit "Nur Heimnetze" im Routing und eine mit "alles via Home routen" wenn man mal irgendwo in einem WLAN wo man sich so gar nicht sicher ist.

Kannst du eventuell einen Netzwerk-Simulator empfehlen? Wie z.B. GNS3 oder Cisco Packet Tracer?

Keinen von dem ich wüsste, der sauber mit MultiHops oder mit den Sensen/PF arbeitet. Aber: Wenn du stringent dein Netz aufziehst und bspw. wie ich meinte deine Zonen abschottest und betrachtest, hast du lediglich einen zusätzlichen Router (FB) des "Providers" (eigentlich deiner aber auch nicht so ganz) vornedran. Mit NAT. Und dann gehts nur noch drum, wie du das hinter der pfSense aufbaust. Durch exposed Host juckt dich eigentlich alles vor der Sense nicht mehr. Einzig das Proxmox Interface müsste man irgendwie noch hinter die virtuelle pfSense holen, da bin ich aber leider überfragt wie das sinnvoll geht. Bei hosted ESXi Lösungen bspw. kann man es auch nicht ganz abschalten, aber den VMKernel zumindest auf dem alten physischen NIC abklemmen/disablen (und notfalls per Remote Konsole wieder aktivieren) und einen neuen VMKernel in einem virtuellen Netz hochziehen. Dann hat man sein Mgmt sauber hinter seiner Firewall.

Mit "*" aber auf Internet - mit dem DHL Aufkleber hab ich's jetzt verstanden. Sollten dann sogenannte "Routing Tabellen" sein? Der Router merkt sich wo er was hingeschickt hat und wenn wieder was zurück kommt, weiß er wohin er es im Netzwerk wieder schicken muss.

Nein, das "" war ja auf die Regelstruktur bezogen. Regel von X auf Y mache NAT auf Z. "" ist immer "any" also alles/jeder. Das ist einfach nur der "Match". Kommt ein Paket auf welchem Interface auch immer an, dann kommt es in PF's Spielwiese. Zuerst in die NAT/RDR Rubriken und dann in die Regeln. Somit kommen dann die NAT Regeln und werden top down evaluiert "passt diese Regel auf dieses Paket" (ja/nein) bis eines passt. Dann wird diese Regel angewendet und die Verarbeitung beendet. Done.

Hast du deine outbound NAT Regel mit "Ziel" = "Fritzbox" dann treffen auf die Regel nur Pakete zu, die auch an die FB adressiert sind. Ansonsten nicht. Ergo greift dann die Regel später, die sagt "alles was raus geht ins Internet NATte auf die WAN IP".Wichtig bei NAT und Firewall Regeln ist bei den Sensen bzw. bei PF als Filter immer:

Wo kommt das Paket zuerst auf der Firewall an?

Wenn du nicht weißt wo die Regel hin gehört oder um welches Interface es geht, immer diese Frage stellen und dir an Hand deines Schaubilds anschauen, wo genau trifft das Paket zuallererst auf die pfSense. Traffic von deinem PC? Auf dem LAN Interface. Von außen? Auf dem WAN. Von VLAN x nach VLAN y? Auf dem VLAN Interface, das dem Sender zugewandt ist... usw. usw.

Dann weißt du wo deine Regel hin muss.Zweitwichtigste Info: "WAN network" ist NICHT das Internet, sondern wie bei jedem anderen Interface auch das Netzwerk in CIDR Notation, in welchem die entsprechende Interface-IP liegt. LAN IP ist 10.1.2.254? Dann ist LAN network 10.1.2.0/24. WAN address ist 10.0.1.20? Dann ist WAN network höchstwahrscheinlich 10.0.1.0/24 (oder kleiner, je nachdem). Wird aber ganz oft mißverstanden, nur weil da WAN steht. Sieht man immer mal wieder, dass da Regeln mit "Destination" "Wan network" konfiguriert sind und die Leute partout nicht verstehen, warum die Regeln nie greifen. :)

Der Controller sitzt bei mir auf 10.0.3.30. Mit auf dem Ubuntu Server.

Ah sehr schön. Aber dann passt das ja und die beiden finden sich wieder.

Aber es gibt immerhin weltweit rund 3,5 Milliarden Internetanschlüsse. Würde die alle die 8.8.8.8 wählen, wäre das so leicht abzufangen?

Ich meinte damit jetzt nicht despektierlich, dass du leichtgläubig bist, sondern nur was die Vorstellung ist. :) Anycast DNS ist immer ein sehr schwammiges Konzept wenn man mit CDNs und Carrier Netzen nicht so viel zu tun hat. Wenn du aber allein davon ausgehst, dass sicherlich gut mehrere Dutzend IPs von Servern hinter so einer Adresse stehen, dann bricht das auch große Zahlen ganz schnell runter. Dazu sind ICMP Nachrichten auch "Statusmeldungen" und ohne Payload sehr klein und leicht zu beantworten, da man hier keine Payload o.ä. auswerten muss. Der Overhead ist also recht schmal. Klar, wenn 3,5Mrd IPs mit massiver Payload versuchen würden, rogue ICMP da reinzupushen tut das weh, aber dann wird eben einfach ICMP im Upstream weggehauen und verworfen noch bevors an die Geräte kommt. Zudem kommt, dass man nicht mal weiß ob der ICMP tatsächlich vom End-Host beantwortet wird oder von einem Loadbalancer davor oder einem Netzwerkrouter/-gerät davor. Alles möglich. Aber bei DNS machen die meisten größeren Nutzungen auch Checks, ob der Server erreichbar ist - nichts fieser als wenn dein DNS Server weg ist. Wenn du also Service anbietest musst du fast damit rechnen, dass da auch ICMP Echos dagegen laufen. Und wie gesagt, so lang das Echo Requests ohne / mit wenig Payload sind, sind die sehr einfach zu beantworten, ohne dass da großartig was berechnet werden muss. ICMP ist stateless, hat kein Handshake etc. etc. also sehr schmal und schlank. :)

Grüße

-

Dann sage ich herzlichen Dank für deine Zeit und deinen Gehirnschmalz! :)

Du hast mir wirklich ein paar wirklich gute Denkanstöße gegeben.Grüße,

Fabian -

@Wiqqle said in PfSense, FritzBox, Ubiquity - Doppeltes NAT:

Dann sage ich herzlichen Dank für deine Zeit und deinen Gehirnschmalz! :)

Du hast mir wirklich ein paar wirklich gute Denkanstöße gegeben.Grüße,

FabianImmer gerne :)

Gruß Jens