Какое правило добавить для доступа к nginx в LAN ?

-

Тогда уж:

-

@werter said in Какое правило добавить для доступа к nginx в LAN ?:

Split DNS

А как этого зверя настроить? У нас речь просто про 30 человек идет и пару десятков сайтов своих)) Просто не хотелось с hosts возиться, к тому же после перестановки системы и пр..потом снова делать, вспоминать. Один раз хочется настроить и все :)

-

@maxyca Split DNS - это просто DNS сервер внутри Вашей сети , где будет настроен Ваш домен с нужной Вам адресацией

Те , например ,при обращении к внешнему DNS серверу с доменом maxyca.ru - ответ будет ВАШ_ВНЕШНИЙ_БЕЛЫЙ_IP

а при обращении к Вашему внутреннему DNS maxyca.ru - ответ локальный_ip_сервера -

@maxyca

Split DNS умеет dns resolver на пф.

Особенно если принудительно завернуть все днс-запросы от лан-клиентов на его локальный ip. Что еще и крайне полезно в плане нетворк секурити. -

@werter Буду очень признателен, если скриншот правила на образец сделаете :)

-

@maxyca

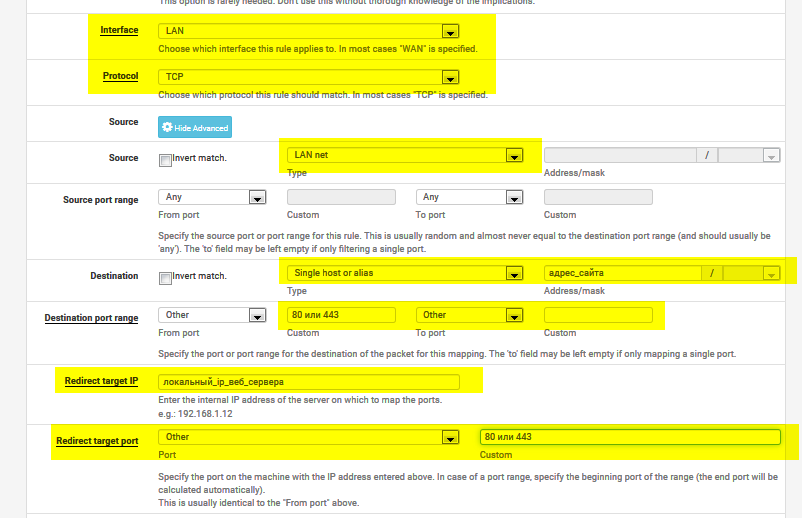

Попробуйте вариант по моему скрину выше. Это не Сплит ДНС, но работать будет. -

@werter Попробую, отпишусь. Только я не совсем уловил разницу между своим вариантом и этим?

Для списка сайта я тогда алиас сделаю, чтобы кучу правил не городить. -

Алиас - эт хорошо. Только вы туда адреса и site.name и www.site.name вносите.

И для портов 80 и 443 - тоже алиас, чтобы правила не плодить. Имя алиаса www_ports подойдет )

-

@werter В DNS Resolver в поле Domain Overrides заносить домены для split dns?

Сорри за офф, но у меня проблема случилась со включенным dns resolver. За pfsense стоит еще Asterisk и resolver блокировал пакеты на исходящие вызовы, т.к. asterisk заворачивал исходящие звонки. Его можно в исключения будет добавить?

-

@maxyca said in Какое правило добавить для доступа к nginx в LAN ?:

В DNS Resolver в поле Domain Overrides заносить домены для split dns?

Там внимательно надо и смотреть по ситуации. Если у вас в сети есть собственный ДНС-сервер, то нужно в настройках резольвера на пф указать, что такой-то домен обслуживает такой-то ДНС-сервер с таким-то IP.

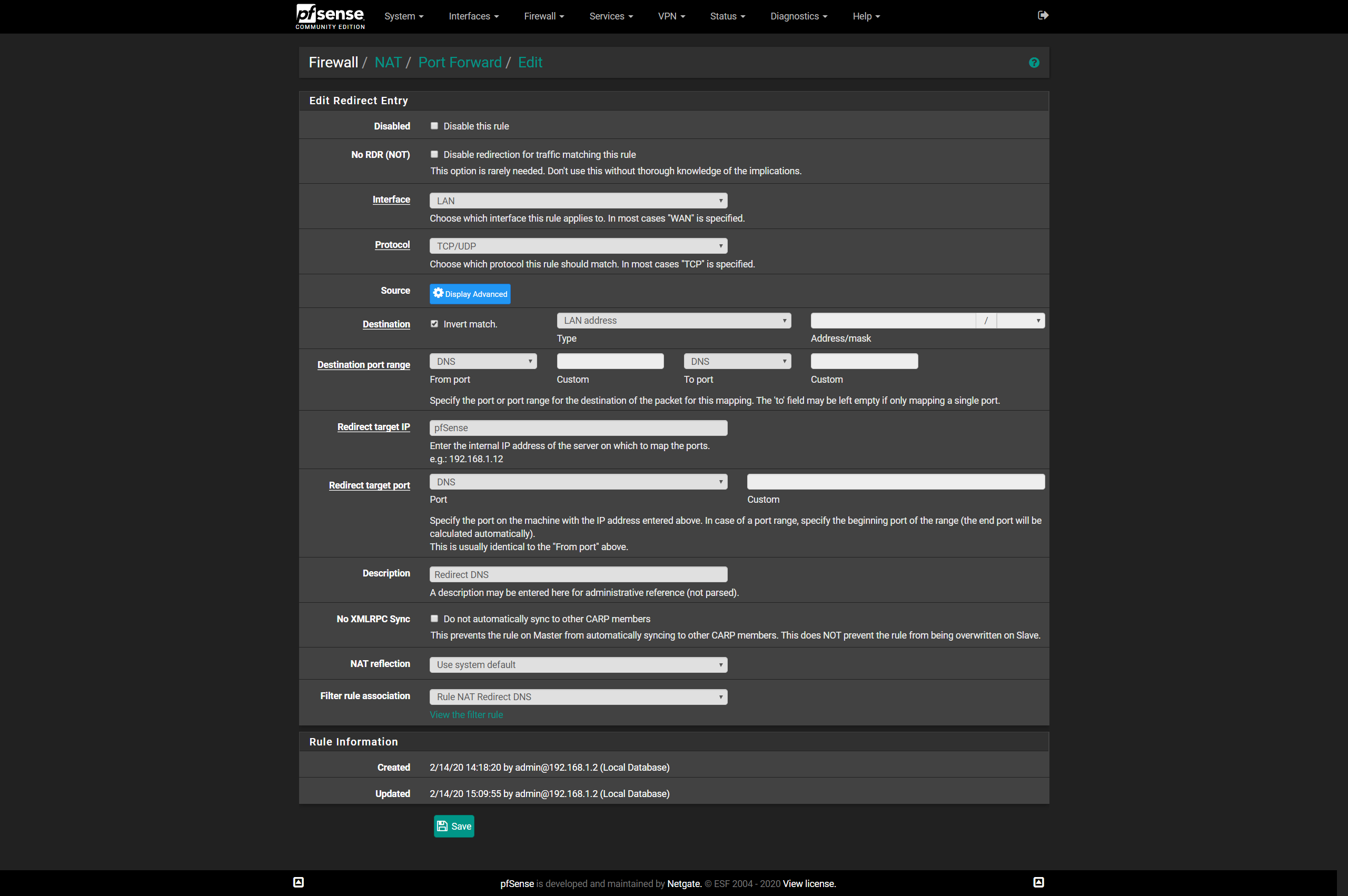

Главное условие, чтобы пф выступал в роли ДНС-сервера для клиентов, т.е. его ip был 1-ым в сетевых настройках клиентов. Хорошо бы все ДНС-запросы клиентов заворачивать на ЛАН-адрес пф. Это не сложно сделать с пом. правила Port Forwd на ЛАН.и resolver блокировал пакеты на исходящие вызовы

Причем тут резольвер?

-

@werter said in Какое правило добавить для доступа к nginx в LAN ?:

Причем тут резольвер?

Методом исключения выявил. Со включенным dns resolver блокировались исходящие вызовы на asterisk. Есть подозрения, что пакеты блокировал. Пока вернул forwarder, все стало норм. Буду копать... -

@maxyca

Не надо форвардер (dnsmasq) без надобности пользовать. Не зря резольвер вкл. по умолч. Попробуйте разобраться. -

Здравствуйте!

Скорее всего, ваш сайт конфликтует с веб-интерфесом роутера. Поменяйте порт веб-интерфейса на 8080 и проверьте заново. -

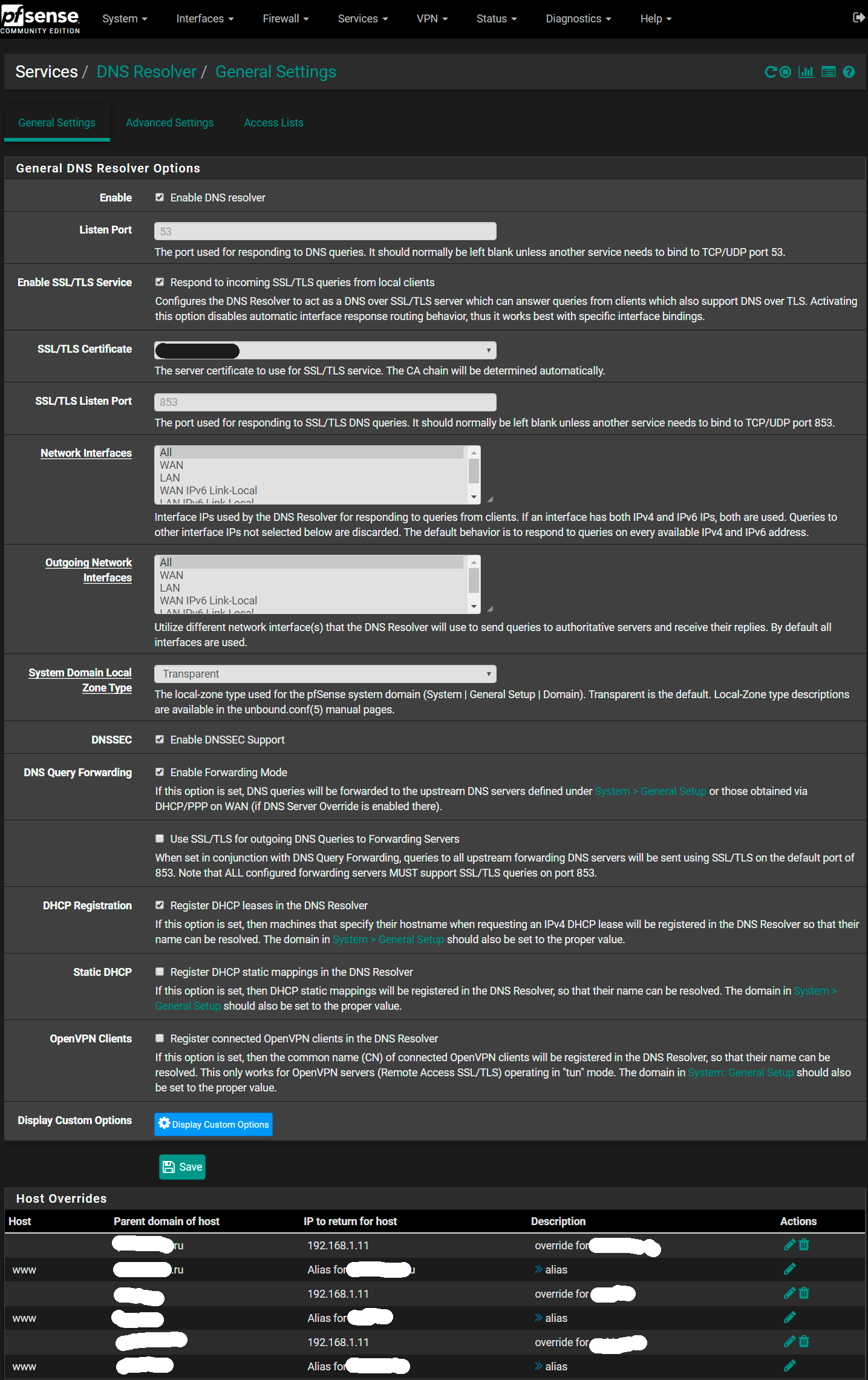

Вообщем так и не получилось нормально DNS Resolver настроить. Т.е. он настроен, все работает, в Host Overrides я добавил домены и с www в алиасе в том числе. Но как без моего правила в NAT нельзя было зайти на сайты, которые находятся в локальном веб-сервере nginx - так и нельзя.

@werter Кстати по Вашей рекомендации тоже не работает :( т.е. именно Source - WAN, dest - Any. И всё! По-другому никак.

Понимаю, что где-то тупо пакеты не проходят обратно, но где - не могу разобраться. Помогите плз!!!

-

This post is deleted! -

Разобрался. Включил в System > Advanced > Firewall & NAT >Enable NAT Reflection for 1:1 NAT и Enable automatic outbound NAT for Reflection согласно руководству https://docs.netgate.com/pfsense/en/latest/book/nat/nat-reflection.html.

Теперь юзвери могут заходить по доменному имени на сайты, которые находятся на nginx в LAN без моих правил в NAT. -

@maxyca

Снова костыль. Снова в дом через окно.- Завернуть ВСЕ днс-запросы клиентов на лок. адрес пф правилом port forward.

- Настроить на пф split dns.

- Profit!

-

Теперь вроде не костыль :)

- Снял 2 чекбокса в System > Advanced > Firewall & NAT >Enable NAT Reflection for 1:1 NAT и Enable automatic outbound NAT for Reflection

- Создал правило:

- В DNS Resolver создал Host overrides для всех доменов на локальный nginx

Теперь profit ? :))

-

@maxyca

Src - LAN net

Dst -any

Redirect ip - локальный ip пфВ DNS Resolver создал Host overrides для всех доменов на локальный nginx

Скрин.

-

В source - LAN net - согласен, понял. А зачем в destination - any? Ведь запросы внутри LAN идут.

В redirect ip - как раз pfsense стоит, это алиас на него.DNS Resolver: