Einzelne Hosts von IPv6-Internet ausschließen

-

@JeGr V6 abdrehen meinst Du lokal? Ja das wollt ich nicht machen, sondern nur über die pfSense. Aber wie mache ich das jetzt ohne vlans etc. Was mir nicht bewusst war, dass ich sowohl bei erlauben der einen, als auch beim verbieten der anderen massive Probleme kriege...

Kann ich nicht die Adressvergabe dieser Clients aktiv verhindern durch eine Firewall-Regel? Den Prefix müssen sie ja auch erst gesagt bekommen(?) -

@Bob-Dig said in Einzelne Hosts von IPv6-Internet ausschließen:

V6 abdrehen meinst Du lokal?

Jup, klar. Musste ich bei manchen Kisten bei mir leider auch machen, weil die sonst via V6 "aus den USA" kommen würden (weil he.net Tunnel) und das doof ist, wenn dann plötzlich kein Netflix etc. mehr geht wegen Geo Gedöns haut Faust vorn kopp

@Bob-Dig said in Einzelne Hosts von IPv6-Internet ausschließen:

Kann ich nicht die Adressvergabe dieser Clients aktiv verhindern durch eine Firewall regel?

Nö wie denn? Adressvergabe macht entweder der Client selbst (SLAAC) oder deine Kiste macht das via DHCP6 wobei ich dann nicht weiß, wie der Client bei aktiven Privacy Extensions sich verhält. Nie ausprobiert weil DHCP6 sich mit manchen anderen Sachen gebissen hat (Android anyone?). Prefix wird btw. genauso announced wie der Router wenn SLAAC oder DHCP6 aktiv ist. Und da das Layer2 ist gibts da nichts zu blocken. Wie willst du auch blocken auf ARP bzw. NDP Ebene, wenn der Client noch gar keine IP/IP6 hat? ;)

-

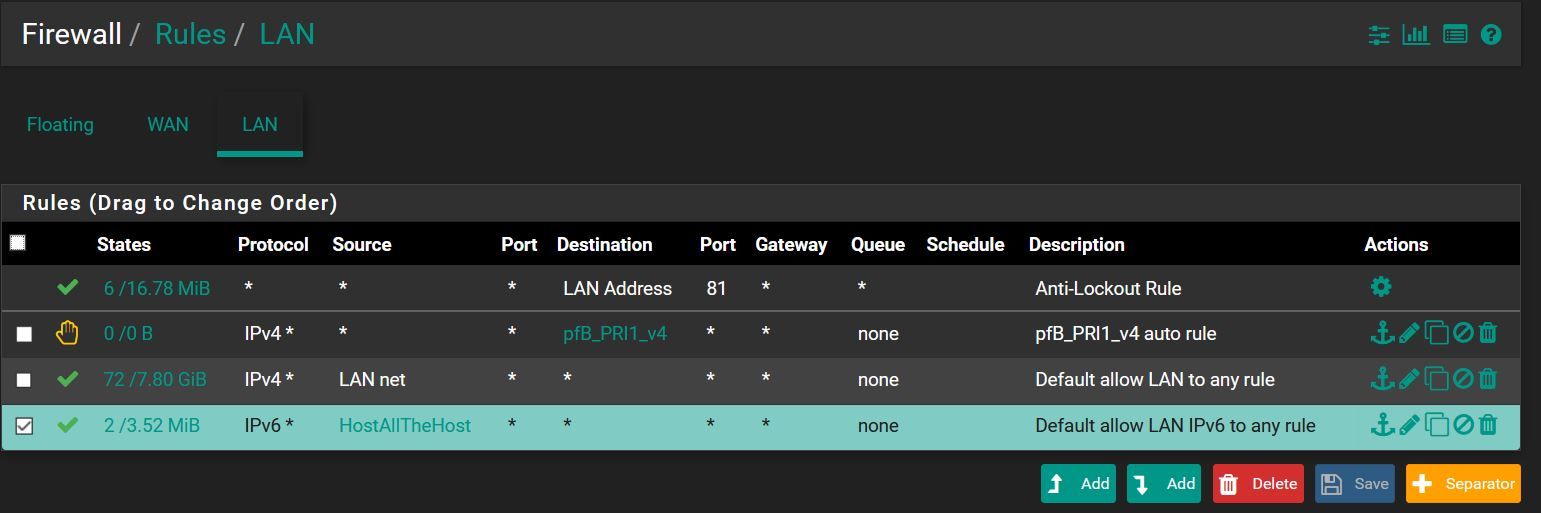

Dann werde ich die "allow LAN IPv6 to any rule" mittels nested Aliases, die ich für die Firewall eh schon anlegen musste, auf meine Server reduzieren, sodass zumindest die Server von außen via IPv6 erreichbar bleiben und alles andere hat dann halt keine IPv6 Konnektivität. IPv4 wird eh schon bevorzugt in pfSense. Hoffe das gibt keine großen Nebenwirkungen...

Irgendwie macht IPv6 mit pfSense einfach keinen Spaß. -

@Bob-Dig said in Einzelne Hosts von IPv6-Internet ausschließen:

Irgendwie macht IPv6 mit pfSense wirklich keinen Spaß.

Falsch oder zu kurz gedacht. IPv6 macht so mit den Providern nicht Spaß. Und man muss IPv6 lernen. Du kannst (leider? gut so?) nicht allen alten Matsch von IPv4 einfach 1:1 auf IPv6 übertragen. Es ist eben wie gesagt kein einfaches Duplikat von IPv4 mit mehr Adressen, sondern ein komplett neuer Protokollstack. Und da muss man sich reinfuchsen. Ich hab da leider auch viel zu wenig Zeit für momentan :/

Und dass du eine Kiste nicht einfach mit IPv6 einfangen kannst liegt in letzter Konsequenz wieder an dem Fuckup und der Unsitte deutscher ISPs keine statischen IPv6 Prefixe zu vergeben obwohl sies könnten. Dieser ganze rotierende dynamische Prefixe Quatsch ist der Grund für den ganzen Bullshit mit dem man sich dann rumquälen muss. Mein /48 von he.net hat den ganzen Quark nicht. Will ich einen Server statisch wird er statisch. Will ich freie dynamische Clients, mach ich SLAAC. Will ich Vergabe via DHCP6 mach ich das. Das klappt toll - auch mit pfSense. Aber nicht wenn dir irgendeine Teledoof oder Vodafart ständig in deinen IP(6) Stack reinpieselt. ;)

@Bob-Dig said in Einzelne Hosts von IPv6-Internet ausschließen:

sodass zumindest die Server von außen via IPv6 erreichbar bleiben und alles andere hat dann halt keine IPv6 Konnektivität

Das ist ja aber ne ganz andere Richtung. Von extern v6 erlauben hat ja nichts damit zu tun ob du von einem/mehreren (V)LANs v6 ebenfalls abgehend erlaubst.

-

@JeGr Inwiefern? Ich hab jetzt mal mit meinem Rechner getestet auf https://www.wieistmeineip.de/ und ich habe dort schon keine IPv6 mehr.

Klar, ursprünglich wollte ich was anderes, aber so ist halt jetzt der Kompromiss: Meine Server haben noch IPv6(-Internet) und alles andere halt notgedrungen nicht. (Bin ja auch kein ITler und habe von vlans oder Layern etc keine Ahnung, sprich Realisierung zu kompliziert)

Interessanterweise hat sich mein prefix auch nicht verändert, seit dem ich die entsprechende Option unter WAN aktiviert habe (Do not allow PD/Address release). Muss das aber noch länger beobachten, ob das wirklich schon die Lösung für das Prefix Problem ist.Ich hätte aber lieber bzw. eher auch gerne eine Firewall, die die IPv6 Änderungen trackt, die Fritzbox kann das, aber da ist pfSense wirklich hintendran und man muss die IPv6 händisch eintragen und ggf. anpassen, auch wenn es nur in den entsprechenden Alias ist. Was mich dabei ärgert, der DNS-Resolver kann sie schon richtig auflösen, zumindest die vom eigenen IPv6-DHCP-Server vergebenen, aber pfSense scheint ihn nicht richtig abzufragen, wie man anhand der alias-tables sieht.

-

@Bob-Dig said in Einzelne Hosts von IPv6-Internet ausschließen:

die Fritzbox kann das, aber da ist pfSense wirklich hintendran und man muss die IPv6 händisch eintragen und ggf. anpassen.

pfSense trackt die IPv6 Änderung ebenfalls. Das stimmt ja so nicht. Was allerdings nicht so einfach geht - weil der Filter bzw. andere Bestandteile untendrunter (noch) nicht dafür ausgelegt sind ist ja, dass man quasi "nur" den Adressteil der IP6 angibt um diesen zu blocken (weil er gleich bleiben sollte) und das für Regeln eingehend/ausgehend nutzt. Da ist aber IMHO auch schon was in der Mache. Muss man für 2.5 mal abwarten inwieweit da noch was kommt wenn das Rebasing durch ist.

-

@JeGr Hab drüber noch mal aktualisiert und habe 2.5 im Einsatz, keine Besserung. Wär natürlich schön, wenn da noch was käme.

-

Ich meinte ja auch "noch kommen wird/würde" da momentan der Fokus auf dem Rebasing auf 12.0/12.1 liegt bevor an irgendwelchen größeren Paketen gefeilt wird. Erstmal muss die Basis stabil bleiben und offenbar hat mit 12.x auch die Cousins von OPNsense so ihre liebe Not, daher ist mir lieber sie bekommen erst einmal die Base/Core Sachen stabil und ordentlich hin :)

-

Was ich jetzt erst gemerkt habe, nicht nur pfSense bevorzugt IPv6 sondern offenbar alle, denn die beiden Server werden überwiegend mit IPv6 kontaktiert.

@JeGr Würdest Du für IPv6 bzw. den IPv6 Part noch SplitDNS realisieren oder ist das eigentlich vollkommen überflüssig?

Und OPNsense lässt sich in Hyper-V gar nicht installieren, von daher kann ich das auch weiterhin ignorieren. Wobei mich stört, dass Suricata unter Hyper-V nicht im inline-Modus läuft mit virtualisierten NICs. Keine Ahnung ob das mit VMware besser liefe. -

@Bob-Dig said in Einzelne Hosts von IPv6-Internet ausschließen:

@JeGr Würdest Du für IPv6 bzw. den IPv6 Part noch SplitDNS realisieren oder ist das eigentlich vollkommen überflüssig?

Inwiefern SplitDNS für was? Verstehe jetzt den Einsatzzweck in Bezug auf IPv6 nicht ganz?

-

@JeGr Naja das ist ja meine Noob-Frage, ob ich da noch was anlegen sollte oder ob es komplett überflüssig ist. Aber ich vermute mal anhand deiner Rückfrage stark letzteres.

Wobei ich ja meinen "Clients" das IPv6 Internet verboten habe. Würde ich jetzt SplitDNS machen, könnte der Zugriff der Client auf meine Server wieder per IPv6 stattfinden statt IPv4? Hier fehlt mir aber definitiv Wissen, um diese Fragen zu beantworten, vom Nutzen mal ganz zu schweigen.

-

Kannst du mir da kurz skizzieren oder ausführen was du genau meinst und wo da wie SplitDNS reingreifen soll? Ich bin grade überfragt und verstehe den Zusammenhang nicht ganz :)

-

@JeGr Vermutlich weil es keine echten Zusammenhänge gibt. Erlaube mir aber vorher noch folgende Frage zu stellen:

Können Hosts, welche nicht in dem Alias der markierten Regel auftauchen, überhaupt per IPv6 (mittels öffentlicher IP) mit pfSense bzw. Unbound kommunizieren? Das ist eine grundsätzliche Frage, deren Antwort ich nicht kenne.

-

@Bob-Dig said in Einzelne Hosts von IPv6-Internet ausschließen:

Vermutlich weil es keine echten Zusammenhänge gibt.

würde ich jetzt nicht sagen wollen, aber mein müder Kopf stellt grad keine Verbindung her ;)

Erlaube mir aber vorher noch folgende Frage zu stellen:

Können Hosts, welche nicht in dem Alias der Regel auftauchen, überhaupt per IPv6 (mittels öffentlicher IP) mit pfSense bzw. Unbound kommunizieren? Das ist eine grundsätzliche Frage, deren Antwort ich nicht kenne.

Aber gerne :) Lass mal sehen...

OK laut deiner Regel darf via v6 nur Quellen aus dem Alias "HostAllTheHost" mit egal was reden. Außer Port 81 mit der Firewall selbst dürfte theoretisch - und sofern es keine Floating Rules gibt - also niemand der nicht im Alias ist überhaupt was mit v6 dürfen. Auch nicht mit Unbound, da DNS obendrüber nirgends freigegeben ist. Aber: Da die Kommunikation via IPv4 gestattet ist, würde ggf. der Netzwerkstack auf v4 zurückfallen und einen Versuch mit v4 starten. Somit würde DNS gehen, ggf. aber nach einer kurzen Latenz wenn der Stack v6 priorisiert und erst auf den Timeout warten muss. -

@JeGr Danke. Merke gerade, dass es mir zu kompliziert wird, weil einfach Grundlagen fehlen und das eher theoretische Fragen sind, wofür niemand unnötig Gehirnschmalz einsetzen muss.

Losgelöst davon, SplitDNS betreibe ich eh schon wegen IPv4 und NAT. Jetzt noch ein paar zusätzliche Einträge in Unbound für IPv6 zu machen, wäre vielleicht kein Aufwand. Der Nutzen aber wäre nur die Redundanz, falls Internet mal ausfällt oder gäbe es noch einen anderen "Nutzen" für IPv6 im LAN mittels DNS?

-

@Bob-Dig said in Einzelne Hosts von IPv6-Internet ausschließen:

Der Nutzen aber wäre nur die Redundanz, falls Internet mal ausfällt oder gäbe es noch einen anderen "Nutzen" für IPv6 im LAN?

Nunja gibt mehrere. Man wills ausprobieren, damit spielen, einige Geräte kommen mit v6 prio und wenn die ihre Antwort per v6 bekommen gehts ggf. schneller, evtl funktionieren irgendwelche Discoveries schneller via v6 etc etc. Ob was davon zutrifft, kann ich dir nicht sagen, das musst du entscheiden. Ich denke schon dass es Sinn machen kann. Und man kann ja auch durchaus intern ein fd00/ Netz auflegen um einfach auch mal zu testen etc. ohne gleich Internet mit ranzunehmen.

-

@JeGr Hab noch den DNS Punkt dazu aktualisiert, um den ging es mir ja. Mein Eindruck ist auch, dass IPv6 mittels dieser fe80 Adressen eh weiter läuft und vor der Firewallregel nicht tangiert wird.

-

Natürlich weil fe80:: Adressen nur auf dem Interface laufen und im gleichen Netzsegment. Wenn man also zwei Kisten hat, die sich ggf. per v6 erreichen können geht das per v6 und fe80::xyz aber eben nur im gleichen Netzsegment und ohne Routing whatsoever.