OpenVPN e IPSEC

-

Hola!.

Tengo un tunel IPSEc entre un sonicwall y un pfsense.

Tambien he configurado un servidor OpenVPN en el pfsense y los clientes conectan perfectamente.

la red del lado de sonicwall es 192.168.0.x/22 y la del pfsense 10.0.7.x/24 . Necesito que al conectar con OpenVPN los clientes puedan acceder a la red 192.168.0.x/22 ( la que está detras del sonicwall ), ya que ahora mismo no accedo.Gracias!!

-

@atreyumu Asi como al Pfsense (cliente-servidor) le dices que redes va a conectar.

En el Sonicwall debes crear una ruta estática para que conozca la red de los clientes vpn 10.0.7.x/24

-

@j-sejo1 sonicwall por el tuner IPSEc ve perfectamente la red 10.0.7.0/24 . el problema lo tengo desde el cliente que conecta por openvpn al pfsense, que no ve la red 192.168.0.0/22 .

-

Por lo mismo.

Tienes la red pfsense por lado A y tienes la Red Soniwall por el Lado B.

En ese punto ellos se ven mediante IPSEC.

Bien, adicional creaste una red VPN (cliente-servidor) en el Pfsense para efecto de los usuarios, esa red es 10.0.7.x/24 pero no llegan a la red 192.168.0.x/22

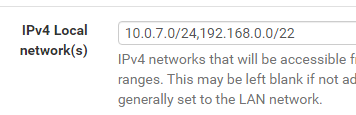

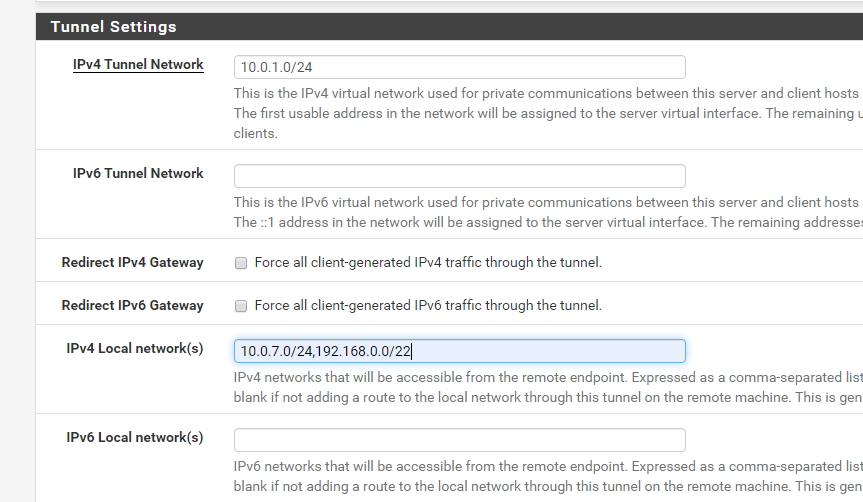

En la configuración de OpenVPN en el apartado """IPv4 Local network(s)"" agregas la red tanto del lado A como la del Lado B.

Y en el LADO B el enrutador o firewall de ese lado debe decir que todo lo que vaya a 10.0.7.x/24 se lo de al Soniwall.

Saludos.

-

@j-sejo1

"En la configuración de OpenVPN en el apartado """IPv4 Local network(s)"" agregas la red tanto del lado A como la del Lado B." Esto ya está realizado. Gracias!"Y en el LADO B el enrutador o firewall de ese lado debe decir que todo lo que vaya a 10.0.7.x/24 se lo de al Soniwall. " No se exactamente a que te refiere, el lado B ya conoce esa red, ya que está conectada por IPSEc. Perdoname pero no llego a entenderlo.

-

@atreyumu asi lo tengo el pfsense

-

- Tienes 2 redes A y B conectadas por IPSEC.

- Adicional Tienes en la red A (pfsense) la instancias server-cliente para que los usuarios se conecten.

- Los usuarios que se conectan (vpnclient) no ven la red del lado B.

Solución: Tu lado B, osea el Soniwall. no conoce la Red 10.0.7.0/24

haz esta prueba. Cuando te conectes via VPN, vas a recibir una IP 10.0.7.X

Entra en un PC o servidor del Lado de la Red del Soniwall y hazle ping a esa IP que recibiste (10.0.7.X) o un tracert.

En el soniwall debes tener una ruta que todo lo que vaya a 10.0.7.0/24 se lo pase al peer pfsense.

-

@j-sejo1 Cuando me conecto via OpenVPN recibo una ip virtual ( 10.0.1.0/24 ) .

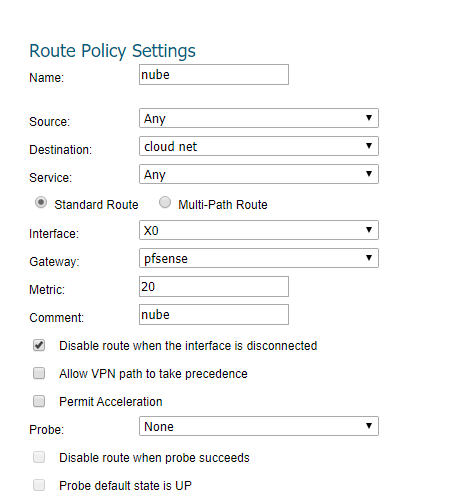

He creado una ruta en sonicwall , pero sigue sin funcionar.

Cloud net : red A ( 10.0.7.0/24 )

Interface X0 : Interface LAN ( 192.168.0.0/22)

gateway: IP pfsense ( 10.0.7.201/24)

-

Te pongo mi caso real, la diferencia que ambos son pfsense y con Openvpn.

Tengo mi sede Principal en la Capital. 10.51.210.0/24 LAN

Y la ciudad remota: 10.51.211.0/24

se creo una VPN site-to-site entre las 2 Sedes (peer 172.16.1.0/30)

hasta aqui todo bien. cuando se estaba en la capital puedes ver los equipos de la ciudad remota y viceversa.

Problema que tuve (tu caso actual): En la Sede principal, se creo una instancia Cliente-Servidor 10.20.2.0/24 (para efectos de los usuarios remotos fuera de oficina). ellos se conectaban sin problema y podían llegar a los recursos de la sede principal. Pero no podían llegar a la sede remota.

Solución en mi escenario: En el pfsense remoto, en la configuración cliente del site-to-site existe un bloque de conf que se llama: Custom options en "Advanced Configuration" y alli agregue el siguiente parámetro:

route 10.20.2.0 255.255.255.0;

Es decir desde la misma instancia peer-to-peer del la sede remota, le digo que también por allí va a buscar la red 10.20.2.0/24

De esta forma al conectarme remoto con OpenvpnCliente desde un Linux o Windows, empece a llegar a la Sede B.

Saludos.

-

@j-sejo1 Gracias por la respuesta. Esa opcion ya la tengo configurada. Está "publicando" la red de remota y la red virtual de conexion del OpenVPN. Pero no llego.

-

Esempio:

OVPN/IPsec Mix 1

e

OVPN/IPsec Mix 1 -

@lfoerster Gracias . Pero no me va. Y la verdad estoy frustrado. Me ofrecí a ayudar a una empresa, gratis claro, para que sus trabajadores pudiesen irse a casa. Pero me falta este pasito... :-(

-

@atreyumu

Hola.

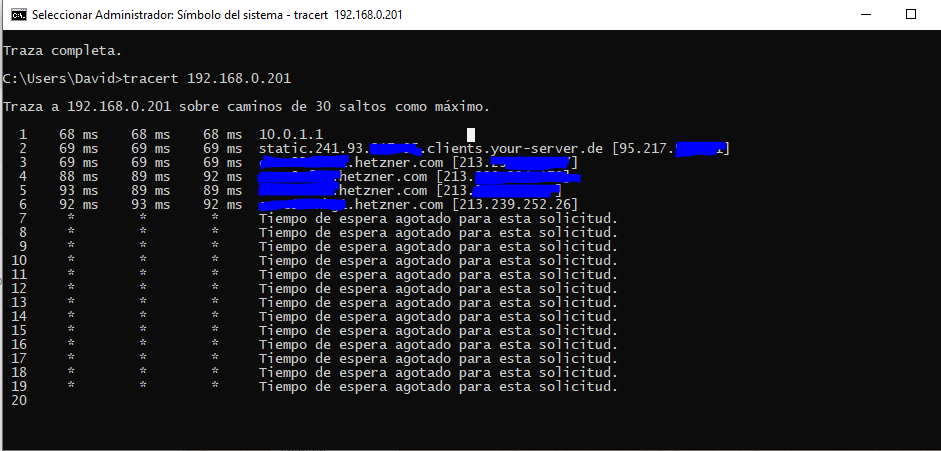

Cuando un pc está conectado por openvpn, ¿funciona el tracert o un ping a una ip de 192.168.0.x? ¿Puedes mostrar el resultado del tracert? -

@atreyumu

Es posible que necesites un nat en el pfsense y/o poner una ruta estática en el Sonicwall hacia el pfsense para que conozca la red openvpn. Cuando los clientes Openvpn conectan, obtienen una dirección de un rango x.y.z.v que habrás definido en el servidor Openvpn. Es decir, hay que tener en cuenta 3 redes:- lan de Pfense.

- lan de Sonicwall.

- red asignada a los clientes Openvpn cuando conectan.

-

@lucasll

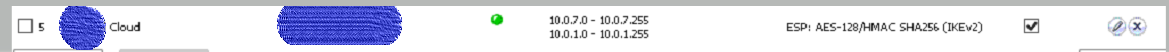

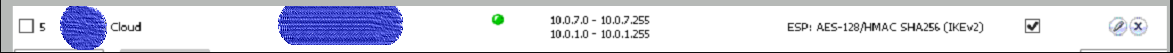

Esta es la configuracion del sonicwall. la primera linea es la red lan del pfsense y la segunda la red virtual que se crea con OpenVPN

Esta es la configuracion del pfsense, de la parte de OpenVPN

-

@lucasll Entiendo que llega al pfsense 10.0.1.1 y despues se va por la wan.... Debería salir por el tunel. ¿como se crearia esa ruta o ese NAT?

-

@atreyumu

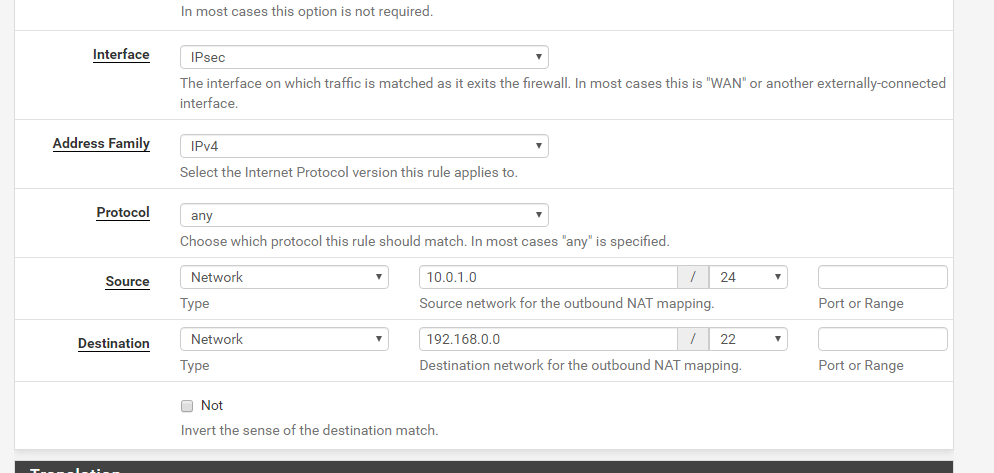

Viendo el tracert se va por internet, opino lo mismo que tú.La opción más fácil de probar es intentar (no sé si funcionará porque no tengo el mismo entorno que tú al 100%) hacer un nat, para que todo lo que vaya a la red Sonicwall procedente de la vpn, llegue a la red de Sonicwall con la ip del pfsense. O sea, todas las conexiones compartirían la misma ip de salida cuando lleguen a la red de Sonicwall. Esto normalmente no es un problema en la mayoría de los escenarios.

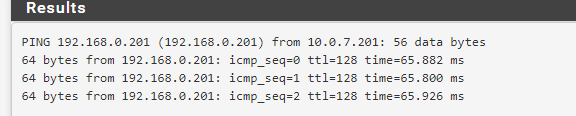

Desde el pfsense en sí mismo sí tienes conexión la red de Sonicwall. Lo puedes comprobar por desde DIAGNOSTICS - PING (nota: si ves que no funciona a la primera, prueba a cambiar SOURCE ADDRESS).Para el NAT, puedes probar:

- FIREWALL - NAT - OUTBOUND - Outbound NAT Mode --> Manual Outbound NAT rule generation. (AON - Advanced Outbound NAT)

- FIREWALL - NAT - OUTBOUND - Mappings --> crea un mapping que tenga:

- INTERFACE: IPSEC

- SOURCE: la red openvpn

- DESTINATION: la red Sonidwall

- TRANSLATION - ADDRESS: interface address

-

@lucasll Así es como lo tengo puesto. Siguiendo tus indicaciones.

Pero continua igual.

[edito]

haciendo ping desde la interface LAN de pfsense si llega.

-

@atreyumu

En el mapping NAT, cambia INTERFACE. Cambia de IPSEC a LAN. -

@lucasll Sigue igual.