Ipsec Ikev2 road warriors (mobile) - разрыв соединения через 8 часов

-

@werter

Обновился на тестовом стенде

посмотримда, версия strongswan теперь посвежее, за декабрь 2019

5.8.2хотя в самой свежей, 5.8.3 есть изменения, которые я предполагаю, возможно, исправлют эти ошибки, не факт конечно..

https://www.strongswan.org/blog/2020/03/25/strongswan-5.8.3-released.html

но это уже будет в новом апдейте PF

-

@mikeroygbiv

По-моему , тут дело в клиенте Windows

Обращу еще раз Ваше внимание , что в журнале событий оба обрыва связаны с неответом второй стороны

1 раз при обновлении ключей - клиент не ответил на сообщение

2 раз клиент перестал отвечать на dpd запросы ( попробуйте их отключить )Сегодня на ночь специально поставлю телефон с включенным удаленным доступом ( посмотрим , сколько продержится соединение )

-

@Konstanti Спасибо большое)!!)

попробую dpd отключить, ок.!

-

@mikeroygbiv said in Ipsec Ikev2 road warriors (mobile) - разрыв соединения через 8 часов:

по дефолту там тоже каждый час разрыв, но reneg-sec 0 решает этот вопрос

У вас, наверное, auth-nocache в конфиге клиента. Без этой директивы коннект, IMHO, не обрывается.

-

@pigbrother это если с сохраненным паролем, не разрывается? (в GUI, на винде, маке итд)

нет, эта директива не была включена. -

@mikeroygbiv Извинтите, могу и ошибаться. В свое время экспериментировал с auth-nocache, соединение рвалось каждый час с запросом логина -пароля. Помогло reneg-sec 0 на стороне сервера.

Позже auth-nocache у клиентов убрал, а reneg-sec 0 на сервере, оказывается, осталось.

Сейчас экспериментировать неуместно , многие работают через OVPN из дому. -

@mikeroygbiv Добрый день

Насколько я вижу , Вы нашли решение Вашей проблемы

Если несложно , опишите решение здесь , чтобы в будущем кому-то было это полезным -

@Konstanti

да, обязательно отпишусь сюда и в соседнюю тему о способах решения проблемы если все успешно решу)пока что WIndows не отреагировал на настройку таймаута рекея (Брандмауер-IPsec, настройки первой фазы - 480 мин по умолчанию)

возможно, ему не нравится редактирование с GUI или еще чтото -буду тестировать.

нашел интересную статью на этот счет (больше касается безопасности, но все же, интересно что, во всех манаулах написаных кем либо для pfsense по поводу мобильного IPsec ikev2+Windows везде написано строго использовать такие параметры как SHA1, DH 2, итд. иначе не подключитесь

ведь все это можно перенастроить в Windows под большую безопасность, и согласованность типов шифрования в обеих фазах.

[https://www.stevenjordan.net/2016/09/secure-ikev2-win-10.html)](link url)

-

@mikeroygbiv

Настройте все так, чтобы инициатором обновления ключей был именно Виндоуз

Как раз об этом я и писал в ссылке , которую Вам привели в той теме -

Я понял, в чем была проблема, решил ее, разрывов больше нет через 8 часов.! (есть Рекей от Windows, но он проходит успешно)

в Windows по умолчанию были алгоритмы phase_1, которые не соответствовали моему Pfsense,phase1! :)из GUI, Windows Defender FIrewall with advansed security-Windows Defender Firewall Settings-IPcec Settings, Main mode - Advanced - ничего не меняется вообще.

решает проблему добавления параметра реестра в раздел:

HKLM\SYSTEM\CurrentControlSet\Services\RasMan\Parameters(DWORD):

NegotiateDH2048_AES256

значение:

1

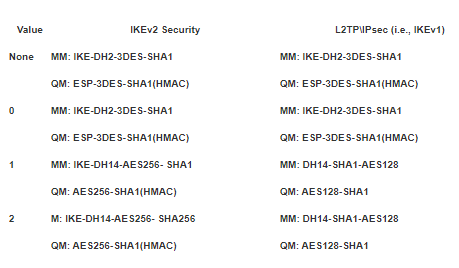

могут быть установлены другие параметры, 1, на мой взгляд, является оптимальным, для теста тем более.вот таблица с парамтерамми фаз для реестра WIndows

MM - Первая фаза

QM - Вторая фаза

Конечно, можно делать все это через powershell, и, возможно, лучше, но через реестр кому-то будет легче)

затем создайте соединение (powershell)

в моем случае это было так:Add-VpnConnection -Name "TEST" -ServerAddress "vpn.server.com" -TunnelType Ikev2 -EncryptionLevel Required -AuthenticationMethod Eap -SplitTunneling -AllUserConnection -RememberCredential -PassThruуспешно подключаемся и смотрим параметры созданного SA через powershell:

Get-NetIPsecMainModeSAв моем случае это выглядит так:

Name : 2 LocalEndpoint : 192.168.1.30 RemoteEndpoint : XXX.XXX.XXX.XXX LocalFirstId.Identity : LocalFirstId.ImpersonationType : None LocalFirstId.AuthenticationMethod : EAP LocalFirstId.Flags : None RemoteFirstId.Identity : vpn.server.com RemoteFirstId.ImpersonationType : None RemoteFirstId.AuthenticationMethod : Certificate RemoteFirstId.Flags : None LocalSecondId.Identity : LocalSecondId.ImpersonationType : LocalSecondId.AuthenticationMethod : LocalSecondId.Flags : RemoteSecondId.Identity : RemoteSecondId.ImpersonationType : RemoteSecondId.AuthenticationMethod : RemoteSecondId.Flags : CipherAlgorithm : AES256 HashAlgorithm : SHA1 GroupId : DH14 KeyModule : IkeV2 MaxQMSAs : 0 LifetimeSeconds : 28800 LocalUdpEncapsulationPort : 4500 RemoteUdpEncapsulationPort : 4500 ExtendedFilterId : 0LifetimeSeconds : 28800Я не нашел, как изменить этот параметр в меньшую или большую сторону

это какой-то системный вшитый параметр,

нигде не нашел о нем информации..

ни о ключах реестра, ни о командлетах PowerShell, ничего .. (только для Azure IPsec чтото мелькало, и оно не работает с Windows )Ну, ладно, в

любом случае, через 28800 секунд, Rekey успешен, и соединение не разрывается!

(это для теста я хотел сделать меньше, чтобы не ждать 8 часов)Подводя итоги - нужно быть более внимательным к параметрам и алгоритмам 1-2 фаз как на сервере, так и на клиенте, чтобы фазы соответствовали друг другу.

и, конечно же, в Windows все постоянно меняется от сборки к версии ..

в моем случае проблема была в версии Windows 1903,

далее буду тестировать более строгие алгоритмы.)всем большое спасибо !!!

-

This post is deleted! -

вот еще , ранее тут на форуме, @groupers давал рекомендации, можно также придерживаться их (и наверное, лучше)

https://forum.netgate.com/topic/150670/safe-ikev2-configuration-for-pfsense-and-windows-10-and-macos

хотя они противоречат тому что я здесь написал выше,(удаление ключа реестра, и настройка алгоритмов через Powershell) суть одна = выставление одинаковых параметров и на Pfsense и на Windows, MacOS

прилагаю также ссылку на описание командлетов и параметров powershell

Создание соединения:[https://docs.microsoft.com/en-us/powershell/module/vpnclient/add-vpnconnection?view=win10-ps](link url)

и настройка алгоритмов:

[https://docs.microsoft.com/en-us/powershell/module/vpnclient/set-vpnconnectionipsecconfiguration?view=win10-ps](link url) -

@mikeroygbiv по Mac OS, поверьте, все гораздо проще. Через appleconfigurator все настраивается 'на ура' и без танцев с бубном. При чем настраиваются и компы и телефоны и планшеты

-

@Konstanti это здорово!, честно говоря не пробовал, надо бы попробовать, у всех тех, у кого Mac,на Ovpn работают)