Peering Azure

-

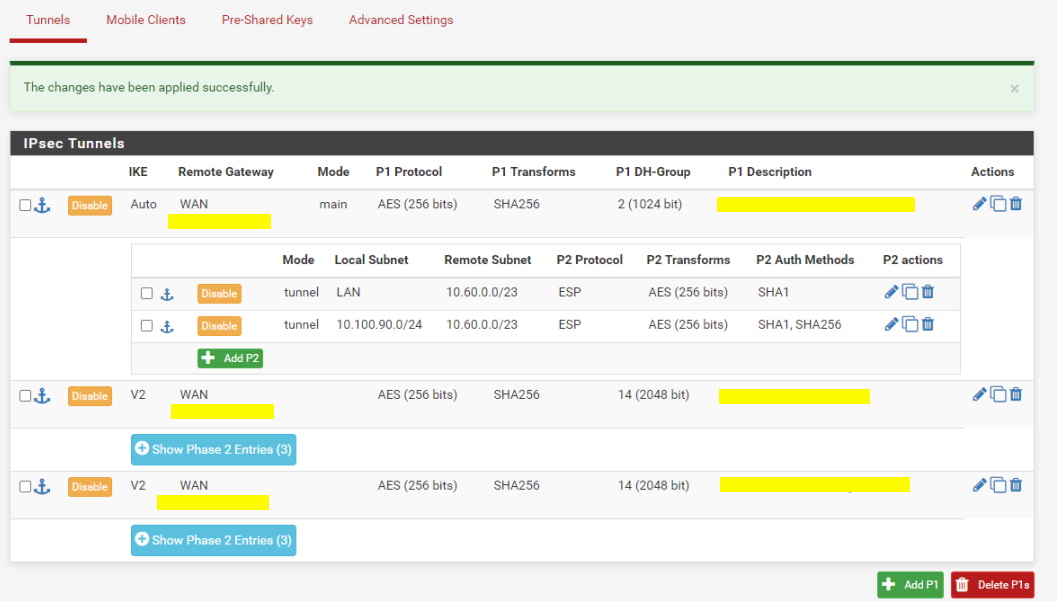

Mi infraestructura esta toda en Azure donde a través de un Gateway y una IP publica me conecto con nos pfsense físicos de mis sedes mediante Local Gateways de Azure y los respectivos IPsec. Esta configuración funciona sin problemas pero ahora estoy ampliando la redes en Azure en otras suscripciones que no comparten la VNET1 inicial.

Asi he creado una nueva suscripción con Azue su respectiva VNET2 que esta conectada con la VNET1 de Azure donde configuré los Gateway a través de Peering enrutado. He comprobado el Peering y accede a todas las rutas.

Mi problema es que desde los Pfsense físicos de las sedes no puedo acceder a los servidores virtuales de la nueva suscripción2 red VNET2, os adjunto el detalle de la configuración del Pfsense fisico de una sede.

Cada sede esta conectada entre si y tambien con Azure :

La red de Azure suscripción1 es 10.60.0.0/16 , esta configuración funciona perfectamente porque podeis comprobar como existe tunel entre LAN-10.100.40.0/24 ni viceversa.

La nueva red Azure es suscripción2 es 10.2.0.0/24 y no consigo que se llegue desde las IP 10.100.40.X

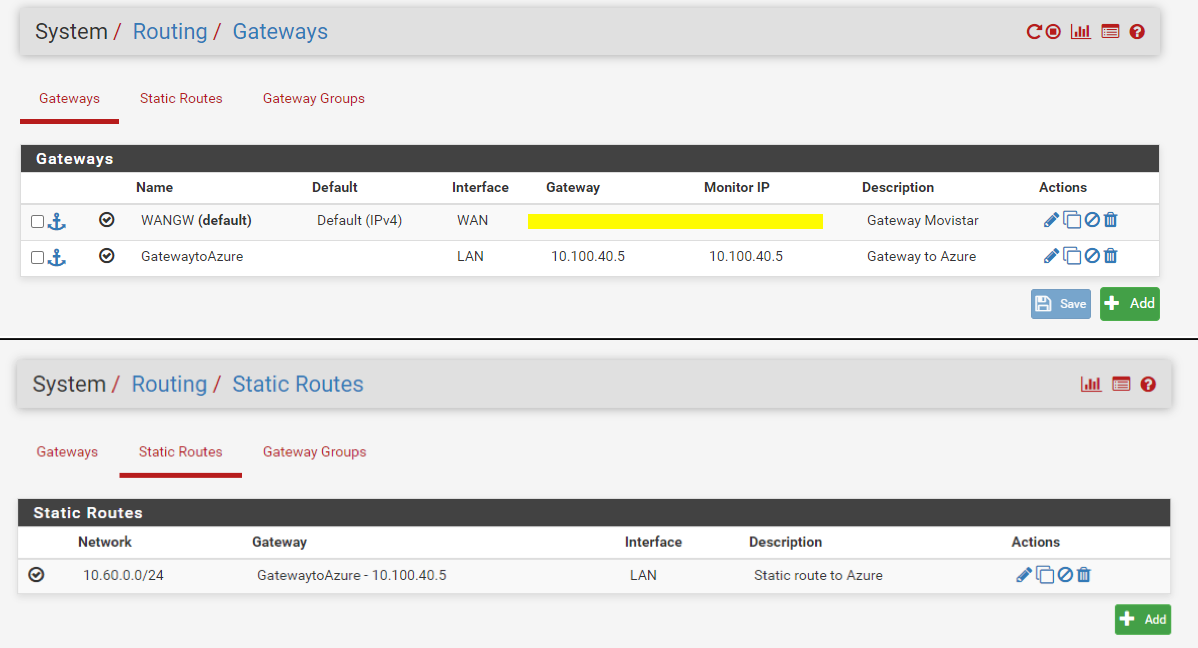

Añado la información sobre las routing por si fuera necesario alguna aclaración

-

Hola.

Lo primero disculpa porque no conozco el tema de Gateways de Azure.Ahora en el túnel ipsec tienes agregada VNET1. ¿No te valdría con agregar la red VNET2 al túnel ipsec?

-

Hola Lucas , en primer lugar gracias por interesarte en tema.

Ayer conseguir conexión entre mis Pfsense de sedes y las nuevas VNET Azure que se conectan con VNET Principal que tiene rol de Gateway.

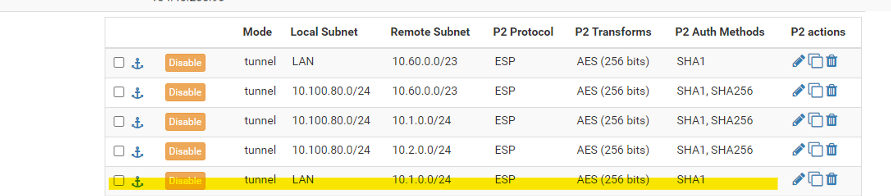

Añadí el nuevo subtunel entre LAN Pfsense físico de mi sede remota ( 192.168.110.0/24) y la nueva VNET2 de Azure (10.1.0.0/24) pero no conseguir conexión

Reinicié los servicios Ipsec por si era un problema de replicación en la configuración pero nada de nada.

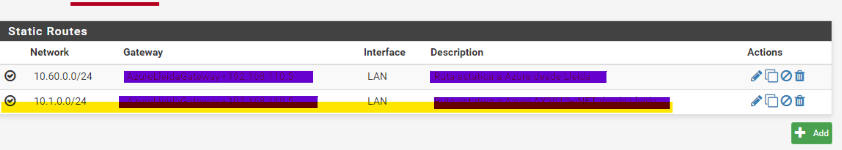

Así que añadi nuevas rutas entre LAN y VNET2

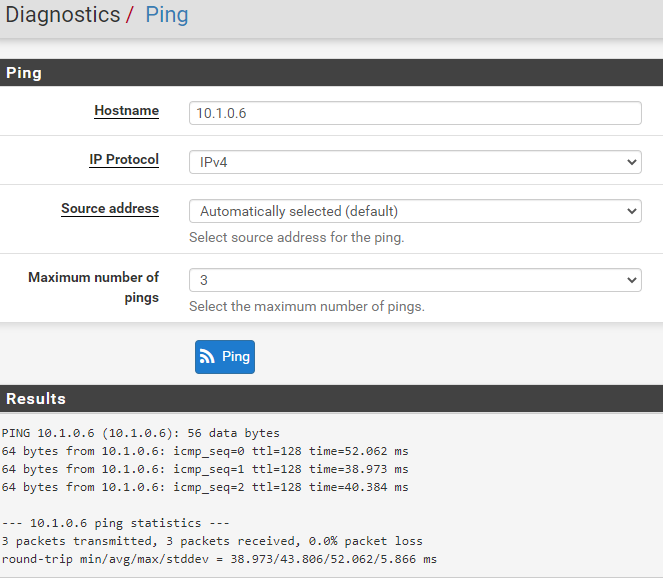

Reinicie el servicio IPsec y ya he conseguido conexión entre VM de VNET2 y Pfsense de mi sede

Existe algun problema en disponer de más de una ruta estática ? de momento me funcionan todos los servicios pero desconozco si es frecuente su uso. No soy especialista en networking y hace unos meses solo que trabajo con NETGATE

Saludos.

-

@Andserfig

Hola.

Primero, respecto a tu pregunta "Existe algun problema en disponer de más de una ruta estática ?", comentarte que yo nunca he usado las rutas estáticas (SYSTEM - ROUTING - STATICS ROUTES) para encimar tráfico en un pfsense hacia una ruta que está "enrutada" a través de un túnel ipsec en ese equipo pfsense. No digo que no se pueda, pero yo nunca lo he hecho, ni en pfsense ni en otros dispositivos firewall con capacidades ipsec. El motivo de no hacerlo es que cuando llega un paquete tcpip al pfsense con destino a la ruta x y dicho pfsense tiene la ruta x en un túnel ipsec, entonces ya sabe por donde enviarlo. Así que no es necesario.Si con el término "ruta estática" te refieres a tener múltiples rutas de red en un túnel ipsec, te comento que es algo habitual. Yo lo tengo en varios túneles ipsec y es práctica habitual según mi experiencia.

Espero haber respondido a tu pregunta.

Viendo las últimas capturas de pantalla, yo lo veo correcto. Así es como yo lo haría, que es como decía en mi primer comentario, es decir, agregar VNET2 al túnel ipsec.

Saludos.