OpenVPN Peer to Peer

-

Però nella configurazione del server non ho la voce Remote network

-

Su OpenVPN Server di A (non quello P2P ma quello client) in custom options metti:

push "route 192.168.200.0 255.255.255.0"; -

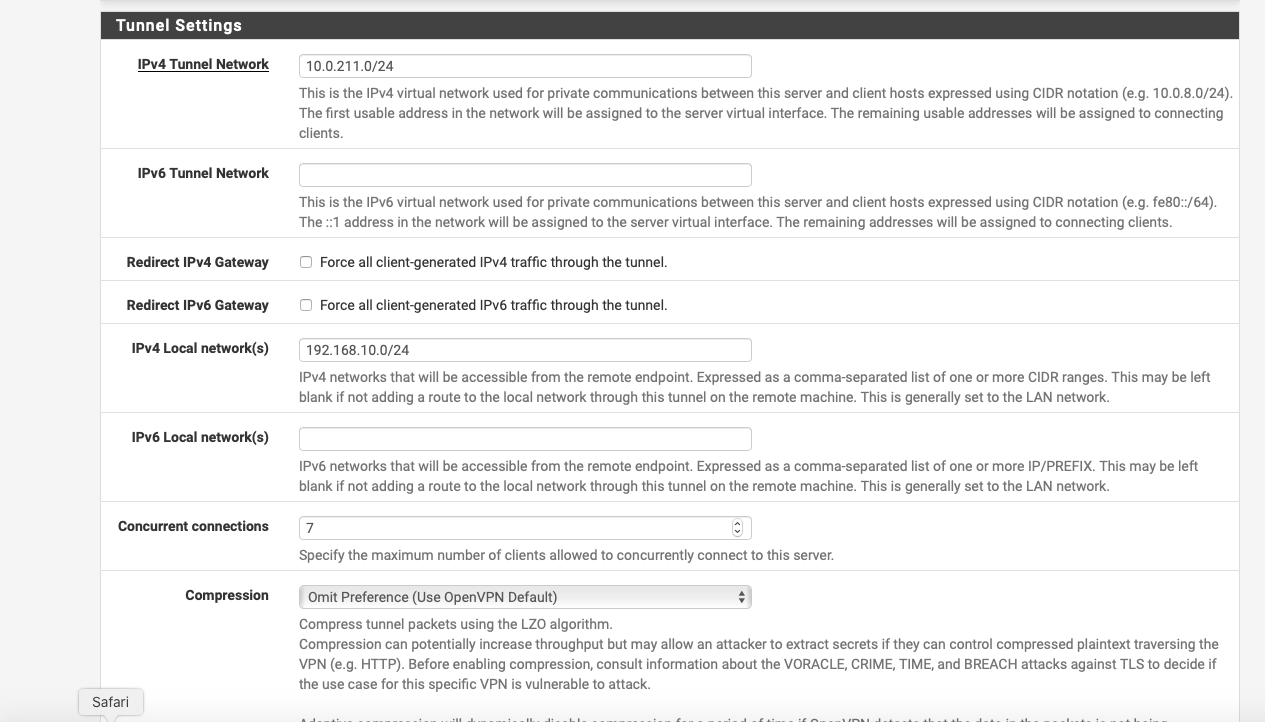

Ho messo cosi' sul server sulla Sede A, dove mi collego con l'iphone, per capirci.

Ma non funziona....

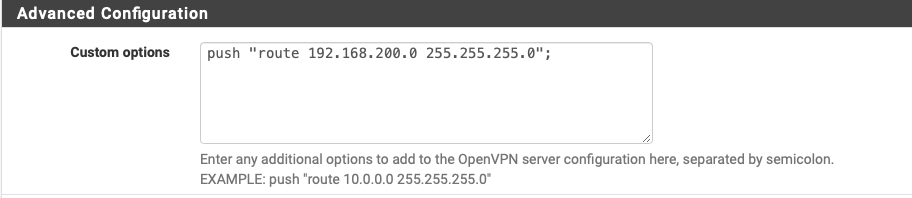

Con capture packet si vede che i pachetti partono ma dall'altra parte non arriva niente.

10.0.211.2 il mio iPhone e 192.168.200.240 e' l'NVR nella sede B

-

Nelle impostazioni di entrambe le Peer to Peer (da un lato come local e dall'altro come remote) oltre a 192.168.10.0/24 aggiungi anche 10.0.211.0/24 (mi sembra di ricordare ci vada la virgola)

-

@Gabri-91

Grazie per la risposta. Ho provato a inserire.

Se la logica è questa:1° quando arrivo sulla sede A in client mi viene assegnato un 10.0.211.x e su questo server gli devo aggiungere la regola che deve vedere anche il tunnel 10.0.212.x ( la peer to peer ) e anche la rete remota 192.168.200.x

2° sul server sede A peer to peer gli devo dire che deve vedere il tunnel del client 10.0.211.x

3° sul client della sede B peer to peer gli devo dire che deve vedere il tunnel del client della sede A 10.0.211.x perché la locale 192.168.200.0 le vede già

Cosi, il pacchetto che parte dal client 10.0.211.x va sul tunnel 10.0.212.x, arriva nella sede B, raggiunge il Device, e torna indietro per la stessa strada.

Ancora non funziona.

Mi viene il dubbio come deve essere scritta la regola: devo scrivere PUSH, senza PUSH, con la parola ROUTE, o senza, devo scrivere 10.0.211.0/24 oppure 10.0.211.0 255.255.255.0 ?Grazie per l'aiuto

-

Due precisazioni:

- Il "push route" e' un comando server, quindi sul client non ha effetto

- Il push della tunnel network non dovrebbe servire in quanto i due pfSense "conoscono" gia' quella rete

Detto questo, io farei cosi:

-

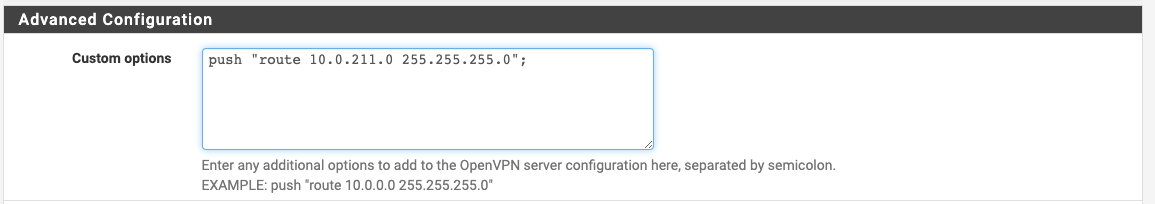

VPN Remote Access

IPV4 Local network => 192.168.10.0/24

Custom options => push "route 192.168.200.0 255.255.255.0"; -

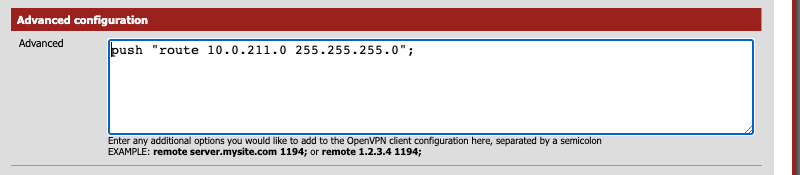

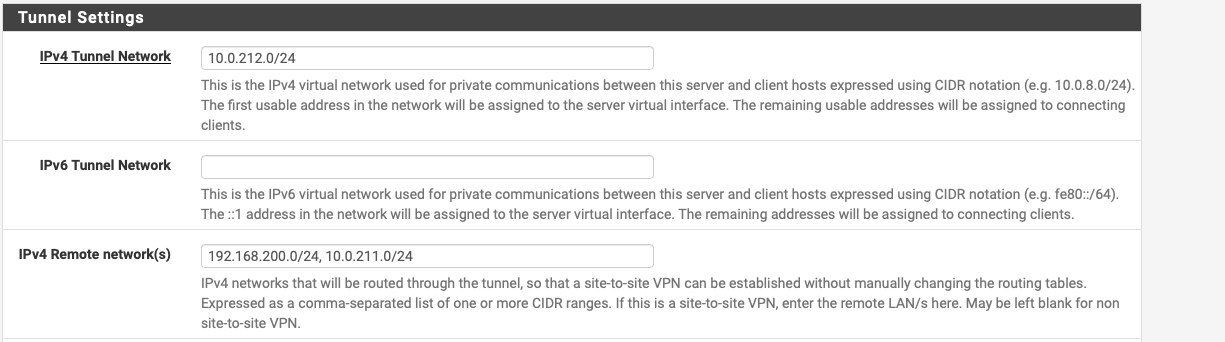

VPN Server A

IPV4 Local network => 192.168.10.0/24, 10.0.211.0/24

IPV4 Remote network => 192.168.10.0/24 -

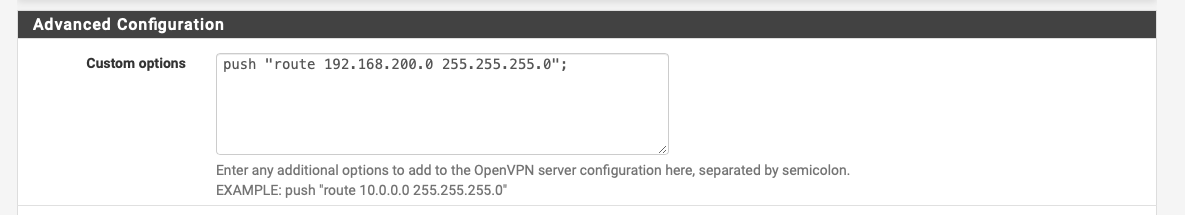

VPN Client B

IPV4 Local network => 192.168.10.0/24

IPV4 Remote network => 192.168.10.0/24, 10.0.211.0/24

Premesso che non e' una configurazione abituale (di solito per una Site2Site si usa IPSEC, non OpenVPN), se non funziona nemmeno cosi l'ultima carta rimane provare ad assegnare su firewall B ad OpenVPN Client un'interfaccia e relativa regola di NAT Outbound.

-

Funzionaaaaaaa!

Grazie per l'aiuto.

Comunque funziona cosi' impostando.

Nel server Remote acces solo questo

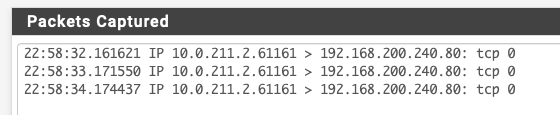

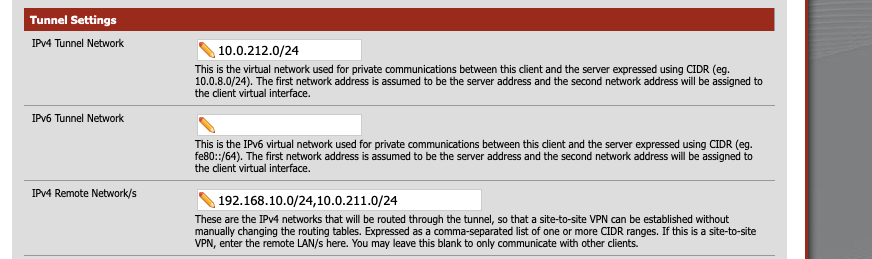

Nel Server A Peer to Peer cosi' perche' la voce Local nework non c'e' ed ho messo nella voce Remote network

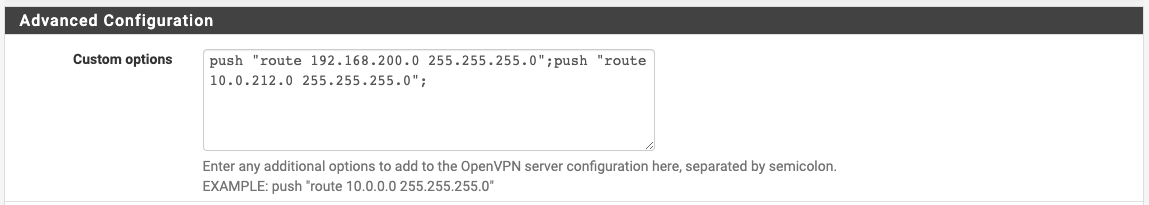

Nel Client B Peer to Peer cosi' perche' la voce Local nework non c'e' ed ho messo nella voce Remote network

Ora funziona alla grande!!

Grazie nuovamente

-

Ottimo!

Non ricordavo come fosse esattamente la Peer2Peer OpenVPN per il motivo di cui sopra, se e' cosi secondo me puoi rimuovere 10.0.211.0/24 da remote networks di Server A.

-

No, se tolgo non funziona più.

Ho rimesso.

-

non vorrei sbagliare ma quella versione di pfsense nell'ultimo screenshot mi pare molto vecchia

che versione è? -

si, hai visto bene....

Sede A 2.4.4-RELEASE-p3 (amd64)

Sede B 2.1-RELEASE (i386) ma da quanto ho capito non aggiornabile per probema HW. -

si la sede b non puoi più aggiornarla senza cambiare hw, ma la sede A adesso potresti aggiornarla alla 2.4.5-p1

-

Visto che sei giunto a questo argomento, cosa c’è di nuovo nella nuova versione?

-

https://docs.netgate.com/pfsense/en/latest/releases/2-4-5-new-features-and-changes.html

con la p1 hanno corretto diversi bug iniziali, alcuni anche importanti (Addressed an issue with large pf tables causing system instability and high CPU usage during filter reload events on some multi-CPU platforms (e.g. Hyper-V, Proxmox, some bare metal systems)) ma c'era da aspettarselo, io per primo ho aspettato ad aggiornare il pfsense che avevo in produzione dalla 2.4.4-p3 ho aspettato la 2.4.5-p1

https://docs.netgate.com/pfsense/en/latest/releases/2-4-5-p1-new-features-and-changes.html

nel complesso parecchie vulnerabilità risolte

-

Benissimo, allora aggiornerò nelle ore notturne per non dare troppo disservizio.

Ancora una domanda, poi basta:

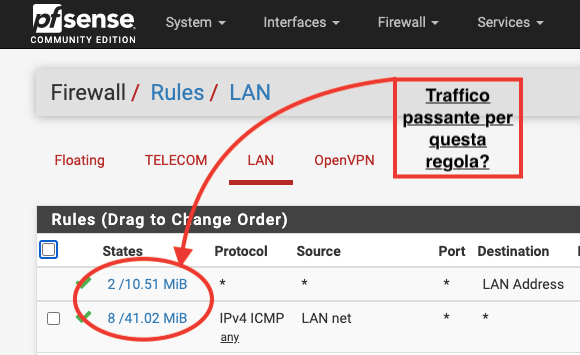

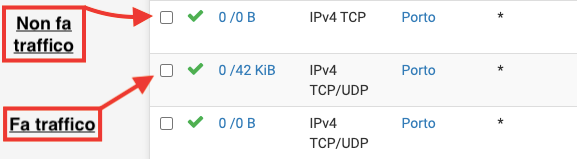

I numeretti accerchiati vuol dire il traffico che è passato per questa regola?

Quindi se ha 0, vuoi dire che non passa traffico, quindi la posso eliminare? non ha senso che esista?

Grazie

-

se ha senso non lo so, ma comunque sì, indica che fino a quel momento non è mai stata applicata quella regola del firewall

-

@kiokoman said in OpenVPN Peer to Peer:

https://docs.netgate.com/pfsense/en/latest/releases/2-4-5-new-features-and-changes.html

con la p1 hanno corretto diversi bug iniziali, alcuni anche importanti (Addressed an issue with large pf tables causing system instability and high CPU usage during filter reload events on some multi-CPU platforms (e.g. Hyper-V, Proxmox, some bare metal systems)) ma c'era da aspettarselo, io per primo ho aspettato ad aggiornare il pfsense che avevo in produzione dalla 2.4.4-p3 ho aspettato la 2.4.5-p1

https://docs.netgate.com/pfsense/en/latest/releases/2-4-5-p1-new-features-and-changes.html

nel complesso parecchie vulnerabilità risolte

E per chi come me ha già installato la 2.4.5 e non vuole rischiare di far saltare tutto con un aggiornamento? Consigli?

-

si aggiorna che non salta niente.. fai un backup per sicurezza

-

@kiokoman said in OpenVPN Peer to Peer:

si aggiorna che non salta niente.. fai un backup per sicurezza

Ok, speriamo bene, Grazie