Virtual WAN IP

-

Доброго дня, оператор дает нам через 1 физический интерфейс несколько адресов(один из них прописан в свойствах соединения), остальные добавлены как виртуальные. Сколько не пытался сделать так чтобы при проверке внешнего IP(2ip и т.д.) у меня отображается только основной, необходимо сделать портмаппинг и по возможности сделать вообще так чтобы внешний IP был привязан к внутреннему(привязка к шлюзу). Пробовал создавать правила rules с привязкой к шлюзу не выходит,внешний все равно остается другой (IP1).

сейчас схема выглядит так

IP1/30 - GW1/30----------|WAN0|

VitualIP2-6/29 - GW2/29-|WAN0| -

Добрый.

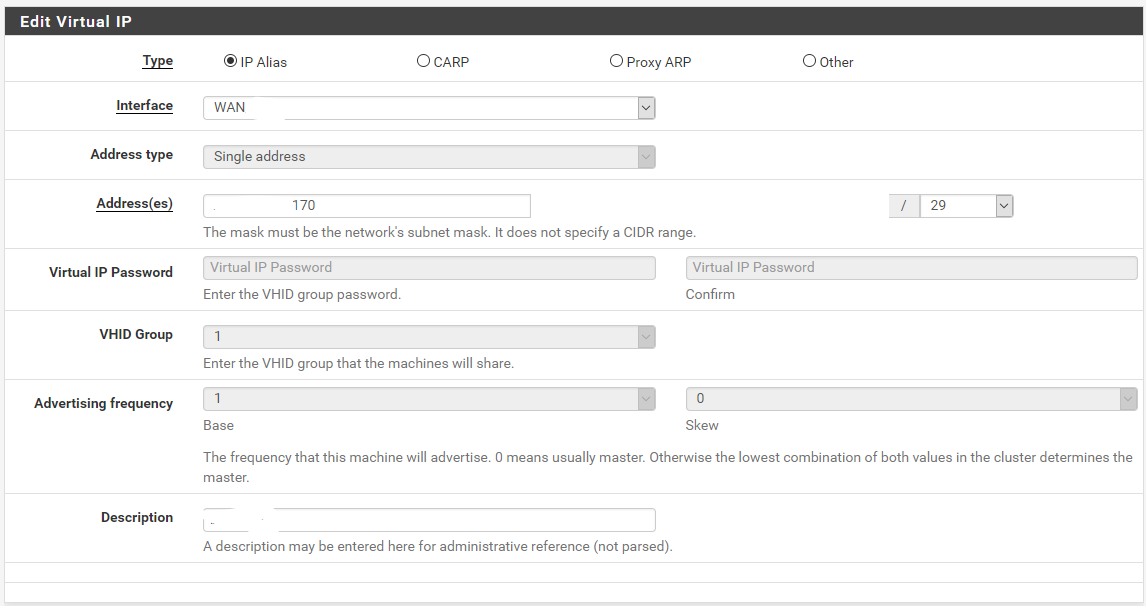

- Какой тип Virt IP выбран в наст-ках пф?

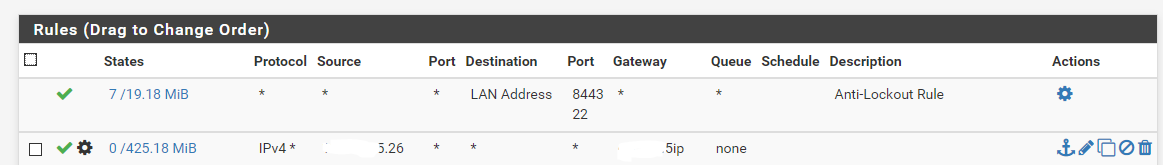

- Покажите скрины настроек Interfaces и правил fw.

-

-

Вам надо создать столько Virt ip-интерфейсов, сколько входят в диапазон. И пользовать их в правилах fw явно указывая необходимый gw.

-

-

@werter пробовал так, указывая явно что для локлаьного IP использовать в качестве шлюза тот самый для virtualIP, но трафик всеравно(согласно трассировке идет через основной шлюз), ни один из внешних IP не задействован.

-

- Вам надо создать столько Virt ip-интерфейсов, сколько входят в диапазон. И пользовать их в правилах fw явно указывая необходимый gw.

- Правило fw на ЛАН касаемо вирт. ип - неверное. Для начала - Src - LAN net.

После настроек сделать Reset states.

Зы. В Monitor IP не пользовать адрес шлюза пров-а. Пользуйте IP публичных ДНС, напр.

-

@k0st1k Здр

а Nat исходящий верно настроен ? -

@werter 1.Так и сделано.

2. По подробнее.

Есть общее правило которое создается при базовой инициализации

Protocol---Source----------Port------Destination----Port--------Gateway

IP4* -------LAN Net---------/--------------/------------/-------------*----(чет звездочки пропадают)

Я пробовал принудительно задать компьютеру использовать шлюз из под virtualIPPS. Это известно. Заменим в последствии

-

@Konstanti подскажите как настроить исходящий для определенного IP или группы

-

@k0st1k

/Firewall/NAT/Outboundпереводите в ручной режим и создаете нужные Вам правила

-

@Konstanti блин, все забываю, что надо это сделать. Нашел в чем проблема. Спасибо.

Необходимо перевести fw в ручной режим.

-

@k0st1k said in Virtual WAN IP:

перевести fw в ручной режим.

FW? Наверное, все же, Outbound Nat?

@Konstanti said in Virtual WAN IP:

переводите в ручной режим и создаете нужные Вам правила

Интересно, а перевод в Hybrid Outbound NAT сработает в такой ситуации?

-

@pigbrother там 3 режима, автоматический, ручной+автомат, и ручной.

по приоритету вроде выходит в гибридном режиме что правила созданные руками выше чем те что создались автоматом, в остальном ничем не отличается.