Aufbau eines Servers, iptables, DNS Server VPN etc...

-

Moinsen.

@JeGr said in iptables auf einem vServer:

Frage ist ja, was das überhaupt für ein vServer ist (wirklich virtuell oder teilv. HW, Container, Namespace, KVM, whatever)

Gute Frage, ist ein Angebot von Contabo für 5 Taler, virtio Kernelmodule sind geladen und auf der HP steht "Virtual Private Server". :)

8GB RAM, 4 Core Intel(R) Xeon(R) CPU E5-2630 v4 @ 2.20GHz, 200GB SSD, Debian Buster inkl...

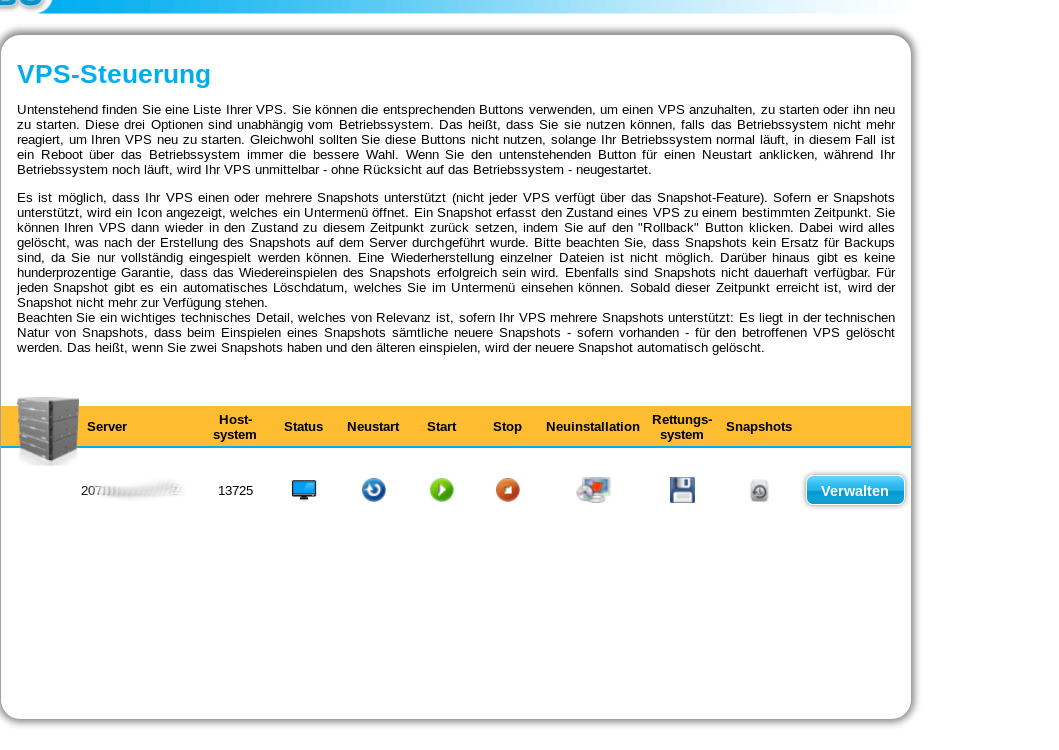

Server starten, stoppen, Neustart, Shnapshots, geht alles per Mausklick, Reverse DNS und DNS Zone Verwaltung ist auch vorhanden.@JeGr said in iptables auf einem vServer:

Frage: IPtables ist ja die "alte" Implementation. Warum nicht gleich "nftables" anschauen?

Beides ist Neuland für mich, sehe von der Seite eigentlich kein Problem, mich da rein zu fuchsen, und nftables ist bei Buster schon dabei.

Habe aus Gewohnheit fail2ban installiert, welches iptables nutzt, daher wollte ich nicht 2 Sachen parallel fahren... Was da abgeht, alter Schwede, fast im minutentakt gab es ein Bann auf dem SSH Port, nach Änderung des Standartports ist Ruhe jetzt. :)@JeGr said in iptables auf einem vServer:

Ich bin da mit Cloudflares API ganz zufrieden und irgendwo muss die Domain ja eh gekauft und DNS technisch gehostet werden ;) Dank deren API brauch ich keine DynDNS Dienste mehr, das fluppt wesentlich besser und solider :)

Andere Alternative wenn du hart basteln und selbst machen willst - evtl. eigenen DNS aufsetzen und secondary DNS bei nem anderen Provider bzw. dem bei dem du die Domain kaufst/verwaltest? Bieten ja einige an. Dann hättest du die Möglichkeit je nachdem entweder Bind aufzusetzen (dann kannst du auch Split Horizon DNS Zonen implementieren etc. und DynDNS via RFC2136 machen)Wäre ne Alternative, ein Cloudflare Account ist noch vorhanden. Werden dann 2 Domains gebraucht, oder?

DNS Server sind ebenfalls Neuland für mich, und finde bind echt mächtig. Wollte keinen DNS Server public stellen, nur ne Möglichkeit haben ohne die etlichen DynDNS Anbieter auf die Ressourcen zu Hause zu zu greifen. Aktuell nutzen wir ein Paket von Strato inkl. Domain und dyn. DNS, was irgendwann auslaufen soll.

Aber einmal eingerichtet sollte es laufen...

Hast Du irgendwas zum einlesen zum Thema bind, Split DNS und DynDNS via RFC2136?Mike

-

Moin.

Habe mal die Überschrift geändert, weil hier jetzt verschiedene Punkte zusammentreffen.

Zum Thema DynDNS per RFC 2136:

-Habe BIND installiert, und bin nach dieser Anleitung vorgegangen.

-Unter BIND wurde nur eine Zone zugefügt, die für das dynamische DNS.

-DynDNS RFC 2136 Client unter der pfSense eingerichtet, IP vom ISP erscheint:Jul 6 10:07:03 mail named[21604]: client @0x7f54bc11e450 11.22.33.44#53819/key dyn.myexample.com: signer "dyn.myexample.com" approved Jul 6 10:07:03 mail named[21604]: client @0x7f54bc11e450 11.22.33.44#53819/key dyn.myexample.com: updating zone 'dyn.myexample.com/IN': deleting rrset at 'dyn.myexample.com' A Jul 6 10:07:03 mail named[21604]: client @0x7f54bc11e450 55.66.77.88#53819/key dyn.myexample.com: updating zone 'dyn.myexample.com/IN': adding an RR at 'dyn.myexample.com' A 55.66.77.88Checke ich die dyn.myexample.com mit externen DNS Tools wie z.B. MX ToolBOX

schmeisst es mir die IP vom Server raus, nicht die vom ISP. :(Hier die config:

// prime the server with knowledge of the root servers zone "." { type hint; file "/usr/share/dns/root.hints"; }; // be authoritative for the localhost forward and reverse zones, and for // broadcast zones as per RFC 1912 zone "localhost" { type master; file "/etc/bind/db.local"; }; zone "127.in-addr.arpa" { type master; file "/etc/bind/db.127"; }; zone "0.in-addr.arpa" { type master; file "/etc/bind/db.0"; }; zone "255.in-addr.arpa" { type master; file "/etc/bind/db.255"; }; key dyn.myexample.com. { algorithm "HMAC-SHA256"; secret "secret_password"; }; zone "dyn.myexample.com" { type master; file "/etc/bind/dyn.db"; update-policy { grant *.dyn.myexample.com. self *.dyn.myexample.com. A AAAA; }; };Hier die dyn.db:

$ORIGIN . $TTL 30 ; 30 seconds dyn.myexample.com IN SOA mail.myexample.com. myexample.com. ( 2013062305 ; serial 3600 ; refresh (1 hour) 600 ; retry (10 minutes) 2600 ; expire (43 minutes 20 seconds) 30 ; minimum (30 seconds) ) $TTL 10000 ; 2 hours 46 minutes 40 seconds NS ns.myexample.com. $TTL 30 ; 30 seconds A 55.66.77.88Unter "A" ist die IP der Telekom, dennoch keine Verbindung zur pfSense sondern nur zum angemieteten Server.

Hat jemand eine Idee? -

@mike69 said in Aufbau eines Servers, iptables, DNS Server VPN etc...:

Server starten, stoppen, Neustart, Shnapshots, geht alles per Mausklick, Reverse DNS und DNS Zone Verwaltung ist auch vorhanden.

Klingt tatsächlich sehr nett, UI würde mich da zwar mal interessieren, aber von den Daten klingt das gut.

Auch wenn mir Ubuntu LTS lieber wäre als Debian ^^Wäre ne Alternative, ein Cloudflare Account ist noch vorhanden. Werden dann 2 Domains gebraucht, oder?

Warum 2? :)

DNS Server sind ebenfalls Neuland für mich, und finde bind echt mächtig. Wollte keinen DNS Server public stellen, nur ne Möglichkeit haben ohne die etlichen DynDNS Anbieter auf die Ressourcen zu Hause zu zu greifen. Aktuell nutzen wir ein Paket von Strato inkl. Domain und dyn. DNS, was irgendwann auslaufen soll.

Dann ist Cloudflares Dashboard/API mit DNS echt sehr einfach zu machen. Inzwischen kann man ja auch Sub-API-Keys erstellen, die dann nur Zugriff auf einen Eintrag oder eine Domain haben, nicht auf den ganzen Account wir früher.

Aber einmal eingerichtet sollte es laufen...

Eigener DNS ist schon nicht ohne vor allem mit ständigem nachpatchen und absichern.

Hast Du irgendwas zum einlesen zum Thema bind, Split DNS und DynDNS via RFC2136?

Aus dem Stehgreif nicht, da ich Bind bzw. Bind Syntax noch gut kenne. DynDNS mit RFC2136 ist da auch nicht so schwer einzurichten, im Prinzip PPK mit Keys die angelegt sein müssen, aber da würde ich wirklich drüber nachdenken, ob ich das selbst hosten möchte (auf nem public server) oder lieber was wie CF nutze :)

Unter "A" ist die IP der Telekom, dennoch keine Verbindung zur pfSense sondern nur zum angemieteten Server.

Hat jemand eine Idee?Kommt drauf an. Du sagst laut log ist das Update komplett. Was sagt der Server selbst dazu? Wenn du ihn lokal fragst nach deiner dyn.myexample.com - was gibt er als Antwort? Wo ist dyn.myexample.com auf den Server delegiert? Wie bekommen andere Server (e.g. 1.1.1.1 bspw.) mit, wer dyn.myexample.com ist? Ist im DNS bzw. NS Record von myexample.com eine Delegation von dyn.myexample.com auf den vserver und dessen Bind konfiguriert und kann der erreicht werden für ein SOA?

Daher hatte ich gefragt, wenn dir das alles Bahnhof ist, überlege ob du wirklich selbst DNS machen willst und wenn ja - dann tiiiief einlesen. Ansonsten ist der Weg über die CF API wesentlich angenehmer (hat schon seinen Grund warum ich froh bin das zu nutzen und kein DNS mehr selbst aufsetzen muss/will) :D

-

@JeGr said in Aufbau eines Servers, iptables, DNS Server VPN etc...:

Klingt tatsächlich sehr nett, UI würde mich da zwar mal interessieren, aber von den Daten klingt das gut.

Auch wenn mir Ubuntu LTS lieber wäre als Debian ^^Sieht so aus:

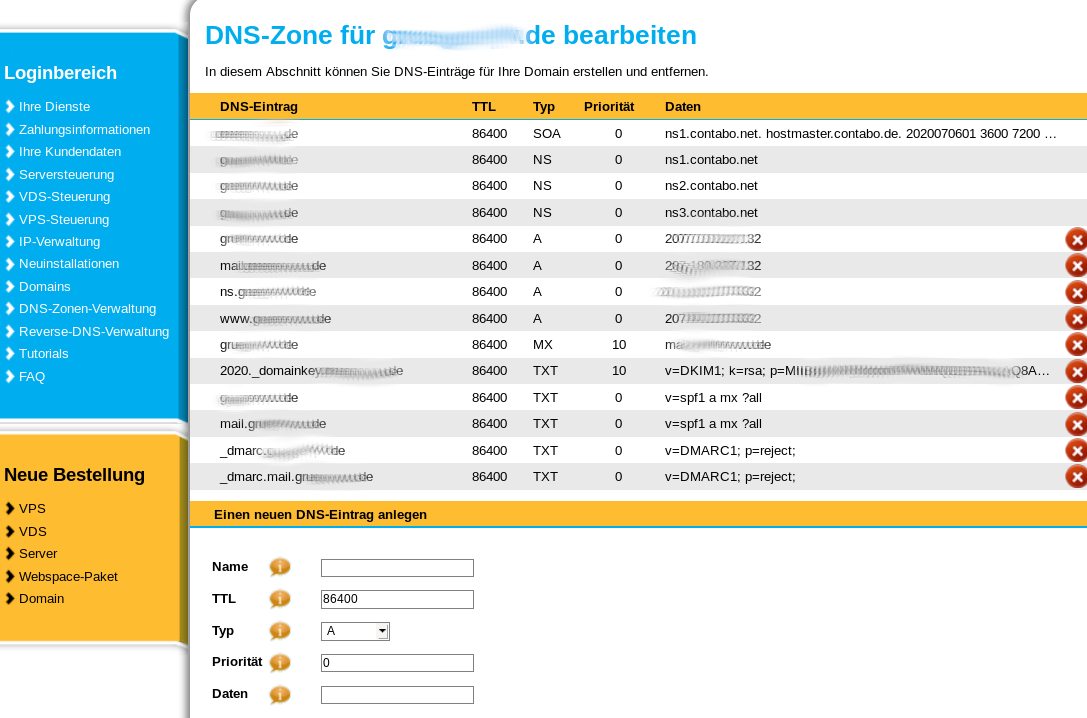

hier der DNS-Zonen Bereich:

@JeGr said in Aufbau eines Servers, iptables, DNS Server VPN etc...:

Kommt drauf an. Du sagst laut log ist das Update komplett. Was sagt der Server selbst dazu? Wenn du ihn lokal fragst nach deiner dyn.myexample.com - was gibt er als Antwort? Wo ist dyn.myexample.com auf den Server delegiert? Wie bekommen andere Server (e.g. 1.1.1.1 bspw.) mit, wer dyn.myexample.com ist? Ist im DNS bzw. NS Record von myexample.com eine Delegation von dyn.myexample.com auf den vserver und dessen Bind konfiguriert und kann der erreicht werden für ein SOA?

Oha...

eindig dyn.myexample.comauf dem Server zeigt die IP des ISP,

eindig google.dezeigt keine IP von google... Da fehlt noch was:

dig google ; <<>> DiG 9.11.5-P4-5.1+deb10u1-Debian <<>> google ;; global options: +cmd ;; Got answer: ;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 47561 ;; flags: qr rd ra ad; QUERY: 1, ANSWER: 0, AUTHORITY: 1, ADDITIONAL: 1 ;; OPT PSEUDOSECTION: ; EDNS: version: 0, flags:; udp: 4096 ; COOKIE: 0aa1b2566d12210bb1fd83bf5f02f94f758c8a41ed6db2a7 (good) ;; QUESTION SECTION: ;google. IN A ;; AUTHORITY SECTION: google. 900 IN SOA ns-tld1.charlestonroadregistry.com. cloud-dns-hostmaster.google.com. 1 21600 3600 259200 900 ;; Query time: 205 msec ;; SERVER: 127.0.0.1#53(127.0.0.1) ;; WHEN: Mon Jul 06 12:13:35 CEST 2020 ;; MSG SIZE rcvd: 161Der Rest ist Bahnhof.

Ja, einlesen ist angesagt...In der "named.conf" oder unter Debian die "named.conf.default-zones" ist das obrige vorhanden, mehr noch nicht. Bin ja froh, das die pfSense schon mal mit dem Server kommuniziert. :)

Ja, wie gesagt, einlesen...Zum Thema CF, ist nicht sooo mein Ding, wenn noch eine dritte Vereinigung meine Aktivitäten im Inet loggt und weisst, was für Abfragen kommen. Toller Service, ganz klar, aber kein Unternehmen macht irgendwas für lau. Deswegen der steilere Weg zum Ziel. Das ist aber meine Meinung, bin da bissl paranoid. :)

-

Dann fehlt da aber eine ganze Menge.

Wenn auf dem Server selbst kein host/dig google.de geht, dann macht der Server kein resolving/forwarding ordentlich. Das ist ein Ding.

Das zweite ist, dass er natürlich ausgeben sollte, was du laut Log via Update eingetragen hast. Also wenn die pfSense da 55.66.77.88 übermittelt und das in die Zone schreibt, sollte das auch abgefragt werden können auf dem Server (lokal).Dann kommt aber noch dazu: irgendwer hostet ja die Zone example.com. Wahrscheinlich dein Provider oder wo auch immer die Domain registriert ist. Da muss die Domain example.com ja 2 DNS Server eingetragen haben.

In deren DNS muss jetzt eine Zone Delegation rein, dass dyn.example.com NICHT mehr von ihm selbst beantwortet wird, sondern alles was dyn und darunter ist von einem anderen Server. Ergo muss es in der DNS Zone von example.com einen NS Eintrag und einen SOA Eintrag geben, der auf deinen eigenen Bind Server zeigt. Somit muss dein Bind auch von extern erreichbar sein und der Zonenaustausch zumindest mit den beiden DNSen deines Domain Providers funktionieren.

Du bemerkst, warum mir ein Domain Provider mit API lieber ist? ;)

Für AXFR also Zonentransfern muss tcp/53 zusätzlich zu udp/53 offen sein. Ich würde zudem in Bind die Zonentransfers auf die DNSe beschränken, die das müssen, als die DNSe von example.com. Kann aber auch sein, dass die das ohne AXFR machen und einfach nur weitergeben, dass sie nicht für dyn zuständig sind. Muss man testen.

Zuletzt muss natürlich dann die Zone sauber konfiguriert sein was die Timings angeht, damit du auch ca. 60s als max TTL hast und Clients brav deinen Server fragen statt den Eintrag zu lange zu cachen.Zum Thema CF, ist nicht sooo mein Ding, wenn noch eine dritte Vereinigung meine Aktivitäten im Inet loggt und weisst, was für Abfragen kommen. Toller Service, ganz klar, aber kein Unternehmen macht irgendwas für lau. Deswegen der steilere Weg zum Ziel. Das ist aber meine Meinung, bin da bissl paranoid. :)

Bin ich generell dabei, allerdings liegen meine Domains eh bei CF, da ich die darüber gekauft/bezahlt habe - bis auf die ein zwei, die ich selbst kaufen musste weil deren TLD noch nicht supportet wurde. Somit bin ich eh "Kunde" und sie müssen mir DNS anbieten. Bevor ich bei irgendeinem kleinen 08/15 Hosting dann meine Domains habe und DNS technisch nichts machen kann, ist mir an der Stelle dann ein Dienstleister wie CF lieber. Zudem hat zumindest CF klare Policies was Logging und Speicherung angeht, die schon überprüft wurden. Da mach ich mir weniger nen Kopf als wenn alles zu Google oder Quad9 geblasen wird, und da es nur um die ab und an mal ändernde externe IP von mir geht, ist der Gehalt der Daten für irgendwelche Interessenten gleich 0, da CF nur aus DNS changes von mir keinen großen Rückschluß darauf hat, was, warum, weswegen, wer. Das könnte genauso gut ein Server oder Service mit ständig wechselnder Adresse sein. Und da DNS öffentlich ist, sind das nicht mal "geheime" Daten.

Grüße

-

@JeGr said in Aufbau eines Servers, iptables, DNS Server VPN etc...:

Wenn auf dem Server selbst kein host/dig google.de geht, dann macht der Server kein resolving/forwarding ordentlich. Das ist ein Ding.

Das zweite ist, dass er natürlich ausgeben sollte, was du laut Log via Update eingetragen hast. Also wenn die pfSense da 55.66.77.88 übermittelt und das in die Zone schreibt, sollte das auch abgefragt werden können auf dem Server (lokal).Ok, der Host muss ja kein DNS Server bereitstellen, als Forwarder reicht es eigentlich aus, der Provider stellt mir 3 Nameserver zur Verfügung. Habe bind jetzt als "forwarder" konfiguriert und die Bude mal neu gestartet, jetzt gibt es Antworten bei der Abfrage auf dig google.de.

Hier mal die Antwort auf die dynamische Addresse:

dig dyn.myexample.com ; <<>> DiG 9.11.5-P4-5.1+deb10u1-Debian <<>> dyn.myexample.com ;; global options: +cmd ;; Got answer: ;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 4628 ;; flags: qr aa rd ra; QUERY: 1, ANSWER: 1, AUTHORITY: 2, ADDITIONAL: 1 ;; OPT PSEUDOSECTION: ; EDNS: version: 0, flags:; udp: 4096 ; COOKIE: 4b482063cecb9f92643a0ad75f0315fe51152c39a77ab816 (good) ;; QUESTION SECTION: ;dyn.myexample.com. IN A ;; ANSWER SECTION: dyn.myexample. 30 IN A 55.66.77.88 ;; AUTHORITY SECTION: dyn.myexample.com. 10000 IN NS ns1.contabo.net. dyn.myexample.com. 10000 IN NS ns.myexample.com. ;; Query time: 0 msec ;; SERVER: 127.0.0.1#53(127.0.0.1) ;; WHEN: Mon Jul 06 14:15:58 CEST 2020 ;; MSG SIZE rcvd: 136So weit so gut.

@JeGr said in Aufbau eines Servers, iptables, DNS Server VPN etc...:

Dann kommt aber noch dazu: irgendwer hostet ja die Zone example.com. Wahrscheinlich dein Provider oder wo auch immer die Domain registriert ist. Da muss die Domain example.com ja 2 DNS Server eingetragen haben.

Genau, die Domain und der Host sind vom selben Provider, welche 3 DNS Server bereitstellt, siehe oben das eine Bild. Die 3 DNS Server haben einen NS Eintrag auf diese Domain.

@JeGr said in Aufbau eines Servers, iptables, DNS Server VPN etc...:

In deren DNS muss jetzt eine Zone Delegation rein, dass dyn.example.com NICHT mehr von ihm selbst beantwortet wird, sondern alles was dyn und darunter ist von einem anderen Server.

Die Zone sieht so aus:

$ORIGIN . $TTL 30 ; 30 seconds dyn.myexample.com IN SOA ns.myexample.com home.myexample.com. ( 2013062305 ; serial 3600 ; refresh (1 hour) 600 ; retry (10 minutes) 2600 ; expire (43 minutes 20 seconds) 30 ; minimum (30 seconds) ) $TTL 10000 ; 2 hours 46 minutes 40 seconds NS ns.myexample.com. NS ns1.contabo.net $TTL 30 ; 30 seconds A 55.66.77.88Was unter SOA rein muss, kein Plan, habe da paar Subdomains reingepackt.

Unten steht die IP der Telekom, wird auch erneuert bei Neueinwahl der DSL-Verbindung.@JeGr said in Aufbau eines Servers, iptables, DNS Server VPN etc...:

Ergo muss es in der DNS Zone von example.com einen NS Eintrag und einen SOA Eintrag geben, der auf deinen eigenen Bind Server zeigt. Somit muss dein Bind auch von extern erreichbar sein und der Zonenaustausch zumindest mit den beiden DNSen deines Domain Providers funktionieren.

Bahnhof...

Also, den SOA Eintrag der Domain, da komme ich nicht ran, ist vom Provider vorgegeben. Fehlt eventuell noch eine Zone mit der IP des Hosts?

Oben im Bild paar Posts höher, alles was kein Button hat, ist nicht konfigurierbar. Was noch zu ändern ist, sind die Nameserver, was für CF wichtig ist wenn ich mich noch daran erinnern kann.@JeGr said in Aufbau eines Servers, iptables, DNS Server VPN etc...:

Du bemerkst, warum mir ein Domain Provider mit API lieber ist? ;)

Ja, langsam verstehe ich das. :)

-

@mike69 said in Aufbau eines Servers, iptables, DNS Server VPN etc...:

Also, den SOA Eintrag der Domain, da komme ich nicht ran, ist vom Provider vorgegeben. Fehlt eventuell noch eine Zone mit der IP des Hosts?

Oben im Bild paar Posts höher, alles was kein Button hat, ist nicht konfigurierbar. Was noch zu ändern ist, sind die Nameserver, was für CF wichtig ist wenn ich mich noch daran erinnern kann.Nee, der SOA definiert die State Of Authority, also welcher DNS zuständig ist für die Zone. Irgendwelche Subdomains "reinballern" wie oben bringt da nix - da muss der Nameserver rein, der zuständig ist sowie die Mailadresse des Admins in Punktform - steht aber in Bind Guides überall drin, wie der Zone-Header aussehen muss!

Im DNS der Domain beim Provider muss ein NS Eintrag für dyn rein sowie ggf. Glue Records damit er aufgelöst werden kann. Etwas in der Art:

dyn IN NS dyn.myexample.com. dyn IN A <serverIP>serverIP ist dann die IP des Bind Hosts also der contabo VM externen IP auf die der Bind hört.

Deine eigentliche IP die per Dyndns refresht wird, sollte eher sowas wiehome.dyn.myexample.com

sein damit du a) mehrere Einträge machen kannst und b) das nicht mit der dyn-Zone selbst kollidiert. Bringt ja nichts wenn du die IP der SubZone dem Bind Server wegreißt und durch deine HomeIP ersetzt :)

siehe https://www.oreilly.com/library/view/dns-bind/9783897213524/9783897213524_eine_subdomain_delegieren.html

-

Hey Jens, danke für deine Geduld.

Hatte das Howto falsch übernommen, Zone "dyn.myexample.com" und der Key waren identisch. Wie Du sagtest, die Updateurl sollte z.B. home.dyn.myexample.com lauten, das war nicht der Fall.

Hier der Zoneneintrag:

zone "dyn.myexample.com" { type master; file "/var/cache/bind/dyn.bind"; update-policy { grant *.dyn.myexample.com. self *.dyn.myexample.com. A AAAA; }; }; key home.dyn.myexample.com. { algorithm hmac-md5; secret "pass"; };Und die /var/cache/bind/dyn.bind:

$ORIGIN . $TTL 30 ; 30 seconds dyn.myexample.com IN SOA ns1.myexample.com. ( 2013062306 ; serial 3600 ; refresh (1 hour) 600 ; retry (10 minutes) 2600 ; expire (43 minutes 20 seconds) 30 ; minimum (30 seconds) ) $TTL 10000 ; 2 hours 46 minutes 40 seconds NS ns1.myexample.com. $TTL 30 ; 30 seconds A 33.44.55.66 $ORIGIN dyn.myexample.com. home A 33.44.55.66dig home.dyn.myexample.com ; <<>> DiG 9.11.5-P4-5.1+deb10u1-Debian <<>> home.dyn.myexample.com ;; global options: +cmd ;; Got answer: ;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 4200 ;; flags: qr aa rd ra; QUERY: 1, ANSWER: 1, AUTHORITY: 1, ADDITIONAL: 1 ;; OPT PSEUDOSECTION: ; EDNS: version: 0, flags:; udp: 4096 ; COOKIE: 15f38225625635729d131ee25f048616f7cc1a2d4fed9fc2 (good) ;; QUESTION SECTION: ;home.dyn.myexample.com. IN A ;; ANSWER SECTION: home.dyn.myexample.com. 30 IN A 33.44.55.66 ;; AUTHORITY SECTION: dyn.myexample.com. 10000 IN NS ns1.myexample.com. ;; Query time: 0 msec ;; SERVER: 127.0.0.1#53(127.0.0.1) ;; WHEN: Tue Jul 07 16:26:30 CEST 2020 ;; MSG SIZE rcvd: 113ns1.myexample.com hat ein A Record auf IP der vHost, eingestellt im Admin-Panel des Providers.

Macht es Sinn, noch andere Nameserver anzugeben? Weil, es funzt nicht...

Oder die dyn.myexample.com in der DNS Zone beim Provider eintragen?

Externes DNSLookup ergibt keine Einträge unter home.dyn.... oder dyn...., bei ns1.... wird die IP des vHost angezeigt. Anscheinend reicht der Nameserver nicht unter SOA aus.DieÜbertragung der IP von der Sense looft:

/services_rfc2136_edit.php: phpDynDNS: updating cache file /conf/dyndns_wan_rfc2136_'home.dyn.myexample.com'_207.ccc.ddd.cache: 111.222.333.444CalDAV und CardDAV sind jetzt auf den vHost umgezogen, der Hauptgrund, warum DynDNDS benötigt wird. Der Druck ist erst mal raus, dennoch würde ich das hinkriegen hier...

Mike

-

@mike69 said in Aufbau eines Servers, iptables, DNS Server VPN etc...:

Oder die dyn.myexample.com in der DNS Zone beim Provider eintragen?

Genau das schrieb ich ja :)

Es muss in die Provider Zone von myexample.com ein Eintrag rein für "NS" und "A" für dyn.myexample.com wie ichs oben angegeben hatte. Ansonsten findet kein Resolver den Namen da:.com -> zu .com Root Server

myexmaple.com -> zu Provider DNS Server

dyn.myexample.com -> geht auch erstmal zum Provider DNS, wo dann drinstehen muss "hey dyn ist ne eigene Zone mit eigenem DNS, frage doch dazu den dyn.myexample.com selbst unter x.y.z.a"

home.dyn.myexample.com -> wenn der obige Punkt richtig war, wird dann brav der DNS von dyn.myexample.com gefragt.Wenn du mir die richtigen Namen/Daten schickst, kann ich die gern mal durchprüfen und sehe vielleicht wo dir was fehlt :)

-

Also, A Record ist für dyn.myexample.com vorhanden, NS ist so nicht möglich, da muss ich den Support kontaktieren. Kann zwar noch paar Nameserver angeben, aber nur für myexample.com, die TLD.

@JeGr said in Aufbau eines Servers, iptables, DNS Server VPN etc...:

Wenn du mir die richtigen Namen/Daten schickst, kann ich die gern mal durchprüfen und sehe vielleicht wo dir was fehlt :)

Gerne, ein Account ist für Dich erstellt.

-

@mike69 said in Aufbau eines Servers, iptables, DNS Server VPN etc...:

Kann zwar noch paar Nameserver angeben, aber nur für myexample.com, die TLD.

Dann wird das der "Fehler" sein. Ohne Delegation, keine Möglichkeit dass ein Query zum anderen Server geht.

-

Sehe gerade, es geht eine neue DNS Zone beim Provider anzulegen, hilft aber auch nicht weiter...

Stochere weiter rum, habe jetzt eine Zone für "myexample.com erstellt, mit A Record auf dyn.myexample.com und NS Record von dyn auf dyn.myexample.com. Naja, jedenfalls klappen die Türen noch...

Werde den Povider mal nach Lösungsvorschlägen anfragen.Mike