Konfiguration HAProxy PFSense - mehrere Dienste durch verschiedene Ports bei selber IP anbieten

-

bitte das webIF gleich mal von 443 auf was anderes umstellen zB 99443 ;)

sonst suchst du dich "dumm & dämlich"ich verstehs noch immer nicht wieso man nicht alles über den HAproxy laufen lässt

aber das ist wahrscheinlich der geringen Menge Kaffee geschuldet.ad ssl das könnte eine interessante konfig auf der pfS werden.

-

@noplan said in Konfiguration HAProxy PFSense - mehrere Dienste durch verschiedene Ports bei selber IP anbieten:

ich verstehs noch immer nicht wieso man nicht alles über den HAproxy laufen lässt

Was ist denn "alles"? :)

-

@JeGr said in Konfiguration HAProxy PFSense - mehrere Dienste durch verschiedene Ports bei selber IP anbieten:

@noplan said in Konfiguration HAProxy PFSense - mehrere Dienste durch verschiedene Ports bei selber IP anbieten:

ich verstehs noch immer nicht wieso man nicht alles über den HAproxy laufen lässt

Was ist denn "alles"? :)

na eben aaaaaaaaalles

die Ports 443, 8080 und 8081 betreffend ;) -

Achso bezogen auf die ursprüngliche Anfrage. Kann man machen, gerade wenn man TLS Termination bzw. TLS Handling zentral auf der Sense mit dem Proxy haben will. Nur wenn 8080, 8081 etc. gar nichts mit SSL/TLS zu tun haben und oder andere Datenports sind, gibts keinen Grund das extra übern Proxy zu wuppern und da zusätzlich Latenz reinzubasteln. Daher packt man eigentlich nur sinnvoll die Ports auf den Proxy, die da Sinn machen. Wie gesagt kann es Sinn machen alles hin zu packen oder eben nur das was man ggf. absichern oder mit TLS abschotten will.

Zur Fehlersuche/analyse kanns aber praktisch sein, das erstmal wegzulassen und direkt durchzurouten mit nem Forwarding, damit man ausschließen kann, dass es irgendwelche Proxy Seiteneffekte sind.

-

ja haste recht.

die Nebenwirkungen sind halt immer spannend. -

Hallo zusammen,

sry für das Delay, hatte gestern noch mit 802.1X zu kämpfen, welches aber jetzt steht:)

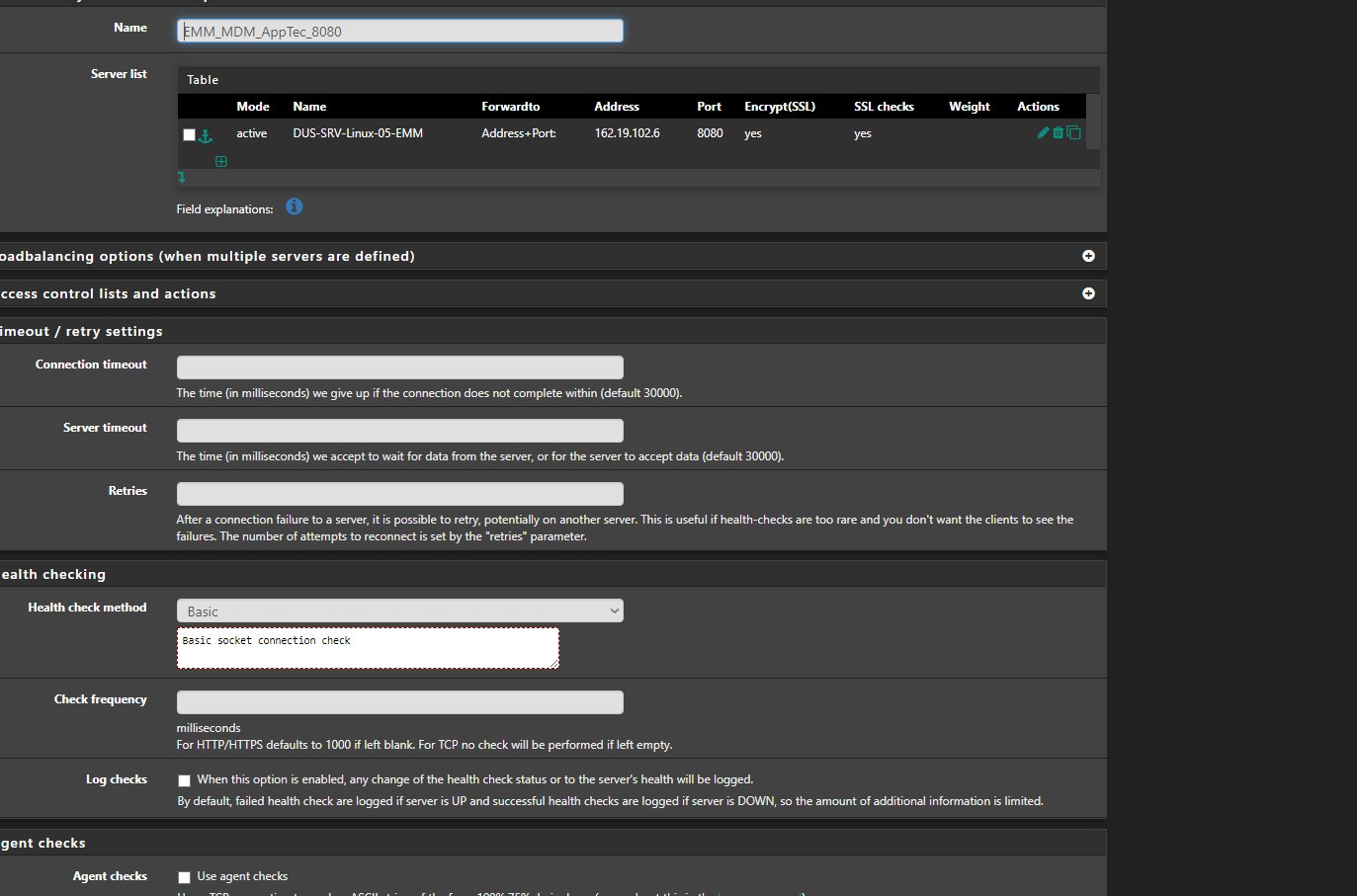

Also besten Dank erstmal für die Infos. Ich habe es jetzt mal gemacht, wie vorgeschlagen, also 8080 und 8081 als Port Forwarding mit dem Ergebnis, dass es natürlich klappt.

Unschöner Nebeneffekt: Das Webinterface ist dann nicht mehr zu bekommen:(

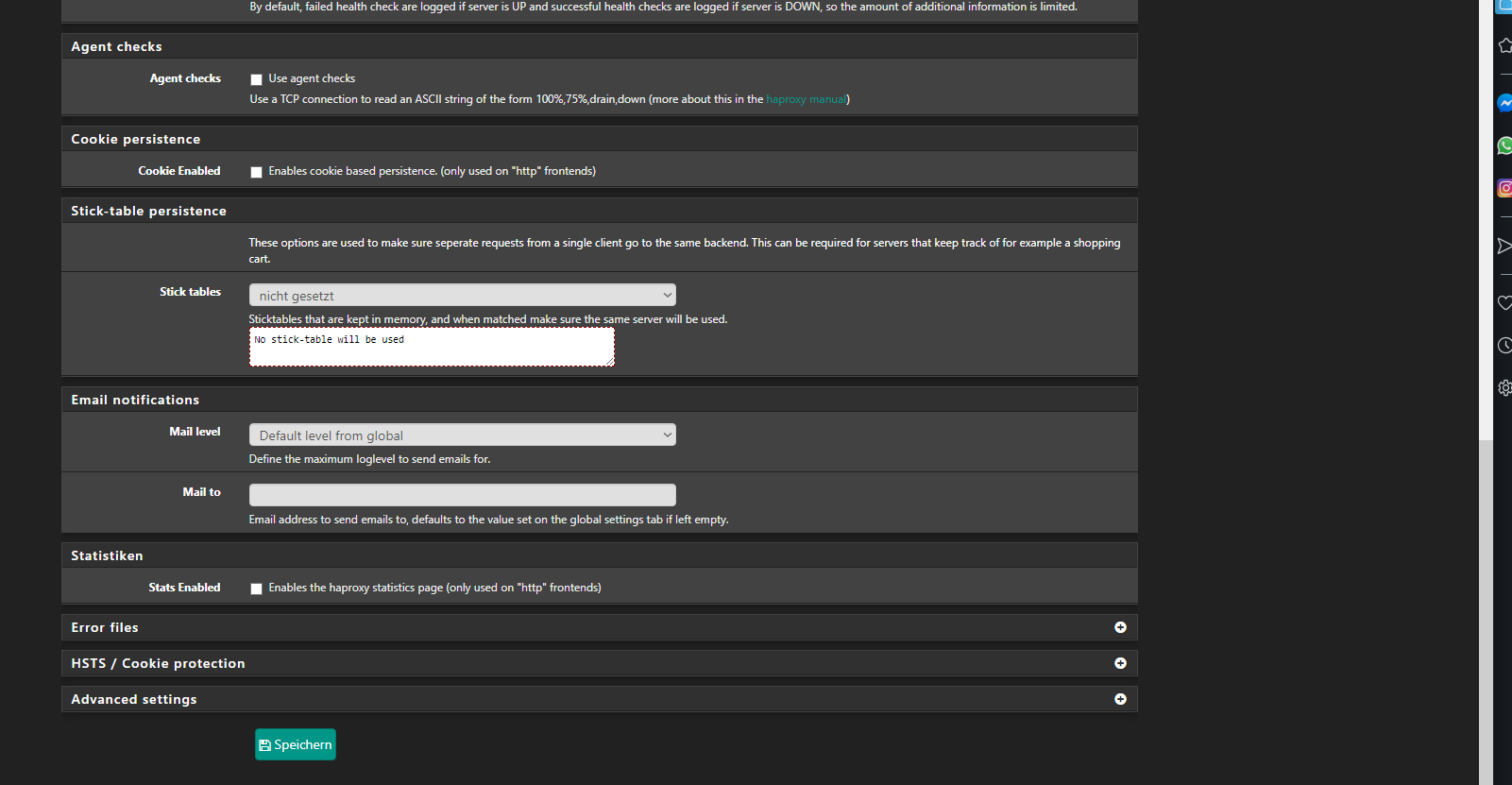

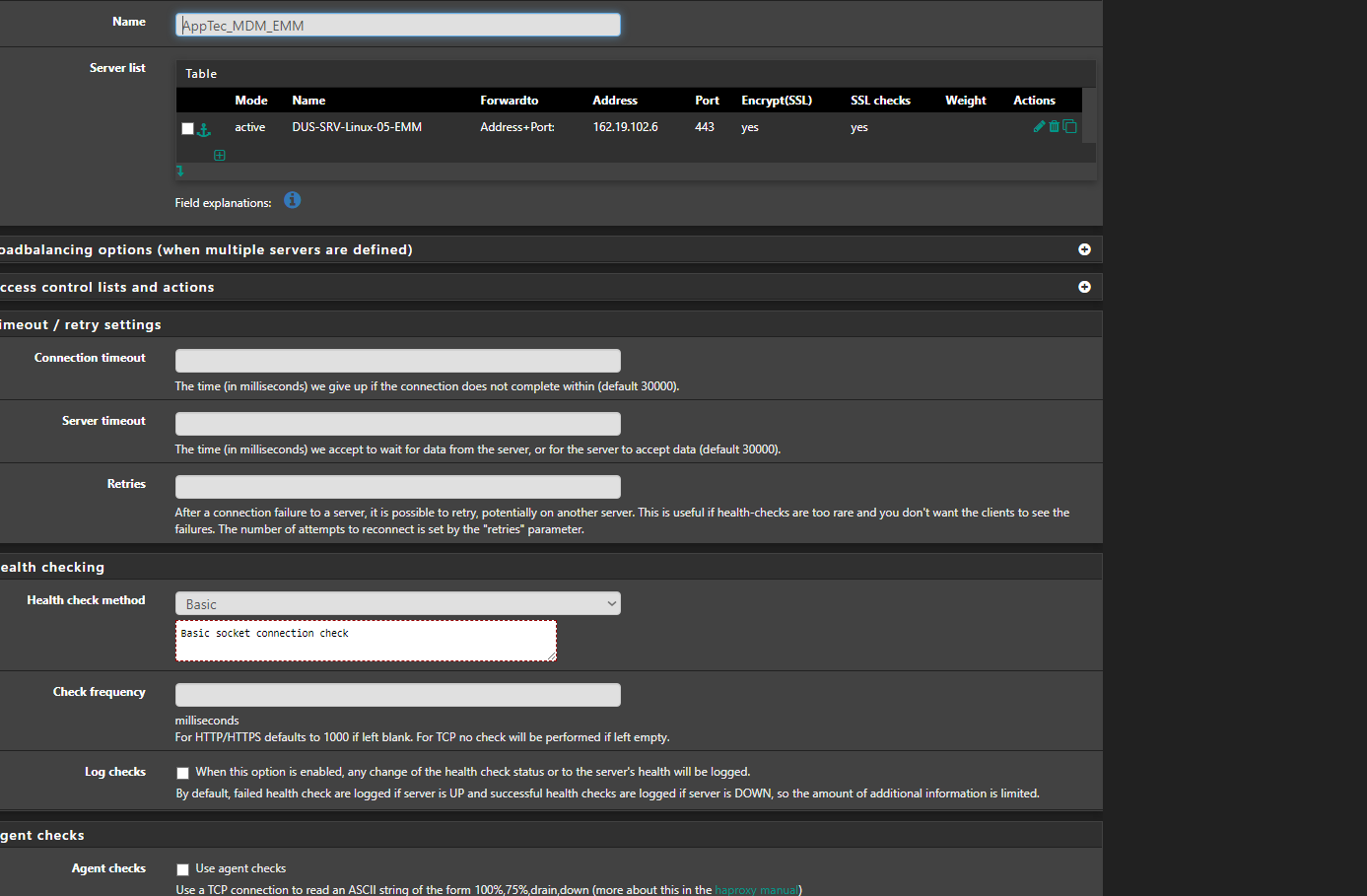

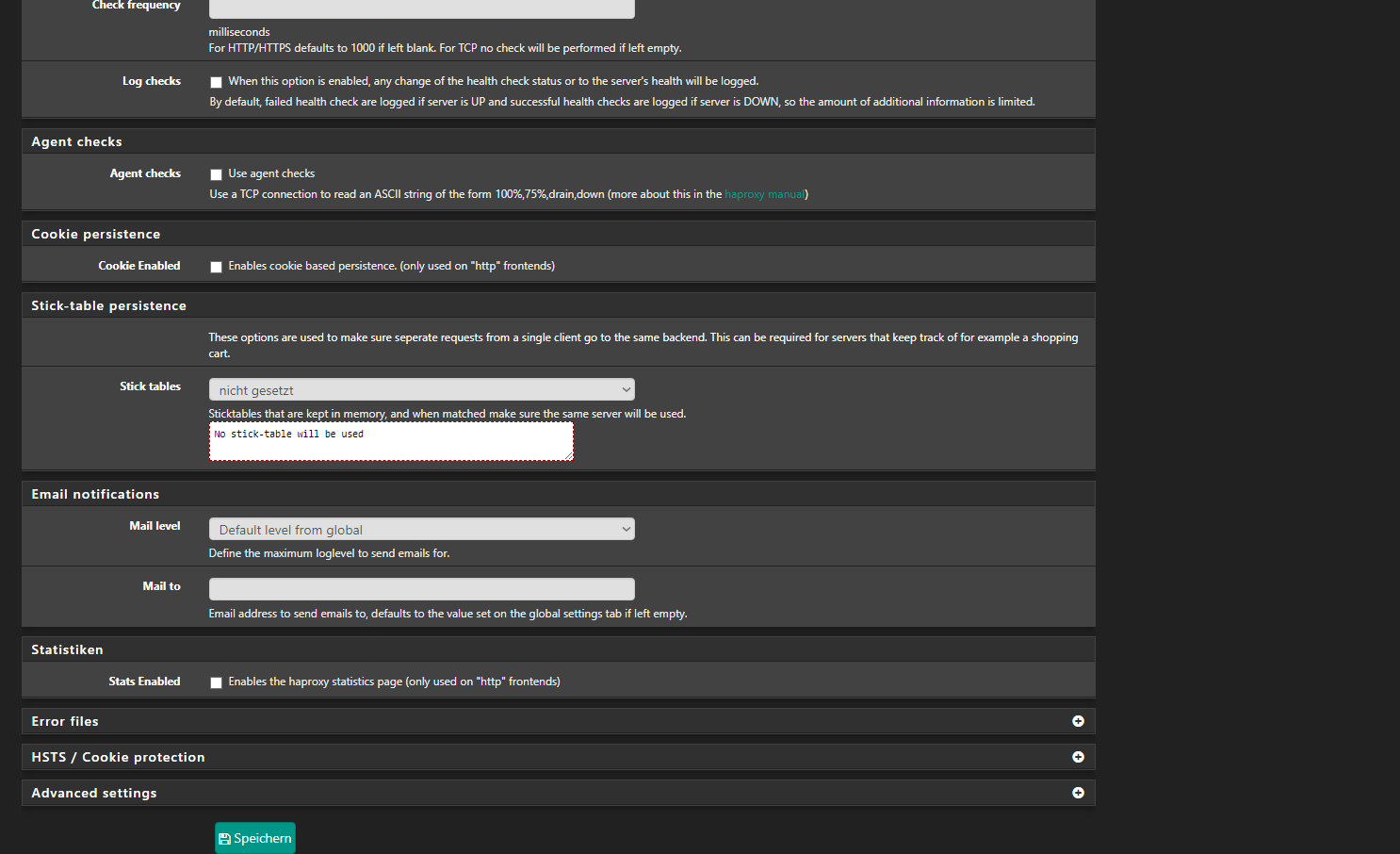

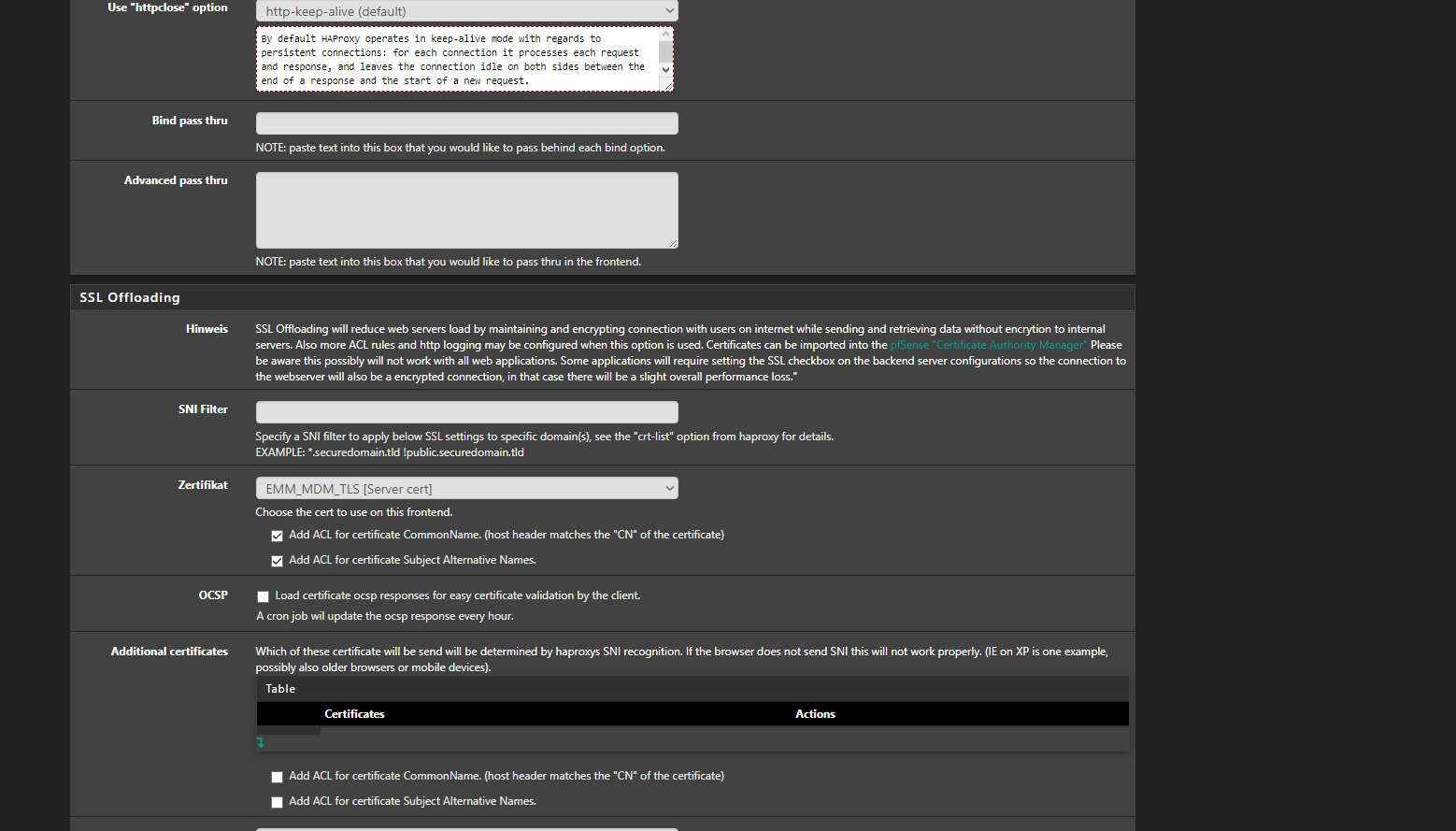

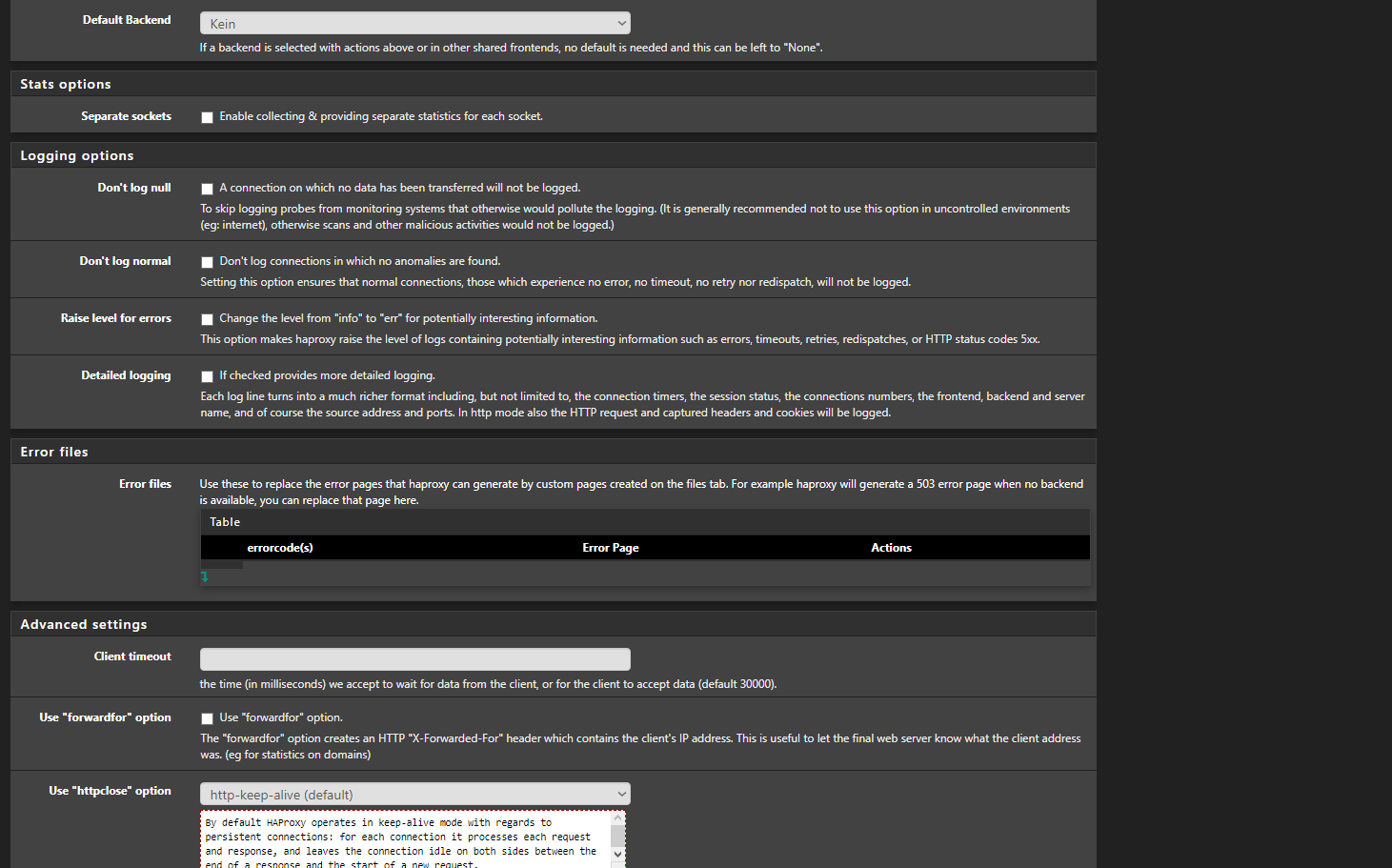

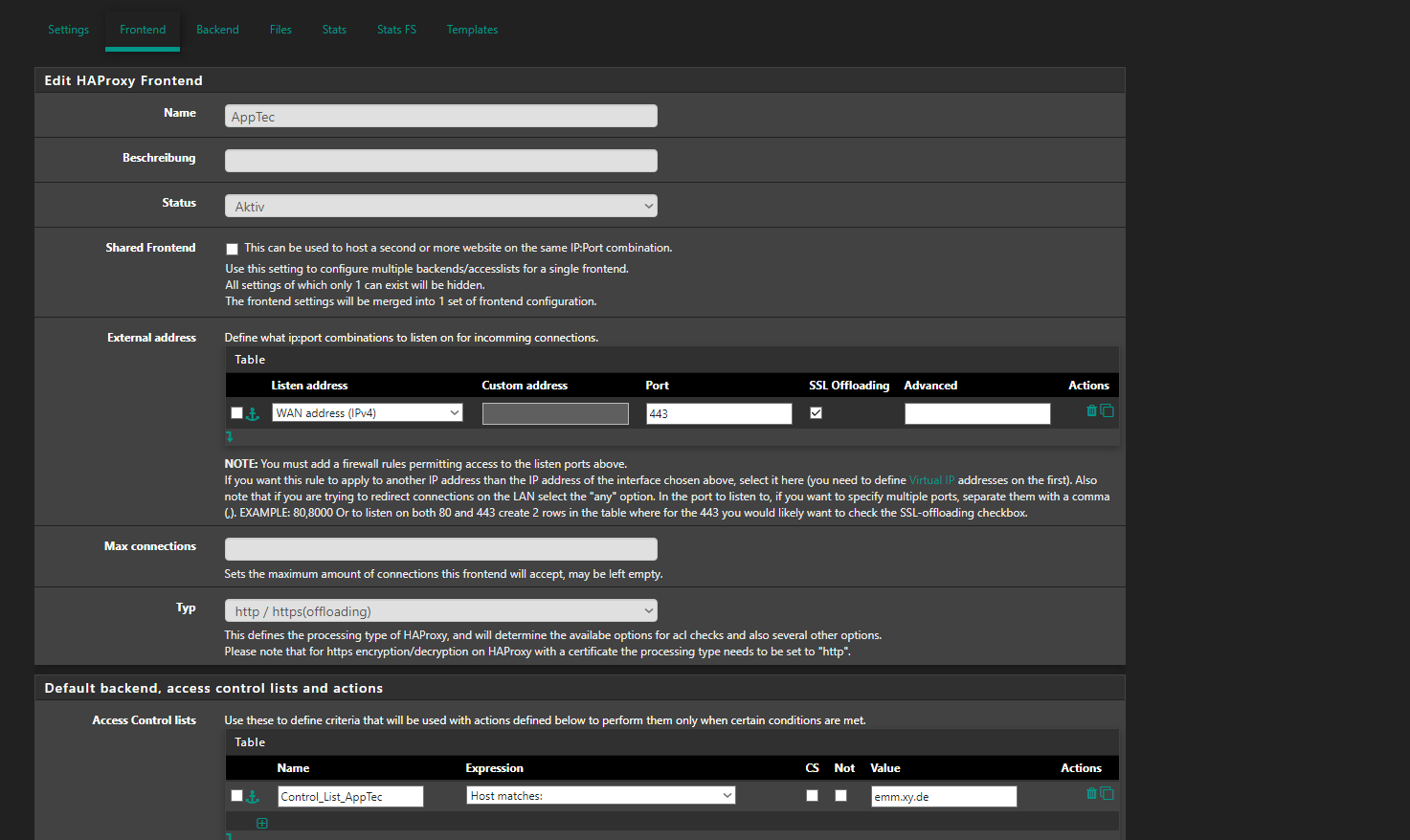

Wenn ich über einen Webbrowser den Server auf 8080 anfrage, bietet mir dieser ein Zertifikat an, genau wie es sein soll, dieses wird für die Smartphones benötigt zur Konfiguration.Allerdings komme ich auf 443 nur noch drauf, wenn ich die Portweiterleitung dann auch auf 443 mache, über den HAProxy klappt das leider nicht mehr.

Wüsste jemand, was ich da verhunzt haben könnte?

Kann auch noch benötigte Screenshots hochladen:)

-

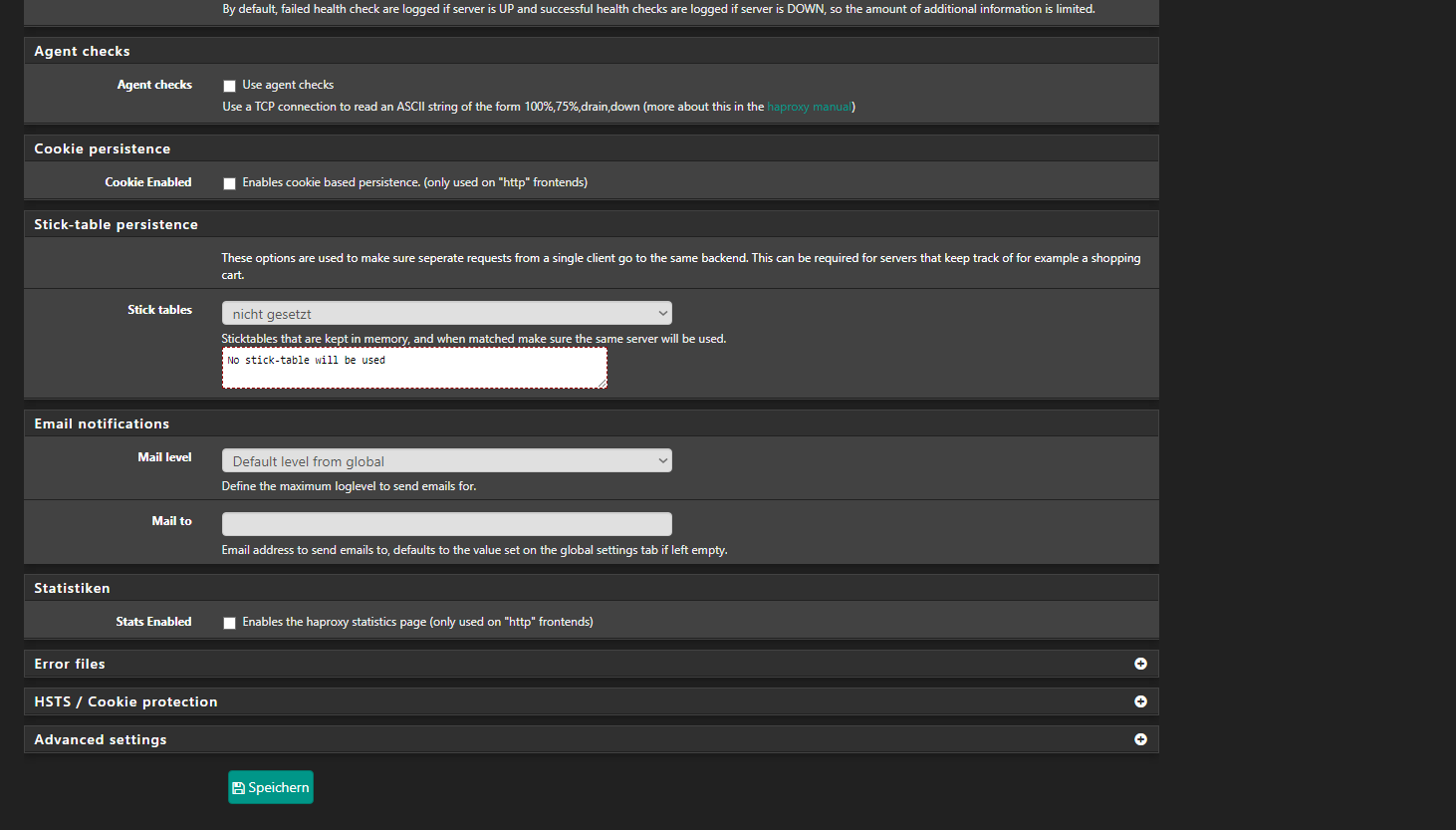

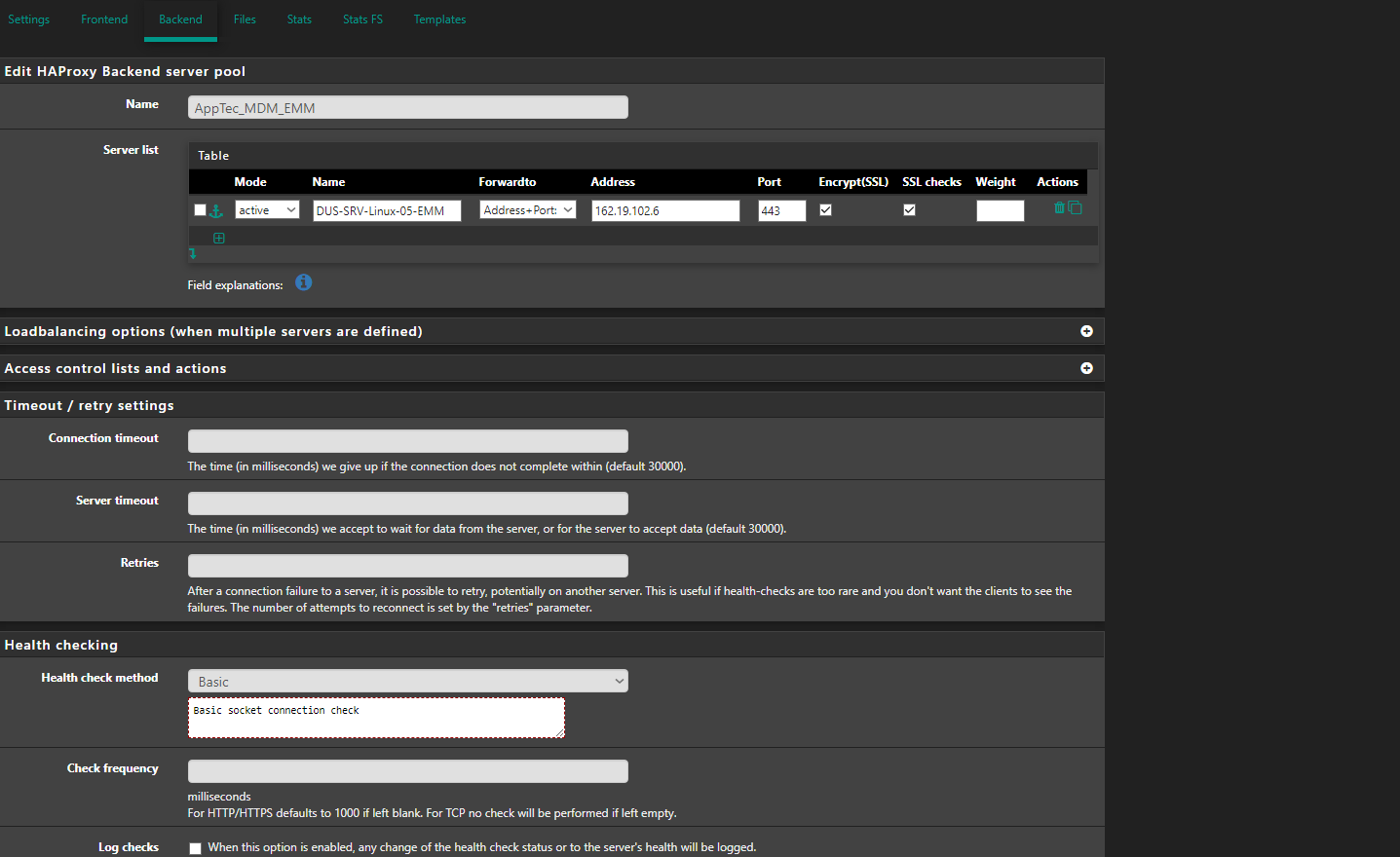

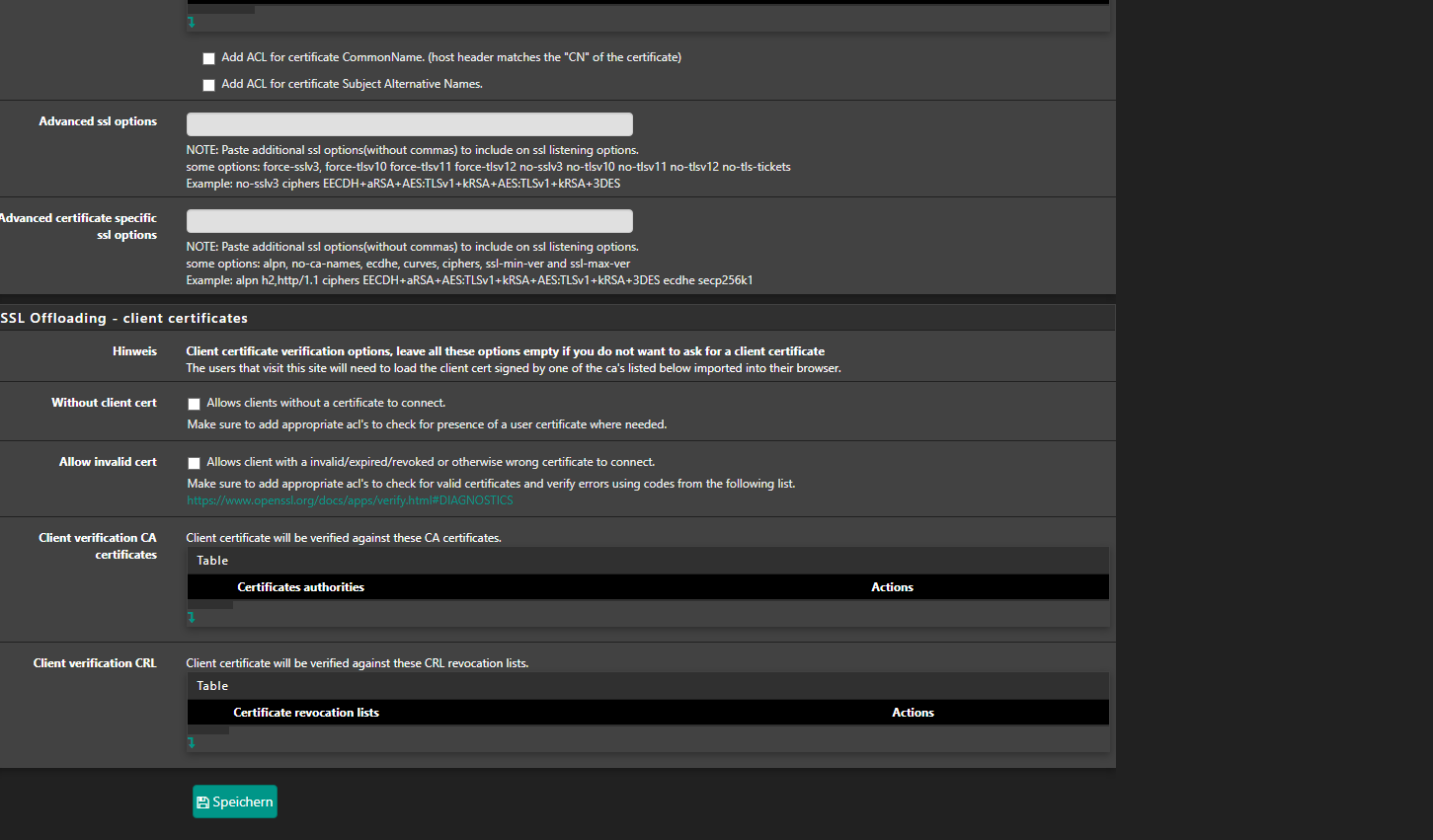

Hast du das SSL-Zertifikat + Zwischenzertifikat(e) auf der pfSense importiert und im HAProxy eingerichtet?

-

Ja, das SSL/TLS Zertifikat habe ich importiert und dem HAProxy bekannt gemacht, andernfalls würde ich das Webinterface über den Proxy sowieso nie erreichen.

Das Zwischenzertifikat habe ich jedoch nicht hochgeladen, kann dies jedoch gerne nachziehen.

-

Vielen Dank für die Hilfe und die zahlreichen Beiträge, es funktioniert jetzt endlich wie gewünscht.

Anscheinend lag es echt am Intermediate-Cert, was laut Anleitung des Herstellers nicht hochgeladen werden musste.

Man darf sich eben auf nichts verlassen...8080 und 8081 sind über eine Portweiterleitung erreichbar und 443 macht der HAProxy.

Tolles Forum mit guter Hilfestellung:)

-

@AK_47-2 said in Konfiguration HAProxy PFSense - mehrere Dienste durch verschiedene Ports bei selber IP anbieten:

Anscheinend lag es echt am Intermediate-Cert, was laut Anleitung des Herstellers nicht hochgeladen werden musste.

War mir noch nie passiert, dass ich es nicht am Server installieren musste. Wenn eins drauf war, das zum Issuer passte, war zumindest der Fingerprint ein anderer.

Das bekommt man doch, damit man es installiert. Zumindest einen Blick in den Zertifikatsspeicher sollte man machen, um sicher zu gehen. -

Also Intermediates musste ich nicht nie nicht installieren. Da in den CA Stores meistens nur die End-CAs sind, muss das Intermediate für eine gültige Zertifikatskette eigentlich immer mit hochgeladen werden, sonst fehlte was. Sieht man u.a. ja bei ACME/LE auch, dass nach Ausstellen des Zertifikats in der CA Sektion der pfSense dann automatisch das Intermediate von LE mit dazu kommt, damit die Kette sauber terminiert werden kann :)

Aber hey hinterher ist man immer schlauer ;)