Einfache Firewall Regel klappt nicht

-

Wer ist denn die Ping-Quelle und wer das Ziel?

-

Von Management net zu Domaincontroller net

Ist es entscheident wo ich die regel setze?

im Domaincontroller net ja verbieten, das daten vom management net kommen

oder

im management net verbieten, das daten vom Domaincontroller net kommen -

@unique24 Ich meinte, nutzt Du einzelne Rechner zum Testen oder nur pfSense selbst?

-

achso, bin von meinem notebook über das WLAN (Management net) verbunden und pinge den Windows Server im Domaincontroller net

Ich muss 2 Aufgaben öfter umsetzen:

- Komplett sperren von manchen Interface übergreifende Kommunikation

- Teilweise erlauben auf gewisse IP´s vom anderen Interface zu kommunizieren

-

@unique24 Und die Rechner haben ihre jeweiligen eigenen IPs bekommen vom jeweiligen DHCP oder kann da was vermischt sein? Für mich als Laie sieht die Regel so eigentlich ok aus.

-

Ja, jeder hat seine IP und wird zugewiesen.

Ist die Regel im Normalfall gleich aktiv oder dauert das länger bis die greift?

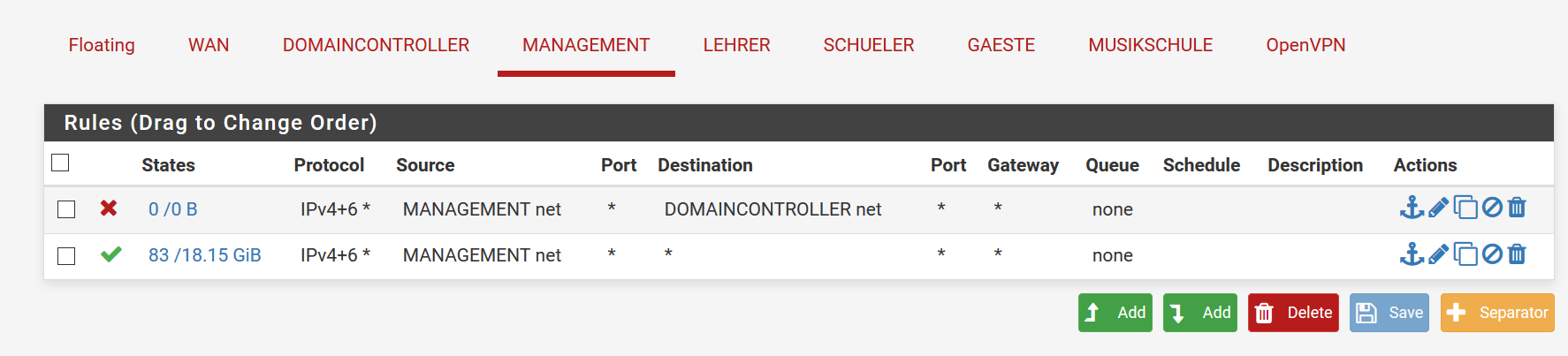

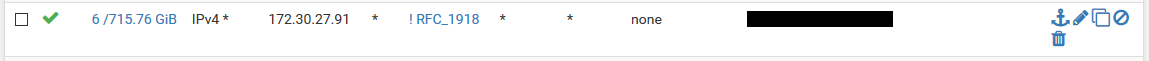

So habe ich es mal:

-

Sorry, das pingen scheint zu täuschen ... die Regel passt wohl, da ich den RDP nicht öffnen kann.

Pings werden jedoch beantwortet .. nach einiger zeit aber dann nicht mehr ... als wäre da irgendwo ein cache

-

@unique24 Versuche mal unter Diagnostics > States > Reset States den Reset the firewall state table.

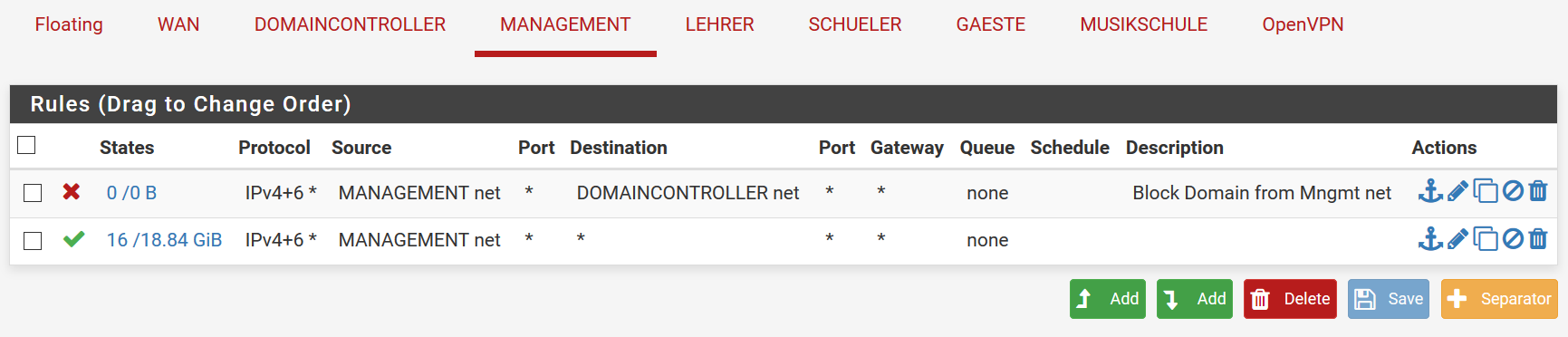

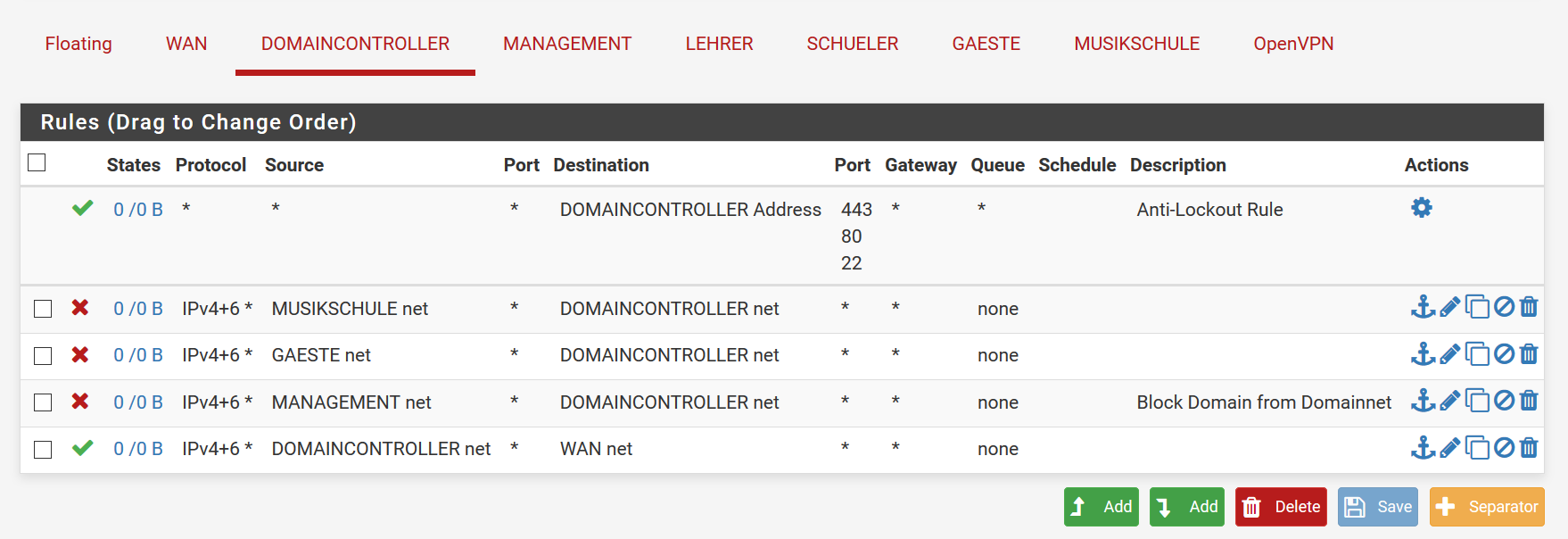

Die entsprechende Regel unter Domaincontroller sollte tatsächlich überflüssig sein.

Und WAN net ist nicht das Internet. -

Hallo,

danke ... ich schau mir das an.

Warum ist das Wan net nicht das Internet? Ich habe dort die öffentliche IP per DHCP zugewiesen bekommen.

-

@unique24 Ist so eine Falle in pfSense.

Damit ist tatsächlich nur das Netz gemeint, welches sich aus deiner WAN-IP und der dazugehörigen Netzmaske, zu sehen unter Status > Interfaces für WAN, ergibt. Für Internet muss dort also Sternchen stehen. -

Du meinst statt WAN net soll ein Sternchen (also any) sein?

Ich war der Meinung das dann aus dem Netz alles erlaubt ist. Also auch Zugriff auf andere Netze.

-

@unique24 Nicht, wenn es vorher eine Block/Reject Regel gab. Wird ja von oben nach unten abgearbeitet und beim ersten Trefffer terminiert.

-

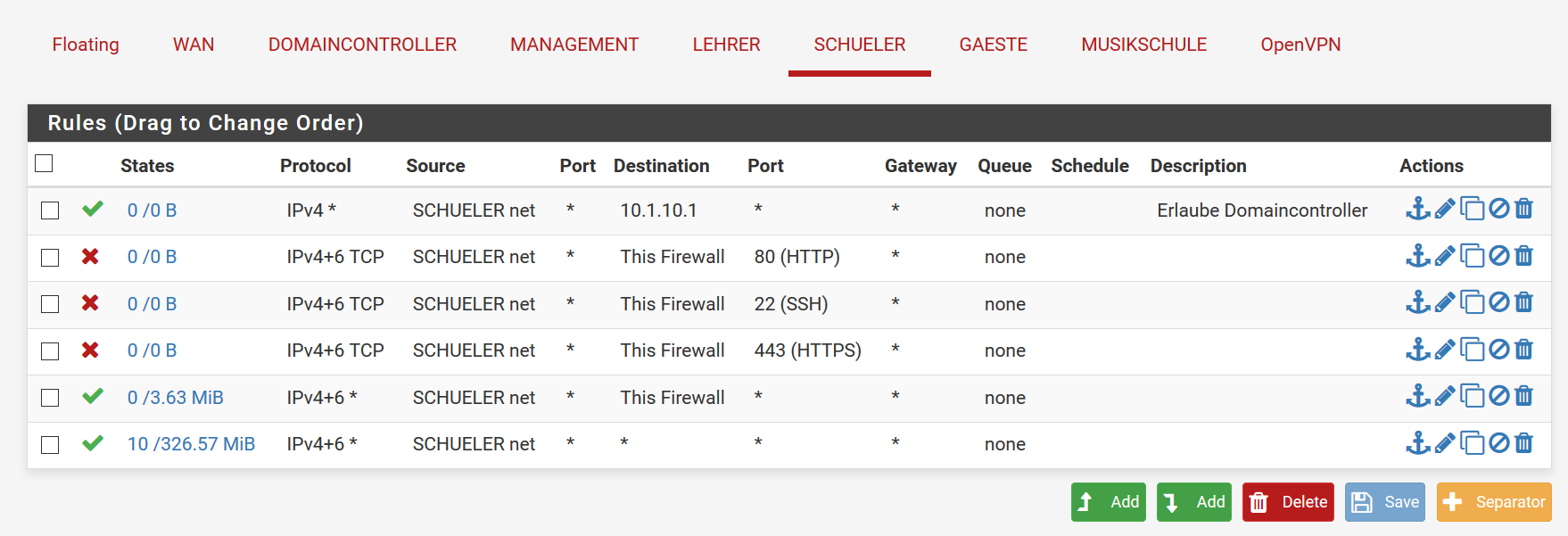

ah, denk nun hab ich es verstanden. Aber nur zum Schluss:

erste Zeile erlaubt zugriff auf den Domain Controller

dann 3 Zeilen damit keiner die pfSense aufruft. Ganz blocken kann ich ja nicht, da die pfSense auch DHCP ist

eine Zeile das die pfSense aufgerufen werden kann (DHCP .. aber die ist wohl überflüssig, durch die nächste zeile?)

letzte Zeile für InternetAber die letzte Zeile sagt ja, es darf überall hin? ... wenn ich verhindern möchte das eine Verbindung in ein anderes Netz möglich ist, muss ich diese erst setzen, oder?

dachte ich erlube "nur" Internet und der Rest wird sowieso blockiert ... aber das geht nicht? -

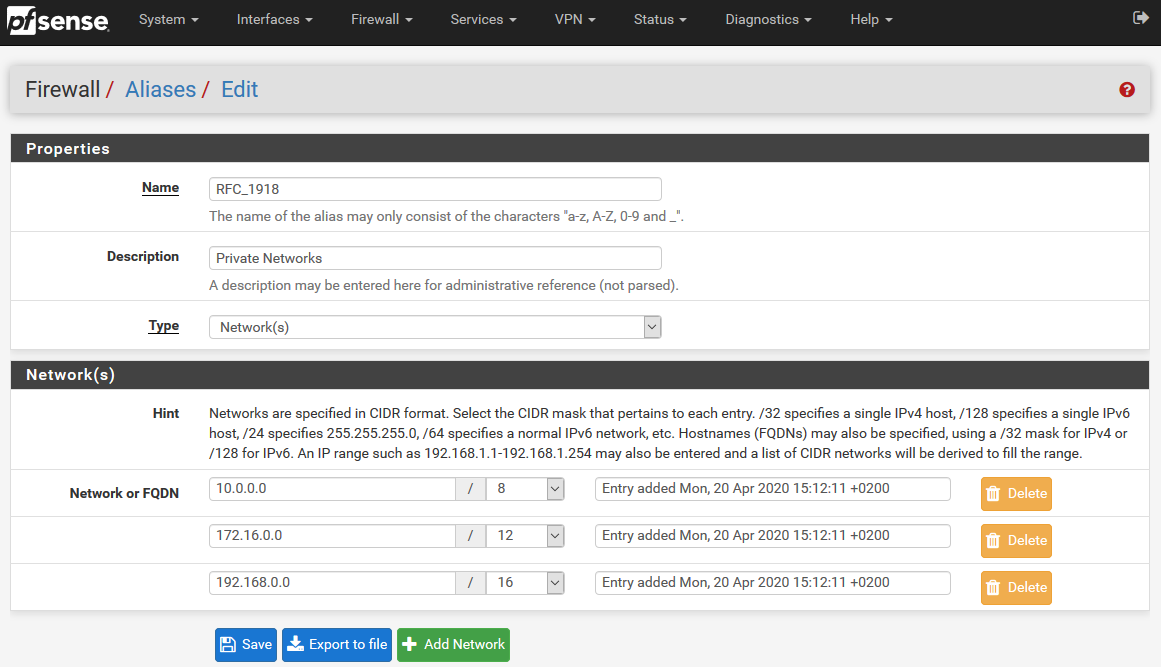

RFC1918 Alias anlegen der alle privaten Netzbereiche beinhaltet und diesen dann in einer Firewall Regel verwenden.

-Rico

-

@Rico Danke .. aber ich muss einmal nachfragen: Du meinst ich erstelle eine Alias für alle erlaubten oder verbotenen Netzen?

-

@unique24 Du würdest mit so einem Alias z.B. alles verbieten. Davor legst Du dann noch die Ausnahmen an, z.B. DNS, etc.

Als letztes dann die Internet (any)-Erlauben-Regel. -

Es geht beides. :-)

Der Alias selbst ist ja erst mal ohne Funktion, da werden lediglich IP Adressen, Netzbereiche, etc. zusammengefasst.

Anschließend kannst du den Alias in beliebigen Firewall Regeln verwenden.

Ich mach bei dem was du vor hast gerne "Invert Match", da man es dann in einer einzelnen Regel zusammenfassen kann:

Du kannst aber genauso über deiner SCHUELER net - any Regel ein Block (oder "besser" REJECT) auf RFC1918 machen.-Rico

-

@unique24 Ich würde statt der drei Blocks besser eine erlauben Regel machen, nämlich für DNS, wenn Du das denn von der pfSense beziehen willst. Mehr brauchst Du eigentlich eh nicht von der Firewall. DHCP ist eh auf einem anderen Level und kommt immer durch.

Danach dann ein Block oder Reject auf RFC1918 und anschließend Internet allow any.

Damit bist Du dann maximal abgesichert im Schülernetz.Irgendwo weiter oben dann noch deine Erlauben-Regel für Domaincontroller etc.

-

Brauchen die Schüler wirklich Vollzugriff auf den DC, also alle Ports? D.h. RDP ect. pp.?

Soll ja schon Würmchen gegeben haben die sich z.B. über RDP ausbreiten ;-) Gerade in solchen Netzwerken in denen du dich anscheinend bewegst würde ich wirklich nur das absolut nötigste frei machen, Rest alles dicht nageln.-Rico

-

@unique24 said in Einfache Firewall Regel klappt nicht:

Warum ist das Wan net nicht das Internet? Ich habe dort die öffentliche IP per DHCP zugewiesen bekommen.

@Bob-Dig said in Einfache Firewall Regel klappt nicht:

@unique24 Ist so eine Falle in pfSense.

Das ist keine Falle, das ist einfach ein Verständnisproblem, was begünstigt wird durch das dumme Verahlten anderer Hersteller, die Aliase für "Internet" oder Begrifflichkeiten wie DMZ in den Raum werfen, die eben einfach nicht stimmen. Für pfSense ist jedes XYZ_net das Netz, was dort auf dem Interface aufliegt. Ganz egal welches. Somit ist WAN_net nicht das Internet -> steht da ja auch nicht -> sondern schlicht das Netzsegment vom WAN. Nicht mehr und nicht weniger :)

Ich war der Meinung das dann aus dem Netz alles erlaubt ist. Also auch Zugriff auf andere Netze.

Genau aus DEM NETZ, nicht aus den Netzen/dem ganzen Internet. Das ist der Denkfehler.

Pings werden jedoch beantwortet .. nach einiger zeit aber dann nicht mehr ... als wäre da irgendwo ein cache

Unbedingt mal einlesen, was Stateful Filtering ist und was States sind. Dein Cache ist ein aktiver State. Solang der weiterhin aktiv bleibt wird der Ping weiter erlaubt bleiben. Ein Block ändert nichts daran solange der alte State noch aktiv ist. Umgekehrt funktioniert die Änderung von Block zu Pass natürlich sofort, da Blocks ja States ablehnen und bei Erlaubnis dann sofort einer erzeugt werden kann und dann gilt. Daher: block->pass geht sofort, pass->block geht nur sofort wenn alte States gelöscht werden oder man entsprechend den State Verfall abwartet.