Firewall Regeln - Es will einfach nicht so wie ich

-

Hallo zusammen!

Ich dachte eigentlich, dass ich mittlerweile alles korrekt eingestellt habe, aber irgendwie zweifle ich dran. Hatte mich ja dieses (oder war's letztes?) Jahr schon einmal hier gemeldet und seitdem hat eigentlich alles funktioniert.

Aktuell versuche ich in Richtung Hausautomation was zu machen und hab mir OpenHAB2 auf meinem Linux Server eingerichtet. Den Zugang zu dem WebGUI will ich jetzt eingrenzen, da es keine user/pass Auth gibt.

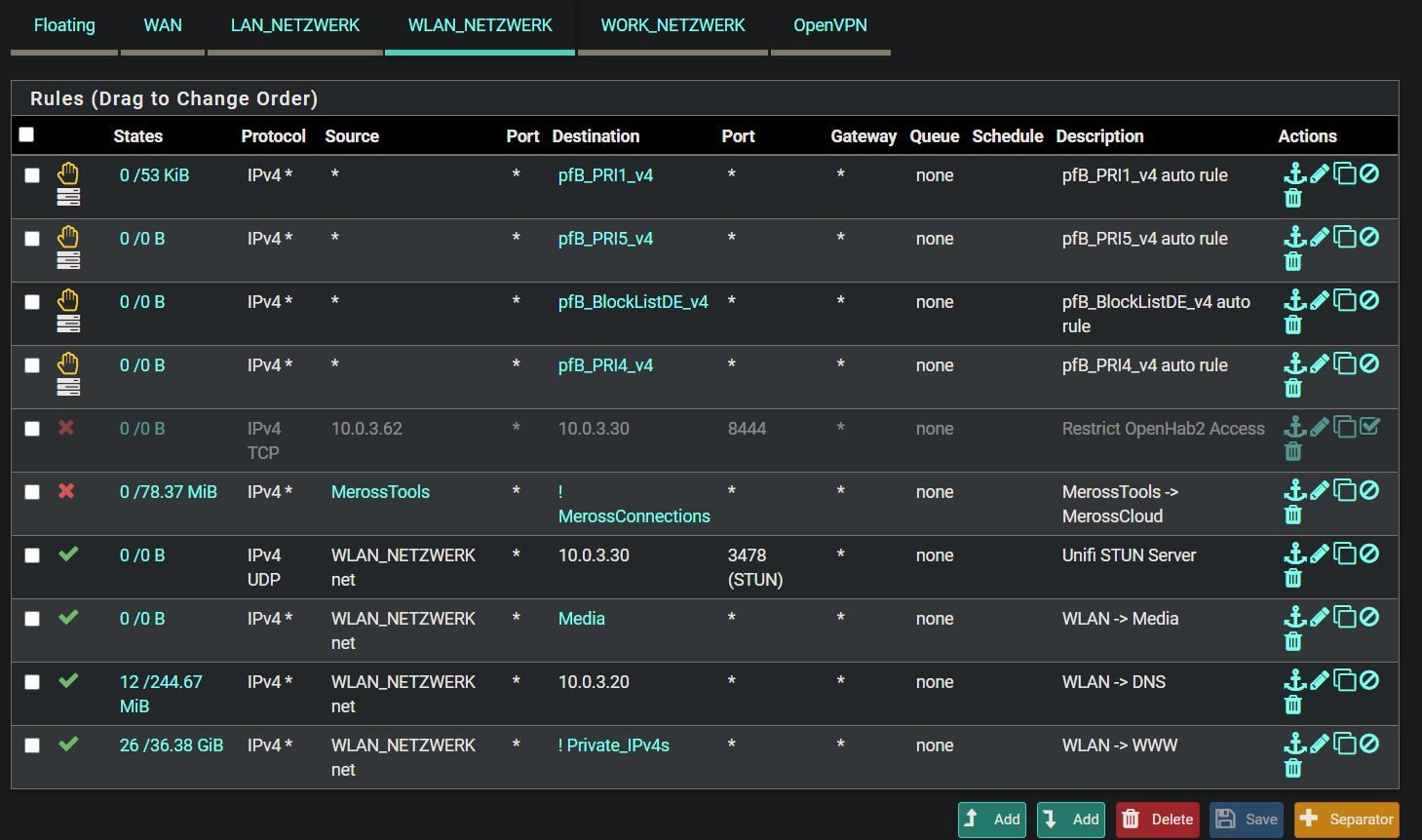

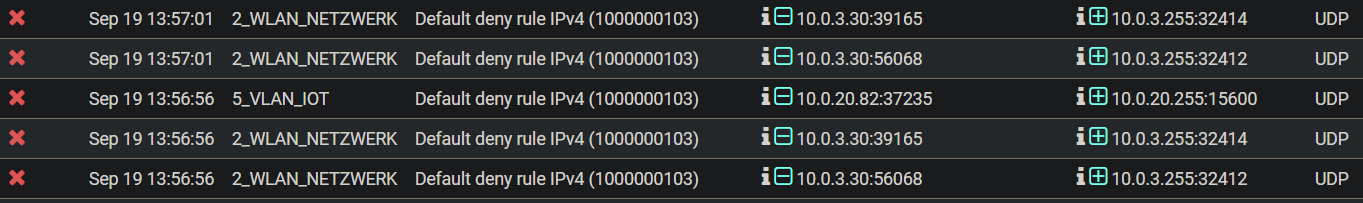

So sieht's bei mir in den Regeln im WLAN_NETZWERK aus:

Die Regel um die es geht, ist die Source 10.0.3.62 als Source. Ja ist nicht aktiv auf dem Bild, funktioniert aber auch nicht wie gewollt, wenn aktiv.

Der 10.0.3.30 ist der Ubuntu Server, auf dem OpenHAB2 läuft (https://10.0.3.30:8444).

Selbst wenn ich hier Port = * setze, hab ich immer noch Zugriff auf die WebGui.Was ich jetzt nicht nachvollziehen kann ist:

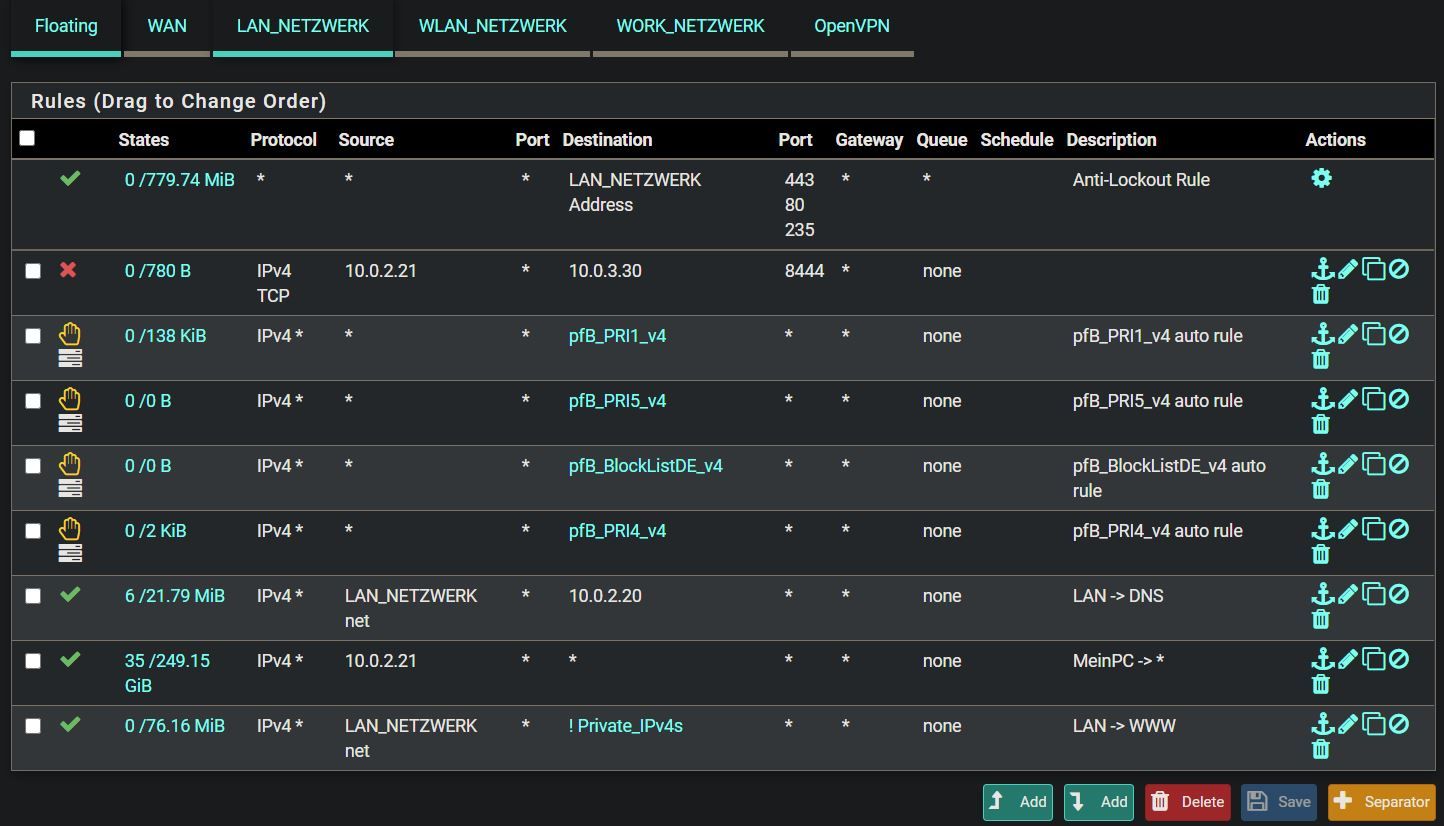

Wenn ich die gleiche Regel m LAN_NETZWERK anlege, dann funktioniert sie und ich kann nicht von meinem PC auf die GUI zugreifen.

Vielleicht noch einen Netzwerkplan (hoffentlich zeigt der alles notwendige):

Wäre super, wenn mir jemand einen Tipp geben könnte, in welche Richtung ich zumindest suchen muss! :)

Danke und schönen Abend noch,

Wiq -

Traffic innerhalb eines Subnetz läuft direkt zwischen den Hosts, pfSense bekommt den Traffic gar nicht zu sehen, deshalb kannst du auch nicht filtern.

-Rico

-

Hi Rico!

Dank für die Antwort.

Ich hab schon sowas vermutet...

Jetzt kommen VLANs ins Spiel, oder? -

VLAN oder eigenes Interface. :-)

-Rico

-

This post is deleted! -

Hi!

Ich hab's mittlerweile hinbekommen und ein VLAN erstellt.

DHCP funktioniert und es wird die VLAN Interface IP als DNS/Gateway vergeben.

Die Firewall Regeln klappen auch.Wenn ich jetzt aber in der Einstellung vom "DNS Resolver" die VLAN interfaces aktivieren möchte, dauert das ewig bzw. friert PFsense ein. Für 2/3 hat es jetzt nach x-maligen Versuchen geklappt.

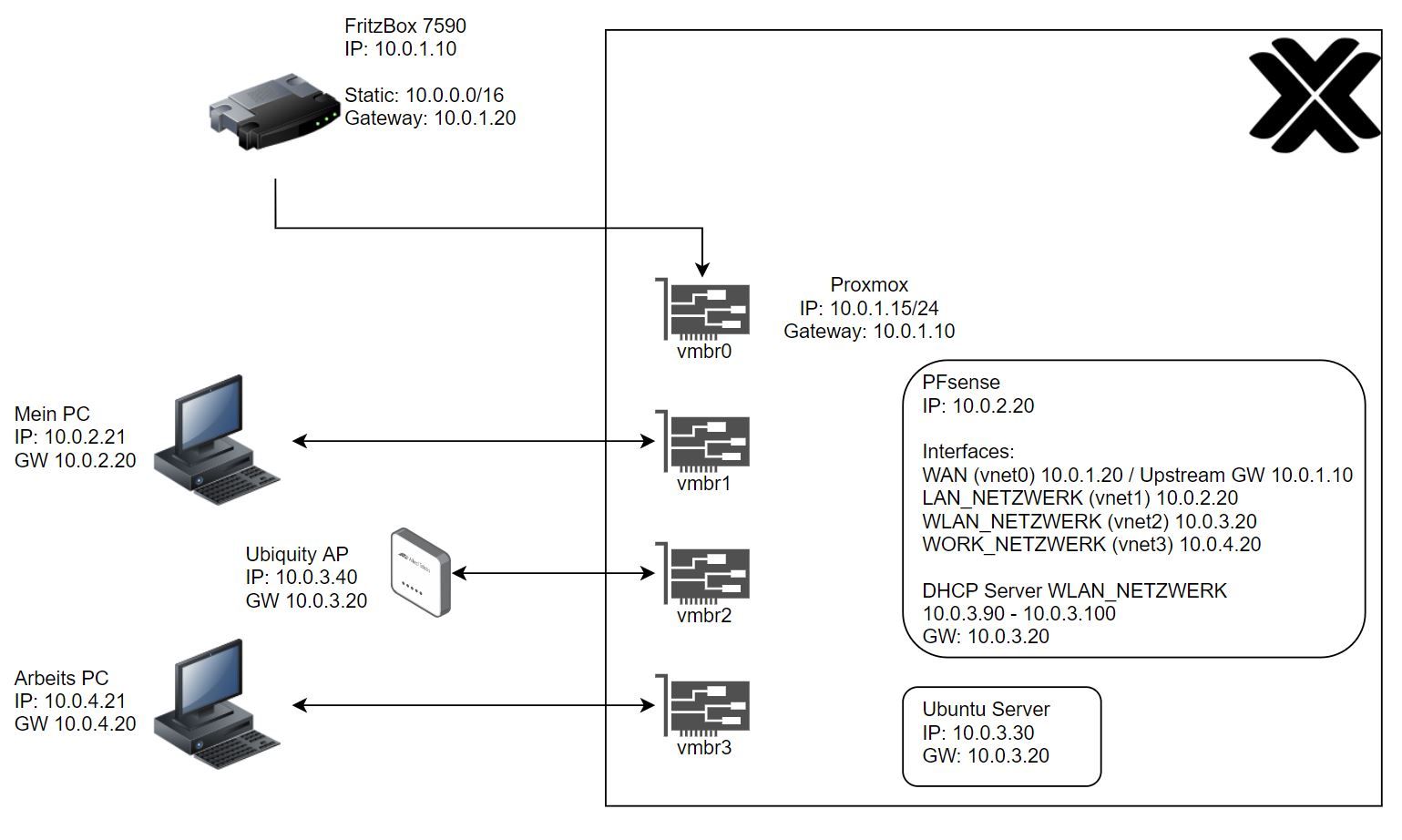

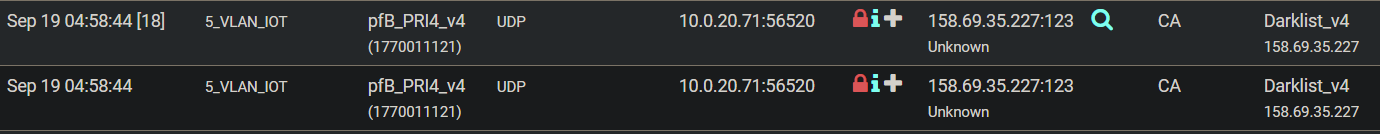

Ist jetzt nicht so wild, weil das VLAN was ich aktiv nutze aktiviert ist. Die anderen 2 wären nur Reserve.Was ich auch noch komisch finde sind solche Einträge in meiner Firewall:

Was wird da genau versucht? Subnet Discovery?!

10.0.3.30 ist der Ubuntu-Server. 10.0.20.82 der Samsung SmartTV.Es ist schon klasse, was man mit PFsense alles herausfindet:

Das sind Meross Smart Plugs. Die versuchen tatsächlich über's TOR Netzwerk zu funken....Grüße,

Wiq -

In einem /24 Netz ist .255 die Broadcast Adresse.

https://de.wikipedia.org/wiki/Broadcast-Rico

-

Aaah. Fast richtig getippt.

Dann geh ich mal davon aus, dass es richtig ist sowas zu blocken.

Ich hab ja in meinem Netzwerk auch 2 Chromecasts. Ich krieg die aber nur angezeigt an meinem Rechner, wenn ich Avahi aktiviere.

Würde ich Avahi also nicht brauchen, wenn ich den Broadcast auf .255 zulasse?

Wenn ich's ja richtig verstanden habe, dann ist der Broadcast ja sowas wie "Hallo an alle. Wer von euch ist ein Drucker/Scanner/Chromecast?"

Aber macht Avahi nicht das gleiche?Würde ich dann meine Chromecast auffindbar machen können, wenn ich die Kommunikation von den Chromecasts an .255 zulasse? Wobei das auch wieder nur für ein Subnetz gültig wäre?

-

@Wiqqle said in Firewall Regeln - Es will einfach nicht so wie ich:

Würde ich dann meine Chromecast auffindbar machen können, wenn ich die Kommunikation von den Chromecasts an .255 zulasse? Wobei das auch wieder nur für ein Subnetz gültig wäre?

Nein. Chromecast macht/braucht mehr als nur "Broadcast". Und erlauben auf der Firewall ist schnuppe, .255 sagt nur "schicks an potentiell alle im Netz". Die Firewall juckt es nicht -> verworfen. Alle anderen im gleichen Netzabschnitt bekommens ab. Man kann aber Traffic an .255 nicht einfach "weiterleiten" bzw. wäre das fatal.

Aber macht Avahi nicht das gleiche?

Nope. Avahi macht mehr und bricht Netzwerkgrenzen auf. Nicht schön. Will man nicht wenn man gerade mit VLANs Netzgrenzen separiert. Dann kann mans auch lassen.

Würde ich Avahi also nicht brauchen, wenn ich den Broadcast auf .255 zulasse?

Wie gesagt ganz andere Baustelle. Request auf .255 geht einfach nur an alle Geräte. Das ist alt, das ist Broadcast. Macht man ungern. Avahi/Zeroconf/Applequark macht andere Dinge und führt noch seltsame Automagie ein, die die Geräte nach Diensten abfragt bzw. sie anmeldbar macht etc. Funktioniert im Normalfall auch nur im gleichen Netzbereich, Avahi auf der Firewall oder anderer Murks dient dann dazu den Kram über Netzgrenzen rüber weiterzuschicken. Ist aber eben wie oben gesagt häßlich wenn man einerseits gerade zu macht und dann wieder den ganzen Kram aufschneidet. Irgendwie sollte man sich dann schon entscheiden was man will ;)

Cheers

\jens -

Hi Jens!

Danke für deinen Beitrag!

Sonst bekomm ich aber den Chromecast nicht verbunden.

Grüße,

Wiq -

@Wiqqle said in Firewall Regeln - Es will einfach nicht so wie ich:

Sonst bekomm ich aber den Chromecast nicht verbunden.

"Sonst" wie in - was? Ich habe nur ausgeführt was was tut. Ich habe dazu sonst keine Wertung abgegeben. Ich sage nur Avahi und Co sind Gift für VLAN/Netz-Separation. Wenn man damit und mit anderen Multicast-bla-broadcastern anfängt, dann kann mans auch sein lassen. Es macht keinen Sinn. Wozu reiße ich dann erst Geräte in andere Netze wenn ich sie dann doch wieder zusammenbringen muss.

Dann muss man eben sinnvoll Wege finden, das zu ermöglichen was man möchte. Oder man zuckt die Achseln und lässt es in einem großen Netz. Aber erst Sachen trennen um sie dann wieder zusammenzukleben - da schlägt ganz groß mein BS-Bingo zu.

Und von wegen geht nicht - doch. Mein TV kann auch Chromecast. Da wird auch hingestreamt oder mal ein Video / Musik hinge"beam"t. Nur gibts dafür eben ein extra VLAN (Media/Streaming) wo der Kram drinsteht und wenn da jemand mit spielen will kann er sich entweder eins der Fernbedienungs-Smartphones grabschen oder muss mit seinem Handy eben ins Streaming WLAN switchen, dann kann er da gern was rüberbeamen. Und danach gehts wieder ins Phone/Gast Netz und gut.

Man kann da schon problemlos innerhalb der Grenzen klarkommen. Muss man dann nur eben entsprechend einteilen.

-

Boradcast in andere Netze weiterleiten ist echt nicht lustig.

Wir hatte mal einen Bug auf einem Core, der hat dann alles aus einem Netz ist ein anderes gebrückt.

Dem Netzwerk war es egal das da ein paar 10k pps fliegen, die Clients sind aber immer wieder aus dem Netzwerk geschossen worden.

Die halten es halt einfach nicht aus, wenn die so viele Pakete fressen müssen, vor allem irgendwelche Ramsch NICs.Multicast Routing kann man machen, dann muss man das aber sehr zielgerichtet einbinden.

Wichtig ist zu beachten, das die Netze dann ja gekoppelt sind und sicherheitstechnisch wie eins zu betrachten sind, wenn hier was ausbricht ist die Verbreitung ins andere wahrscheinlich.Da ist man wieder beim Problem des Netzdesigns, Sicherheit vers. Kompfort.

Wenn man das mit sauberen ACLs kombinieren kann, kann man den Impact reduzieren, aber es bleibt eine Brücke mit entsprechendem Risiko.