Switch/VLAN Konfiguration auf einer Netgate XG-7100

-

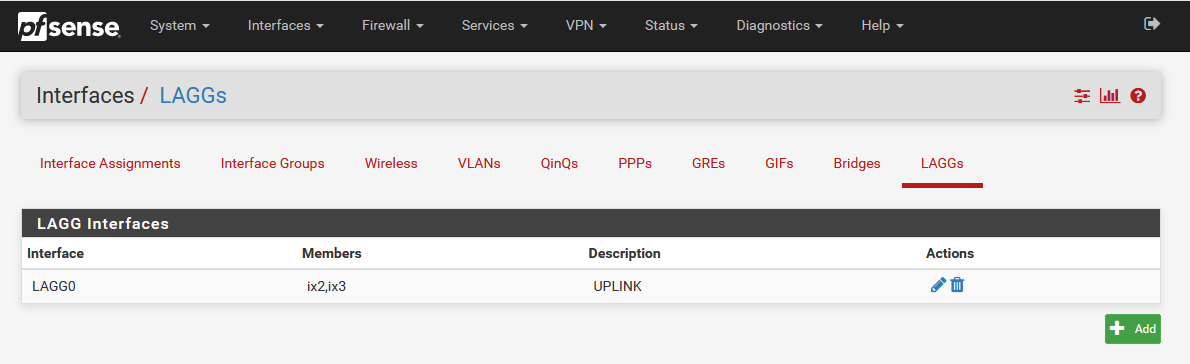

Wollte gerade schreiben: das geht nicht. Ihr könnt kein 2er oder 4er LAGG bauen aus den "8 Ports" weil es keine 8 Ports gibt! Die 8 Schnittstellen sind zwar physisch vorhanden aber keine einzelnen Schnittstellen, deshalb geht sowas nicht. Dafür hat die Kiste - damit man genau solche kruden Sachen für mehr Interface Bandbreite nicht braucht - ja 2x 10G Interfaces, die man dafür nutzen kann/soll :)

Ansonsten habe ich gestern wegen der neuen SG-2100 nochmal nachgeschaut, die Doku zur SG-3100 (auf die auch wegen der 2100 verwiesen wird), hat auch nochmal einige Beispiele drin, wie der interne Switch konfiguriert werden kann. Die 3100 hat allerdings eben dieses Bandbreiten-Verdoppelungs-Konstrukt nicht und daher ist das da einfacher zu verstehen. Aber so wie dus gepostet hast, scheint es ja jetzt hinzuhauen :)

-

Hi,

ja, so wie es aktuell eingerichtet ist verstehe ich die Konfig und es funktioniert :-).

Die beiden ix0 und ix1 Ports jucken mir schon etwas in den Fingern...der Cisco Switch könnte es bereits :-).

-

Hallo zusammen,

so nun habe ich es final.

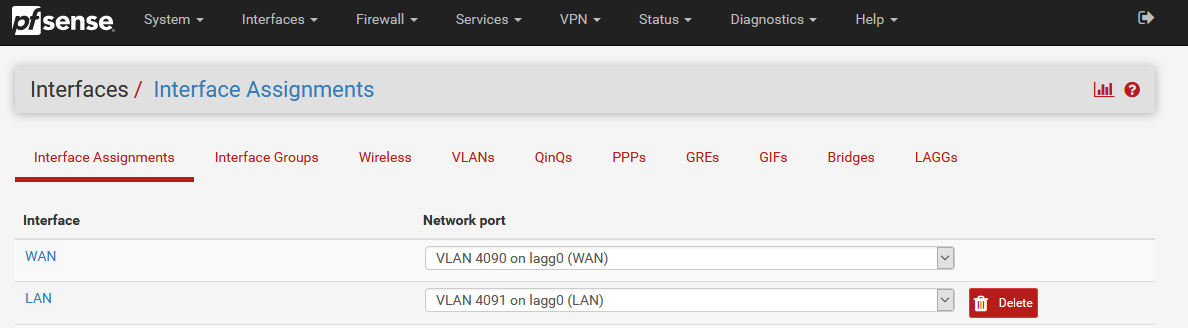

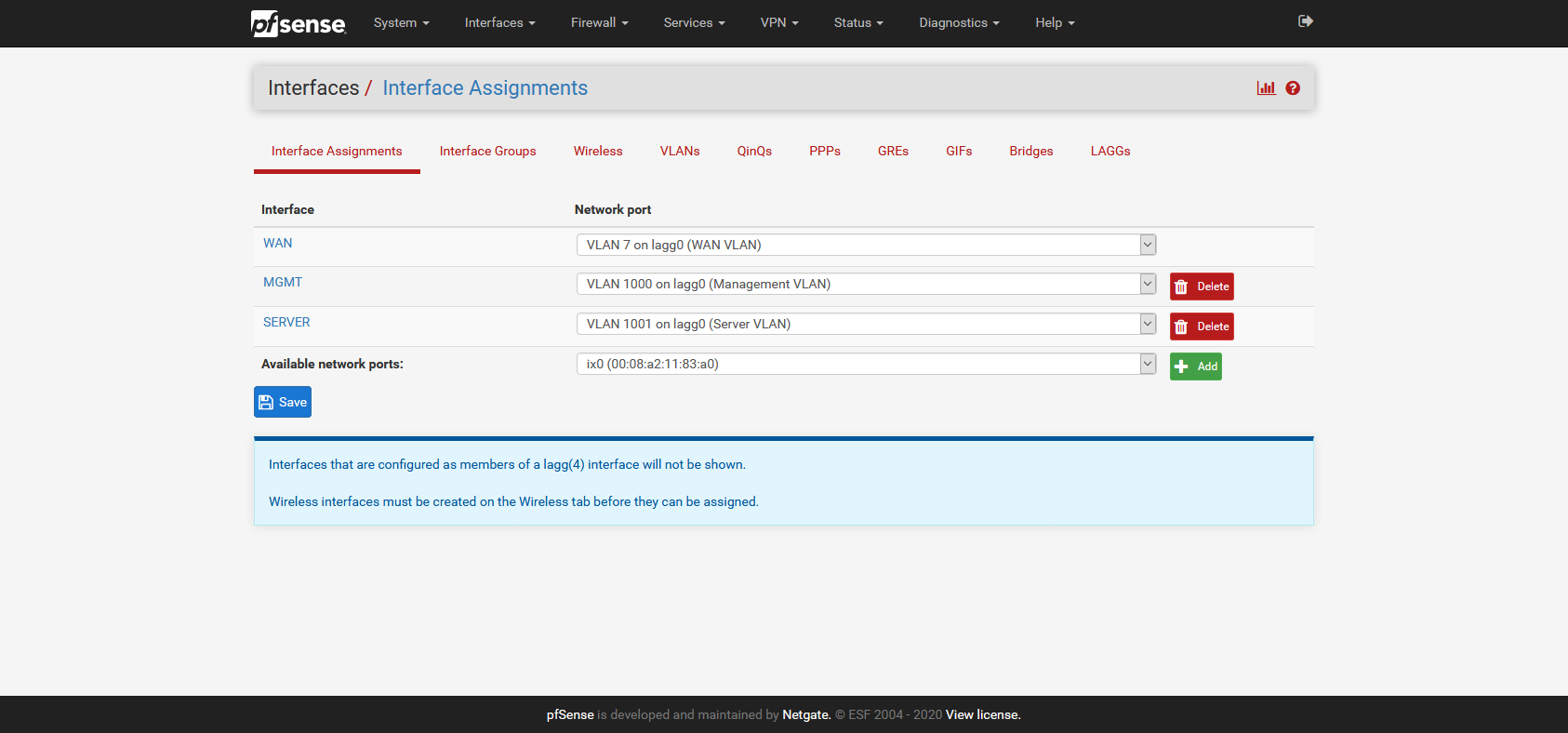

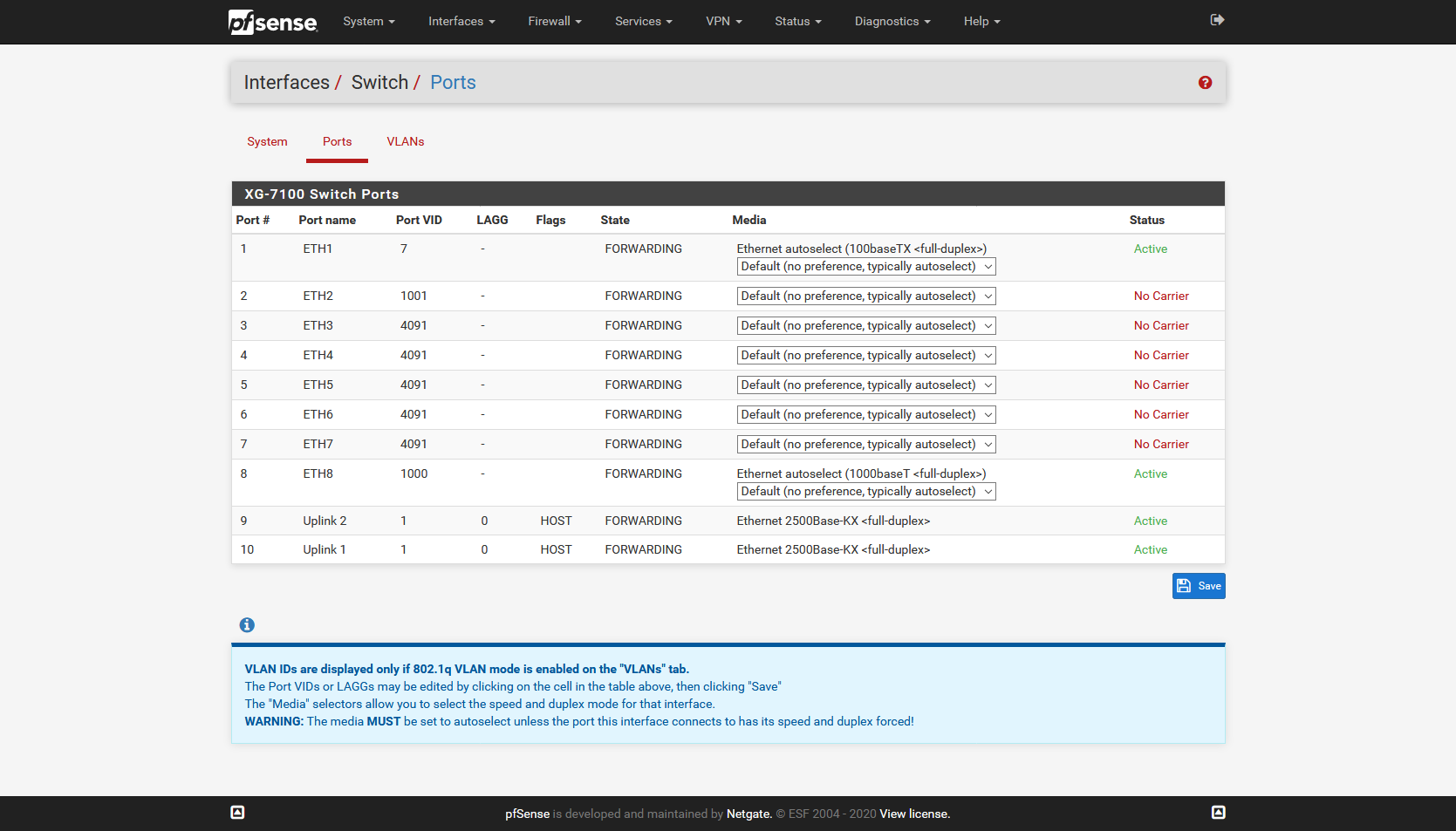

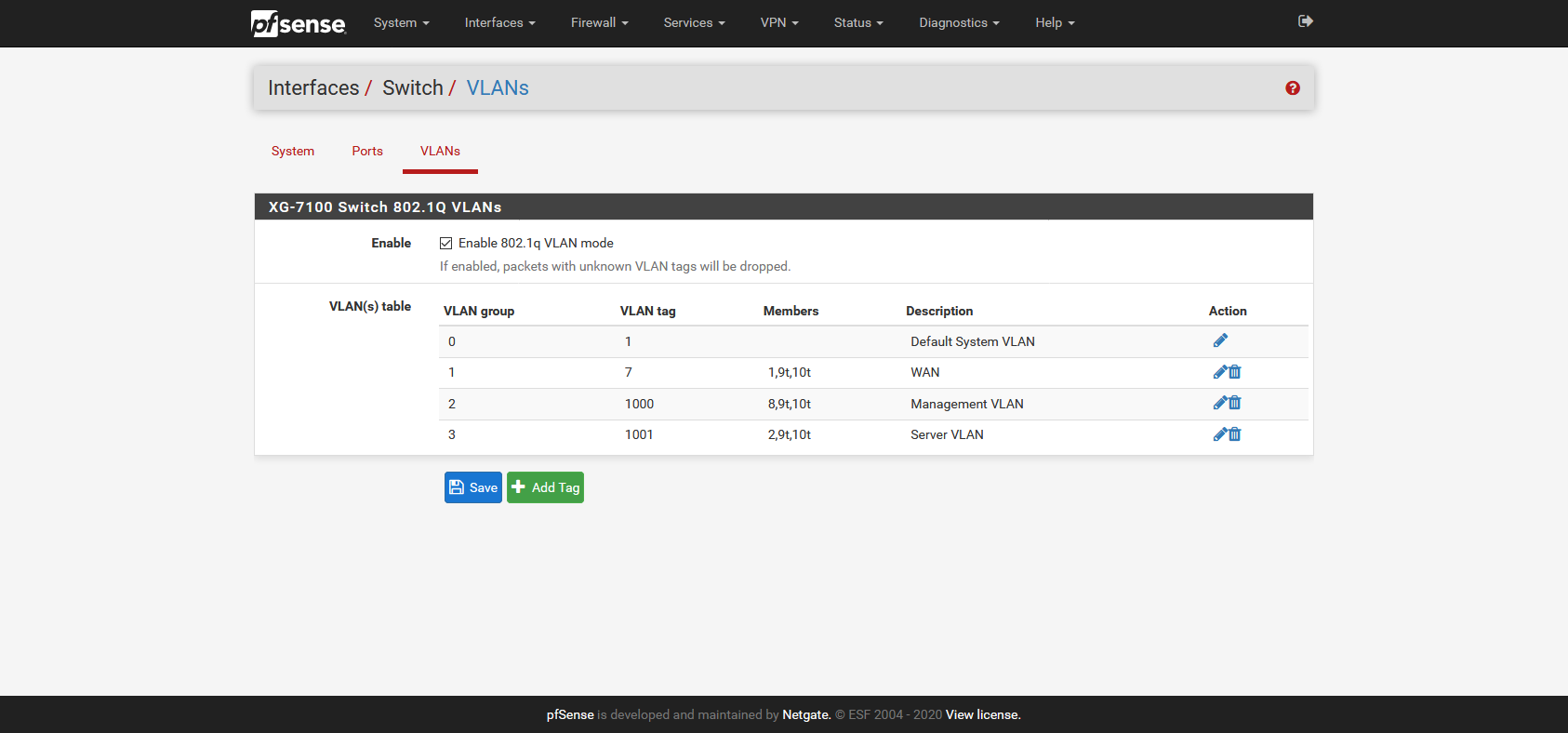

AM ETH1 liegt nun nur das VDSL Modem an sprich Internetzugang. Am ETH2 wird das Servernetzwerk anliegen. Am ETH8 Port ist das Management Netzwerk konfiguriert. Sollte alles soweit passen oder? Zwei Fragen hätte ich dazu noch:

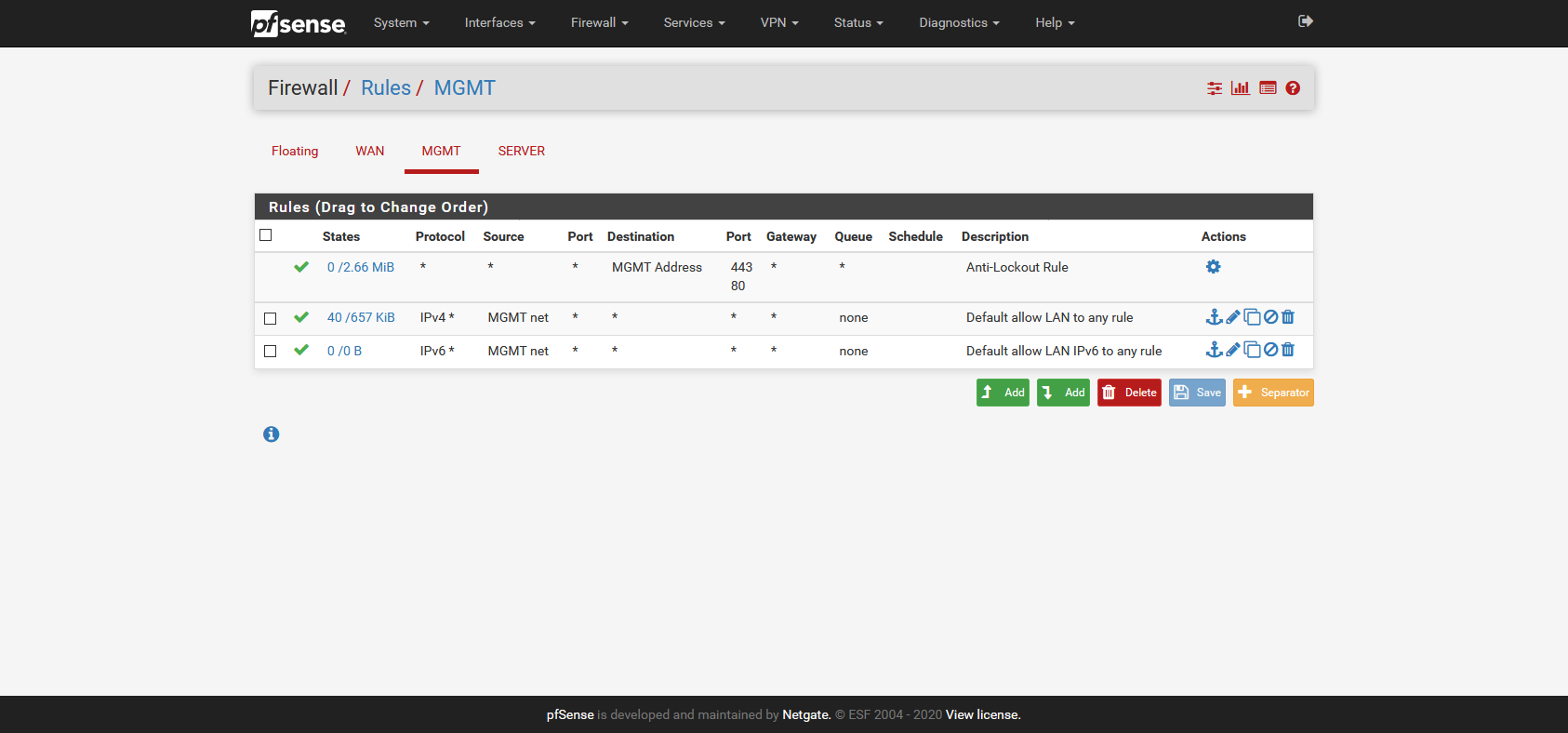

Im Regelwerk vom Management Interface würde ich anstatt der Any Regel das erstmal auf die RFC1918 Netze begrenzen. Sprich auf alle privaten IPv4 Netze Zugriff erlauben.

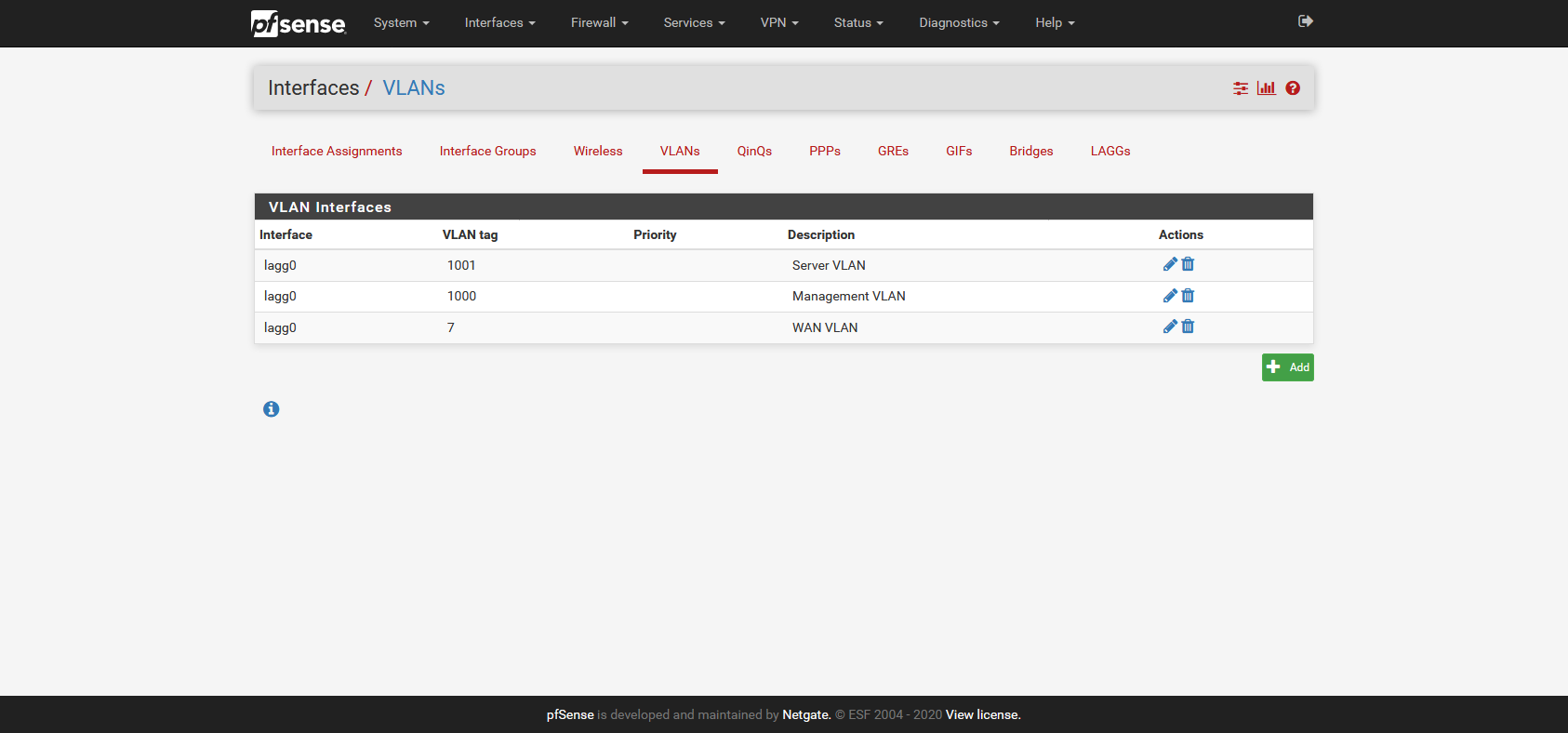

Nach draußen ins Internet dann erstmal nur Port 80 sowie 443 erlauben. Nach und nach dann die Ports öffnen die tatsächlich benötigt werden.Und die zweite Frage bezüglich meinem WAN Interface. Vor dem WAN Interface hängt ein VDSL Modem von der Telekom. Dort ist ein VLAN 7 konfiguriert. Daher habe ich bei meinem WAN Interface ebenfalls VLAN 7 gesetzt. Als Einwahl wird dann PPPoE konfiguriert. Da ich es aktuell noch nicht testen kann wollte ich erstmal Fragen ob das so passt oder ob ich was vergessen habe.

Danke und Gruß!

-

Hallo zusammen,

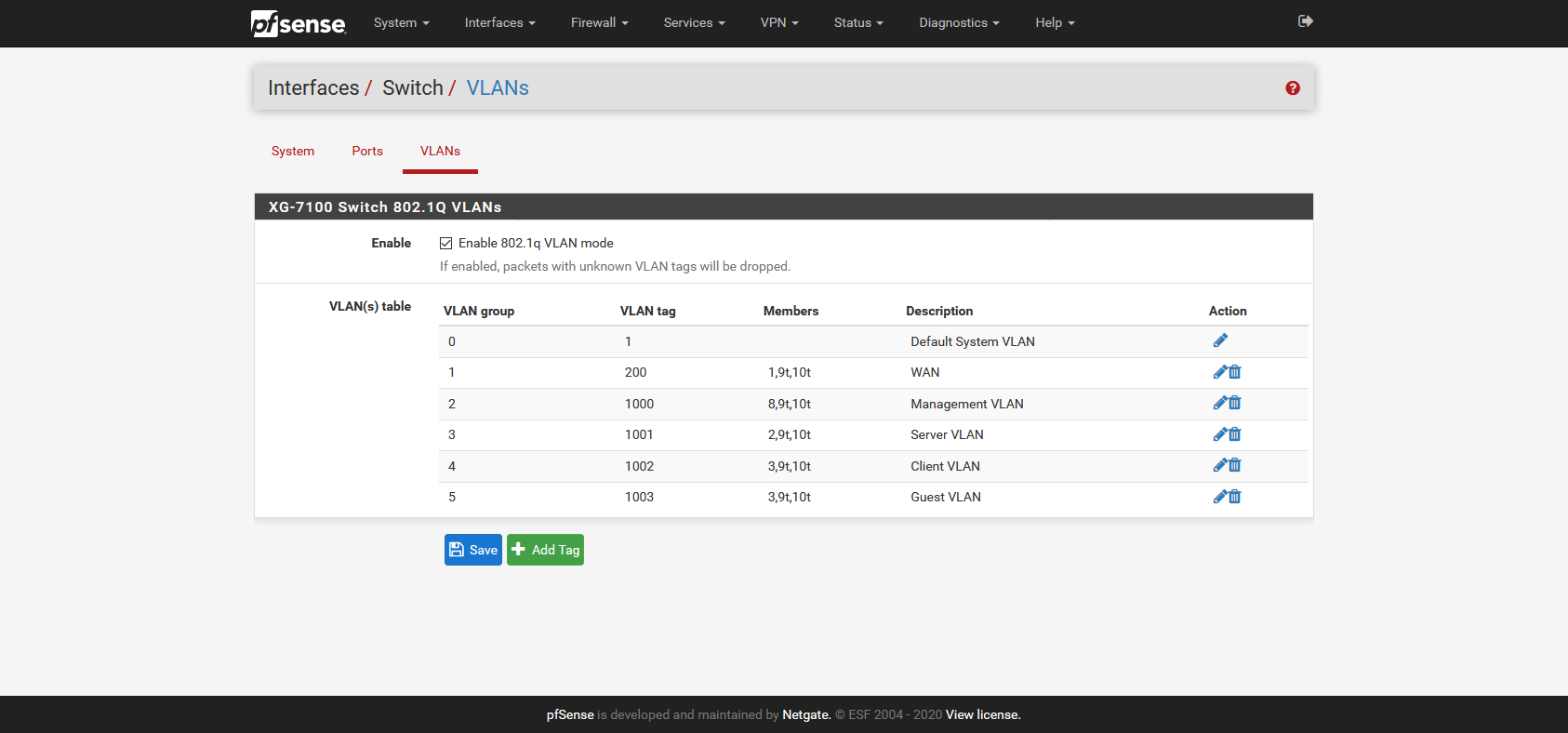

eine weitere Frage ist gerade aufgekommen. Und zwar möchte ich zwei VLANS auf das gleiche Netzwerkinterface Port 3 konfigurieren.

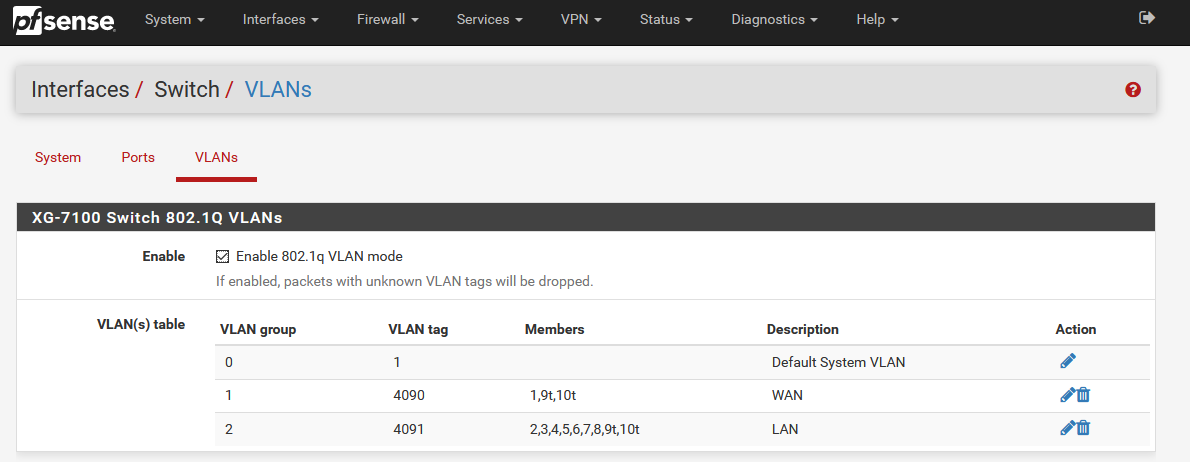

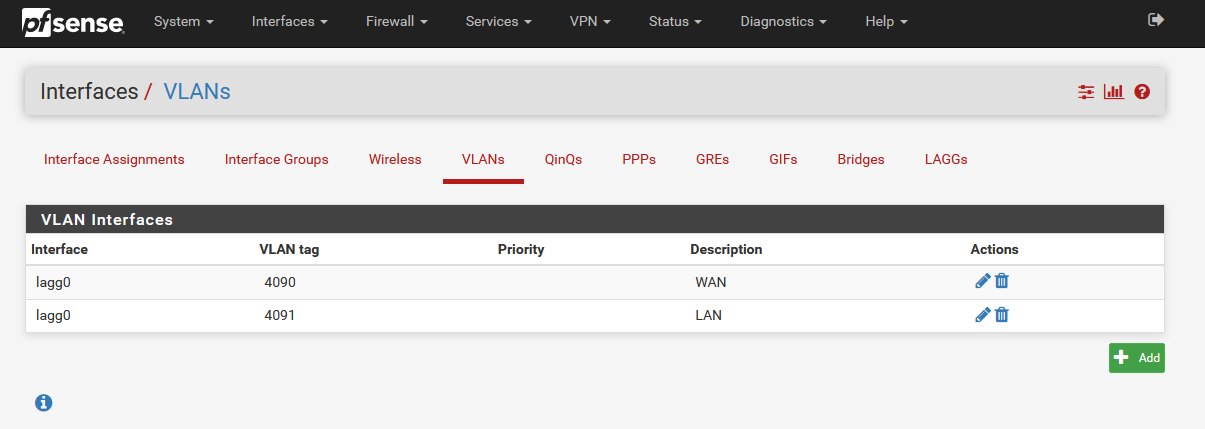

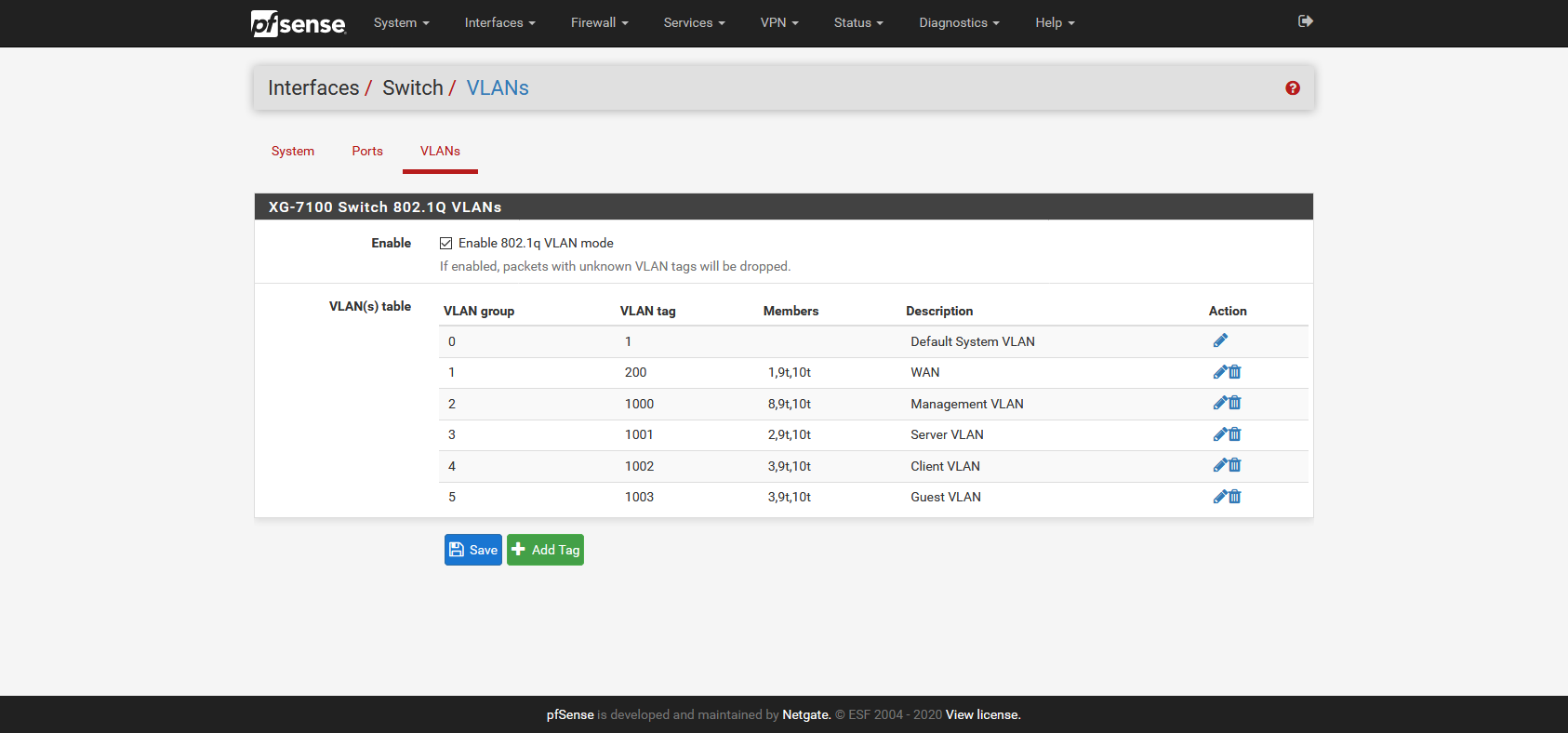

So habe ich die VLANS angelegt:

VLAN 1002 sowie 1003 sind auf den Port 3 konfiguriert.

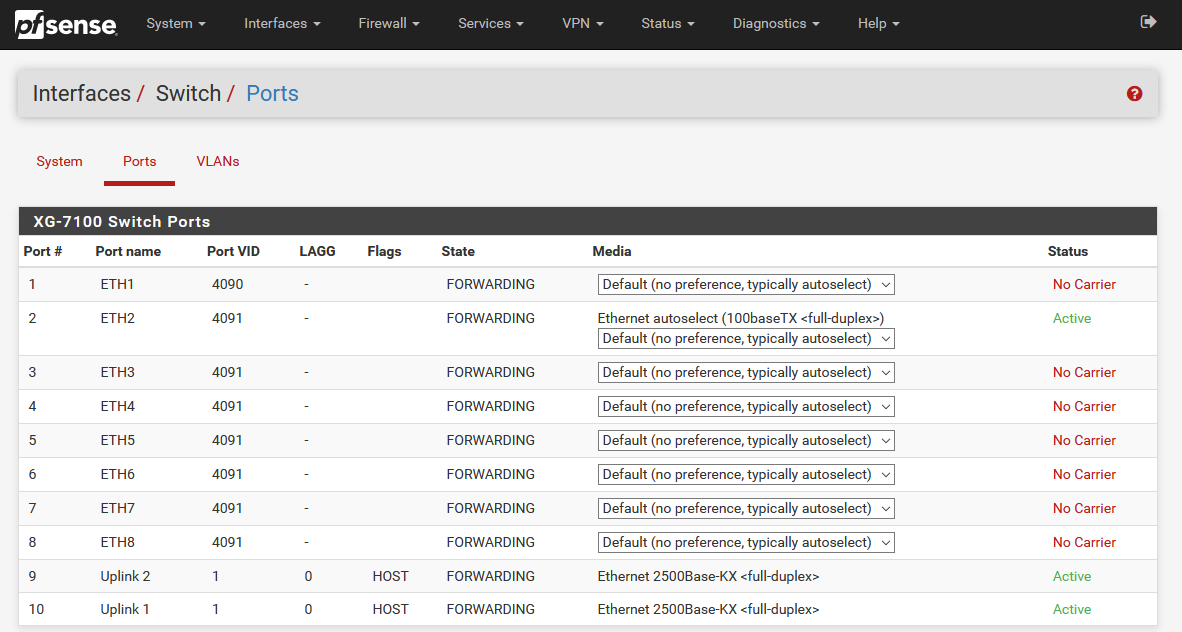

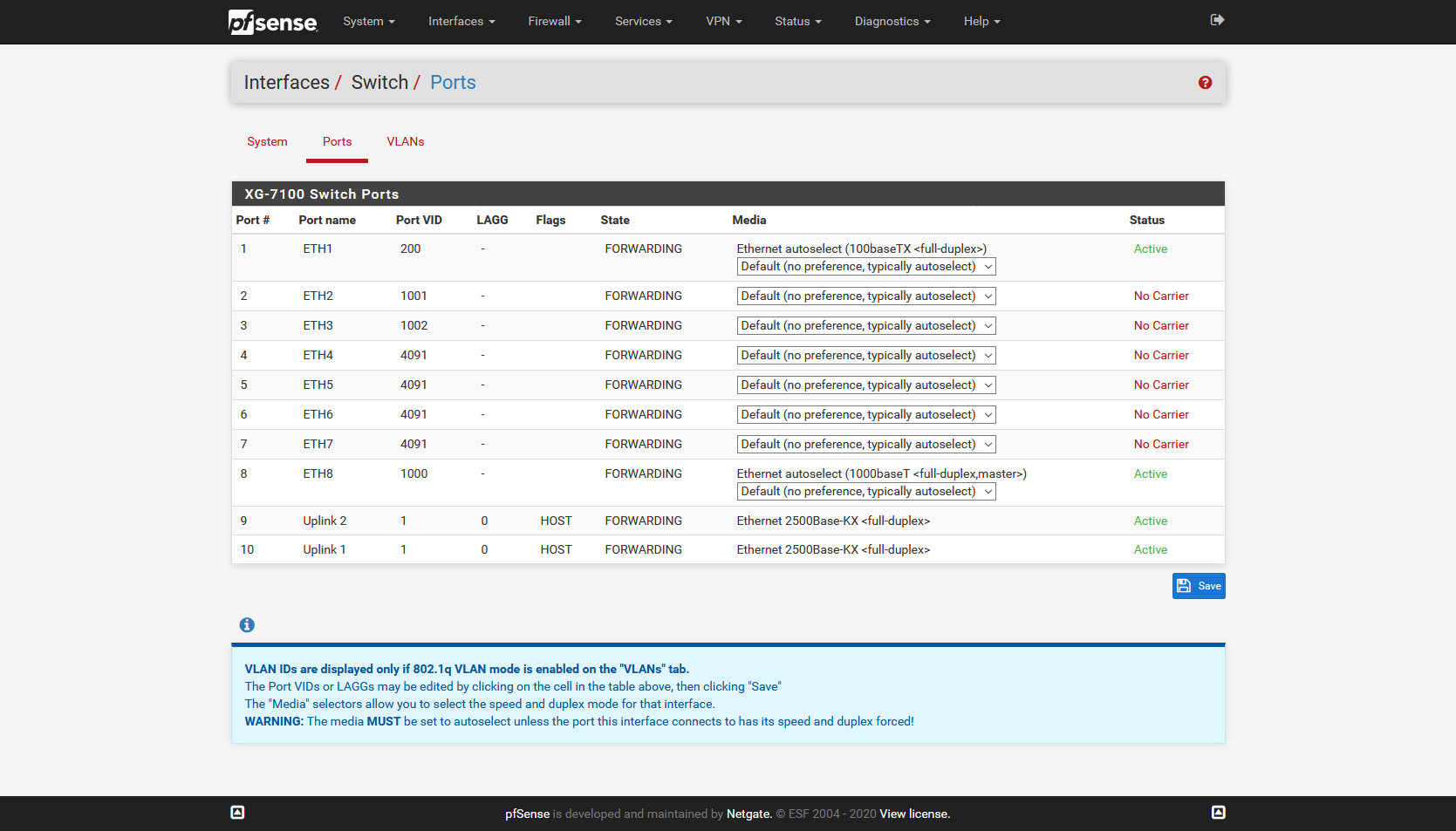

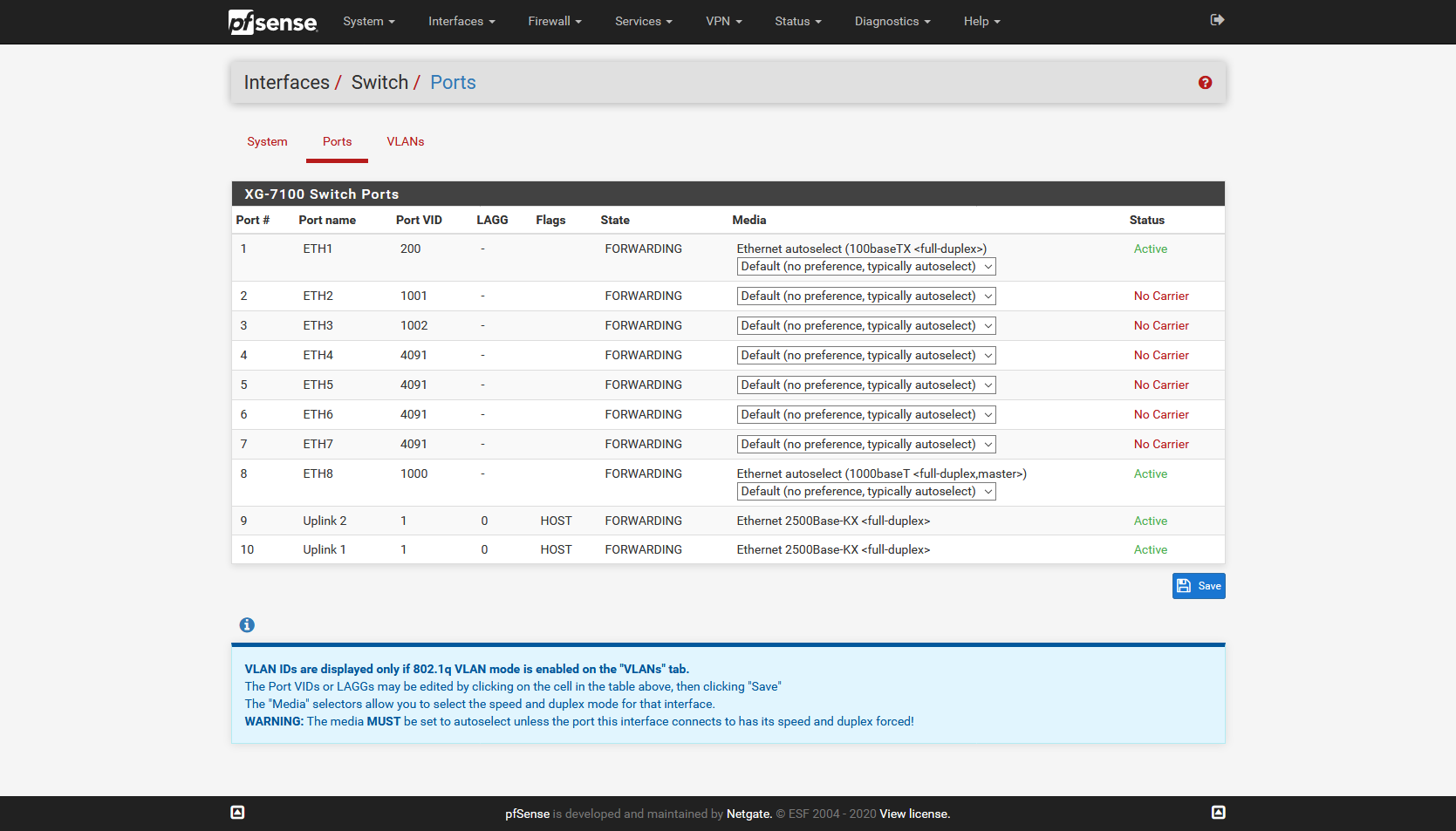

Wenn ich auf die Ports Konfiguration gehe:

kann ich bei Port VID aber nur ein VLAN angeben? Müsste ich da dann nicht 1002 und 1003 bei ETH3 angeben? Oder ist das an dieser Stelle egal was da drin steht?

-

Entweder ist Vlan 4 oder Vlan 5 untagged.

Du musst also z.B. 5 als tagged zuweisen, das machst du bei Memberts mit dem t dahinter.

-

This post is deleted! -

Hi,

verstehe ich gerade nicht.

Hier habe ich ja bereits zwei VLANS auf den gleichen Port gebunden. Warum sollen die tagged sein? Mein tagging mache ich auf dem Cisco Switch.

Mir ging es eigentlich um diese Konfig hier:

Dort kann ich ja pro Port nur eine VID vergeben, daher meine Frage ob ich das dort überhaupt machen muss und falls ja wie kann ich zwei VLANS auf einen Port mappen?

-

Sorry aber dir fehlen die absolut elementaren Grundlagen für das was du vor hast.

Ein Port kann nur in einem VLAN untagged sein, das bedeutet dieser Port hängt per L2 in diesem Netz.

Wenn ein weiteres VLAN über diesen Port übertragen wird, dann wird es mit 802.1q verpackt und mit einem VLAN Frame versehen.

https://en.wikipedia.org/wiki/IEEE_802.1QNur so ist es möglich, über einen Port ein nativ VLAN und beliebig viele tagged VLANs zu übertragen.

Per default ist ein Trunk (Switch to Switch Uplink inkl. VLANs) nativ im default VLAN 1 und alle anderen sind hier als tagged VLANs drauf.

Denn Spanning Tree z.B. bei STP, MST nutzen das VLAN 1 für ihre BPBUs.Jetzt schaue dir mit dem Hintergrund mal das obere Bild an, da ist bei dir VLAN 4 & 5 mit dem Members 3,9t,10t versehen.

Das wird hier wohl leider nicht abgefangen, das man zwei VLANs untagged auf einen Port legen kann.

Bei den managed Switchen die ich kenne, wir das dann überschrieben, sprich VLAN 4 wäre wieder vom Trunk verschwunden.Du musst dich also entscheiden, Port 3 kann entweder nativ im VLAN 4 oder 5 sein, aber beides geht nicht.

Du kannst aber VLAN 4 untagged nutzen und VLAN 5 als Tagged Frame mit übertragen.Ich habe meine SG-3100 hier mit einem Port an mein netzwerk angeschlossen und da laufen alle 10 VLANs drüber.

Aufteilen auf verschiedene Ports macht erst dann Sinn, wenn ich von der Bandbreite in ein Problem rein laufe.Binde ich die SG-7100 dann aber mit 10G an, sollte sich das Problem erledigen, wenn ich dann noch einen LAG mit 20G bauen kann, dann leite ich alles über diesen Portverbund.

Dann habe ich auch gleich noch Ausfallschutz.

Das einzige was dann noch fehlt ist ein Stack auf der anderen Seite, so das ich einen 10G Link auf Modul 1 und den zweiten auf Modul 2 des Switches stecken kann.

Oder sogar Chassi übergreifende Portchannels nutzen kann mit einem CARP Verbund der pfsense.Aber ich habe keinen Plan wo du hin willst, was du vor hast und welche Technischen Gegebenheiten du sonst noch zur Verfügung hast.

Aber beschaffe dir Dringend das Grundwissen, sonst fliegt dir noch mal alles um die Ohren!

Ein Switch to Switch Loop im LAN kann gut geht, wenn du aktuelle Ciscos inkl. richtiger Uplinkkonfiguration einsetzt, wenn das aber anderes Zeugs ist, kann das mit ganz vielen gestörten Netzwerkkomponenten enden.

Und dann hilft nur ablatschen und Stecker ziehen. -

Hi,

ja, mir fehlen da die Grundlagen daher frage ich ja :). Bei meiner SG-3100 ist mir das auch klar wie es funktioniert. Da gehe ich einfach mit einem Netzwerkport auf meinen Switch und fertig. Ich konfiguriere dann auf meinem Switch die VLANS und fertig. Sprich über diesen einen Port an meiner SG-3100 läuft dann alles.

Bei der XG-7100 möchte ich das anderst machen. Eigentlich gar nicht weil ich es benötige sondern weil ich es verstehen möchte wie es geht :).

Wenn ich es nicht hinbekomme dann lasse ich es einfach so wie es aktuell ist und verwende einfach für jeden Port ein eigenes VLAN, diese konfig habe ich verstanden.Grundsätzlich war meine Überlegung folgende.

IP Subnetz 192.168.10.0/24 - Management LAN - VLAN 1000 - ETH8 Port

Darin befinden sich nur Netzwerkgeräte wie Firewall, Switches, Access Points etc...IP Subnetz 192.168.20.0/24 - Server LAN - VLAN 1001 - ETH2 Port

Darin befinden sich VMWare Server, VMWares, Drucker etc..IP Subnetz 192.168.30.0/24 - Client LAN - VLAN 1002 - ETH3 Port

Darin befinden sich Client Geräte wie Workstations, Notebooks, Tablets etc..IP Subnetz 192.168.100.0/24 - DMZ Netz - VLAN 2000 - ETH4 Port

Darin befinden sich VMWare Server, VMWares die von außen erreichbar sind.IP Subent 192.168.200.0/24 - Gäste WLAN - VLAN 2001 - ETH4 Port

Darin befinden sich Gastgeräte.Das heißt die einzelnen Subnetze möchte ich in eigene VLANS packen und auch an eigene Ports an der Firewall hängen.

Außer DMZ sowie Gäste WLAN das möchte ich zwar VLAN seitig trennen aber an den gleichen Netzwerkport ETH4 anschließen.Da heißt ich habe vier Netzwerkkabel (WAN ausgenommen) die von meinem Netgate Switch auf einen Cisco Switch gehen.

Auf dem Cisco Switch mache ich dann für jeden Port das tagging. Dort ist mir auch klar wie das funktioniert, ich gehe einfach auf den Port und setze die VLANS die ich benötige und fertig.EDIT:

Oder noch weiter vorne angefangen, ich möchte die gesammte Bandbreite von dem internen Netgate Switch (ETH1-ETH8) nutzen können. -

Dann musst du auf der Netgate für Vlan 2001 Port 4t,9t,10t eintragen, da du Vlan 2000 ja schon untagged nutzt, also kannst du 2001 nur tagged zusätzlich da drauf packen.

Für den Port am Cisco muss du dann in der CLI folgendes für den Port setzen:

switchport trunk dot1q (otional)

switchport mode trunk

switchport trunk nativ vlan 2000

switchport trunk allwoed vlan 2000,2001

switchport nonegotiateDann ist der Port am Cisco als Access im Vlan 2000 und nimmt zudem die tagged Frames von VLAN 2001 entgegen und leitet die intern an alle Ports weiter die ebenfalls für das Vlan 2001 konfiguriert sind.

Sehr gut lässt sich das mit PVST+ als Spanning Tree Topologie darstelle, da jedes VLAN hier eine eigene Topologie aufbaut.

Mag am Anfang ein wenig verwirren, jedoch ist das später, wenn man STP verstanden hat ziehmlich geil für die Fehlersuche. -

Ich würde ggf. versuchen statt untagged/tagged zu mixen einfach nur tagged zu sprechen auf einem physischen Interface - da bin ich pingelig und mag es lieber ordentlich. Aber geht natürlich beides.