Изолированные сети vlan

-

@exte

А это решается грамотным планированием адресацией сетей, и соответственно в правилах можно играться маской подсети, создавая универсальное правило

Например ,

Vlan1 192.168.10.0/24

Vlan2 192.168.20.0/24

Vlan3 192.168.30.0/24

Тогда правило запрещающее доступ к vlan-ам

будет выглядеть так

Source Lan Net

Destination 192.168.0.0/16 -

@Konstanti

Спасибо за ответы, может попробовать вот так ?Правило Vlan1

IPv4 * Vlan1 net * Vlan1 net * * none

IPv4 * Vlan1 net * ! 192.168.0.0/16 * * none

IPv4 * * * * * * noneПравило Vlan2

IPv4 * Vlan2 net * Vlan2 net * * none

IPv4 * Vlan2 net * ! 192.168.0.0/16 * * none

IPv4 * * * * * * noneПравило Vlan3

IPv4 * Vlan3 net * Vlan3 net * * none

IPv4 * Vlan3 net * ! 192.168.0.0/16 * * none

IPv4 * * * * * * none -

@exte

Не совсем понимаю первое правило в каждом списке

хосты внутри сети не общаются через маршрутизаторчто такое "none" ??? - мб лучше скрин экрана ???

-

@Konstanti

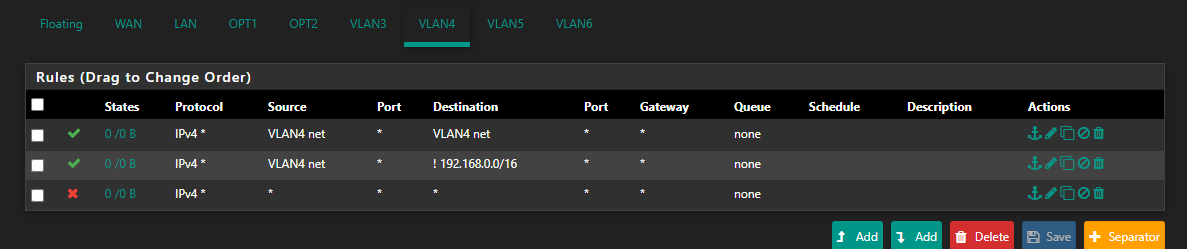

Вот такие правила

-

@exte

Первое правило - зачем оно ?

Второе правило - разрешен доступ ко всему , кроме 192.168.0.0/16 -

@Konstanti

нижним правилом это понятно, я закрываю все...

средним правилом разрешаю ходить куда угодно, кроме 192.168.0.0/16 Те. пакеты не дойдут до локальной сети и другим сетям

верхним правилом я разрешаю обмен пакетами внутри сети между собой, так что бы они общались друг с другом. -

Для общения внутри сети хостам не нужен маршрутизатор

-

@Konstanti said in Изолированные сети vlan:

Для общения внутри сети хостам не нужен маршрутизатор

Есть такое дело )

но вы моем случае нужен)

у меня Pfsence раздает Ip, нарезает Vlan.

Осталось просто грамотно настроить правила, в чем у меня и был вопрос)) -

@Konstanti said in Изолированные сети vlan:

создавая универсальное правило

@exte said in Изолированные сети vlan:

Но тогда вопрос следующий у нас будет расширение Vlan ов и как быть если vlan ов будет 5 и каждый должен быть изолирован друг от друга...

А если включить все Vlan в алиас:

my_vlans 10.0.1.0/24, 10.0.2.0/24, 10.0.3.0/24, 10.0.x.0/24и использовать одинаковое запрещающее правило c указанием этого алиаса как destination?

Тогда новые vlan можно можно просто добавлять в алиас, не редактируя правила на каждой vlan.

То, что сеть конкретного vlan входит в этот алиас не помешает ее хостам общаться между собой.Пришла в голову и идея вообще обойтись одним правилом:

IPv4 * Vlanx net * ! my_vlans * * none

Но, думаю, это не сработает.

И да, почему адресация 10.0.х.1/24?

Я в примерах использовал 10.0.х.0/24 -

@pigbrother said in Изолированные сети vlan:

А если включить все Vlan в алиас:

Хорошая идея, но попробовать смогу только в конце недели(

IPv4 * Vlanx net * ! my_vlans * * none

Vlanx - я так понимаю х это номер Vlan ??

И да, почему адресация 10.0.х.1/24?

Мой касяк, признаю опечатку

-