utilizzo ip pubblico VPN

-

a ok..... si tutto chiaro e nomale allora....

-

scusa ma "sul pfsense nella LAN B va comunque impostato hybrid e creato il NAT per la rete LAN A"

la NAT la configuro cosi?:

Interfaccia: WAN

protocoll: any

destinazione: Network iplanA/24

portrange: any - any -

confermo che funziona tutto.. GRAZIE come sempre... ultima domanda... avendo il proxy sulla LAN A, mi sembre di vedere che uscendo pubblicamente con LAN B, il proxy viene baypassato - quindi o configuro il server B con il proxy oppure c'è un modo per dire al proxy di funzionare?

ovviamente mi riferisco a Squid

-

non lo so, non uso squid

-

@kiokoman ok grazie lo stesso ma ho verificato che il problema era solo che squid non era aggiornato!

-

@kiokoman scusa ma se utilizzassi questa regola sulla VLAN devo impostare una route o no? perchè l'ho impostata ma no va..... ovvero non naviga

-

dopo 14 giorni.. non mi ricordo neanche cosa o mangiato ieri

quale regola? -

quella di far usare il gateway "secondario" della VPN

fino ad ora era tutto in LAN ora ho i pc i VLAN

-

no non devi impostare niente, dovrebbe uscire per di là e basta

assicurati di aver aggiunto la sottorete della vlan sulla configurazione openvpn -

la sottore della vlan sulla configurazione openvpn lato serer a o server b (server a è quello che ha la vlan)

e suppongo vada inserita nel tunnel setting IPv4

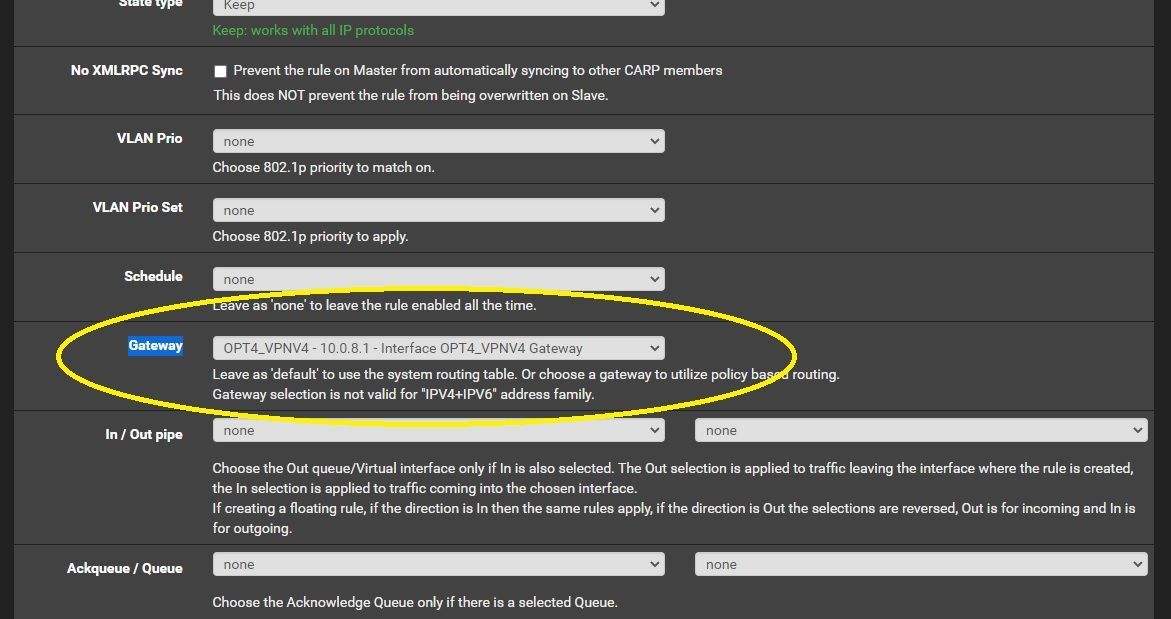

cmq ti confermo che con rule * (tutto) naviga ed esco ma con ip pubblico locale, appena metto rule

Pass

protocol: ipv4

surce: vlan net

port: *

destination:*

gatway: "vpn openvpn"non va

-

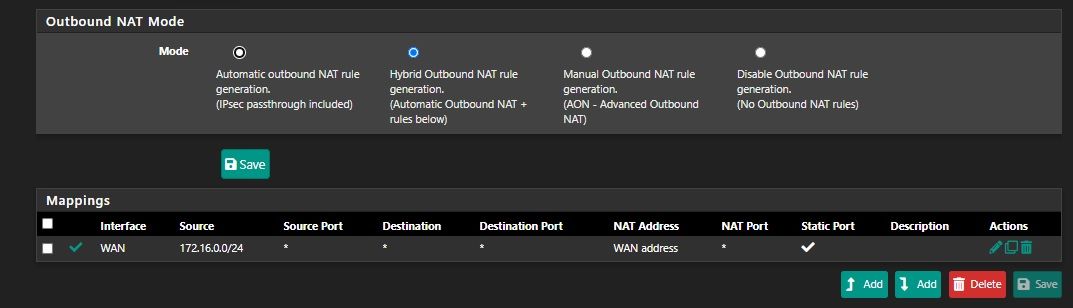

va inserito in IPv4 Remote network(s) sull 'altro openvpn, non sul tunnel

e sempre sull'altro openvpn devi configurare il NAT outbound

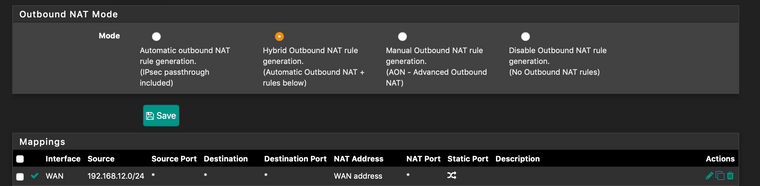

Hybrid Outbound NAT

e aggiungere una regola per la sottorete che hai in vlan -

si mi ero espresso male....intendevo sotto la sezione tunnel setting di openvpn, inserisco in ipv4 remote networks.....

comunque configurato il NAT funziona

grazie come sepre -

come sempre parlo presto... ovvero:

naviga con il nat ma esco con ip server 1 e non 2SERVER2 (OPENVPN "altro") non tunnel

regola nat:

interface: WAN

protocolo: *

Source: INDIRIZZOIPVLAN/24

destination: * -

nel server 2 -> sostituisci 172.16.0.0/24 con la rete che hai impostato nella vlanma se vedi l'ip del server 1 significa che non sta passando attraverso la vpn

controlla di nuovo le regole del firewall del server 1

fai screenshot non tagliati eventualmente -

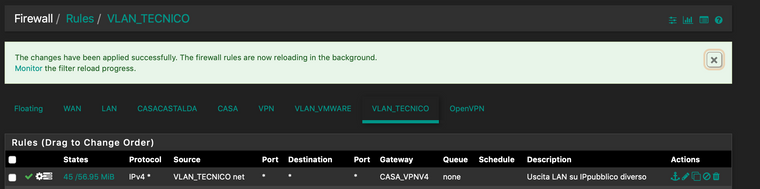

la regola nat è come la tua e la regola firewall è identica a quella che avevo creato in lan quando funzionava. ho cambiato solo il fatto dell source anziché degli ip specifici ho messo VLAN net

rules serve 1 dove sta la VLAN

-

nella regola NAT hai dimenticato la spunta su "static port"

avevo detto screenshot non tagliati..

hai altre regole firewall prima ? -

scusa lo accorciato ma esiste solo quella regola (ovvero è la prima)

-

qual'e' l'interfaccia ovpnc1 ?

hai messo la regola sull'interfaccia sbagliata? -

@kiokoman questa è l'interfaccia della VLAN

-

uhm si ok adesso ho visto, sembrerebbe tutto giusto, se non funziona riavvia pfsense