[solved] OpenVPN als Portmapper

-

AES256GCM-SHA256-ECDH-only mit secp384r1

wenn GCM nicht möglich dann CBC. Wenn man schwache HW hat, kann man ggf auf 128 runter, aber das macht kaum noch was aus heute. DH wird kaum noch gemacht. DH Params <=2k sind auch nicht mehr safe.

-

Neue Probleme haben sich aufgetan.

Zur Erinnerung, ich habe jüngst einen OVPN Server (P2P - Shared Key) auf der pfSense @home erstellt. Anschließend auf einem Windows VPS den Key exportiert und dort in OVPN geladen. Nun baut dieser VPS die Verbindung zu meiner pfSense auf. Das geht. Ich kann auch per RDP auf den VPS verbinden, nachdem ich dort routes angelegt hatte.

Was nun entgegen dem früheren Setup, wo der OVPN-Server noch auf dem VPS war, aber nicht mehr geht ist das Ausleiten von bestimmten Internet-Traffic @home über den VPS.

Ich vermute nun leider, das ist völlig normal, weil ja jetzt der Server auf der Sense ist.

Was sind meine Optionen? -

Das OpenVPN Interface hast du hinzugefügt und nutzt es als Gateway in einer Firewall Regel?

Was genau funktioniert denn dann nicht?-Rico

-

@Rico Ja, ist hinzugefügt, so wie vorher, als es als Client auf der pfSense realisiert war. Jetzt ist es aber halt als Server konfiguriert auf der Sense (P2P). Wenn ich eine Verbindung zum Ipv4 Internet aufbauen will, dann geht es nicht auf dem Host, wo ich die entsprechende Firewallregel anwende.

Kann ich das irgendwie retten? Vielleicht ein manueller Eintrag in der OVPN Config? Dieser müsste ich ja vermutlich sagen, dass Internet-Traffic über den Client(?) ausgeleitet werden soll. Klingt für mich auch eher unüblich.

-

Wer Server und wer Client ist spielt keine Rolle, du setzt ja das Gateway auf die andere Seite.

Outbound NAT Konfiguration vergessen?-Rico

-

@Rico Outbound NAT Konfiguration auf der Sense habe ich nicht vergessen, sondern genauso gemacht, wie vorher auch. Ob das so aber richtig ist, kann ich nicht sagen.

Aber apropos, setze ich das Gateway wirklich auf die andere Seite? Es ist doch mein OVPNServer, den ich da gesetzt habe... das dürfte auch das Problem sein, oder?Hier mal die config auf dem Windows VPS. Hier hatten ja schon die Routen gefehlt, vielleicht fehlt noch mehr:

dev tun persist-tun persist-key cipher AES-256-CBC auth SHA512 resolv-retry infinite proto udp remote XXX udp4 ifconfig 10.9.7.2 10.9.7.1 keepalive 10 60 ping-timer-rem route 192.168.1.0 255.255.255.0 route 192.168.10.0 255.255.255.0 route 192.168.32.0 255.255.255.0 <secret> # # 2048 bit OpenVPN static key # -----BEGIN OpenVPN Static key V1----- </secret> comp-lzo no -

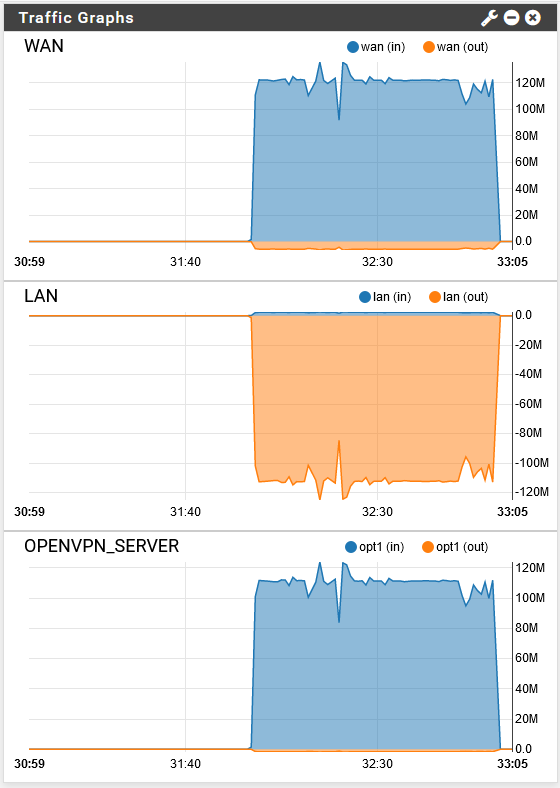

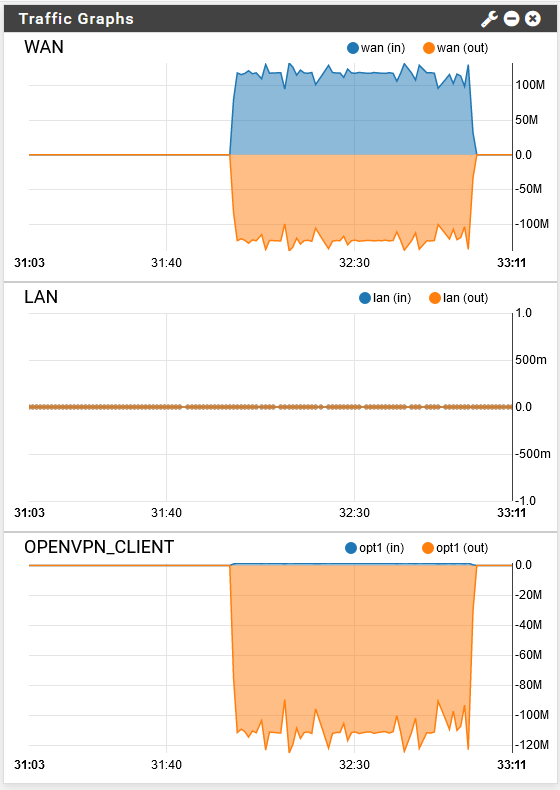

Ich habs nun extra mal für dich getestet.

pfSense 1 mit einem WAN und LAN (192.168.203.0/24), hier läuft der OpenVPN Server PtP Shared Key und Test-Client im LAN (entspricht deiner Sense zuhause).

pfSense 2 mit einem WAN und LAN (192.168.204.0/24), hier läuft der OpenVPN Client, kein Client im LAN (entspricht deinem VPS).

Tunnelnetz 10.1.2.0/24 (für den Test eigentlich zu groß, aber egal).

pfSense 1 hat auf dem OpenVPN Interface IP 10.1.2.1 bekommen mit Gateway 10.1.2.2

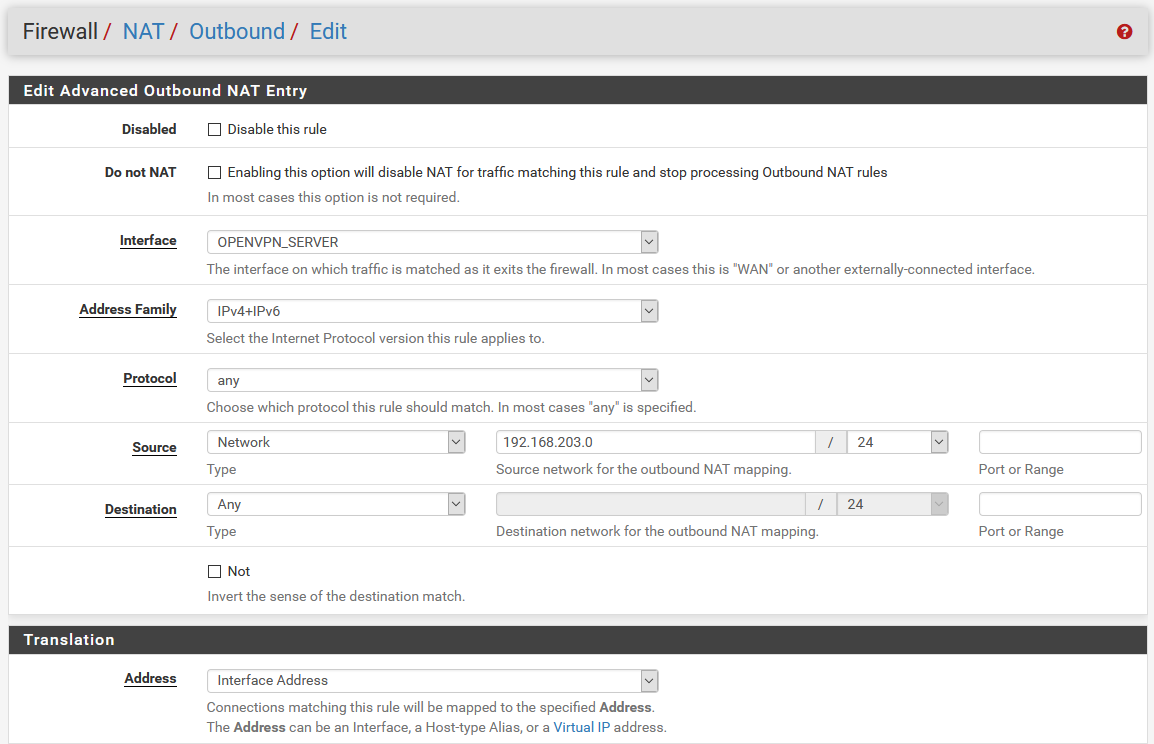

pfSense 2 genau anders herum, Interface IP 10.1.2.2, Gateway 10.1.2.1pfSense 1 Outbound NAT:

pfSense 1 bei der Default allow LAN to any rule das OpenVPN Gateway gesetzt. Bei pfSense 2 nichts weiter verändert.

Speedtest (Download aus dem Internet) mit dem Client der am LAN von pfSense 1 hängt:

pfSense 1:

pfSense 2:

-Rico

-

pfSense 2 OpenVPN Client config

dev ovpnc1 verb 1 dev-type tun dev-node /dev/tun1 writepid /var/run/openvpn_client1.pid #user nobody #group nobody script-security 3 daemon keepalive 10 60 ping-timer-rem persist-tun persist-key proto udp4 cipher AES-256-CBC auth SHA256 up /usr/local/sbin/ovpn-linkup down /usr/local/sbin/ovpn-linkdown local <pfSense 2 WAN IP> lport 0 management /var/etc/openvpn/client1.sock unix remote <pfSense 1 WAN IP> 1194 udp4 ifconfig 10.1.2.2 10.1.2.1 route 192.168.203.0 255.255.255.0 secret /var/etc/openvpn/client1.secret compress resolv-retry infinite-Rico

-

@Rico Danke erst mal. Nun nutze ich natürlich pfSense nur auf einer Seite. Was mir aufgefallen ist, auf dem VPS habe ich unter Netzwerkstatus beim OVPN TAP Adapter kein Gateway drin stehen, ansonsten scheint alles so wie bei dir zu sein.

Edit: Ich erinnere mich dunkel, dass ich auch Routing und Remote Access auf der Windowskiste konfigurieren musste. Vermutlich ist das bei der Neueinrichtung von OVPN auf der Strecke geblieben. Ich werde mich wieder melden, wenn ich das hin gekriegt habe.

Danke @Rico !Edit2: Das fehlende NAT auf der Windowskiste war schuld. Ich hatte, um dieses mal alles möglichst sauber zu machen, OVPN komplett deinstalliert und dann den NAT Umstand vergessen gehabt.

Danke und hier kann dann auch zu. -

Und just wurde OVPN 2.5 released, wo ich doch gerade alles frisch installiert hatte auf den VPS. Denke, ich werde den auf 2.5 updaten, das soll wohl immer rückwärts kompatibel sein. Werde ich mal testen.

-

Also 2.5 würde ich da noch nicht anfassen. Nur weil es jetzt -release ist, ist es noch lange kein -stable. FreeBSD XY.0 ist auch meist erstmal nur -release bevor es nach ein paar kleinen Updates dann -stable wird. Lass da mal schön noch die Finger weg, vor allem weil es ein zwei Dinge gibt wie NCP Settings etc. die andere Sachen deprecaten.

-

@JeGr Hätte ich mal auf Dich gehört.

So musste ich auf die harte Tour erfahren, dass es für Windows nun einen Ordner namens config-auto gibt, in den gehört die config für den Autostart. Habe diesen Ordner leider erst sehr spät entdeckt. -

@JeGr said in [solved] OpenVPN als Portmapper:

- muss auf Server/VPS Seite in der S2S config die Remote Netz Konfig auf die IP deines LANs von dem du zugreifst

Muss noch mal was zu OVPN fragen, mein Windows VPS zeigt mir die remote Netze nicht an, wenn ich route print eingebe. Momentan kein Problem, da ja die Verbindung von meiner Seite (pfSense) aufgebaut wird. Trotzdem wundert es mich. Wollte ich nun vom Windows VPS gezielt auf eines dieser Netze zugreifen, müsste ich dann ggf. diese Netze selbst als Routen auf dem VPS anlegen, macht das OVPN nicht selbst oder bringe ich wieder alles durcheinander.