Deux serveurs Web distinct derrière une DMZ

-

Ce lien ne vaut rien (et est faux) !

Il est impossible de faire fonctionner 2 règles identiques : la première sera toujours exécutée, la seconde jamais. D'ailleurs le comptage d'utilisation doit bien l'indiquer.

Il est parfaitement évident qu'un paquet HTTP est un paquet IP, donc il est envoyé à une adresse IP correspondante au nom dns du serveur web cible. Mais le paquet HTTP (la partie DATA) contient la requête HTTP qui précise le nom dns. C'est donc le serveur web ou le proxy qui va analyser la requête et en déduire vers quel serveur web cible il faut envoyer la requête.

Le Dns Resolver n'a d'intérêt que localement : définit les valeurs dns utile localement. Si vous avez un serveru dns local, vous fe rez la même chose. ( Dans le lien, le dns est fourni à WAN et ce n'est pas les règles NAT qui fonctionnent, il doit y avoir une route vers l'adressage interne, bref du grand n'importe quoi).

-

J'abandonne de vous aider :

- il n'y a que très peu d'infos pratiques sur la config,

- votre schéma n'est pas bon : le LAN ne devrait pas être wonfondu avec le WAN,

- vous croyez un lien qui ne correspond à rien

Néanmoins je vous ai indiqué les bonnes pratiques.

-

JDH merci pour vos retour,

cependant je ne comprends vraiment pas ce que vous raconté a chaque fois pour être honnête, j'ai l'impression de lire wikipédia.

Je ne mets pas en doute vos compétence, mais j'aimerais connaitre votre niveau.

Mon formateur a valider cette infrastructure, et il est de niveau ingénieur systèmes et réseaux.

Concernant les règles elles sont peu être fausse, cependant j'ai retrouvé les mêmes information sur d'autre TP ou Labo.

J'ai bien un AD qui me fait les resolutions DNS avec un forward sur la box.

J'espère ne pas vous offenser.

Cordialement

-

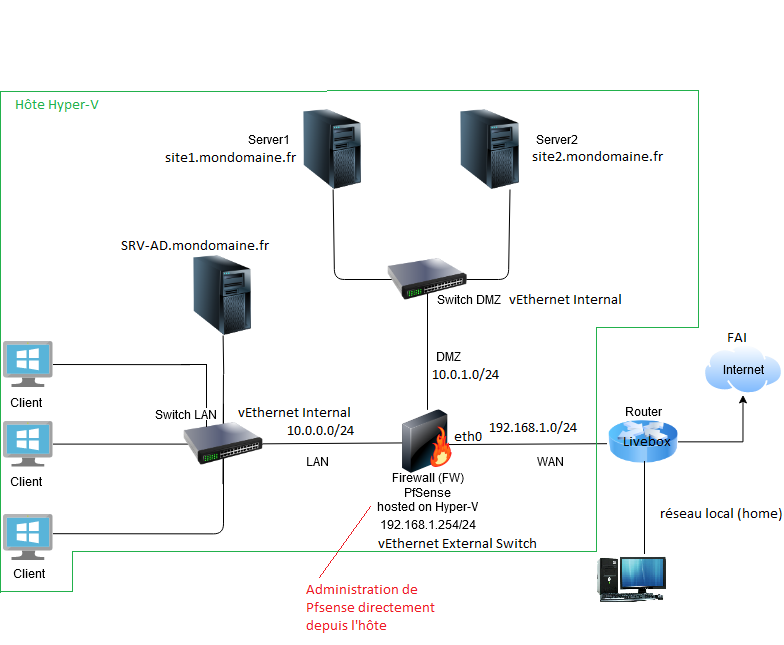

Le bon schéma est

Internet <-> box <-> (WAN) pfSense

puis selon

pfSsense (LAN) <-> switch <-> PC internes

pfSense (DMZ) <-> switch <-> serveursSi vous virtualisez, il est indispensable d'avoir au moins 2 interfaces ethernet.

Internet <-> box <-> eth0 / hôte / eth1 <-> lan interne

La VM pfSense aura 2 interfaces réseau : l'une reliée à eth0, l'autre à eth1; et vous administrerez depuis le 'lan intern" (=eth1).

Au besoin, vous ajouterez un switch interne à l'hôte pour créer une DMZ.

Si celui qui vous conseille, vous dit qu'une seule interface suffit et que c'est c'est celle de WAN, et bien changez d'ami !

Pour mon niveau, je fais du firewalling depuis avant 2000, ça ira ?

-

Merci pour votre éclaircissement.

Alors je vais faire comme vous concernant les schémas.

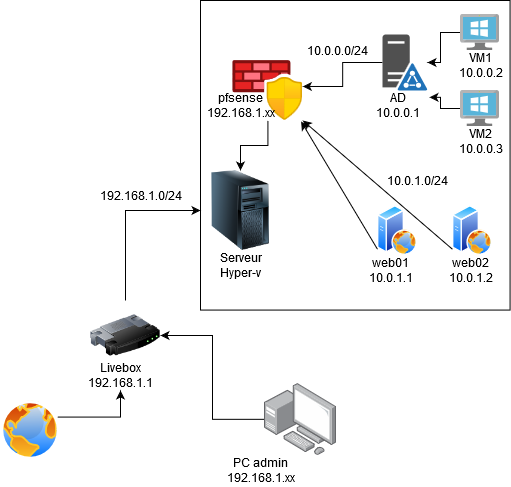

L'infrastructure actuelle est:

Internet (FAI) => Livebox => serveur (Hyper-V) => avec adressage fixe et mac associé

serveur => External Switch => PfSense

PfSense => WAN (external Switch) => LAN => DMZ

sur le Lan on trouve un AD et 3 VMs qui jointent au domaine.

sur la DMZ on trouve deux serveurs indépendant avec dns.l'Administration du PfSense ce fait uniquement via le serveur Hyper-V et non via Internet, je n'ai donc pas besoin d'avoir un second Lan d'administration, le SSH du Pfsense est désactivé et le shell vérouillé.

L'AD à une double authentification.

Je pense que nous disons plus ou moins la même chose, cependant vous restez buté sur vos connaissances et n'écoutez pas les personnes sur ce forum (j'ai vu plusieurs prises de bec avec des usagés du forum), de ce fait on tourne en rond, cela est un peu dommage de plus vous parlez avec vos connaissances Proxmox que je connais pour l'avoir utilisé et non Hyper-v qui fonctionne différemment et permet plus de souplesse.

Cordialement

-

J'ai du Proxmox à mon domicile (2 hosts). Mais en entreprise j'ai fait du Xen (peu) et du VMware (pas mal). Dernièrement j'avais 10 hosts VMware et environ 70 VM.

Pour le firewall, j'ai fait du Raptor (devenu Symantec), Debian (ou Linux) avec script écrit à la main (iptables) ou générateur (Shorewall), du CheckPoint, des appliances WatchGuard, Fortigate, Stormshield.

Je ne suis pas buté, j'ai des 'habitudes', une recherche et lecture permanente, et une pratique que n'ont pas forcément ceux ... qui jouent la provocation ... (D'allleurs ceux qui s'opposent sont loin d'aider sur le forum ni même d'être présents !)

Dans vos explications, on ne sait toujours pas si votre hôte dispose de 2 cartes réseau !! Parce que vous ne semblez pas comprendre que c'est totalement indispensable : il serait stupide d'avoir des machines dans la zone WAN (box <-> WAN de pfSense) !!

L'administration de toutes les VM doit être réalisée depuis les PC internes (qui ne peuvent être dans la zone WAN et pour cause ...) et non depuis l'hôte Hyper-V : seulement la création et l'initialisation des VM.

(Plus de souplesse pour Hyper-V ? Pas le bon qualificatif, à mon avis ! Vous ne connaissez sans doute pas les autres produits : ils ont en commun une install en 100-300 Mo contre au moins 4 Go pour Windows Core.

-

Voici l'infra plus détaillé, avec la définition des vSwitchs créaient sur Hyper-V.

"Dans vos explications, on ne sait toujours pas si votre hôte dispose de 2 cartes réseau !! Parce que vous ne semblez pas comprendre que c'est totalement indispensable : il serait stupide d'avoir des machines dans la zone WAN (box <-> WAN de pfSense) !!"

-

Ce n'est nullement indispensable du moment ou l'administration se fait en local et non via internet.

-

Si vous regardez correctement le schéma, il n'y a aucune machine dans le WAN de PfSense !!.

"L'administration de toutes les VM doit être réalisée depuis les PC internes (qui ne peuvent être dans la zone WAN et pour cause ...) et non depuis l'hôte Hyper-V : seulement la création et l'initialisation des VM."

- Stupide non, manque de sécurité surement. Il n'y a qu'une seule carte réseau, et je redis l'administration du PfSense ce fait depuis l’Hôte exclusivement (entendez donc, depuis une VM en l’occurrence l'AD en liste blanche).

"(Plus de souplesse pour Hyper-V ? Pas le bon qualificatif, à mon avis ! Vous ne connaissez sans doute pas les autres produits : ils ont en commun une install en 100-300 Mo contre au moins 4 Go pour Windows Core."

-

Je ne parle de souplesse au niveau du système (services et poids du système), mais sur la création et la mise en application des vSwitch.

-

Ce que je peux envier a un système tel que Proxmox pour l'utilisation que j'en ai faite est seulement le fait de pouvoir faire un Template de façon rapide et pouvoir modifier sa configuration après déploiement sans que cela ne parte en cacahuète dans tout les sens par la suite.

Concernant ESXI, je ne le connais réellement mais il doit cependant être très proche de Proxmox de ce que j'ai pu voir.

PS: Cet échange est ouvert à tous n'hésitez pas à donner votre avis, vos connaissances, on apprend toujours, même de personne ayant un profil dit Junior. Merci d'avance.

Cordialement.

-

-

J'oubliais de mentionner la règle:

RFC1918 addresses are blocks of network IP addresses reserved for private.

Ce qui n'empêche que j'ai tout de même changé le port d'administration.

-

Ok tout est virtuel, et il n'y a qu'une seule carte, donc forcément pour WAN. C'est très loin d'être idéal ...

Quand vous aurez plusieurs PC physiques, il faudra suivre ce que j'écris : 2 cartes réseau dans l'hôte, l'une connecté à la box, l'autre aux PC (dans le LAN) via un switch physique.

Il vous est possible d'installer un ESXi (en free = gratuit) et apprendre à vous en servir : c'est pro et très solide. (D'ailleurs Hyper-V étant inclus dans la licence Windows, et donc gratuit une fois la licence Windows acquise, pourquoi la plupart des entreprises achètent, en sus, des licences VMware payantes ... si ce n'est que VMware a des 'plus' ?)

Quelque soit le système de virtualisation, il faudra en comprendre les concepts réseau inclus.

-

Yep, bon juste voilà, je suis Technicien supérieur systèmes et réseau et je prépare une licence en bachelor donc je pense savoir de quoi on parle, mais merci de rappeler les notions.