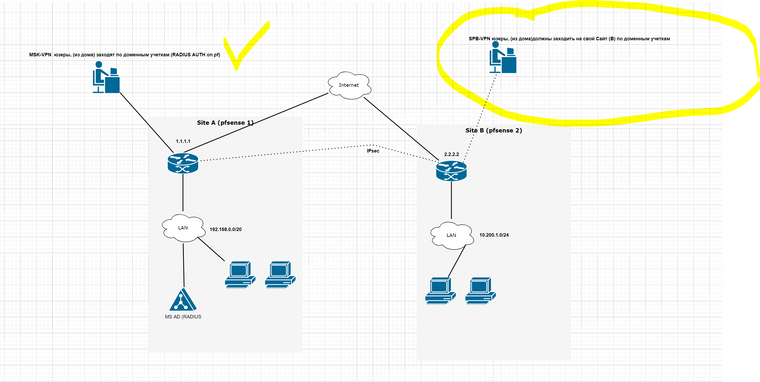

Authentication Server (MS RADIUS, MS LDAP AD) - сервер находится в другой сети

-

Всем привет!

подскажите, реально ли реализовать такую схему:есть сайт А и сайт Б - оба pfsesne

между ними туннель IPsec

на сайте А есть Active Directory - VPN пользователи сайта А, аутентифицируются через MS RADIUS на сайте Ано если я на сайте Б, указываю MS RADIUS который расположен на сайте А, аутентификация не проходит, т.как по все видимости, с локалхоста (Pfsense сайта Б) нету доступа к хостам сайта А

с локальной сети сайта Б на локальную сеть сайта А доступ есть.

Хочу сделать OpenVPN доступ к сайту Б напрямую (Аутентифицировать пользователей по доменным учеткам)

-

кажется понял что туплю

https://forum.netgate.com/topic/90908/from-localhost-to-remote-site/5 -

https://docs.netgate.com/pfsense/en/latest/vpn/ipsec/access-firewall-over-ipsec.html

вот что мне надо по всей видимости

-

Добрый

@mikeroygbivПо ссылке выше речь идет о SNMP. Вам же достаточно правильно настроить правила fw.

Временно разрешите все на ipsec-интерфейсе.на сайте А есть Active Directory - VPN пользователи сайта А, аутентифицируются через MS RADIUS на сайте А

Почем не напрямую в АД? Зачем radius?

-

@werter

Хм, разрешен абсолютно весь траффик между площадками и так..

а с локалхоста (pfsense сайт Б) получается нет доступа в LAN за сайт А- это внешние пользователи, VPN (ipsec mobile + OpenVPN ) - аутентифицируются по доменным учеткам, тут или LDAP+AD на Pfsense или RADIUS AD на PF, ну или локальная БД на PF (что не совсем вариант ибо пользователей много + пароли не статичные, и они их сами меняют когда надо)

-

@mikeroygbiv

Рисуйте схему того, чего хотите (с адресацией).

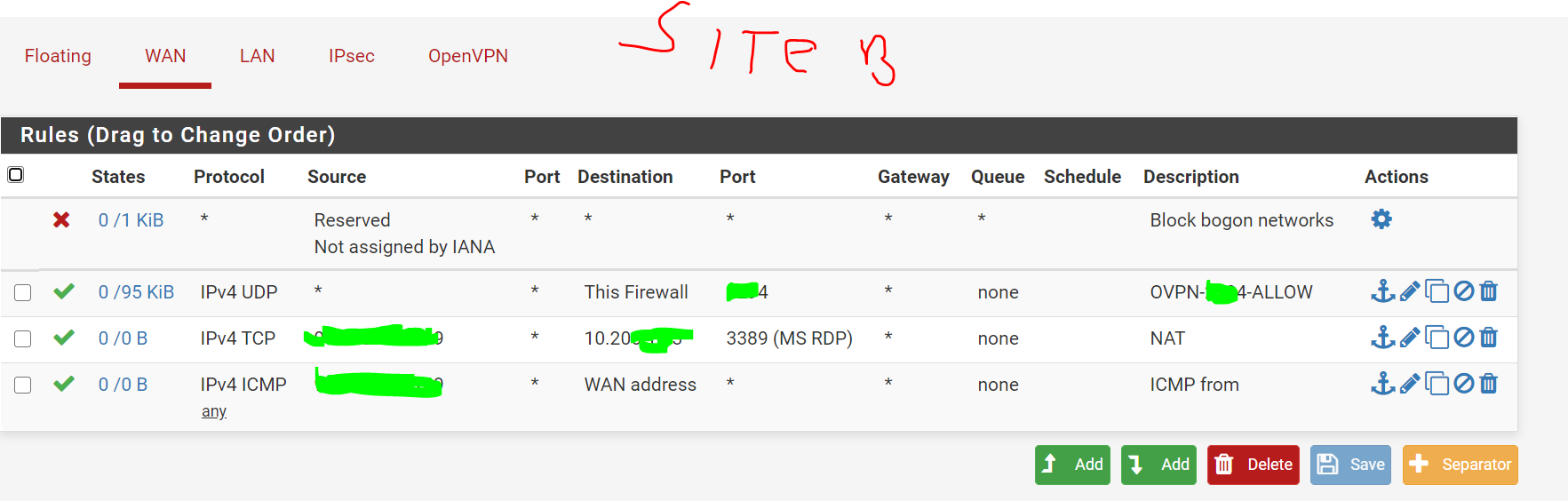

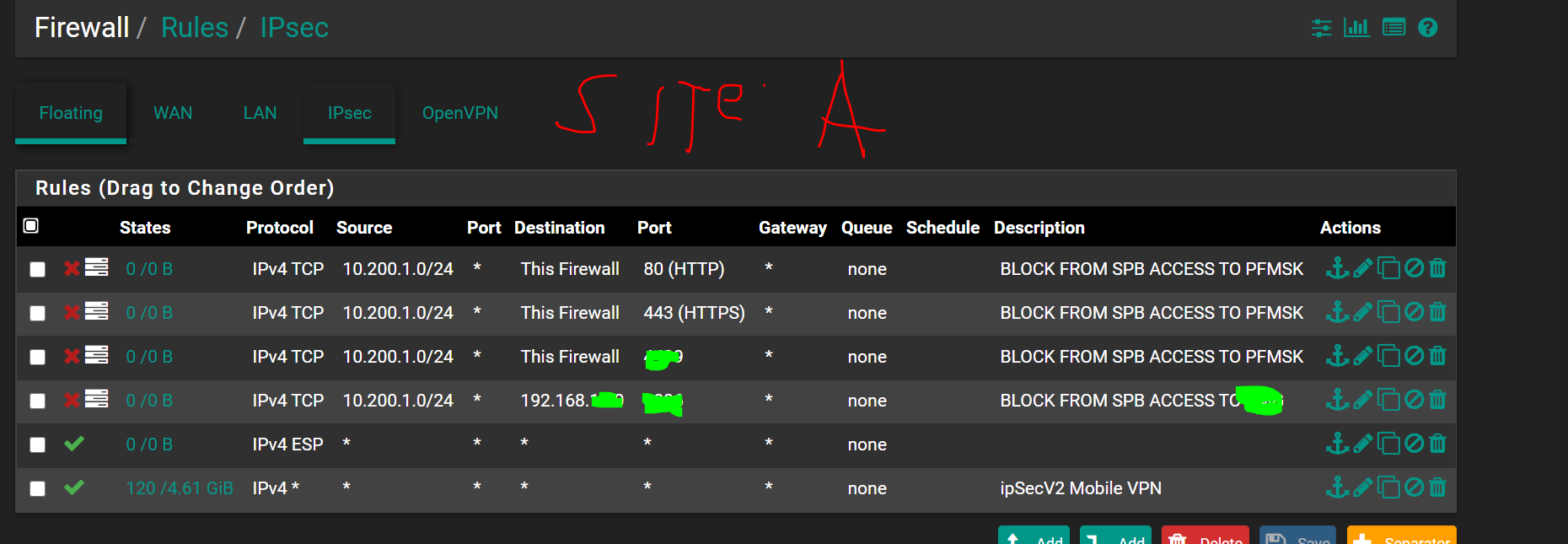

Скрины правил fw на ВСЕХ интерфейсах покажите. И скрин NAT. -

-

-

-

-

-

@mikeroygbiv

2 последних блокирущих правила, не относятся к вопросу..один блокирует доступ к веб морде ПФсенс, а нижний вобще другой сервис в локалке. -

@werter

NAT на сайте А это всякие сервисы извне, фтп,voip итд - там ни слова про сайт Б и что либо с ним связанноеNAT на сайте B - вообще пустой.

-

@mikeroygbiv

Здр

Что приходит на ум , глядя на все это- есть очень странные правила , которые никогда работать не будут, и счетчики явно на это указывают

Например , правила для протокола ESP на ipsec интерфейсе ( в обоих случаях )

Правила Lan Site B - 2 правило тоже никогда не сработает

Туннель ipsec прекрасно работает в обе стороны , это тоже хорошо видно.

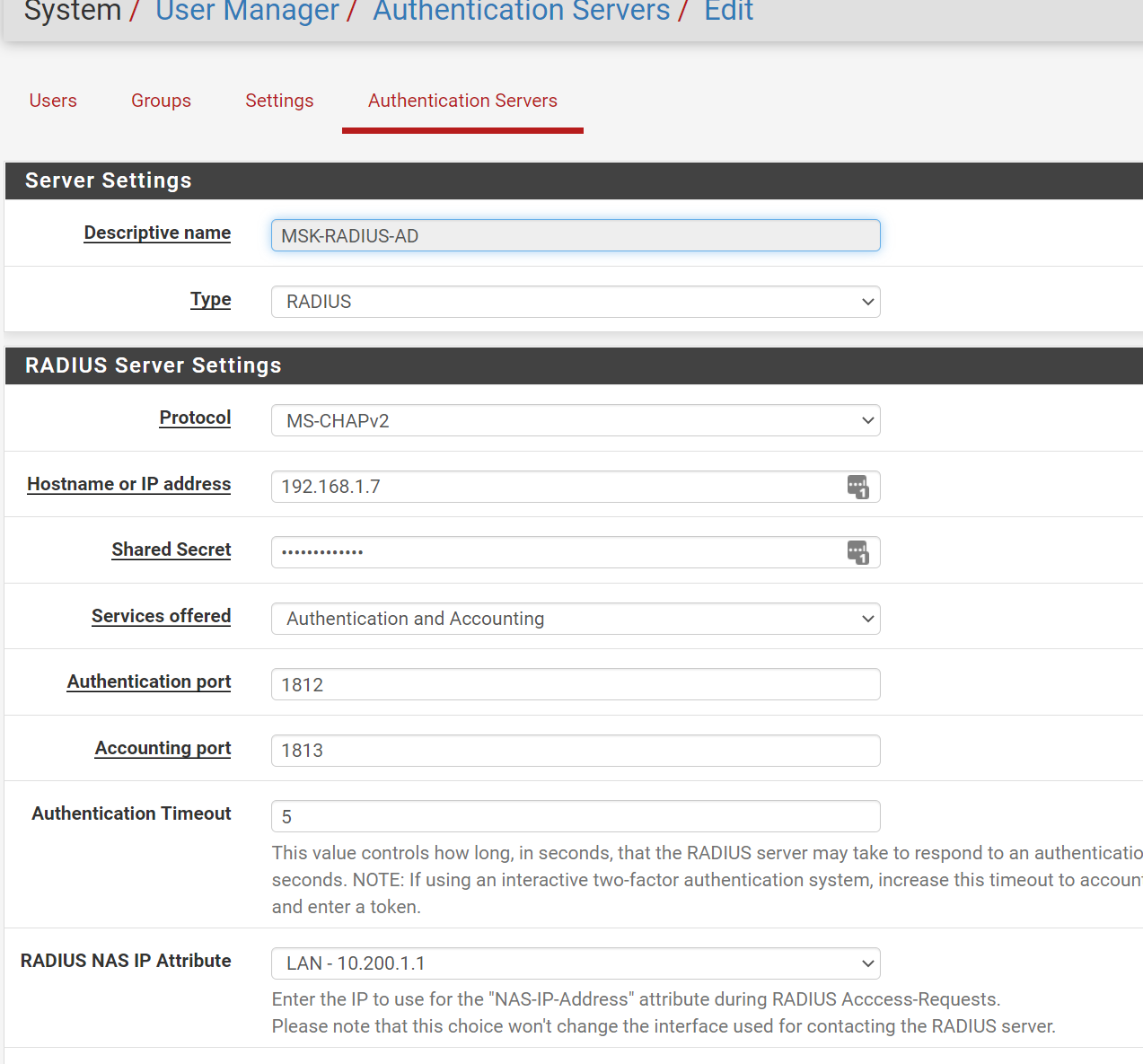

Возникает вопрос- Верно ли настроены параметры MS Radius сервера на PF SiteB ?

- Знает ли MS Radius сервер о клиенте PF Site B ?

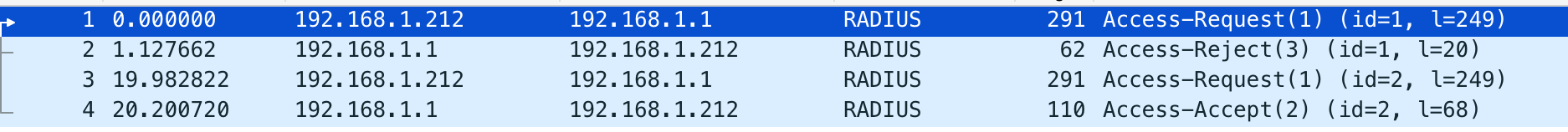

Я бы лично , для начала , посмотрел журналы со стороны MS Radius при попытках авторизации. А потом уже делал какие-либо выводы

и запустил бы tcpdump на порту 1812 udp и посмотрел бы на то , что происходит в момент авторизации

- есть очень странные правила , которые никогда работать не будут, и счетчики явно на это указывают

-

- Параметры MS radius на сайте B указаны верно..

- не знал, да, - добавил LAN ip pf2 сайта B в MS Radius на сайте А

- не помогло..

вобщем, буду тестить это:

https://docs.netgate.com/pfsense/en/latest/vpn/ipsec/access-firewall-over-ipsec.html -

@mikeroygbiv

Запустите tcpdump и посмотрите , что присходит

если все верно настроено , то должны увидеть вот такое

те должен быть ответ ms radius-а ( или принято или отклонено )

-

@Konstanti

извините за "нубство" но не пойму никак какой интерфейс сканитьперепробовал уже и lan и openvpn и wan ... не вижу нужный траффик

это мне надо делать на pf1 сайт А ?

-

@mikeroygbiv

все зависит от ваших настроек

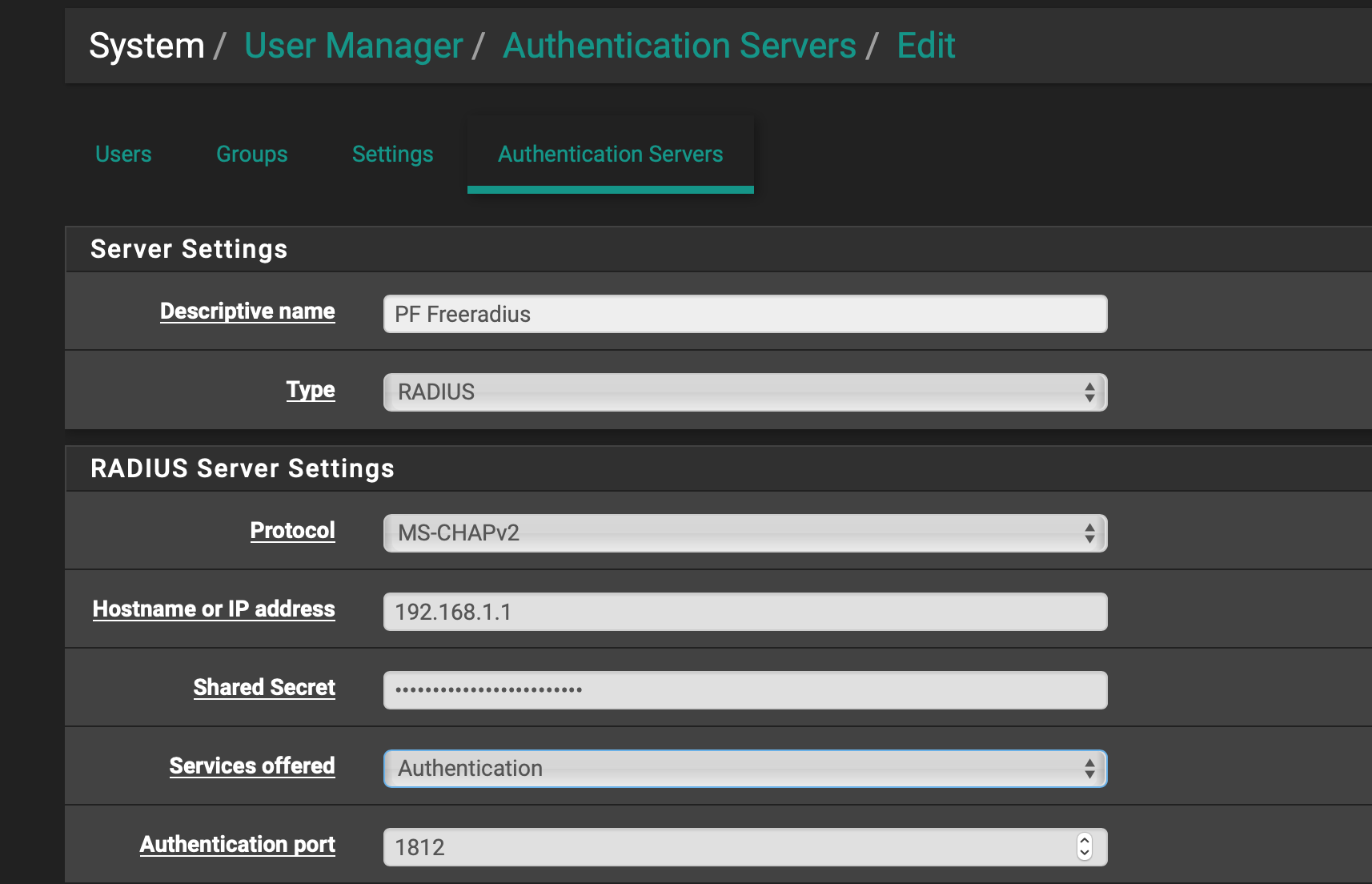

Покажите настройки сервера аутентификации PF Site B/System/User Manager/ Authentication Servers

-

-

@mikeroygbiv

вот теперь на интерфейсе Lan PF Site A - смотрите пакеты на порту 1812 udp